- •Министерство образования и науки российской федерации

- •1. Биометрическая аутентификация пользователя по клавиатурному почерку

- •Теоретическая часть

- •Описание программного комплекса биометрической аутентификации

- •Порядок выполнения работы

- •Контрольные вопросы

- •2. Реализация и исследование политик информационной безопасности. Дискреционная модель политики безопасности

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •3. Реализация и исследование политик информационной безопасности. Мандатная модель политики безопасности

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •4. Реализация и исследование политик информационной безопасности. Модель Белла-ЛаПадула (блм) и Low-Water-Mark (lwm)

- •Теоретический материал

- •Исходная мандатная политика безопасности

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета (блм)

- •Пример оформления отчета (lwm)

- •5. Реализация и исследование модели контроля целостности биба

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •6. Методы криптографической защиты информации. Традиционные симметричные криптосистемы

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •7. Элементы криптоанализа. Оценка частотности символов в тексте

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •8. Симметричные и асимметричные криптосистемы. Электронно-цифровая подпись. Программный комплекс pgp

- •Теоретический материал

- •Порядок выполнения работы

- •Часть 1. Изучение симметричных, асимметричных криптосистем и эцп в программном продукте SentinelCrypt.

- •Часть 2. Изучение защищенного документооборота в рамках программного комплекса pgp

- •Контрольные вопросы

- •9. Методы и алгоритмы стеганографического сокрытия данных

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •10. Программно-аппаратный комплекс Secret Disk

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •11. Методы и средства программно-аппаратной защиты программ и данных. Электронные ключи hasp

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •12. Исследование моделей защит программного обеспечения. Средства динамического изучения по. Отладка программ и нейтрализация защит в отладчике SoftIce

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •13. Статические методы изучения и нейтрализации защитных механизмов. Знакомство с техникой дизассемблирования программных продуктов

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •14. Управление пользователями и их правами доступа в ос windows 2000

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы.

- •Пример оформления отчета

- •15. Управление подсистемой аудита в ос windows 2000

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Список литературы Основная литература

- •Дополнительная литература

- •Периодические издания

- •Методические указания к лабораторным занятиям

- •Методические указания к практическим занятиям

- •Методические указания к курсовому проектированию и другим видам самостоятельной работы

Порядок выполнения работы

Получить от преподавателя текстовый файл, содержащий большой художественный текст на русском языке в открытом виде.

С помощью программы «Частота символов» исследуйте частотность символов открытого теста.

Внести полученную статистику в отчет по работе (первые 15-20 символов). Пример отчета приведен на последней странице.

Получить от преподавателя текстовый файл, содержащий большой объем зашифрованного текста на русском языке.

Исследовать частотность зашифрованного текста и внести ее в отчет в виде, аналогичном пункту 2 (первые 15-20 символов).

Сравнивая реальную частотность символов русского языка, полученную в пункте 2, с частотностями зашифрованного текста, составить таблицу замен алгоритма шифрования и расшифровать зашифрованный текст, реализовав программу дешифровки. Дешифровке подвергните только первые 15-20 символов, наиболее часто встречающиеся в шифротексте. Сформированную таблицу замен внести в отчет по работе.

Выполнить эвристический анализ текста, полученного в результате дешифровки. По смыслу текста выявить те замены, которые оказались неверными, и сформировать верные замены. Доведите результат дешифровки до приемлемого (удобочитаемого) вида. Окончательную таблицу замен (с учетом эвристических подмен) внести в отчет по работе.

Контрольные вопросы

Что понимают под криптоанализом?

Охарактеризуйте методику криптоанализа, основанную на исследовании частотности закрытого текста.

Сформулируйте правило А. Керхоффа.

Пример оформления отчета

ЗАНЯТИЕ №

НАЗВАНИЕ ЗАНЯТИЯ

ВЫПОЛНИЛ: ст. гр. ….. ФИО

ВАРИАНТ № …

ЦЕЛЬ ЗАНЯТИЯ

ЧАСТОТНОСТИ СИМВОЛОВ В ОТКРЫТОМ ТЕКСТЕ

1. Пробел………….. раз

2. Буква «о» ………. раз

…………………………..

15. Буква … ……….раз

ЧАСТОТНОСТИ СИМВОЛОВ В ЗАШИФРОВАННОМ ТЕКСТЕ

1. Символ …. ……. раз

2. Символ …. ……..раз

…………………………….

15. Символ … …….раз

ИСХОДНАЯ ТАБЛИЦА ЗАМЕН

ТЕКСТ ПРОГРАММЫ

В результате эвристического анализа результата дешифровки были сформированы следующие интеллектуальные замены:

ИНТЕЛЛЕКТУАЛЬНЫЕ ЗАМЕНЫ

ОКОНЧАТЕЛЬНАЯ ТАБЛИЦА ЗАМЕН

В результате выполненных замен был сформирован следующий результат дешифровки ……………………………………………

8. Симметричные и асимметричные криптосистемы. Электронно-цифровая подпись. Программный комплекс pgp

Цель занятия – изучить работу симметричных и асимметричных криптосистем, а также систем установки электронно-цифровой подписи. Познакомиться с организацией защищенного документооборота в программном комплексе PGP.

Теоретический материал

Симметричные криптосистемы

Симметричные криптосистемыприменялись задолго до появления электронных информационных технологий.

В данных криптосистемах шифрование и дешифрование информации осуществляется на одном ключе, являющемся секретным. Рассекречивание ключа шифрования ведет к рассекречиванию всего защищенного обмена. Функциональная схема взаимодействия участников симметричного криптографического обмена приведена на рис. 1.

Рис. 1. Функциональная схема симметричной криптосистемы

Наряду с простотой и интуитивной понятностью симметричных криптосистем, они обладают рядом серьезных недостатков.

Каждый участник криптографического обмена должен иметь ключ К. Поэтому, он должен быть распределен между участниками по закрытому каналу. Однако, по этому каналу можно передать и текст, следовательно теряется смысл шифрования.

Ключ должен храниться у нескольких пользователей, что приводит к повышению вероятности его рассекречивания и снижает стойкость криптографической системы.

Злоумышленник может перехватить ключ в процессе передачи.

Современными системами симметричного шифрования являются DES,AES, ГОСТ 28147-89.

Асимметричные криптосистемы

Другим классом криптографических систем являются асимметричные криптосистемы, называемые также криптосистемами с открытым ключом. В асимметричных криптосистемах для шифрования информации используется один ключ, а для дешифрования – другой.

Ключи в асимметричных криптосистемах всегда генерируются парами и состоят из двух частей – открытого ключа (ОК) и секретного ключа (СК).

-

Ключевая пара

СК

ОК

Открытый ключиспользуется для шифрования информации, является доступным для всех пользователей и может быть опубликован в общедоступном месте для использования всеми пользователями криптографической сети. Дешифрование информации с помощью открытого ключа невозможно.

Секретный ключявляется закрытым и не может быть восстановлен злоумышленником из открытого ключа. Этот ключ используется для дешифрования информации и хранится только у одного пользователя – сгенерировавшего ключевую пару.

Функциональная схема взаимодействия участников асимметричного криптографического обмена приведена на рис. 2.

Рис. 2. Функциональная схема асимметричной криптосистемы

Использование асимметричных криптосистем позволяет устранить большинство недостатков, свойственных симметричным криптосистемам.

Примерами современных асимметричных криптосистем являются алгоритмы RSA, Полига-Хеллмина, Эль-Гамаля.

Электронно-цифровая подпись (ЭЦП)

При обмене электронными документами по открытым каналам возникает проблема аутентификации автора сообщения и контроля целостности документа. Собственно, сама информация в документе может быть открыта, однако ее изменение может привести к катастрофическим последствиям.

Для обычных, бумажных носителей указанные проблемы решаются путем жесткой привязки информации к физическому носителю, что позволяет использовать для защиты рукописные подписи, печати, водяные знаки и т.д. Для электронных документов эта проблема решается путем привязки к ним особой цифровой последовательности – электронно-цифровой подписи (ЭЦП).

Установка ЭЦП преследует следующие цели:

ЭЦП удостоверяет, что подписанный текст исходит от лица, поставившего подпись.

ЭЦП не дает отказаться лицу, поставившего подпись, от своих обязательств.

ЭЦП гарантирует целостность документа.

Выделяют две процедуры при использовании ЭЦП – ее установка и проверка.

ЭЦП представляет собой относительно короткий набор символов, получаемых в результате вычислений, приписываемый в конец подписываемого документа, или передаваемый в отдельном сообщении.

Использование ЭЦП происходит в рамках асимметричной ключевой системы и требует наличия пары (ОК, СК). Подписывание документа осуществляется на секретном ключе, а проверка ЭЦП – на открытом.

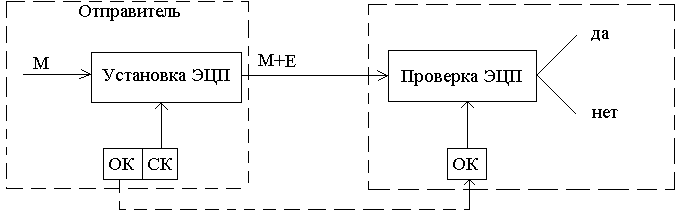

Функциональная схема использования ЭЦП приведена на рис. 3.

Рис. 3.Функциональная схема использования ЭЦП

Выработка ЭЦП осуществляется с помощью однонаправленных функций хэширования, сжимающих сообщение до малой длины.

Наиболее сильными требованиями к ЭЦП являются:

Чувствительность к любым изменениям в тексте.

Необратимость (невозможность создать новый документ по известной ЭЦП).

Малая вероятность совпадения ЭЦП двух различных документов.

ЭЦП, как правило, генерируется на основе:

Закрытого ключа.

Пароля лица, подписывающего документ.

Содержимого документа.

Наиболее известными алгоритмами формирования ЭЦП являются российский ГОСТ Р 34.10-94, а также алгоритм DSA.