- •Министерство образования и науки российской федерации

- •Лекция 1

- •Предмет и задачи программно-аппаратной защиты информации.

- •Лекция 2

- •Информационная безопасность

- •В компьютерных системах

- •Компьютерная система как объект защиты информации

- •Понятие угрозы информационной безопасности в кс

- •Классификация и общий анализ угроз информационной безопасности в кс

- •Лекция 3 Случайные угрозы информационной безопасности

- •Лекция 4 понятие политики безопасности в компьютерных системах

- •1. Разработка политики информационной безопасности

- •2. Методология политики безопасности компьютерных систем

- •3. Основные положения политики информационной безопасности

- •4. Жизненный цикл политики безопасности

- •5. Принципы политики безопасности

- •Лекция 5 Идентификации субъекта. Понятие протокола идентификации. Идентифицирующая информация. Пароли. Программно-аппаратные средства идентификации и аутентификации пользователей

- •Идентификация и аутентификация. Основные понятия и классификация

- •Лекция 6 Простая аутентификация

- •1. Аутентификация на основе многоразовых паролей

- •2. Аутентификация на основе одноразовых паролей

- •3. Аутентификация, на основе сертификатов

- •Лекция 7

- •2. Строгая аутентификация

- •2.1. Протоколы аутентификации с симметричными алгоритмами шифрования

- •2.2. Протоколы, основанные на использовании однонаправленных ключевых хэш-функций

- •Лекция 8 Аутентификация с использованием асимметричных алгоритмов шифрования

- •Электронная цифровая подпись (эцп). Аутентификация, основанная на использовании цифровой подписи

- •Протоколы аутентификации с нулевой передачей значений

- •Упрощенная схема аутентификации с нулевой передачей знаний

- •Лекция 9 системы идентификации и аутентификации

- •Классификация систем идентификации и аутентификации

- •Комбинированные системы

- •Лекция 10 Бесконтактные смарт-карты и usb-ключи

- •Гибридные смарт-карты

- •Биоэлектронные системы

- •1. Ключи. Организация хранения ключей

- •Утверждение о подмене эталона

- •Защита баз данных аутентификации операционных систем класса Windows nt.

- •Алгоритм вычисления хэша lanman

- •Хэш ntlm

- •2. Распределение ключей

- •Лекция 12 Использование комбинированной криптосистемы

- •Метод распределения ключей Диффи-Хеллмана

- •Протокол вычисления ключа парной связи ескер

- •Лекция 13 Основные подходы к защите данных от нсд. Защита пэвм от несанкционированного доступа

- •1) Физическая защита пэвм и носителей информации;

- •1. Полностью контролируемые компьютерные системы.

- •Программная реализация функций кс.

- •Аппаратная реализация функций кс.

- •2. Частично контролируемые компьютерные системы.

- •Основные элементы и средства защиты от несанкционированного доступа. "Снег-2.0"

- •Лекция 15 Устройства криптографической защиты данных серии криптон.

- •Устройства для работы со смарт-картами.

- •Лекция 16 Программные эмуляторы функций шифрования устройств криптон

- •Системы защиты информации от несанкционированного доступа Система криптографической защиты информации от нсд криптон –вето

- •Лекция 17 Комплекс криптон -замок для ограничения доступа компьютеру.

- •Система защиты конфиденциальной информации Secret Disk.

- •Система защиты данных Crypton Sigma.

- •Лекция 18 Модель компьютерной системы. Методы и средства ограничения доступа к компонентам эвм. Понятие изолированной программной среды.

- •1. Понятие доступа и монитора безопасности

- •2. Обеспечение гарантий выполнения политики безопасности

- •3. Методология проектирования гарантированно защищенных кс

- •Лекция 19 Метод генерации изолированной программной среды

- •Лекция 20

- •Модели управления доступом

- •Системы разграничения доступа

- •Диспетчер доступа

- •Списки управления доступом к объекту

- •Списки полномочий субъектов

- •Атрибутные схемы

- •Лекция 21

- •1. Подходы к защите информационных систем Устойчивость к прямому копированию

- •Устойчивость к взлому

- •Аппаратные ключи

- •2. Структура системы защиты от несанкционированного копирования

- •Блок установки характеристик среды

- •3. Защита дискет от копирования

- •Лекция 22 Электронные ключи hasp

- •Лекция 23

- •1. Разрешения для файлов и папок

- •2. Шифрующая файловая система (efs)

- •2.1. Технология шифрования

- •2.2. Восстановление данных

- •Лекция 24

- •1. Драйвер еfs

- •2. Библиотека времени выполнения efs (fsrtl)

- •4. Win32 api

- •11.4. Взаимодействие файловой системы защиты ntfs и защиты ресурса общего доступа (Sharing)

- •11.5. Типовые задачи администрирования

- •Оснастка Локальные пользователи и группы (Local Users and Groups)

- •11.6. Администрирование дисков в Windows 2000

- •Лекция 25

- •2. Обзор современных средств защиты

- •Лекция 26 Защита файлов от изменения. Защита программ от изучения. Защита от дизассемблирования. Защита от отладки. Защита от трассировки по прерываниям. Защита от исследований.

- •Обычные проблемы хакера

- •Защита от исследований на уровне текстов

- •Защита от исследований в режиме отладки.

- •Защита программ от трассировки

- •Лекция 27

- •1. Базовые методы нейтрализации систем защиты от несанкционированного использования

- •2. Понятие и средства обратного проектирования

- •Лекция 28 Локализация кода модуля защиты посредством отлова WinApi функций в режиме отладки

- •Базовые методы противодействия отладчикам

- •Лекция 29 Базовые методы противодействия дизассемблированию по

- •Защита от отладки, основанная на особенностях конвейеризации процессора

- •Лекция 30 Использование недокументированных инструкций и недокументированных возможностей процессора

- •Шифрование кода программы как универсальный метод противодействия отладке и дизассемблированию

- •Основные модели работы рпв

- •Компьютерные вирусы.

- •Классификация вирусов

- •Лекция 32 Механизмы заражения компьютерными вирусами

- •Признаки появления вирусов

- •Методы и средства защиты от компьютерных вирусов

- •Лекция 33

- •Ibm antivirus/dos

- •Viruscan/clean-up

- •Panda Antivirus

- •Профилактика заражения вирусами компьютерных систем

- •Антивирус. Алгоритм работы

- •Проверочные механизмы

- •Постоянная проверка и проверка по требованию

- •Лекция 34 Структура антивирусной защиты предприятия

- •Функциональные требования

- •Общие требования

- •Пример вируса

- •Список литературы Основная литература

- •Дополнительная литература

- •Периодические издания

- •Методические указания к лабораторным занятиям

- •Методические указания к практическим занятиям

- •Методические указания к курсовому проектированию и другим видам самостоятельной работы

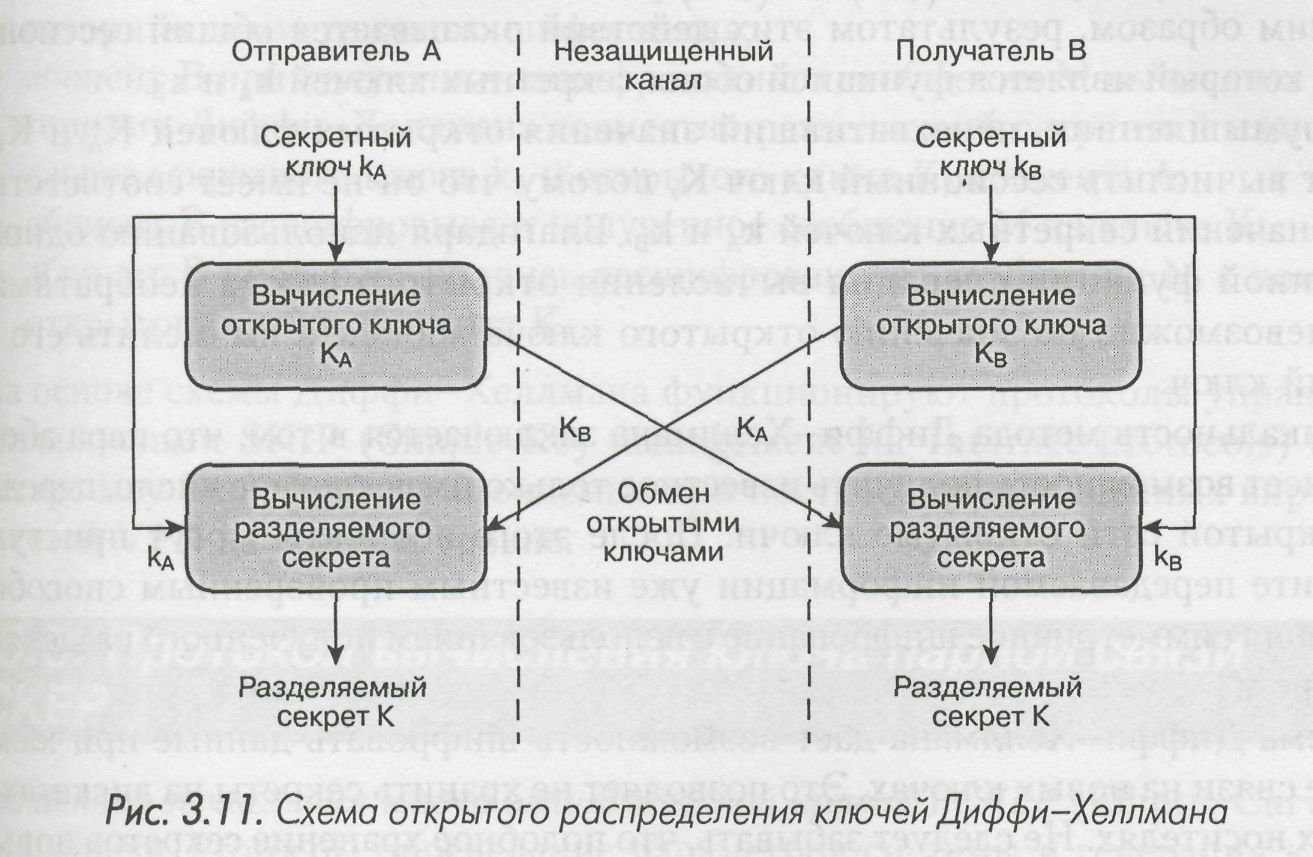

Метод распределения ключей Диффи-Хеллмана

Метод открытого распределения ключей, изобретенный У. Диффи и М. Хеллманом, позволяет пользователям обмениваться ключами по незащищенным каналам | связи. Его безопасность обусловлена трудностью вычисления дискретных логарифмов в конечном поле, в отличие от легкости решения прямой задачи дискретного возведения в степень в том же конечном поле. Суть метода Диффи-Хеллмана заключается в следующем (рис. 3.11).

Пользователи А и В, участвующие в обмене информации, генерируют независимо друг от друга свои случайные секретные ключи kА и kв (ключи kА и kв - случайные большие целые числа, которые хранятся пользователями А и В в секрете).

Затем пользователь А вычисляет на основании своего секретного ключа kА открытый ключ:

KA=gkA(mod N).

Одновременно "пользователь В вычисляет на основании своего секретного ключа kв открытый ключ:

KB=gkB(mod N).

Здесь N и g - большие целые простые числа. Арифметические действия выполняются с приведением по модулю N [95]. Числа N и g могут не храниться в секрете. Как правило, эти значения являются общими для всех пользователей сети или системы.

Затем пользователи А и В обмениваются своими открытыми ключами КА и Кв по незащищенному каналу и используют их для вычисления общего сессионного ключа К (разделяемого секрета):

пользователь А: К = (Кв )kA (mod N) = (gkB ) kA (mod N),

пользователь B: K' = (KA)kB(mod N) = (gkA )кв (mod N),

при этом К = К', так как (gkB)kA =(gkA)kB(mod N).

Таким образом, результатом этих действий оказывается общий сессионный ключ, который является функцией обоих секретных ключей kА и kв.

Злоумышленник, перехвативший значения открытых ключей КА и Кв, не может вычислить сессионный ключ К, потому что он не имеет соответствующих значений секретных ключей kА и kв. Благодаря использованию однонаправленной функции операция вычисления открытого ключа необратима, то есть невозможно по значению открытого ключа абонента вычислить его секретный ключ.

Уникальность метода Диффи-Хеллмана заключается в том, что пара абонентов имеет возможность получить известное только им секретное число, передавая по открытой сети открытые ключи. После этого абоненты могут приступить к защите передаваемой информации уже известным проверенным способом -применяя симметричное шифрование с использованием полученного разделяемого секрета.

Схема Диффи-Хеллмана дает возможность шифровать данные при каждом сеансе связи на новых ключах. Это позволяет не хранить секреты на дискетах или других носителях. Не следует забывать, что подобное хранение секретов повышает вероятность попадания их в руки конкурентов или злоумышленников.

Схема Диффи-Хеллмана позволяет также реализовать метод комплексной защиты конфиденциальности и аутентичности передаваемых данных. Алгоритм предоставляет пользователю возможность сформировать и использовать одни и те же ключи для выполнения цифровой подписи и симметричного шифрования передаваемых данных.

Для одновременной защиты целостности и конфиденциальности данных целесообразно применять шифрование и электронную цифровую подпись в комплексе. Промежуточные результаты работы схемы Диффи-Хеллмана могут быть использованы в качестве исходных данных для реализации метода комплексной защиты целостности и конфиденциальности передаваемых данных [53]. Действительно, согласно данному алгоритму пользователи А и В сначала генерируют свои секретные ключи kА и kв и вычисляют свои открытые ключи КА и Кв. Затем абоненты А и В используют эти промежуточные результаты для одновременного вычисления общего разделяемого секретного ключа К, который может использоваться для симметричного шифрования данных.

Метод комплексной защиты конфиденциальности и аутентичности передаваемых данных работает по следующей схеме:

абонент А подписывает сообщение М с помощью своего секретного ключа kА, используя стандартный алгоритм цифровой подписи;

абонент А вычисляет совместно разделяемый секретный ключ К по алгоритму Диффи-Хеллмана из своего секретного ключа kА и открытого ключа Кв абонента В;

абонент А зашифровывает сообщение М на полученном совместно разделяемом секретном ключе К, используя согласованный с партнером по обмену алгоритм симметричного шифрования;

абонент В при получении зашифрованного сообщения М вычисляет по алгоритму Диффи-Хеллмана совместно разделяемый секретный ключ К из своего секретного ключа kв и открытого ключа КА абонента А;

абонент В расшифровывает полученное сообщение М на ключе К;

абонент В проверяет подпись расшифрованного сообщения М с помощью открытого ключа абонента КА.

На основе схемы Диффи-Хеллмана функционируют протоколы управления криптоключами SKIP (Simple Key management for Internet Protocols) и IKE (Internet Key Exchange), применяемые при построении защищенных виртуальных сетей VPN на сетевом уровне.