Bileti_po_AvIS / Avis_bilet_01

.docБилет № 1

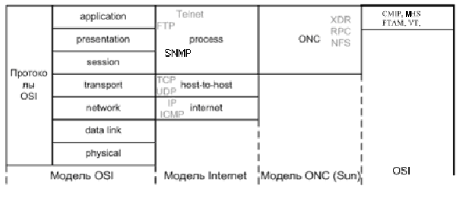

1. Понятие глобальных и корпоративных сетей. Модель OSI. Модель Internet.

Системы, которые объединяют все части одной организации, являются корпоративными. Множество систем сегодня пересекают глобальные, национальные границы. Глобальные сети (Wide Area Networks, WAN)- сети, объединяющие территориально рассредоточенные компьютеры, возможно, находящиеся в различных городах и странах. Доступ в корпоративную систему ограничен; к глобальной системе имеет доступ любой пользователь по определённым правилам.

Протоколы управления сетевой частью.

Основная часть- сетевая. Основные протоколы- протоколы управления сетевой частью

Протоколы OSI: CMIP- управляющий протокол, FTAM-как передавать файлы, MHS- передача почты и как ей управлять, VT- работа с виртуальным терминалом, DS- работа с директорией. Все протоколы громоздкие, долгие

Протоколы Internet: управляющий SNMP

Протоколы ONC (Open Network Communication) управления удаленными у-вами: как мы на удаленных у-вах понимаем файлы: NFS, XDR, аннотация ASN.1( протокол представления в машинном виде), RPC (протокол управления удаленными у-вами)

Протоколы OSI не рассматриваются в реальной жизни, а тем более в модели FCAPS.

С уть

SNMP:

не отражает проблему Performance,

но исп-ся оч часто.

уть

SNMP:

не отражает проблему Performance,

но исп-ся оч часто.

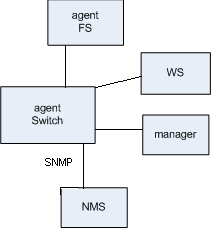

Исп ту же идею, что и протоколы OSI. Считается, что мы установим спец программн продукт (на FS или на router и вообще куда угодно)- агент (agent) на любое коммуникац у-во и установим спец станцию, где будет работать manager. Собирать информацию с пом SNMP менеджеру и помещать ее в спец базу данных- MIB (Management Information Base). Ее синтаксис, древовидная стр-ра совпадает с тем, что придумало OSI, а описание данных наход с ASN.1 (язык абстрактного описания данных). Суть: есть агент, менеджер и обмен информацией между ними. Саму базу данных прописали создатели Internet в базу даных ISO- дерево ISO. И описания сделали в RFC 1156. Есть 114 объектов и 8 групп объектов. Потом появились MIB 1, MIB2, MIB3. Уже стало 10 групп объектов и 185 объектов. Деревянная стр-ра описания объектов: например, есть объект system и группа систем объектов: systime, sysidentificator (группа атрибутов). Или объект interface и его атрибуты.

Команды SNMP: get request(менеджер от агента запрашивает значение параметра), get response( агент передает менеджеру ответ на get request), set request, trap( агент передает менеджеру сообщение о спец ситуации)

Н едостатки

SNMP:

появляется дополнит трафик в сети из-за

ответов и запросов. Программн продукт

agent

резидентный, может конфликтовать

едостатки

SNMP:

появляется дополнит трафик в сети из-за

ответов и запросов. Программн продукт

agent

резидентный, может конфликтовать

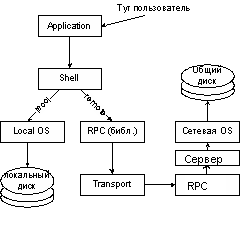

ONC: Sun придумала всю архитектуру работы, которую должен учитывать админ. ONC реализована в ОС UNIX. В Unix NFS-представление о файлах, RPC- как обмениваться файлами, это совокупность библиотек, котор позвол вызвать процедуры между узлами сист.

Модель Sun: есть комп (клиент, РС), на нем работает некое приложение, которое делает вызов-call. Этот call идет к некому программ продукту- оболочке (shell). Shell обратится к ОС в том случ, если это локальн вызов, локал ОС обратится к локал диску. Shell обратится к библиотекам RPC( если это вызов remote (этот вызов выполняется в другом месте)), а те передадут в Transport . На другом компе (это сервер) этот вызов будет обработан при пом протоколов RPC, RPC обратится к процедурам сервера, эти процедуры обратятся к сетевой ОС, а она к общему диску.

Это модель «клиент-сервер»- модель управления любых 2-х узлов сети.

2. Предложите стратегию защиты системы от несанкционированного доступа

Проблема НСД связана с пробемой установки параметров и определяется видом деятельности предприятия, и каждый вид деят-и диктует свой стандарт безопасности.

Стандарты нашей отрасли:

ISO/IEC 17799:2005 — «Информационные технологии — Технологии безопасности — Практические правила менеджмента информационной безопасности».

ISO/IEC 27001:2005 — «Информационные технологии — Методы обеспечения безопасности — Системы управления информационной безопасностью — Требования».

ISO/IEC 27002 Дата выхода — 2007 год.

На примере стандарта PCI/DSS. Payment Card Industry Data Security Standard (Стандарт защиты информации в индустрии платежных карт) - это набор требований к обеспечению безопасности данных держателей карт.

Организационный стандарт. Предполагается уровень внутренней безопасности любой сист, котор подключ к сист платежный карт.

Уровень безопасности повышается от увеличения числа операций. Чтобы выполнить требования стандарта отрасли, надо создать profile, в котор укажем все параметры, влияющие на защиту от НСД.

Что должно быть в profile:

-

установка и задание параметров Firewall для защиты доступа к у-вам.

-

не задавать default по паролям и на параметры security/

-

кодирование передачи любой инф-ции от считывающего у-ва (например, банкомат) по публичным сетям.

-

всегда запускать антивирусный soft.

-

ограничить доступ при пом параметров конфигурации к счит у-ву только для того бизнеса, которому это требуется.

-

присвоить уникальные номера всем кто имеет комп доступ к сист (уникал идентификаторы) по правилам организации.

-

ввести процедуру для адресации всей инф-ции по НСД

-

внедрить процедуру по мониторингу доступа к ресурсам (поставить параметры NMS)

-

установить параметры hardware у-ва по защите доступа к нему.

Еще одно требование с т.зр конфигурации- аудит. Люб ручной процесс приводит к ошибкам. Проверять параметры.

Основная проблема защиты от НСД- персонал, особенно люди, которые уволены. Надо централизовывать всю конфигурацию параметров.

Что делать администратору для защиты от НСД?

Информационная система – это всегда сетевая система.

Защищать будем не средствами ОС, а средствами сетевой аппаратуры. Основная стратегия защиты- сетевая.

Защищать от НСД надо на центральном коммутирующем устройстве.

Есть протоколы IEEE 802.1, это протоколы управления.

Протокол 802.1x (предложен в 2001 г.) занимается защитой от НСД, он контролирует доступ к порту сетевого устройства. 802.1x основан на стандарте 802.11, где контроль доступа особенно важен.

Предполагалось, что производители оборудования будут следовать этому протоколу, в реализации функций 3А ему следуют все производители. Но производители в значительной степени расширяют его.

Существует 2 вида портов:

- неконтролируемый. Могут подключаться все пользователи.

- контролируемый. Пройдет тот, кто пройдет аутентификацию со своим паролем.

Существует два вида port-based контроля (контроля портов):

– Физический. Только один порт рабочей станции или сервера может подключиться к данному порту аппаратуры.

– Логический. К порту могут подключаться разные (много) физические порты. (Используется в беспроводных сетях).

Э тому

стандарту соответствует клиент-серверная

архитектура (RPC):

тому

стандарту соответствует клиент-серверная

архитектура (RPC):

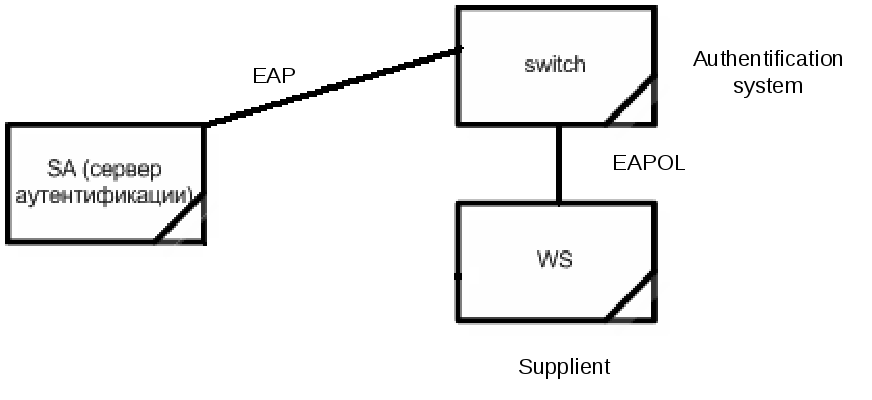

На рабочей станции находится агент – supplicant (suppliant), на коммутаторах – autentification system (аутентификационная система, аутентификатор), а autentification server (сервер аутентификации) – у оператора связи, в центре аутентификации.

Сервер и аутентификатор работают по протоколу EAP, а supplicant и аутентификатор - по протоколу EAPoL.

Аутентификационная информация инкапсулируется в фрейм EAP и отправляется оператору связи.

Процесс опознавания происходит так. Фрейм EAP (по стандарту) содержит специальную аутентификационную информацию, она может включает:

– EAPoL start – начало аутентификации

– EAPoL logoff – конец аутентификации

– EAPoL key – передача ключа и т.д.

Недостатки стандарта IEEE 802.1x:

– Не предусмотрена работа удаленных пользователей (соединение по dial-up);

– Контроля только по порту недостаточно.

Обычно производители вводят еще контроль по MAC-адресу и возможность подсоединения к данному порту не одного, а нескольких портов пользователей (для перекоммутации).

Задачи администратора системы по этому вопросу:

– задать параметры контроля процесса доступа к портам (разрешить и запретить доступ к порту, выбрать тип контроля порта, задать пул портов и адресов);

– проверять, кто имеет доступ к портам;

– контролировать количество попыток аутентификации, период handshaking («рукопожатия»);

- контролировать период принудительного выхода («выбрасывания») из системы, если аутентификация не прошла.

RADIUS – Remote Autentification Dial-In User Service. RADIUSдля осуществления 3А с удаленными пользователями. Запрос на аутентификацию передается специальным соединением NAS.

Это так же клиент-серверная архитектура.

Когда стартует RADIUS-система, пользователь имеет доступ через соединение NAS (Network Access Server). NAS-соединение может быть реализовано с помощью телефонной или сетевой аппаратуры. NAS – это клиент RADIUS, он передаёт запрос ААА (запрос на аутентификацию) RADIUS-серверу. Этот сервер имеет БД, где фиксируются пользователи, пароли, ключи, права, доступ к ресурсам.

RADIUS-сервер исполняет правила AAA и выдаёт ответ пользователю через NAS (поддерживается NAS-соединение).

RADIUS-сервер находится у оператора связи или в корпоративной сети.

RADIUS входит практически во все специализированные ОС.