Lecture04

.docЛЕКЦИЯ 4 Системы шифрования. Защита от НСД.

4.1. Системы шифрования

4.2. Типы несанкционированного доступа к файлам и средства защиты

4.3. Защита от локального НСД

В этой и следующей лекции использован материал книги, изданной сотрудниками Института криптографии, связи и информатики Академии ФСБ России "Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных", 2000г.

4.1. Системы шифрования

Криптография – совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для противника.

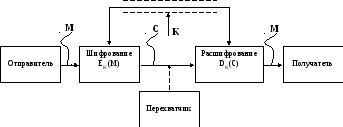

Обобщенная схема криптографической системы, обеспечивающей шифрование передаваемой информации приведена на рис.4.1.

Рис. 4.1 Обобщенная схема криптосистемы (симметричной)

M – открытый текст;

С – шифртекст (криптограмма);

K – параметр или ключ шифрования;

Обратимое преобразование (криптоалгоритм): C = EK(M);

Обратное преобразование: D = EK-1;

Выражение расшифровки: DK(C) = EK-1(EK(M)) = M;

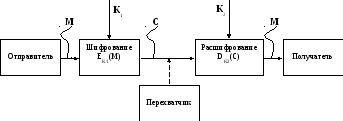

Обобщенная схема асимметричной криптосистемы с двумя ключами приведена на рис.4.2.

Рис. 4.2 Обобщенная схема асимметричной криптосистемы с открытым ключом

K1, K2 – один из ключей является секретным, другой – открытым.

Криптоаналитическая атака – попытка перехватчика расшифровать шифртекст C для получения открытого текста M или попытка зашифровать свой собственный текст M для получения правдоподобного шифртекста C.

Криптосистема считается криптостойкой, если криптоаналитическая атака не достигает цели без знания подлинного ключа.

4.2. Типы несанкционированного доступа к файлам и средства защиты

1. Локальный несанкционированный доступ (непосредственный доступ к компьютеру).

Пример – атака против системы шифрования, использующая алгоритм DES.

Можно предложить следующие варианты атак.

Атака целевым вирусом (закладкой):

-

создать программу-вирус, заражающую только программу-драйвер и при вводе пароля сохраняющую пароль на жестком диске (в зарезервированных секторах на дорожке 0) или в незанятых "хвостах" кластеров;

-

внедрить программу-вирус в атакуемый компьютер;

-

получить пароли.

Атака общим вирусом:

-

создать программу, которая сохраняет первые несколько десятков байтов ввода после старта программ в скрытом файле;

-

внедрить программу-вирус в атакуемый компьютер;

-

снять полученную информацию;

-

после изучения информации снять пароль в открытом виде.

Выводы: гарантированно корректно работает та программа, которая первой получает управление; программа защиты должна быть сама защищена от НСД как во время работы компьютера, так и во время отключения питания.

2. Удаленный НДС по сети без доступа непосредственно к компьютеру.

Использование импортного программного обеспечения с установкой "под ключ" для организации передачи информации (например ПО фирмы HP) делает необходимым обеспечить независимость от конкретного ПО и прозрачность средств защиты.

Кроме того использование многих современных программных продуктов создает дополнительные каналы утечки информации. Например, продукт компании Microsoft – MS Office, имеет много разных "мест" в обрабатываемых файлах, в которых можно фиксировать ценную информацию.

Полное отсутствие на сегодняшний день сертифицированных отечественных ОС не позволяют сделать возможным передачу секретных данных напрямую через Internet.

Учитывая вышесказанное секретные данные передают по так называемым "виртуальным сетям". Такая сеть образуется множеством криптомаршрутизаторов, которые используют Internet как среду для передачи шифрограмм. Передача ключей по сети не допускается. Для закрытия информации используется принцип инкапсуляции со скрытием внутренних адресов. Это означает, что выходящий пакет шифруется вместе с заголовком на ключе парной связи текущего криптомаршрутизатора и криптомаршрутизатора, закрывающего подсеть абонента. К этой криптограмме добавляется IP заголовок с адресом отправителя, в качестве которого выступает открытый адрес текущего криптомаршрутизатора, и с адресом получателя – открытого адреса абонентского криптомаршрутизатора. Для прохождения полученного пакета через устройства маскировки топологии необходимо к IP заголовку добавить подзаголовок некоторого произвольного протокола, например UDP. Такой обмен будет выглядеть со стороны как UDP обмен между парой компьютеров.

3. НСД к информации на съемных носителях и в каналах связи

Использование аппаратно-программных средств шифрования для всех носителей информации и для всей каналообразующей аппаратуры при условии работы шифросредств только в моменты обмена данными позволяет:

-

блокировать асинхронное воздействие извне;

-

"закрыть" информацию в линии связи;

-

обеспечить возможность конфиденциальной работы по коммутируемому каналу.

Однако существует возможность передавать неконтролируемые данные, используя особенности аппаратуры передачи и протоколов обмена (например команды старт/стоп или сообщения типа "ошибка").

4.3. Защита от локального НСД

Модель нарушителя

-

Установка системы защиты производилась в отсутствии нарушителя.

-

Нарушитель не имеет информацию о пароле установки.

-

Нарушитель не имеет информации о пароле пользователя.

-

Нарушитель не может вскрыть кожух компьютера.

-

Нарушитель не имеет копии информации, записанной на носителе ключевой информации пользователя.

-

Программы ROM BIOS не могут быть перезаписаны в процессе работы компьютера.

Защита при загрузке ОС

По информации, записанной на ключевом носителе (Touch Memory), перед загрузкой ОС программа из ПЗУ осуществляет проверку целостности указанных при конфигурации файлов. В случае положительного результата проверки ОС загружается. В противном случае загрузка блокируется. Программа из ПЗУ, осуществляющая контроль находится вне адресного пространства защищаемой ЭВМ и не может быть считана.

Данная защита реализована в виде специального адаптера, без которого защищаемый компьютер не работает.

Отличительная особенность данной системы: при НСД к заданным файлам, этот факт обнаруживается, что делает невозможным постоянный несанкционированный доступ к ЭВМ.

Выводы:

-

Чисто программные комплексы не обеспечивают защиту от НСД при наличии программных закладок и вирусов;

-

Устойчивую и гибкую защиту обеспечивают программно – аппаратные комплексы;

-

Необходим контроль целостности ОС до ее загрузки;

-

Проверка ПО на момент загрузки может быть осуществлена с помощью специального адаптера, использующего ключевую информацию на специальном носителе.