- •Современное состояние информационной безопасности.

- •Опасность информационных войн и кибератак

- •Анализ компьютерных преступлений

- •Вирусные атаки

- •Типы вредоносных программ

- •Взлом парольной защиты операционных систем

- •Типовые способы удаленных атак на информацию в сети

- •Распределенные атаки на отказ от обслуживания

- •Модель нарушителя безопасности информации

Типовые способы удаленных атак на информацию в сети

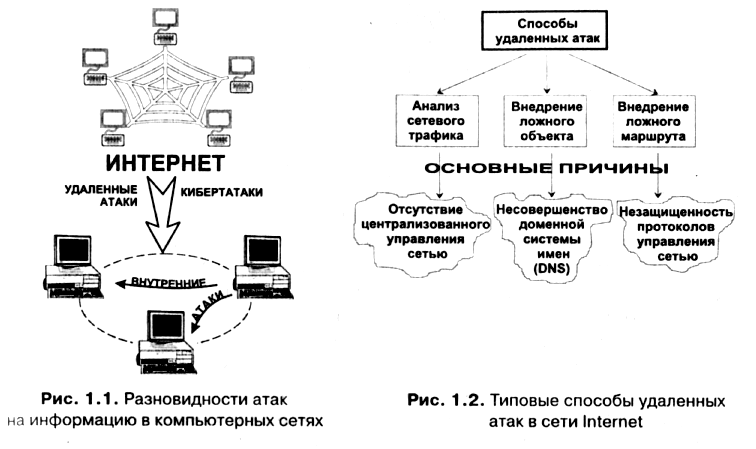

Злоумышленники могут предпринимать удаленные атаки на компьютерные сети. Строятся такие атаки на основе знаний о протоколах, используемых в сети Internet. В результате успех атаки не зависит от того, какую именно программно-аппаратную платформу использует пользователь. Хотя, с другой стороны, это внушает и известный оптимизм. Кроме того, существуют еще и внутренние атаки на информацию в компьютерных сетях (рис. 1.1).

Так как все атаки построены на основе некоторого конечного числа базовых принципов работы сети Internet, становится возможным выделить типовые удаленные атаки и предложить некоторые типовые комплексы мер противодействия им. Эти меры, собственно, и обеспечивают сетевую безопасность (специалисты часто грустно шутят, что сетевая компьютерная безопасность — это «борьба с глупостью пользователей и интеллектом хакеров»).

Таким образом, знание действительно превращается в силу, потому что, во-первых, «кто предупрежден — тот вооружен», а во-вторых, знание разрушает и те мифы и заблуждения, которые сложились у пользователей, и, тем самым, серьезно облегчает работу такой большой структуры, как всемирная сеть Internet.

Наиболее типовыми удаленными атаками на информацию в сети (рис. 1.2) из-за несовершенства Internet-протоколов являются:

анализ сетевого трафика сети;

внедрение ложного объекта сети;

внедрение ложного маршрута.

Рассмотрим характеристики этих удаленных атак. Начнем с анализа сетевого трафика сети.

Для получения доступа к серверу по базовым протоколам FTP (File Transfer Protocol) и TELNET (Протокол виртуального терминала) сети Internet пользователю необходимо пройти на нем процедуру идентификации и аутентификации. В качестве информации, идентифицирующей пользователя, выступает его идентификатор (имя), для аутентификации используется пароль. Особенностью протоколов FTP и TELNET является то, что пароли и идентификаторы пользователей передаются по сети в открытом, незашифрованном виде.

Таким образом, для получения доступа к хостам Internet достаточно знать имя пользователя и его пароль. При обмене информацией два удаленных узла Internet делят информацию, которой обмениваются, на пакеты. Пакеты проходят по каналам связи; там пакеты и могут быть перехвачены.

Анализ протоколов FTP и TELNET показывает, что TELNET разбивает пapoль на символы и пересылает их по одному, помещая каждый символ пароля в соответствующий пакет, a FTP, напротив, пересылает пароль целиком в одном пакете. Ввиду того, что пароли эти никак не зашифрованы, с помощью специальных программ-сканеров пакетов можно выделить именно те пакеты, которые содержат имя и пароль пользователя. По этой же причине, кстати, ненадежна и столь популярная ныне программа ICQ. Протоколы и форматы хранения и передачи данных обмена ICQ известны. Поэтому трафик ICQ также может быть перехвачен и вскрыт.

Почему все устроено так просто? Проблема заключается в протоколах обмена. Базовые прикладные протоколы семейства TCP/IP были разработаны очень давно — на заре компьютерной техники (в период с конца 60-х до начала 80-х годов) — и с тех пор абсолютно не изменились. В то время основной концепцией построения сети была надежность. Рассматривалась возможность сохранения работоспособности компьютерной сети даже после ядерного удара. За прошедшие годы подход к обеспечению информационной безопасности распределенных сетей существенно изменился. Были разработаны различные протоколы обмена, позволяющие защитить сетевое соединение и зашифровать трафик (например, протоколы SSL, SKIP и т. п.). Однако эти протоколы не сменили устаревшие и не стали стандартом (может быть, за исключением SSL).

Вся проблема состоит вот в чем: чтобы они стали стандартом, к использованию этих протоколов должны перейти все пользователи сети, но так как в Internet отсутствует централизованное управление сетью, то процесс перехода может длиться еще многие годы. А на сегодняшний день подавляющее большинство пользователей используют стандартные протоколы семейства TCP/IP, разработанные более 15 лет назад. В результате, путем простого анализа сетевого трафика (потока информации) возможно вскрыть большинство систем средней защищенности.

Опытные пользователи Internet сталкивались с таким явлением, как установка защищенного соединения (обычно при оплате какой-либо покупки в Internet при помощи кредитной карты). Это как раз и есть специальный протокол, который применяет современные криптографические средства с тем, чтобы затруднить перехват и расшифровку сетевого трафика. Однако большая часть сетевого трафика остается по-прежнему незащищенной.

В любой распределенной сети существуют еще такие «узкие места», как поиск и адресация. В ходе этих процессов становится возможным внедрение ложного объекта распределенной сети (обычно это ложный хост). Даже если объект имеет право на какой-либо ресурс сети, вполне может оказаться, что этот объект - ложный.

Внедрение ложного объекта приводит к тому, что вся информация, которую вы хотите передать адресату, попадает на самом деле к злоумышленникам. Примерно, это можно представить, как если бы кто-то сумел внедриться к вам в систему, допустим, адресом SMTP (Simple MailTransfer Protocol) — сервера вашего провайдера, которым вы обычно пользуетесь для отправки электронной почты. В этом случае без особых усилий злоумышленник завладел бы вашей электронной корреспонденцией, и вы, даже и не подозревая того, сами переправили бы ему всю свою электронную почту.

Для удобства пользователя в сети, существует несколько уровней представления данных. Каждому из уровней соответствует своя система адресов. Так и на физическом диске файл на одном уровне представления определяется одним лишь своим именем, а на другом — как цепочка адресов кластеров, начиная с адреса первого кластера. При обращении к какому-либо хосту производится специальное преобразование адресов (из IP-адреса выводится физический адрес сетевого адаптера или маршрутизатора сети). В сети Internet для решения этой проблемы используется протокол ARP (Address Resolution Protocol).

Протокол ARP позволяет получить взаимно однозначное соответствие IP-и Ethernet-адресов для хостов, находящихся внутри одного сегмента. Это достигается следующим образом: при первом обращении к сетевым ресурсам хост отправляет широковещательный ARP-запрос. Этот запрос получат все станции в данном сегменте сети. Получив запрос, хост внесет запись о запросившем хосте в свою ARP-таблицу, а затем отправит на запросивший хост ARP-ответ, в котором сообщит свой Ethernet-адрес.

Если в данном сегменте такого хоста нет, то произойдет обращение к маршрутизатору, который позволяет обратиться к другим сегментам сети. Если пользователь и злоумышленник находятся в одном сегменте, то становится возможным осуществить перехват АRР-запроса и направить ложный ARP-ответ. В итоге обращение будет происходить по физическому адресу сетевого адаптера ложного хоста. Утешением может служить лишь то, что действие этого метода ограничено только одним сегментом сети.

Как известно, для обращения к хостам в сети Internet используются 32-разрядные IP-адреса, уникально идентифицирующие каждый сетевой компьютер. Однако для пользователей применение IP-адресов при обращении к хостам является не слишком удобным и далеко не самым наглядным. Когда сеть Internet только зарождалась, было принято решение для удобства пользователей присвоить всем компьютерам в сети имена. Применение имен позволяет пользователю лучше ориентироваться в киберпространстве Internet. Пользователю намного проще запомнить, например, имя www.narod.ru, чем четырехразрядную цепочку.

Существует система преобразования имен, благодаря которой пользователь в случае отсутствия у него информации о соответствии имен и IP-адресов может получить необходимые сведения от ближайшего информационно-поискового DNS-cepвepa (Domain Name System). Эта система получила название доменной системы имен — DNS. Набирая мнемоническое имя, мы обращаемся тем самым к DNS-серверу, а он уже посылает IP-адрес, по которому и происходит соединение.

Так же, как и в случае с ARP, является возможным внедрение в сеть Internet ложного DNS-сервера путем перехвата DNS-запроса. Это происходит по следующему алгоритму:

1. Ожидание DNS-запроса.

2. Извлечение из полученного запроса необходимых сведений и передача по сети на запросивший хост ложного DNS-ответа от имени (с IP-адреса) настоящего DNS-сервера, в котором указывается IP-адрес ложного DNS-сервера.

3. При получении пакета от хоста изменение в IP- заголовке пакета его IP-адреса на IP-адрес ложного DNS-сервера и передача пакета на сервер (то есть ложный DNS-сервер ведет работу с сервером от своего имени).

4. При получении пакета от сервера изменение в IP-заголовке пакета его IP-адреса на IP-адрес ложного DNS-сервера и передача пакета на хост (хост считает ложный DNS-сервер настоящим).

Современные глобальные сети представляют собой совокупность сегментов сети, связанных между собой через сетевые узлы. При этом маршрутом называется последовательность узлов сети, по которой данные передаются от источника к приемнику. Для унификации обмена информацией о маршрутах существуют специальные протоколы управления маршрутами; в Internet, например, — это протокол обмена сообщениями о новых маршрутах ICMP (Internet Control Message Protocol) и протокол удаленного управления маршрутизаторами SNMP (Simple Network Management Protocol). Изменение маршрута — не что иное, как внедрение атакующего ложного хоста. Даже если конечный объект будет истинным, маршрут можно построить таким образом, чтобы информация все равно проходила через ложный хост.

Для изменения маршрута атакующему необходимо послать по сети специальные служебные сообщения, определенные данными протоколами управления сетью, от имени сетевых управляющих устройств (например, маршрутизаторов). В результате успешного изменения маршрута атакующий получит полный контроль над потоком информации, которым обмениваются два объекта распределенной сети, и затем может перехватывать информацию, анализировать, модифицировать ее, а то и просто удалять. То есть становится возможным реализовать угрозы всех типов.