- •Современное состояние информационной безопасности.

- •Опасность информационных войн и кибератак

- •Анализ компьютерных преступлений

- •Вирусные атаки

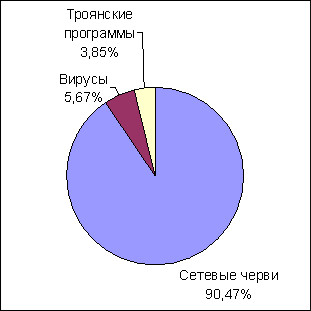

- •Типы вредоносных программ

- •Взлом парольной защиты операционных систем

- •Типовые способы удаленных атак на информацию в сети

- •Распределенные атаки на отказ от обслуживания

- •Модель нарушителя безопасности информации

Типы вредоносных программ

I-Worm.Sobig.f

Вирус-червь. Распространяется через интернет в виде файлов, прикрепленных к зараженным письмам, и по сетевым ресурсам.

В письмах червь активизируется, только если пользователь сам запускает зараженный файл. При запуске зараженного файла червь инсталлирует себя в систему и запускает процедуры своего распространения.

Червь ищет файлы *.TXT, *.EML, *.HTML, *.HTM, *.DBX, *.WAB, *.MHT, *.HLP во всех каталогах на доступных локальных дисках, выделяет из них строки, являющиеся адресами электронной почты, и рассылает по этим адресами заражённые письма.

Поле "От:" подделывается (в него вставляется какой-либо ещё электронный адрес, обнаруженный на зараженном компьютере) или содержит адрес admin@internet.com.

Червь перебирает все доступные сетевые ресурсы (другие компьютеры в сети) и копирует себя в них со случайными именами и расширением EXE.

Загрузка дополнительных файлов

Червь запускает процедуру, которая с периодичностью 60 минут проверяет текущее время по Гринвичу. Для этого он посылает запросы на NTP серверы (Network Time Protocol). Червь хранит внутри себя список из 19-ти NTP серверов.

Если NTP-сервер не отвечает на запрос, то червь вызывает системную функцию для получения текущего времени gmtime. Если текущий день недели пятница или воскресенье и текущее время по Гринвичу находится в промежутке между 19:00 и 23:00, то червь запускает процедуру закачки дополнительных файлов. Для загрузки файлов он посылает UDP-пакеты (протокол User Datagram Protocol) по определённым IP-адресам на порт 8998. Червь хранит список IP-адресов в зашифрованном виде. В настоящий момент эти сайты заблокированы и на запросы не отвечают.

Червь получает ответ на свой запрос в виде UDP пакета с порта 8998. Этот пакет содержит в себе зашифрованный URL (Uniform Resource Locator) файла. Червь скачивает этот файл и запускает его на выполнение.

Червь полностью работоспособен только в том случае, если текущая дата на зараженном компьютере меньше 10 сентября 2003 года.

I-Worm.Tanatos (aka Bugbear)

Вирус-червь. Распространяется через Интернет в виде файлов, прикрепленных к зараженным письмам. Также копирует себя на сетевые ресурсы, открытые на полный доступ. Также содержит троянские процедуры удалённого управления зараженным компьютером (backdoor).

Червь является приложением Windows (PE EXE-файл), имеет размер около 50K (упакован UPX) написан на Microsoft Visual C++.

Зараженные письма содержат различные заголовки, тесты и имена вложений.

В зависимости от случайного счетчика червь посылает либо обычные тектстовые, либо HTML-письма.

Для запуска себя из зараженных HTML-писем червь использует брешь в системе безопасности почтового клиента (IFRAME). При этом зараженное вложение активизируется без участия пользователя - при чтении или предварительном просмотре сообщения.

В обычных текстовых письмах червь активизируется только если пользователь сам запускает зараженные файл (при двойном щелчке на вложении).

Затем червь инсталлирует себя в систему и запускает процедуры своего распространения.

При инсталляции червь копирует себя со случайным именем в системный каталог Windows и регистрирует этот файл в ключе авто-запуска системного реестра.

Червь также создаёт в системном каталоге Windows DLL-файл со случайным именем и в дальнейшем использует этот DLL-файл для того, чтобы "шпионить" за тестом, набираемым на клавиатуре.

При рассылке зараженных писем червь использует прямое подключение к SMTP-серверу.

Поле Subject в некоторых случаях является случайно выбранным текстом из какого-либо файла на диске.

Телом письма является случайно выбранный текст из какого-либо файла на диске.

Имя вложения также случайно, при этом оно может иметь двойное расширение, например: filename.XLS.SCR

Червь перебирает сетевые ресурсы, ищет на них каталоги авто-запуска Windows и копирует туда свой EXE-файл.

Данная процедура содержит ошибку, в результате которой червь отсылает свои копии также на сетевые принтеры.

Процедура удаленного управления открывает порт 36794 и "слушает" команды "хозяина". Данная процедура позволяет контролировать зараженный компьютер: принимать/передавать/копировать/удалять файлы, запускать файлы на выполнение, принудительно завершать процессы, и т.п.

Червь также открывает на зараженном компьютере HTTP-сервер и предоставляет "хозяину" WEB-интерфейс для операций с зараженной системой.

Данная процедура в теле червя отсылает "хозяину" системные пароли. Данная информация отсылается на несколько адресов, которые находятся в теле червя в зашифрованном виде.

Червь постоянно следит за определёнными приложениями и пытается принудительно завершить их работу:

Worm.Win32.Lovesan

Вирус-червь. Распространяется по глобальным сетям, используя для своего размножения уязвимость в службе DCOM RPC Microsoft Windows.

Червь написан на языке C, с использованием компилятора LCC. Имеет размер 6КB, упакован UPX. Размножается в виде файла с именем "msblast.exe".

Признаками заражения компьютера являются:

-

Наличие файла "msblast.exe" в системном (system32) каталоге Windows.

-

Сообщение об ошибке (RPC service failing) приводящее к перезагрузке системы.

Размножение

При запуске червь регистрирует себя в ключе автозапуска.

Червь сканирует IP-адреса, начинающиеся с "base address" и пытается соединиться с 20 IP-адресами для инфицирования уязвимых компьютеров.

После этого червь "спит" в течение 1,8 секунды, а затем снова сканирует 20 IP-адресов и повторяет этот процесс в бесконечном цикле.

Используя уязвимость в Microsoft Windows 2000/XP, отправляет на 135 порт выбранного IP-адреса команды эксплойта DCOM RPC и запускает на удаленной машине командную оболочку "cmd.exe" на TCP порту 4444.

После этого червь, при помощи команды tftp get, через 69 порт загружает себя на удаленную машину в системный каталог Windows и запускает на исполнение.

После заражения инфицированная машина выводит сообщение об ошибке RPC service failing, после чего может попытаться перезагрузиться.

C 16 августа 2003 года червь запускает процедуры DDoS атаки на сервер windowsupdate.com, пытаясь таким образом затруднить или прервать его работу.