2.2. Криптографические методы

С распространением письменности в человеческом обществе появилась потребность в обмене письмами и сообщениями, что, в свою очередь, вызвало необходимость сокрытия содержимого письменных сообщений от посторонних.

Криптография (от др.-греч.κρυπτός — скрытый иγράφω — пишу) — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации. Современная криптография образует отдельное научное направление на стыке математики и информатики [5].

Методы сокрытия содержимого письменных сообщений можно разделить на три группы. К первой группе относятся методы маскировки, которые осуществляют сокрытие самого факта наличия сообщения, например, с помощью симпатических чернил. Вторую группу составляют различные методы тайнописи или криптографии, которые применяются для изменения сообщения с целью сделать текст непонятным для непосвященных. С развитием науки и техники стали применяться методы третьей группы, которые ориентированы на создание специальных технических устройств, например, инвертирования речи. Далее будем рассматривать только методы второй группы, а именно - методы криптографии.

Метод криптографии можно определить как некоторое множество отображений одного пространства (пространства возможных сообщений) в другое пространство (пространство возможных криптограмм). Каждое конкретное отображение из этого множества соответствует шифрованию при помощи конкретного ключа.

Криптографическое преобразование - это преобразование информации, основанное на некотором алгоритме, зависящем от изменяемого параметра (обычно называемого секретным ключом), и обладающее свойством невозможности восстановления исходной информации по преобразованной, без знания действующего ключа, с трудоемкостью меньше заранее заданной.

Ключ - конкретное секретное состояние некоторого параметра (параметров), обеспечивающее выбор одного преобразования из совокупности возможных для используемого метода шифрования.

Шифр - совокупность обратимых преобразований множества возможных открытых данных во множество возможных шифртекстов, осуществляемых по определенным правилам с применением ключей.

Основным достоинством криптографических методов является то, что они обеспечивают высокую гарантированную стойкость защиты, которую можно рассчитать и выразить в числовой форме (средним числом операций или временем, необходимым для раскрытия зашифрованной информации или вычисления ключей).

Современная криптография включает в себя четыре крупных раздела [5]:

Симметричные криптосистемы. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный);

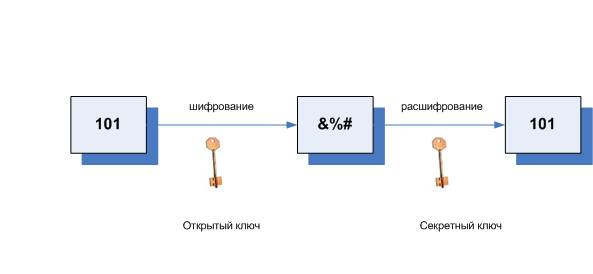

Криптосистемы с открытым ключом. В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.( Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.);

Электронная подпись. Системой электронной подписи. называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Управление ключами. Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Как бы ни были сложны и надежны криптографические системы - их слабое мест при практической реализации - проблема распределения ключей. Для того чтобы был возможен обмен конфиденциальной информацией между двумя субъектами ИС, ключ должен быть сгенерирован одним из них, а затем каким-то образом опять же в конфиденциальном порядке передан другому. Т.е. в общем случае для передачи ключа опять же требуется использование какой-то криптосистемы.

Криптография делится на два класса: криптография с симметричными ключами и криптография с открытыми ключами.

Криптография с симметричными ключами. В криптографии с симметричными ключами (классическая криптография) абоненты используют один и тот же (общий) ключ (секретный элемент) как для шифрования, так и для расшифрования данных.

Следует выделить следующие преимущества криптографии с симметричными ключами:

• относительно высокая производительность алгоритмов;

• высокая криптографическая стойкость алгоритмов на единицу длины ключа.

К недостаткам криптографии с симметричными ключами следует отнести: • необходимость использования сложного механизма распределения ключей; • технологические трудности обеспечения неотказуемости.

Криптография с открытыми ключами. Для решения задач распределения ключей и ЭЦП были использованы идеи асимметричности преобразований и открытого распределения ключей Диффи и Хеллмана. В результате была создана криптография с открытыми ключами, в которой используется не один секретный, а пара ключей: открытый (публичный) ключ и секретный (личный, индивидуальный) ключ, известный только одной взаимодействующей стороне. В отличие от секретного ключа, который должен сохраняться в тайне, открытый ключ может распространяться публично. На рисунке 2.1. представлены два свойства систем с открытыми ключами, позволяющие формировать зашифрованные и аутентифицированные сообщения [5].

Схема шифрования данных с использованием открытого ключа приведена на рисунке 2.2. и состоит из двух этапов. На первом из них производится обмен по несекретному каналу открытыми ключами. При этом необходимо обеспечить подлинность передачи ключевой информации. На втором этапе, собственно, реализуется шифрование сообщений, при котором отправитель зашифровывает сообщение открытым ключом получателя.

Рис.2. 1. Два свойства криптографии с открытыми ключами

Применение алгоритмов шифрования с открытым ключом позволяет:

• избавиться от необходимости секретных каналов связи для предварительного обмена ключами;

• свести проблему взлома шифра к решению трудной математической задачи, т.е. в конечном счете, принципиально по-другому подойти к обоснованию стойкости криптосистемы;

• решать средствами криптографии задачи, отличные от шифрования, например, задачу обеспечения юридической значимости электронных документов.

Зашифрованный файл может

быть прочитан только владельцем

секретного ключа, т.е. получателем. Схема

расшифрования, реализуемая получателем

сообщения, использует для этого секретный

ключ получателя.

Рис. 2.2. Схема шифрования в криптографии с открытыми ключами

Любая схема электронной цифровой подписи (ЭЦП) обязана определить три следующих алгоритма [9]:

• алгоритм генерации ключевой пары для подписи и ее проверки;

• алгоритм подписи;

• алгоритм проверки подписи.

Для ее решения были предложены различные схемы ЭЦП. Первая схема ЭЦП — RSA — была разработана еще в конце 1970-х годов.

Последние достижения теории вычислительной сложности позволяют создавать криптосистемы на основе эллиптической кривой. Такие криптосистемы имеют некоторые преимущества, особенно при использовании в устройствах с маломощными процессорами и/или маленькой памятью.

Реализация схемы ЭЦП связанна с вычислением хэш-функции (дайджеста) данных, которая представляет собой уникальное число, полученное из исходных данных путем его сжатия (свертки) с помощью сложного, но известного алгоритма. Хэш-функция является однонаправленной функцией, т.е. по хэш-значению невозможно восстановить исходные данные. Хэш-функция чувствительна к всевозможным искажениям данных. Кроме того, очень трудно отыскать два набора данных, обладающих одним и тем же значением хэш-функции.

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмовшифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритмакриптографически стойки. Распространенные алгоритмы:

симметричные DES,AES,ГОСТ28147-89, Cammellia, Twofich, Blowfish, IDEA, RC4 и др.;

асимметричные RSAиElgamal(Эль-Гамаль);

хэш-функций MD4,MD5,MD6,SHA-1,SHA-2,ГОСТ Р 34.11-94.

Во многих странах приняты национальные стандарты шифрования. В 2001 году в СШАпринят стандарт симметричного шифрования AES на основе алгоритмаRijndaelс длиной ключа 128, 192 и 256бит. Алгоритм AES пришёл на смену прежнему алгоритму DES. В РФ действует стандартГОСТ 28147-89, описывающий алгоритм блочного шифрования с длиной ключа 256 бит, а также алгоритмцифровой подписиГОСТ Р 34.10-2001.

Основная идея поточного шифрования состоит в том, что каждый из последовательных знаков открытого текста подвергается своему преобразованию. В идеале разные знаки открытого текста подвергаются разным преобразованиям, таким образом, преобразование, которому подвергаются знаки открытого текста, должно изменяться с каждым следующим моментом времени. Реализуется эта идея следующим образом. Некоторым образом получается последовательность знаков k1,k2,… , называемая ключевым потоком (keystream) или бегущим ключом (running key, RK). Затем каждый знак xi открытого текста подвергается обратимому преобразованию, зависящему от ki – соответствующего знака ключевого потока

Поточные шифры почти всегда работают быстрее и обычно требуют для своей реализации гораздо меньше программного кода, чем блочные шифры. Наиболее известный поточный шифр был разработан Р. Ривестом; это шифр RC4, который характеризуется переменным размером ключа и байт-ориентированными операциями. На один байт требуется от 8 до 16 действий, программная реализация шифра выполняется очень быстро.

В одноключевых системах существуют две принципиальные проблемы [9]:

• распределение секретных ключей по информационному каналу;

• аутентификация секретного ключа (процедура, позволяющая получателю удостовериться, что секретный ключ принадлежит законному отправителю).

В РФ коммерческая деятельность, связанная с использованием криптографических средств, подлежит обязательному лицензированию. Действует Постановление Правительства РФот29 декабря 2007N 957 «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами», которым приняты Положения о лицензировании деятельности по:

распространению шифровальных (криптографических) средств;

техническому обслуживанию шифровальных (криптографических) средств;

предоставлению услуг в области шифрования информации;

разработке, производству шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных и телекоммуникационных систем.

Следует отметить, что приложения к данному Постановлению содержат жесткие требования к лицу-соискателю лицензии, включая его образование, квалификацию, стаж, требования к помещению, охране, информационной и эксплуатационной безопасности при разработке и реализации средств.