- •Сеть internet Адресация и имена в Internet

- •Проблемы безопасности протоколов прикладного уровня

- •Основные типы межсетевых экранов

- •1. Фильтрующие маршрутизаторы

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •Основные схемы сетевой защиты на базе межсетевых экранов

- •1. Межсетевой экран - Фильтрующий маршрутизатор

- •2. Межсетевой экран с прикладным шлюзом и фильтрующим маршрутизатором.

1. Межсетевой экран - Фильтрующий маршрутизатор

Это самый распространенный и наиболее простой способ организации МЭ. Фильтрующий маршрутизатор располагается между защищаемой сетью и Internet (рис. 3). ФМ сконфигурирован для блокирования или фильтрации входящих/исходящих пакетов на основе анализа их адресов и портов. Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ с Internet, в то время как большая часть доступа к ним извне, блокируется.

Фильтрующий маршрутизатор

Локальная сеть

Рис. 3

2. Межсетевой экран с прикладным шлюзом и фильтрующим маршрутизатором.

Между ШПУ (рис. 4) и ФМ образуется внутренняя экранированная подсеть. Эту подсеть можно использовать для размещения доступных извне информационных серверов.В этой схеме ШПУ полностью блокирует трафик IP между Internetи защищаемой сетью. Только полномочные сервера-посредники, размещенные на ШПУ, могут предоставлять услуги и доступ пользователям. Данный вариант межсетевого экрана реализует политику безопасности по принципу «запрещено все, что не разрешено в явном виде», при этом пользователю недоступны все службы, кроме тех, для которых определены соответствующие полномочия. Такая схема обеспечивает высокий уровень безопасности, поскольку маршруты к защищенной подсети известны только межсетевому экрану и скрыты от внешних систем.

Информационный сервер

Локальная сеть

ФМ

Прикладной шлюз

Рис. 4

Межсетевой экран на основе экранированного шлюза

В этой схеме (рис. 5) первичная безопасность обеспечивается ФМ. Пакетная фильтрация в ФМ может быть реализована одним из следующих способов:

позволять внутренним компьютерам открывать соединения с внешними компьютерами в сети Internet для определенных сервисов (разрешая доступ к ним средствами пакетной реализации);

запрещать все соединения от внутренних компьютеров (заставляя их использовать полномочные серверы-посредники на прикладном шлюзе).

Эти подходы можно комбинировать для различных сервисов, разрешая некоторым сервисам соединения непосредственно через пакетную фильтрацию, а другим только непрямое соединение через полномочные серверы-посредники. Данная схема получается довольно гибкой, но менее безопасной по сравнению со схемой на рис. 4.

Информационный сервер

ФМ

Локальная сеть

Прикладной шлюз

Рис. 5

Межсетевой экран – экранированная подсеть

Для создания экранированной подсети используются два экранирующих маршрутизатора (рис. 6).

Информационный сервер

Локальная сеть

ФМ

ФМ

Экранированная

подсеть

Сервер электронной почты

Прикладной шлюз

Рис. 6

Экранируемая подсеть содержит прикладной шлюз, а также может включать

информационные сервера и другие системы, требующие контролируемого доступа. Эта схема обеспечивает хорошую безопасность, благодаря наличию экранированной подсети.

Внешний маршрутизатор запрещает доступ из Internet к системам внутренней сети и блокирует весь трафик к Internet, идущий от систем, которые не должны являться инициаторами соединений (например, информационный сервер).

Внутренний маршрутизатор защищает внутреннюю сеть как от Internet, так и от

экранированной подсети (в случае ее компроментации), он осуществляет большую часть пакетной фильтрации.

Прикладной шлюз может включать программы усиленной аутентификации.

Данная схема подключения хорошо подходит для защиты сетей с большими объемами трафика или с высокими скоростями обмена.

Недостатки данной схемы:

- применение двух ФМ требует повышенного внимания для обеспечения необходимого уровня безопасности, т.к. из-за ошибок в их конфигурировании могут возникнуть провалы в безопасности всей сети.

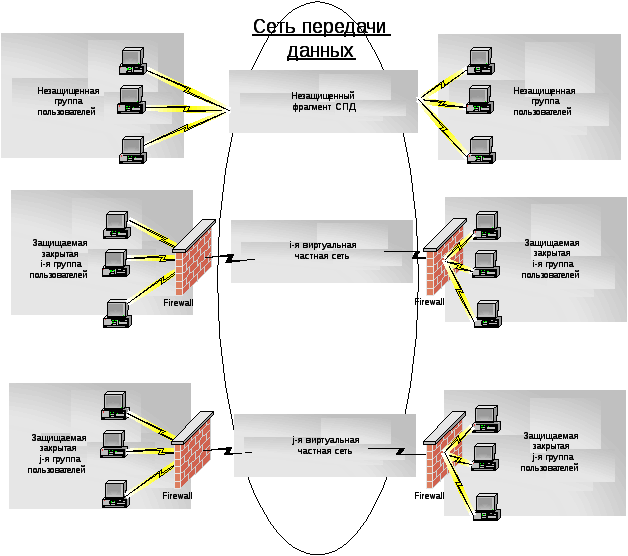

Защита виртуальных корпоративных сетей

Некоторые межсетевые экраны позволяют организовывать виртуальные корпоративные сети. Несколько локальных сетей, подключенных к глобальной сети (рис. 7), объединяются в одну виртуальную корпоративную сеть. Передача данных между локальными сетями производится прозрачным образом для пользователя локальной сети. Конфиденциальность и целостность обеспечиваются при помощи средств шифрования, использования цифровых подписей и т.п. При передаче данных может шифроваться не только содержимое пакетов, но и некоторые поля заголовка.

ЛС

ЛС

МЭ

МЭ

МЭ

ЛС

ЛС

МЭ

Рис. 7

По отношению к проблеме безопасности телекоммуникационных и информационных систем (ИС), использующих для передачи информации сети передачи данных общего пользования были разработаны и введены в действие Руководящие документы Гостехкомиссии России (РД) по защите АС и СВТ от НСД ж информации. В соответствии с требованиями РД Гостехкомиссии России разрабатывались и разрабатываются различные средства защиты информации на различных уровнях Эталонной модели Взаимодействия открытых систем СЭМ ВОС), используемые в распределенных ИС в виде межсетевых экранов, шлюзов и других аппаратно-программных комплексов, обеспечивающих защиту информации пользователей в виртуальных частных сетях (VPN, рис. 8), в локальных вычислительных сетях (ЛВС), в персональных компьютерах (ПК) и мэйнфреймах пользователей ИС. Таким образом, основное внимание специалистов по защите информации в различных ИС сосредоточено на решении следующих двух задач общей проблемы обеспечения защиты информационной сферы ИС:

защита информационной сферы ЛВС, мэйнфреймов и ПК пользователей от воздействий нарушителя (ВН) информационным оружием по каналам связи из «враждебной» среды СПДОП;

защита информации пользователей, передаваемой между их ЛВС, мэйнфреймами и ПК через «враждебную» среду СПДОП.

Рис. 8. СПД с виртуальными частными сетями (VPN).

В связи с появлением множества примеров, демонстрирующих уязвимость СПДОП от воздействий нарушителя информационным оружием, необходимость защиты информационной сферы СПДОП от воздействий нарушителя таким оружием стала очевидной и актуальной, и эта задача защиты должна, по праву, занять место третьей задачи проблемы обеспечения защиты информационной сферы ИС.

В условиях жесткой конкурентной борьбы, высокого уровня криминализации (в том числе и интеллектуальной), чрезвычайных ситуаций и конфликтов особую опасность для ИС ведомств, корпораций и государства в целом представляет возможность воздействий нарушителя на информационную сферу СПДОП информационным оружием с целью блокирования процесса передачи данных пользователя сети без возможности самой сети своевременно обнаружить последствия таких воздействий и принять меры по восстановлению нарушенного процесса передачи данных.

Сетевые средства защиты (ССЗ)

Абонентское средство безопасности (АСБ), устанавливаемое («врезаемое») в канал связи либо на охраняемой территории пользователя на выходе ПК или ЛВС, либо на входе маршрутизатора СПД и осуществляющее на сетевом уровне модели ВОС следующие функции защиты:

припередаче пакетов данных от пользователя в СПД:

определение подлинности пользователя;

шифрование по ГОСТ 28147-89 каждого принимаемого от пользователя пакета данных в соответствии с ключом шифрования, выбираемым в памяти агента безопасности АСБ по IP - адресам передающего и принимающего пользователей, содержащихся в заголовке принятого пакета данных;

формирование по ГОСТ 28147-89 для каждого зашифрованного АСБ пакета данных имитационной вставки длиной m двоичных символов;

добавление имитационной вставки к зашифрованному пакету данных, формирование и добавление к полученному преобразованному пакету данных нового заголовка с ранее принятыми IP - адресами передающего и принимающего пользователей и передача полученного пакета данных в СПД;

регистрацию у агента безопасности АСБ информации о передаваемом пакете данных;

при приеме пакетов данных из СПД:

прием и выделение преобразованного пакета данных;

выбор из памяти агента безопасности АСБ ключа шифрования в соответствии с ЕР - адресами передающего и принимающего пользователей, содержащихся в заголовке пакета данных;

верификацию имитационной вставки;

стирание принятого пакета данных в случае отрицательного результата верификации имитационной вставки пакета данных;

расшифровку пакета данных (в случае положительного решения по верификации имитационной вставки) и выдачу расшифрованного пакета данных пользователю;

формирование у агента безопасности АСБ сообщения об отрицательном результате верификации имитационной вставки принятого пакета данных и подготовку его для передачи в центр управления безопасности (ЦУБ);

регистрацию у агента безопасности АСБ информации о поступивших пакетах данных с отметкой пакетов данных, не прошедших верификацию имитационной вставки.

Сетевое средство безопасности (ССБ), устанавливаемое («врезаемое») в канал связи на входе (выходе) в порт маршрутизатора СПД и осуществляющее на сетевом уровне модели ВОС следующие функции защиты:

прием в буфер поступающего из АСБ или маршрутизатора СПД пакета данных;

выбор из памяти агентa безопасности ССБ ключа шифрования в соответствии с IP - адресами передающего и принимающего пользователей, содержащихся в заголовке принятого пакета данных;

верификацию в соответствии с ГОСТ 28147-89 и выбранным ключом шифрования имитационной вставки, содержащейся в принятом пакете данных;

при положительной верификации имитационной вставки передача содержащегося в буфере ССБ пакета данных в маршрутизатор СПД (если он был принят из АСБ) или в АСБ (если он поступил из маршрутизатора СПД);

стирание содержащегося в буфере пакета данных в случае отрицательного результата верификации имитационной вставки;

регистрация у агента безопасности ССБ информации о принимаемых пакетах данных с отметкой пакетов данных, не прошедших проверку правильности имитационной вставки;

формирование и подготовка для передачи в ЦУБ сообщения о пакетах данных, не прошедших проверку правильности имитационной вставки.

Магистральное средство безопасности (МСБ), используемое в СОИБ СПД, реализующей только функции контроля процесса передачи пакетов данных пользователя и защиту его от возможности блокирования, устанавливаемое (врезаемое) на входе магистрального канала (канала, соединяющего маршрутизаторы) в маршрутизатор СПД и реализующее функции, аналогичные тем, которые реализуются ССБ.

Магистральное средство безопасности (МСБ*), используемое в СОИБ СПД, реализующей наряду с функциями контроля процесса передачи пакетов данных пользователя и его защиты от возможности блокирования также и функцию защиты процесса передачи данных системы управления СПД, устанавливаемое на входе (выходе) магистрального канала в маршрутизатор СПД и реализующее следующие функции:

прием в буфер каждого поступающего из маршрутизатора пакета данных;

определение в принятом пакете данных IP-адресов передающего и принимающего объектов (пользователей);

выбор из памяти агента безопасности МСБ ключа шифрования в соответствии с IP-адресами передающего и принимающего пользователей принятого пакета данных;

• выбор из памяти агента безопасности МСБ IP-адреса маршрутизатора (агентa системы управления маршрутизатора) на порту которого «сидит» данный МСБ;

• сравнения DP адресов принятого пакета данных с IP-адресом маршрутизатора, на порту которого находится данный МСБ.

Если IP-адрес передающего пользователя в принятом пакете данных совпадает с IP-адресом маршрутизатора, на порту которого «сидит» данный МСБ, то МСБ осуществляет функции аналогичные вышерассмотренным функциям АСБ по отношению к передаваемому от пользователя пакету данных (функции АСБ-а).

Если IP-адрес принимающего пользователя в принятом пакете данных совпадает с IP-адресом маршрутизатора, на порту которого «сидит» данный МСБ, то МСБ осуществляет функции аналогичные вышерассмотренным функциям АСБ по отношению к принимаемому пакету данных (функции АСБ-б).

Центр управления безопасностью (ЦУБ) осуществляет функции формирования и защищенного распределения ключей шифрования по АСБ, ССБ и МСБ СПД в соответствии с защищаемыми сетевыми адресами (IP-адресами) пользователей и объектов СПД, их защищенного аудита и мониторинга, локализации места воздействия нарушителя, подготовки решения администратору безопасности по ликвидации совместно с оператором центра управления СПД последствия воздействия нарушителя. На основе получаемой от агентов безопасности ССЗ информации ЦУБ формирует решения администратору безопасности о путях ликвидации последствий воздействия нарушителя. Число и характер «путей» определяется, в первую очередь, средствами резерва, созданного в СПД для обеспечения возможности восстановления прерванного процесса передачи данных. Это может быть осуществлено, например, с помощью выделенных коммутируемых телефонных каналов связи (обеспечивающих передачу пакетов данных при значительно меньшей общей скорости передачи).

В зависимости от требований безопасности процесса передачи данных в СПД, т. е. совокупности подлежащих решению задач защиты процесса передачи данных от воздействий нарушителя информационным оружием на информационную сферу СПД или, другими словами, в зависимости от целей защиты СПД-КП от наиболее опасных угроз информационной безопасности возможны различные варианты комплектования вышеперечисленных средств защиты сети и реализуемых ими функций защиты.

Общее количество используемых в системе защиты сети (системе обеспечения информационной безопасности СПД) ССЗ определяется числом защищаемых ассоциаций пользователей (числом ВЗФ СПД), по отношению к которым обеспечивается защита процесса передачи данных, числом пользователей, входящих в каждую защищаемую ассоциацию пользователей, а точнее числом АСБ, используемых по каждому порту доступа пользователей в СПД, числом АСБ и ССБ, используемых по каждому порту доступа в ВЗФ СПД, и числом МСБ, используемых в ВЗФ СПД.

Рассмотрим по отношению к одному ВЗФ СПД несколько вариантов требований безопасности и соответствующих им архитектур СОИБ ВЗФ СПД, реализующей на сетевом уровне протокол IР.

Возможные варианты архитектуры системы обеспечения информационной безопасности.

Вариант 1

Рассмотрим совокупность требований безопасности процесса передачи данных в ВЗФ СПД, основными из которых являются:

обеспечение обнаружения факта модификации, ложного повтора и уничтожения нарушителем передаваемых через ВЗФ СПД пакетов данных пользователей, входящих в защищенную ассоциацию пользователей, и пакетов данных, содержащих информацию управления в соответствии с протоколом SNMP;

обеспечение защиты СПД от несанкционированного доступа нарушителя по каналам доступа пользователей, входящих в защищаемую ассоциацию пользователей, к представляемым услугам передачи данных;

обеспечение защиты от вскрытия информации, содержащейся в передаваемых через CПД пакетах данных пользователей;

обеспечение своевременной и адекватной реакции СПД на попытку нарушителя нарушить процесс передачи данных с возможностью локализации места воздействия нарушителя и ликвидации последствий его воздействия.

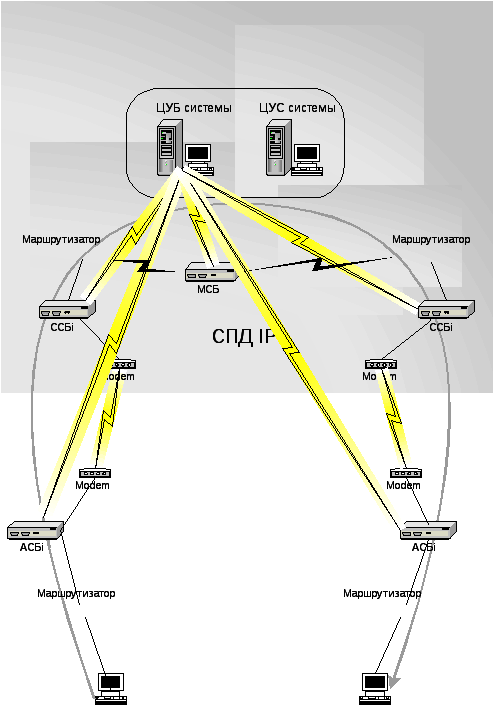

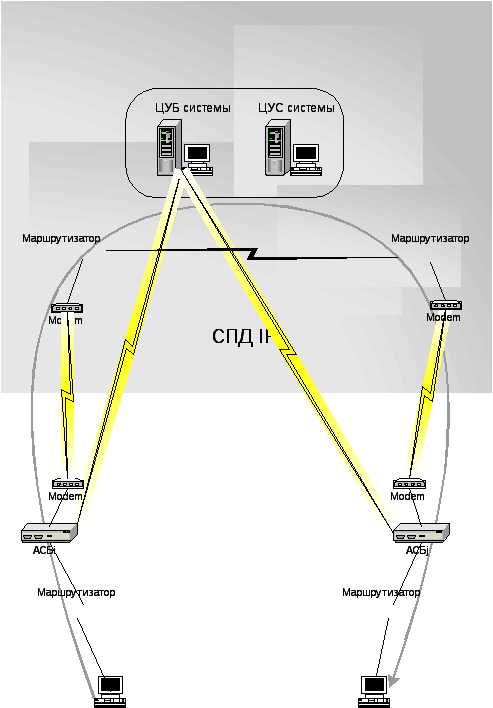

Архитектура СОИБ ВЗФ СПД, реализующей протокол IP и указанные требования, проиллюстрирована рис. 9, на котором по отношению к каждому арендуемому пользователем порту ВЗФ СПД в абонентскую линию доступа ВЗФ CПД «врезаются»: ACБi (i=1,2, .....N), устанавливаемое на контролируемой территории пользователя (ПК или ЛВС), CCБi (i=l,2 N), устанавливаемое на входе в порт доступа маршрутизатора СПД, и МСБ, устанавливаемое («врезаемое») в магистральные каналы связи. Все средства защиты сети (АСБ, ССБ, МСБ) ВЗФ СПД находятся под общим управлением ЦУБ СОИБ ВЗФ СПД.

Возможно использование данного варианта также и в варианте, представленном на рис. 10, т.е. без МСБ. Однако в этом варианте ухудшаются возможности СОИБ по локализации места воздействия нарушителя.

Рис. 9. Структура СОИБ СПД с АСБ и МСБ.

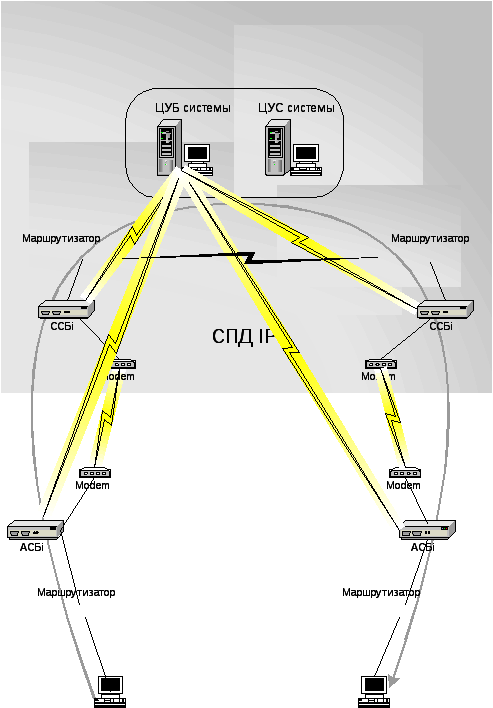

Вариант 2

Рассмотрим совокупность требований безопасности СПД, основными из которых являются:

обеспечение защиты информационной сферы СПД от ВН информационным оружием на информационную сферу СПД по каналам связи пользователей, например, пользователей ВА, взаимодействующих через СПД между собой и с сетью Internet;

обеспечение защиты от переадресации пакетов данных при их передаче внутри СПД.

В этом варианте ACБi «врезаются» в линии связи непосредственно у портов абонентского доступа маршрутизаторов СПД, а в качестве функции защиты на сетевом уровне модели ВОС используется операция шифрования всех пакетов данных, поступающих от пользователя ВА и из Internet, с добавлением заголовка с IP-адресами передающего и принимающего пользователей и операция расшифрования всех пакетов данных, поступающих из СПД к пользователям ВА и в Internet.

Рис. 10. Структура СОИБ СПД с АСБ и ССБ

ЦУБ в этом варианте реализует лишь функцию распределения ключей шифрования по АСБi. При этом либо каждому ACБi (i=l,2, ...,N) выделяется Т ключей шифрования по числу возможных пар взаимодействующих пользователей, IР-адреса которых могут содержаться в передаваемых через ACБi пакетах данных, либо (при неизвестных априори IP-адресах взаимодействующих пользователей) может выбираться один ключ шифрования/расшифрования для всех взаимодействующих АСБi (i=l,2, ...,N).

Рис 11. Структура СОИБ СПД с АСБ.

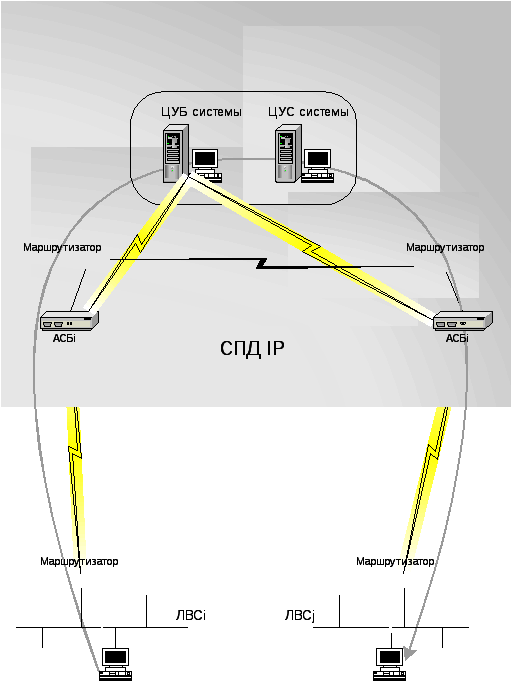

Вариант 3

Рассмотрим совокупность требований безопасности процесса передачи данных в СПД, основным из которых является требование обеспечения проверки (контроля) правильности передачи пакетов данных пользователя через СПД.

Данное требование может быть реализовано архитектурой систем защиты (АСБ+ЦУБ), представленных на рис.11 и 12. В этом варианте в ACБi реализуется функция защиты, связанная с формированием для каждого передаваемого в СПД пакета данных имитационной вставки и ее верификацией при приеме пакета из СПД.

Рис. 12. Структура СОИБ СПД с АСБ.

Основные технические характеристики СПБ

Основными техническими характеристиками (ТХ) СПБ и его модификаций в виде ССЗ в соответствии с решаемыми задачами защиты должны быть: набор поддерживаемых сетевых протоколов, набор поддерживаемых сетевых интерфейсов локальных и глобальных сетей, реализуемый протокол защиты пакетов данных с набором реализуемых способов (стандартов) криптографического преобразования данных и производительность. При этом соответствующие «на боры» определяются при разработке ТХ, исходя из:

минимально необходимого числа вариантов возможного применения СПБ (первая стадия разработки);

максимально необходимого числа возможных вариантов применения СПБ (вторая стадия разработки).

Указанные "наборы" в соответствии с существующими в стране технология ми локальных и глобальных сетей связи должны соответствовать:

перечню поддерживаемых сетевых протоколов - IP, IPX, Apple Talk, DEC и т.д.

перечню поддерживаемых интерфейсов, реализующих физические и канальные протоколы глобальных технологий Х.25, Frame Relay, ISDN, сетей ATM, SDH, а также протокол канального уровня РРР;

перечню поддерживаемых интерфейсов, реализующих физические и канальные протоколы для локальных сетей Ethernet, Fast Ethernet и др.;

перечню интерфейсов последовательных линий RS 232, RS 449/422 и др.,

перечню интерфейсов с цифровыми каналами Т1/Е1, ТЗ/ЕЗ, например, HSSI - интерфейсом (стандартом G-703), работающим в синхронном режиме и поддерживающем передачу данных в диапазоне от 300 кбит/с до 52 Мбайт/с, или стандартам G.707...G.709 для подключения к каналам SDH, работающим в диапазоне 155 Мбит/с- 2 Гбит/с.

Время шифрования и выработки имитационной вставки не должно существенно снижать скорость поступления данных в диапазоне 100 Мбит/с -1 Гбит/с

В ССЗ СПД, реализующей стек TCP/IP, должны быть встроены (в виде от-дельного модуля) так называемые SNMP-агенты с соответствующими IP-адресами, управляемые централизованно из ЦУБ с помощью защищенных пакетов данных, содержащих команды протокола управления SNMP. В соответствии с этим ЦУБ сети должен содержать стек протоколов TCP/IP, иметь свой IP-адрес и выполнять операции по конфигурированию IP-адресов ССЗ. Встроенные агенты ССЗ должны собирать информацию о состоянии контролируемых точек ССЗ и хранить ее в так называемой базе данных управляющей информации (MIB). В этой же базе должно быть предусмотрено и место для хранения ключей шифрования, поступающих из ЦУБ по защищенным каналам связи.

Эта база должна иметь стандартную структуру, что позволит ЦУБ сети за-прашивать у агентов значения стандартных переменных базы МIB. В базе МIB могут храниться не только ключи шифрования, передаваемые из ЦУБ, но и данные о состоянии ССЗ, и управляемая информация, воздействующая на ССЗ, например, с целью изменения его конфигурации.

Агент безопасности, встроенный в ССЗ, должен взаимодействовать с ЦУБ по протоколу, обеспечивающему защиту передаваемых данных и ключей шифрования от несанкционированных воздействий нарушителя.

Основные технические характеристики ЦУБ определяются (при разработке ЦУБ) числом ССЗ, находящихся под управлением ЦУБ, числом и характером решаемых задач по контролю процесса передачи данных, используемым протоколом формирования и распределения ключей шифрования и пр.