- •1.2.Рабочие станции

- •1.3.Среда передачи информации

- •1.4.Узлы коммутации сетей

- •2. Уровни сетевых атак согласно модели osi

- •Распределенные вычислительные системы

- •Эталонная модель взаимодействия открытых систем

- •Принципы оценки уязвимости спдоп и риска

- •Сетевая политика хранения и ввода ключевой информации.

- •Перечень задач по обеспечению информационной безопасности сидоп.

- •Технология защиты процесса передачи данных.

- •14 Лекция 11

Принципы оценки уязвимости спдоп и риска

В соответствии с рассматриваемыми функциями обеспечения ИБ (предотвращения, обнаружения и ликвидации последствия воздействия нарушителя) и моделью возможных исходов процесса обеспечения ИБ (рис. 2), составляющих полную группу несовместных событий, можно записать, что

![]() ,

,

где:

![]() – вероятность

предотвращения последствий воздействия

нарушителя j;

– вероятность

предотвращения последствий воздействия

нарушителя j;

![]() – вероятность

обнаружения и ликвидации последствий

воздействия нарушителя j;

– вероятность

обнаружения и ликвидации последствий

воздействия нарушителя j;

![]() – вероятность

обнаружения, но не ликвидации последствий

воздействия нарушителя j;

– вероятность

обнаружения, но не ликвидации последствий

воздействия нарушителя j;

![]() – вероятность

непредотвращения и необнаружения

последствий воздействия нарушителя

j.

– вероятность

непредотвращения и необнаружения

последствий воздействия нарушителя

j.

Тогда

значение вероятности

![]() ,

вычисленное как

,

вычисленное как

![]() =

=![]() +

+![]() и определит вероятность уязвимости

СПДОП или вероятность реализации угрозы

ИБ СПДОП по отношению к j-му

последствию воздействия нарушителя

ИБ. Непосредственное вычисление значений

вероятностей связано с рядом трудностей,

обусловленных, в первую очередь,

отсутствием точных методов оценки

значений этих вероятностей. Единственным

приемлемым аппаратом оценки является

метод экспертных оценок.

и определит вероятность уязвимости

СПДОП или вероятность реализации угрозы

ИБ СПДОП по отношению к j-му

последствию воздействия нарушителя

ИБ. Непосредственное вычисление значений

вероятностей связано с рядом трудностей,

обусловленных, в первую очередь,

отсутствием точных методов оценки

значений этих вероятностей. Единственным

приемлемым аппаратом оценки является

метод экспертных оценок.

Значение

параметра R(j),

определяемое произведением вероятности

уязвимости

![]() на величину ущерба Z(j),

который может быть причинен пользователю

или владельцу СПДОП вследствие реализации

j-й угрозы ИБ СПДОП, и будет

характеризовать величину риска по

отношению к j-й угрозе ИБ

СПДОП.

на величину ущерба Z(j),

который может быть причинен пользователю

или владельцу СПДОП вследствие реализации

j-й угрозы ИБ СПДОП, и будет

характеризовать величину риска по

отношению к j-й угрозе ИБ

СПДОП.

|

Функции обеспечения ИБ |

Итоговое событие |

|||

|

Предотвращение воздействия нарушителя ИБ |

Обнаружение последствий воздействия нарушителя ИБ |

Ликвидация последствий воздействия нарушителя ИБ |

ИБ обеспечена (1) |

ИБ нарушена (2) |

|

|

||||

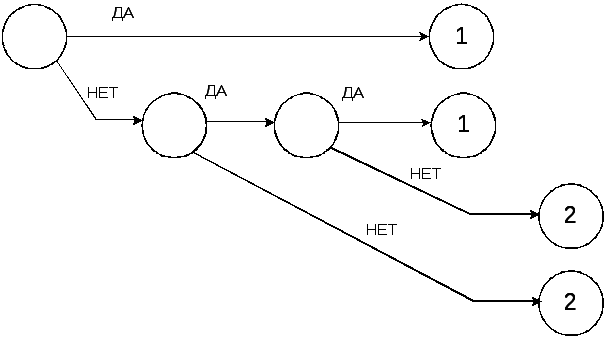

Рис. 2. модель исходов процесса обеспечения ИБ СПДОП

Сетевая политика хранения и ввода ключевой информации.

Суть данных политик состоит в том, что для шифрования (расшифрования) данных используются два ключа - основной и дополнительный. При этом основной ключ предназначенный для шифрования (расшифрования) собственно данных, располагается на удаленном компьютере в сети, дополнительный, предназначенный для шифрования (расшифрования) основного ключа - у пользователя. Рассмотрим эту политику:

Данная политика по своей сути является политикой использования двух или более ключей шифрования и аналогичным образом реализуется. Отличительной особенностью политики является то, что основной ключ, собственно шифрующий данный, т.е. вводимый из файла (соответственно, из файла на внешнем носителе, например, располагаемого на Flash-устройстве), располагается на удаленном компьютере, и на этом компьютере разделен в сети для соответствующего пользователя. На данном компьютере могут быть расположены в отдельных файлах (разделенных в сети) ключи шифрования для всех групп объектов всех компьютеров с сети. В этом случае в сети реализуется ключевой сервер, в файлах которого располагаются (либо вводятся с внешнего носителя, например, с Flash-устройства, например, администратором) все ключи шифрования для всех компьютеров в сети. Дополнительные ключи вводятся пользователями на своих компьютерах, где идентифицируются пользователи для доступа к группам объектов, для чтения с сервера основных ключей шифрования. Так как основные ключи шифруются дополнительными ключами, то основные ключи хранятся на сервере (либо на внешнем носителе, с которого вводятся на сервере) в зашифрованном виде и в зашифрованном же виде передаются по сети. При реализации такой политики, не только наличие ключа и носителя с зашифрованными данными, но и хищение собственно компьютера, на котором хранятся зашифрованные конфиденциальные данные, не позволят пользователю несанкционированно (на другом, либо на этом же компьютере) прочитать эти данные.