- •Реализация протокола isakmp

- •Анализ методов реализации системы защиты сетевых соединений (Исследовательская часть) Введение

- •Структура протоколаIsakmp

- •Фаза 1 (Main Mode)

- •Фаза 1 (Aggressive Mode)

- •Фаза2(Quick Mode)

- •Виды сетевых атак

- •Отказ в обслуживании(Denial of Service)

- •Человек посередине (Man-in-the-Middle)

- •Повтор посылки (Replay attack)

- •Заключение

- •Разработка программы Определение места программы в системе защиты сетевого трафика

- •Модуль хранения основной ключевой информации

- •Модуль обработки сетевого трафика

- •МодульIsakmp

- •Модуль хранения ключевой информацииIsakmp

- •Разработка общей структуры программы

- •Что такое нить (thread)?

- •Механизм обмена информации между нитями

- •Нитевая структура программы

- •Таблицы поиска нитей

- •Входные и выходные данные

- •Алгоритм обработки входящего пакета

- •Написание программы и проведение тестирования

- •Служебные функции и модули.

- •Функции работы с памятью.

- •Функции работы с сетью.

- •Функции криптоалгоритмов.

- •Создание нитей и организации передачи данных между ними.

- •Модули реализации протоколаIsakmp

- •Тестирование с другими реализациями протоколаIsakmp

- •Заключение

- •Технология реализации протокола isakmp

- •Введение

- •Подготовительная часть

- •Реализация Main mode cметодом аутентификации заранее известного секретного ключа

- •Реализация Quick mode

- •Реализация остальных методов аутентификации для Main mode

- •Реализация Aggressive modeсо всеми методами аутентификации

- •Реализация New Group Mode

- •Сегментация рынка пользователей программы, реализующей протокол isakmp

- •Введение

- •Методика расчёта сегментации рынка

- •Поиск сегментов рынка для программы установки защищенных сетевых соединений с помощью протоколаIsakmp

- •Разработка мероприятий по безопасноти работы с монитором пк.

- •Введение

- •Электромагнитное излучение монитора эвм

- •Электроопасность и пожароопасность

- •Требования к освещению при работе с монитором пк

- •Руководство оператора Содержание

- •Назначение программы

- •Структура конфигурационного файла

- •Структура файла протокола

- •Сообщения об ошибках

- •19:54:01 53F5d1aa error: no proposal chosen Текст программы Аннотация

- •Содержание

Поиск сегментов рынка для программы установки защищенных сетевых соединений с помощью протоколаIsakmp

Взрывной характер развития компьютерных технологий и резко возросшее количество действий совершаемых с помощью глобальной сети Internet (развитие электронной торговли, предоставление компаниями через сеть ряда услуг для своих клиентов и т.д.) привело к резкому увеличению объемов информации передаваемой по сети. Также претерпел изменения и качественный состав передаваемой информации - возросла доля конфиденциальной информации. Вместе с тем возникла необходимость аутентификации другой стороны при всех вышеперечисленных действиях. Все это привело к увеличению рынка программных продуктов предназначенных для защиты информации в сети. Представленная программа сама по себе не производит непосредственно защиту передаваемой информации. Задачей программы является аутентификация другой стороны и подготовка информации, необходимой для непосредственной защиты передаваемой информации.

Выделим потребителей программы:

Системы авторизации доступа, т.е. система, которой требуется провести идентификацию и аутентификацию пользователей. Примером может служить сервер компании, предоставляющий ряд услуг клиентам компании. Программа в данном случае поможет отсеять постороннего посетителя от клиента.

Структура доступа для внутри корпоративной сети. Программа поможет произвести ограничение доступа к информации различных отделов и подразделений. Например, рядовые работники имеют доступ к рабочим серверам компании, но не могут воспользоваться информацией бухгалтерии. Также возможно сегментирование информации внутри отдельного подразделения. Например, отдел маркетинга может воспользоваться информацией из бухгалтерии о финансовом состоянии компании, но не имеет доступ к информации о заработной плате сотрудников.

Виртуальная корпоративная сеть. Обычно корпоративная сеть представляет собой замкнутую, самодостаточную локальную сеть, которая общается с внешним миром через компьютер фильтрующий проходящую через него информацию. При этом никакая секретная информация из локальной сети не попадает во внешнюю сеть. Недостатком данного подхода являлась то, что все участники этой сети должны были находиться в непосредственной близости друг от друга. Программа позволяет построить виртуальную защищенную сеть на основе глобальной сети Internet, шифруя всю информацию, передаваемую между участниками этой виртуальной сети. При таком подходе можно организовывать сеть даже между людьми, находящимися в разных странах.

Сеть банкоматов. Программа поможет создать защищенные соединения с банком для обмена информации о произведенных операциях.

Межкорпоративная сеть и сеть для связи с филиалами компании. Программа обеспечивает создание защищенного соединения для передачи информации между внутренними сетями разных компаний или разных филиалов одной компании (это может быть или локальная сеть, или виртуальная защищенная сеть).

Рассмотрим параметры программы, которые влияют на ее функциональность и на способ использования программы:

Простота настроек и обслуживания. Определяет уровень теоретической подготовки оператора программы.

Объем настроек. Показывает, сколько имеется параметров для настройки программы. Больший объем настроек позволяет более гибко настроить программу.

Полнота методов аутентификации. Сколько реализовано методов аутентификации и их функциональная полнота.

Полнота сведений о процессе работы программы. Способ сохранения этих сведений, способ задания количественных и качественных параметров обрабатываемых событий.

Полнота реализации протокола ISAKMP и совместимость с продуктами третьей стороны.

Создадим матрицу наблюдений. Выставим в матрице оценки параметрам, для каждого потребителя, по пятибалльной системе. Чем выше оценка, тем важнее данный параметр для области применения нашей программы:

|

Потребители |

Параметры | ||||

|

|

1 |

2 |

3 |

4 |

5 |

|

1 |

1 |

4 |

5 |

4 |

5 |

|

2 |

5 |

2 |

1 |

3 |

1 |

|

3 |

4 |

1 |

4 |

4 |

2 |

|

4 |

2 |

3 |

2 |

5 |

2 |

|

5 |

3 |

5 |

3 |

4 |

5 |

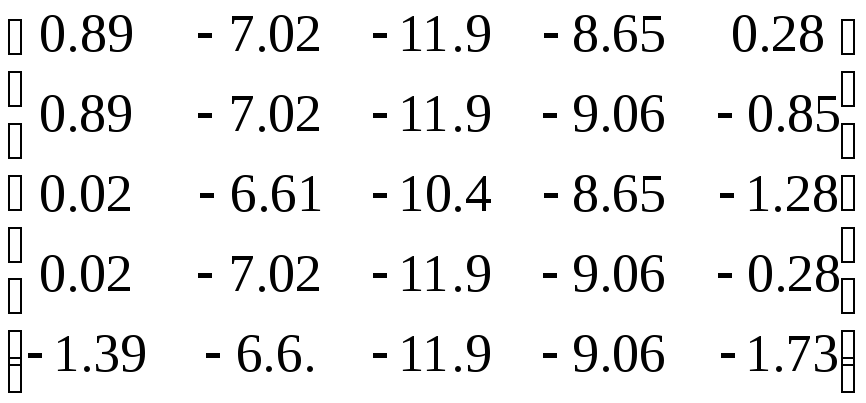

Данная таблица представляет собой матрицу X. По формулам (1), (2) и (3) получим матрицуZ.

X= Z=

Z=

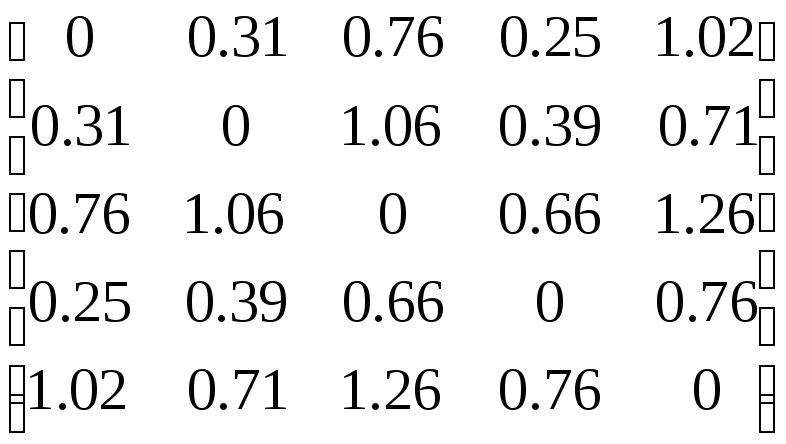

По формуле (4) рассчитаем матрицу расстояний:

C=

Разбиваем полученную матрицу на классы, где X- соответствует наименьшему численному расстоянию между изучаемыми задачами (0-1) и получаем неупорядоченную матрицу Чекановского:

|

|

1 |

2 |

3 |

4 |

5 |

|

1 |

X |

X |

|

X |

|

|

2 |

X |

X |

|

X |

|

|

3 |

|

|

X |

|

|

|

4 |

X |

X |

|

X |

|

|

5 |

|

|

|

|

X |

Произведя перегруппировку строк и столбцов (поменяли местами строки/столбцы 3 и 4) получаем упорядоченную диаграмму:

|

|

1 |

2 |

4 |

3 |

5 |

|

1 |

X |

X |

X |

|

|

|

2 |

X |

X |

X |

|

|

|

4 |

X |

X |

|

X |

|

|

3 |

|

X |

|

| |

|

5 |

|

|

X |

В результате выполненных вычислений выделился сегмент пользователей программы, включающий в себя пользователей использующих программу для создания систем авторизации доступа, систем разграничения доступа и сетей банкоматов.

Вывод

В результате сегментации рынка пользователей программы установления защищенных сетевых соединений с помощью протокола ISAKMP был выделен объединенный сегмент рынка, включающий в себя использование программы для создания систем авторизации доступа, систем разграничения доступа и сетей банкоматов. Для этого сегмента характерны повышенные требования к реализации методов аутентификации, системе протоколирования произошедших событий и объему возможных настроек программы.

Производственная и экологическая безопасность