- •1.Что такое политика информационной безопасности организации?

- •4.Какое действие выполняется в первую очередь при наличии признаков заражения компьютера?

- •5.В субд Microsoft Office Access в формах режим Конструктор предназначен для:

- •2) Специальные центры, подчиненные в специальном отношении фстэк России, Минобороны России, фсб России;

- •10011001

Локальные (ЛВС, LAN – Local Area Network);

Региональные (РВС, MAN – Metropolitan Area Network);

Глобальные (ГВС, WAN – World Area Network).

Вопрос №: 126

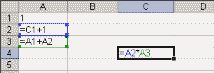

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки С4?

Ответ: С4=2

Вопрос №: 127

Режимы представления документа (обычный, разметки, структуры) в текстовом редакторе Microsoft Office Word вызываются через меню: Вид

Вопрос №: 128

В СУБД Microsoft Office Access Закрепленные столбцы в таблицах перемещаются:

закрепленные столбцы не пермещаются.

Вопрос №: 129

Правильное обозначение адресов ячеек в табличном процессоре Microsoft Office Excel:

Например: А10

Вопрос №: 130

В текстовом редакторе Microsoft Office Word копирование данных в ячейках таблицы производится при помощи мыши и клавиши: Сtrl

Вопрос №: 131

Достаточно ли установить на компьютер только антивирусную программу чтобы защитить его от угроз? Не существует антивирусов, обеспечивающих стопроцентную фильтрацию вредных программ. Интернет брандмауэр, он же файрвол, является важным компонентом защиты персонального компьютера от взломщиков и вирусов.

Вопрос №: 132

Выберите наименьшую единицу измерения информации - бит

Вопрос №: 133

Человеко-машинные системы, которые позволяют лицам, принимающим решение, использовать данные и знания объективного и субъективного характера для решения слабоструктурированных (плохо формализованных) проблем - это...системы поддержки принятия решений

Вопрос №: 134

Какой адрес сайта в глобальной сети наиболее полный (включает в себя вид протокола и название службы)?

Статические адреса - www.site.com/tema.html

Динамические адреса - www.site.ru/script.php?page=service&mode=show

Вопрос №: 135

В текстовом редакторе Microsoft Office Word текст обычной сноски размещается:

текст обычной сноски находиться внизу страницы, на которой находиться сноска

Вопрос №: 136

К виду компьютерных преступлений не относится:

Виды компьютерных преступлений:

QA - Несанкционированный доступ и перехват

QAH - компьютерный абордаж

QAI - перехват

QAT - кража времени

QAZ - прочие виды несанкционированного доступа и перехвата

QD - Изменение компьютерных данных

QUL - логическая бомба

QDT - троянский конь

QDV - компьютерный вирус

QDW - компьютерный червь

QDZ - прочие виды изменения данных

QF - Компьютерное мошенничество

QFC - мошенничество с банкоматами

QFF - компьютерная подделка

QFG - мошенничество с игровыми автоматами

QFM - манипуляции с программами ввода-вывода

QFP - мошенничества с платежными средствами

QFT - телефонное мошенничество

QFZ - прочие компьютерные мошенничества

QR - Незаконное копирование

QRG - компьютерные игры

QRS - прочее программное обеспечение

QRT - топография полупроводниковых изделий

QRZ - прочее незаконное копирование

QS - Компьютерный саботаж

QSH - с аппаратным обеспечением

QSS - с программным обеспечением

QSZ - прочие виды саботажа

QZ - Прочие компьютерные преступления

QZB - с использованием компьютерных досок объявлений

QZE - хищение информации, составляющей коммерческую тайну

QZS - передача информации конфиденциального характера

QZZ - прочие компьютерные преступления

Вопрос №: 137

В СУБД Microsoft Office Access Реляционной называется база данных, построенная в виде:

Таблиц

Вопрос №: 138

В каких единицах измеряется скорость передачи данных?

Бит в секунду — базовая единица измерения скорости передачи информации

Вопрос №: 139

Программы, являющиеся вспомогательными

для выполнения других программ, - это:

Системные программы выполняются вместе с прикладными и служат для управления ресурсами компьютера — центральным процессором, памятью, вводом-выводом.

Это программы общего пользования, которые предназначены для всех пользователей компьютера. Системное программное обеспечение разрабатывается так, чтобы компьютер мог эффективно выполнять прикладные программы. Важными классами системных программ являются также программы вспомогательного назначения — утилиты (лат. utilitas — польза). Они либо расширяют и дополняют соответствующие возможности операционной системы, либо решают самостоятельные важные задачи(архиваторы, антивирус, программы для записей дисков и тд).

Вопрос №: 140

В Excel знак ^ предназначен для выполнения арифметической операции:

возведение в степень

Вопрос №: 141

Какие четыре вида мероприятий предусмотрены

для защиты сведений, составляющих государственную тайну?

В государственную систему защиты государственной тайны входят: 1) структурные и межотраслевые подразделения по защите информации органов государственной власти;

2) Специальные центры, подчиненные в специальном отношении фстэк России, Минобороны России, фсб России;

3) головные и ведущие научно-исследовательские, научно-технические, проектные и конструкторские организации по защите информации органов государственной власти, в пределах своей специализации разрабатывающие научные основы и концепции, проекты федеральных программ по защите информации;

4) предприятия, проводящие работы с использованием сведений, составляющих государственную тайну;

5) предприятия, специализирующиеся на проведении работ в области защиты сведений, составляющих государственную тайну;

6) высшие учебные заведения и институты повышения квалификации по подготовке и переподготовке кадров в области защиты государственной тайны и защиты информации.

В интересах охраны государственных секретов устанавливается общегосударственная система организационно-правовых, воспитательных, инженерно-технических, специальных и других мер.

Исходя из того, что обеспечение сохранности информационных ресурсов страны стало одним из главных направлений государственной политики в сфере информатизации, защита государственной тайны теперь основное направление обеспечения государственной безопасности.

Вопрос №: 142

В СУБД Microsoft Office Access Фильтрация данных в СУБД позволяет:

Чтобы найти одну или несколько указанных записей в форме или напечатать записи из отчета, таблицы или запроса, можно использовать фильтр. С его помощью можно отображать только нужные записи, не изменяя макет базового запроса, формы или отчета.

Вопрос №: 143

Что из перечисленного НЕ относится к свойствам информации?

Свойства информации:

достоверность

полнота

ценность

своевременность

понятность

доступность

краткость

и другие

Вопрос №: 144

Какие угрозы безопасности информации являются преднамеренными?

(несколько вариантов ответа)

Искусственные преднамеренные угрозы:

кража (копирование) документов;

подслушивание переговоров;

несанкционированный доступ к информации;

перехват информации;

внедрение (вербовка) инсайдеров;

фальсификация, подделка документов;

диверсии;

хакерские атаки и т.п.

Вопрос №: 145

Копирование формул в смежные ячейки выполняется:

Маркером заполнения

Вопрос №: 146

Какое ключевое слово пропущено в следующем определении?

Совокупность технического, программного и организационного обеспечения, а также ................, предназначенная для хранения, обработки и выдачи информации в интересах достижения поставленной цели. Специалистов (персонал)

Вопрос №: 147

Какой из представленных ключей является правильным секретным ключом кода RSA при следующих исходных данных

p = 3, q = 5, e = 13

ответ: 5

Вопрос №: 148

Функция

(Автосумма

) предназначена для: суммирования

чисел в указанном интервале ячеек

(Автосумма

) предназначена для: суммирования

чисел в указанном интервале ячеекВопрос №: 149

В СУБД Microsoft Office Access в бланках запроса на строке Условие отбора

операции сравнения

возможны для следующих типов данных: числовой

Вопрос №: 150

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки В3, если в нее скопировать содержимое ячейки А3?

Ответ: 8

Вопрос №: 151

Команда Сортировка в текстовом редакторе Microsoft Office Word предназначена для:

Сортирования текста и чисел по возрастанию и убыванию

Вопрос №: 152

Среди указанных адресов выберите абсолютный адрес

строки и столбца:

$B$1

Вопрос №: 153

Команда Сортировка в Word сортирует:

По возрастанию и убыванию текст, числа в документе

Вопрос №: 154

В какой структуре соединения компьютеров в сеть выход из строя хотя бы одного компьютера приводит к остановке всей сети? кольцо

Вопрос №: 155

Какой шифр не является шифром Цезаря для слов (стог, конь, выпь)

нтря

Вопрос №: 156

Кто такой ПРОВАЙДЕР?

Интернет-прова́йдер, иногда просто Провайдер, (англ. Internet Service Provider, ISP, букв. "поставщик Интернет-услуги") — организация, предоставляющая услуги доступа к Интернету и иные связанные с Интернетом услуги.

Среди провайдеров доступа можно выделить первичных (магистральных) — имеющих магистральные каналы связи в собственности — и вторичных (городских) — арендующих каналы связи у первичных. Первичные провайдеры обычно продают трафик только в больших объёмах и оказывают услуги другим провайдерам, а не индивидуальным пользователям, хотя есть и исключения.

Вопрос №: 157

В текстовом редакторе Microsoft Office Word клавиша Home переводит курсор:

В начало строки

Вопрос №: 158

Код Грея для результа математического выражения F116 + 678

110111100

Вопрос №: 159

Какой из представленных ключей является правильным открытым ключом кода RSA при следующих исходных данных

p = 11, q = 17, d = 7

23

Вопрос №: 160

Строка заголовка в текстовом редакторе Microsoft Office Word содержит:

Системный значок, название программы и документа, кнопки управления окном

Вопрос №: 161

Какой основной документ по информационной безопасности Гостехкомиссии при Президенте РФ?

Скорее всего имеется в виду «Концепция защиты средств вычислительной техники и АС от НСД к информации»…фиг знает))

Либо ответ «Руководящие документы по защите от несанкционированного доступа»

Вопрос №: 162

Как называют коммутаторы (концентраторы) для подключения к сети?

Тип концентраторов, работающих в локальной сети, называется Ethernet концентратором или устройством MAU (Media Access Unit) — Token Ring сеть – тоже фиг знает, это ли подразумевалось((

Наряду с традиционным названием "концентратор" в литературе встречается также термин "хаб".

Вопрос №: 163

Код Грея для результа математического выражения СB16 - 378

11111010

Вопрос №: 164

Что такое государственная тайна?

Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской федерации.

Конкретные сведения, в отношении которых компетентные органы и их должностные лица приняли решение об их отнесении к государственной тайне

Вопрос №: 165

Какие документы относятся к основным международным документы по информационной безопасности?

(несколько вариантов ответа)

а) Критерии оценки доверенных компьютерных систем (Оранжевая книга)

б) Рекомендации Х.800

в) Критерии оценки безопасности информационных технологий (Стандарт ISO/IEC 15408)

Вопрос №: 166

В СУБД Microsoft Office Access Редактирование запроса возможно в режиме:

конструктор

Вопрос №: 167

Код Грея для результа математического выражения E316 + 138

10011001

Вопрос №: 168

Какие протоколы связи используются во всемирной глобальной сети?

Основными используемыми протоколами являются TCP/IP, SONET/SDH, MPLS, ATM и Frame relay. Ранее был широко распространён протокол X.25, который может по праву считаться прародителем Frame relay.

Вопрос №: 169

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки В2?

4

Вопрос №: 170

В текстовом редакторе Microsoft Office Word удаление введённых символов производится клавишами:

Backspace, Delete

Вопрос №: 171

Электронная почта E-mail - это служба предназначенная для:

для обмена электронными сообщениями между людьми.

Вопрос №: 172

Что относится к угрозам информационной безопасности?

(несколько вариантов ответа)

а) Потенциально возможное событие, действие, процесс или явление, которое может привести к нарушению конфиденциальности, целостности, доступности информации, а также неправомерному ее тиражированию

в) Стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.)

г) Сбои и отказы оборудования (технических средств) АС

д) Ошибки эксплуатации (пользователей, операторов и другого персонала)

е) Преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов)

ж) Последствия ошибок проектирования и разработки компонентов АС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.)

Вопрос №: 173

В СУБД Microsoft Office Access в таблицах столбец подстановок предназначен для:

Выборки нужных значений из списка

Вопрос №: 174

При копировании содержимого ячейки $C5 в любую другую ячейку не меняется:

Имя столбца

Вопрос №: 175

Что такое идентификация?

Процесс распознавания элемента системы, обычно с помощью заранее определенного идентификатора или другой уникальной информации

Вопрос №: 176

Что такое аутентификация?

Проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы (обычно осуществляется перед разрешением доступа).

Вопрос №: 177

В текстовом редакторе Microsoft Office Word в окне Абзац интервалы: Перед и После позволяют:

Изменять интервалы между абзацами

Вопрос №: 178

Найдите правильный RSA код для числа 13 при следующих исходных данных

p = 7, q = 5, e = 7

27

Вопрос №: 179

Какой из представленных ключей является правильным секретным ключом кода RSA при следующих исходных данных

p = 11, q = 3, e = 7

3

Вопрос №: 180

Общество, в котором большинство работающих занято производством, хранением, переработкой и реализацией информации, особенно высшей ее формы - знаний называется -

информационным

Вопрос №: 181

В текстовом редакторе Microsoft Office Word Кнопка формат по образцу предназначена для:

Изменения формата данных

Вопрос №: 182

В текстовом редакторе Microsoft Office Word изменение ширины колонок производится:

Командой «другие колонки» в меню «разметка страницы»

Вопрос №: 183

Без какого устройства компьютер не может быть включен в сеть?

Вопрос №: 184

В текстовом редакторе Microsoft Office Word клавиша End переводит курсор:

В конец строки

Вопрос №: 185

Набор программ, управляющих

оперативной памятью, процессором, внешними устройствами

и ведущих диалог с пользователем - это :

операционная система