- •1.Что такое политика информационной безопасности организации?

- •4.Какое действие выполняется в первую очередь при наличии признаков заражения компьютера?

- •5.В субд Microsoft Office Access в формах режим Конструктор предназначен для:

- •2) Специальные центры, подчиненные в специальном отношении фстэк России, Минобороны России, фсб России;

- •10011001

4.Какое действие выполняется в первую очередь при наличии признаков заражения компьютера?

Ответ: отключить интеренет. Первым делом отключите компьютер от локальной или глобальной сети, если таковая имеется. Если компьютер загружается, то постарайтесь сохранить важную информацию на съемные носители, CD, DVD. Не копируйте программы и исполняемые файлы, они могут быть заражены. Если компьютер не загружается, не пытайтесь загрузить его снова и снова, каждая попытка загрузки дает вирусу время для его вредоносной деятельности. Только не в коем случаи, не стоит запускать никаких программ с зараженного жесткого диска или копировать их на здоровый носитель информации. Если компьютер не загружается, может помочь <пассивное сканирование> жесткого диска, т.е. сканирование жесткого диска на предмет заражения вирусами на другом компьютере.

5.В субд Microsoft Office Access в формах режим Конструктор предназначен для:

Ответ: Просмотра структуры

Вопрос №: 6

Абсолютный адрес в табличном процессоре Microsoft Office Excel отличается от относительного адреса наличием знака:

Ответ: $

Вопрос №: 7

Совокупность информации, экономико-математических методов и моделей, технических, программных и технологических средств и специалистов и предназначенная для обработки информации - это...

Ответ: Автоматизированная информационная система (АИС)

Вопрос №: 8

Расшифруйте RSA код числа 2 при следующих исходных данных

p = 2, q = 7, d = 11

Ответ: 4

Вопрос №: 9

Кнопка Формат по образцу в текстовом редакторе Microsoft Office Word предназначена для:

Ответ: Изменения формата данных

Вопрос №: 10

В текстовом редакторе Microsoft Office Word объединение и разбиение ячеек производится

Ответ: через контекстное меню или меню работы с таблицами

Вопрос №: 11

В СУБД Microsoft Office Access для перетаскивания закрепленного столбца предварительно необходимо:

Ответ: освободить столбец

Вопрос №: 12

Какие правовые документы решают вопросы информационной безопасности?

(несколько вариантов ответа)

Уголовный кодекс РФ

Конституция РФ

Закон ,,ОБ информации , информатизации и защите информации,,

Закон РФ ,, О государственной тайне,,

Закон РФ ,, О коммерческой тайне,,

Закон РФ ,, О лицензирование отдельных видов деятельности,,

Закон РФ ,, Об электронной цифровой подписи,,

Вопрос №: 13

Что относится к идентификации и/или аутентификации людей на основе их физиологических характеристик?

(несколько вариантов ответа)

Ответ:

а) Анализ особенностей голоса б) Распознавание речи в) Отпечатки пальцев г) Сканирование радужной оболочки глаза

Вопрос №: 14

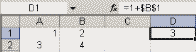

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки С1?

Ответ: 3

Вопрос №: 15

Текстовый редактор Microsoft Word предназначен:

Ответ: для создания текстовых документов

Вопрос №: 16

Языком разметки гипертекста во "всемирной паутине" является...

Ответ: Общеизвестным и ярко выраженным примером гипертекста служат веб-страницы — документы HTML (язык разметки гипертекста),

Вопрос №: 17

Браузер это программа, предназначенная для:

Ответ: это специальная программа, предназначенная для просмотра интернет-страниц.

Вопрос №: 18

Какой топологии локальных сетей не существует?

Существуют:

физическая "шина" (bus);

физическая “звезда” (star);

физическое “кольцо” (ring);

физическая "звезда" и логическое "кольцо" (Token Ring).

Вопрос №: 19

Совокупность методов, производственных процессов и программно-технических средств, объединенных в технологическую цепочку, обеспечивающую сбор, обработку, хранение, передачу и отображение информации называется?

Ответ: Информационная технология

Вопрос №: 20

Сортировка данных в СУБД выполняется по:

Ответ: по возрастанию и убыванию

Вопрос №: 21

Расшифруйте RSA код числа 4 при следующих исходных данных

p = 5, q = 7, d = 11

Ответ: 9

Вопрос №: 22

В текстовом редакторе Microsoft Office Word для удаления сноски необходимо:

Ответ: удалить знак сноски

Вопрос №: 23

Точная и подробнаяя последовательность инструкций

для обработки информации - это :

Ответ: алгоритмы

Вопрос №: 24

Что включает в себя политика безопасности согласно «Оранжевой книге»?

(несколько вариантов ответа)

Ответ: 1. Произвольное управление доступом

2.Безопасность повторного использования объектов

3. Метки безопасности

4.Принудительное управление доступом

Вопрос №: 25

Конфиденциальность, целостность, доступность

являются основными критериями:

Ответ: основными составляющими информационной безопасности

Вопрос №: 26

В СУБД Microsoft Office Access поле - это:

Ответ: имя столбца

Вопрос №: 27

Системное программное обеспечение

предназначено для :

Ответ: 1)для разработки программ для ПК 2) только для обеспечения диалога с пользователем 3) для решения прикладных задач из некоторой предметной области 4) для обеспечения работы компьютеров и их сетей

Вопрос №: 28

Основные характеристики информации:

Ответ: ХАРАКТЕРИСТИКА ИНФОРМАЦИИ: 1) ОБЪЕКТИВНАЯ ИНФОРМАЦИЯ. 2)СУБЪЕКТИВНАЯ ИНФОРМАЦИЯ.

Объективные характеристики информации зависят от содержания информации и не зависят от нашего к ней отношения.

Субъективные характеристики информации определяются значимостью информации для конкретного человека (субъекта) и его к этой информации отношением.

Объективные: 1) по смыслу, в том числе три основных характеристики - повседневная, научная и образная (искусство), каждая из которых имеет множество самостоятельных характеристик;2) по способу восприятия информации людьми, т.е. в соответствии с нашими органами чувств (зрительная, слуховая, обонятельная, осязательная, вкусовая, чувство равновесия);3) по способу представления (текстовая, графическая, объемная, звуковая и т.п.); 4) по объему;5) по месту хранения .6) по способу кодирования. 7) по вероятности появления

Cубъективные. Значимость информации для людей и их к ней отношение

В настоящее время приняты следующие общезначимые характеристики:

1) полнота, 2) достоверность,3) доступность,4) сложность,5) важность,6) актуальность,

7) понятность,8) ценность.

Вопрос №: 29

В текстовом редакторе Microsoft Office Word команда Буквица вставляет большую букву:

Ответ: в начале абзаца

Вопрос №: 30

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки В4?

Ответ: 10

Вопрос №: 32

В текстовом редакторе Microsoft Office Word страницы документа нумеруются: буквами и цифрами

Вопрос №: 33

Расшифруйте аббревиатуру ГЛОНАСС Глоба́льная навигацио́нная спу́тниковая систе́ма (ГЛОНА́СС, GLONASS) — 0%A1%D0%BE%D0%B2%D0%B5%D1%82%D1%81%D0%BA%D0%B8%D0%B9_%D0%A1%D0%BE%D1%8E%D0%B7"советская и 0%A0%D0%BE%D1%81%D1%81%D0%B8%D1%8F"российская 0%A1%D0%BF%D1%83%D1%82%D0%BD%D0%B8%D0%BA%D0%BE%D0%B2%D0%B0%D1%8F_%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0_%D0%BD%D0%B0%D0%B2%D0%B8%D0%B3%D0%B0%D1%86%D0%B8%D0%B8"спутниковая система навигации, разработана по заказу 0%9C%D0%B8%D0%BD%D0%B8%D1%81%D1%82%D0%B5%D1%80%D1%81%D1%82%D0%B2%D0%BE_%D0%BE%D0%B1%D0%BE%D1%80%D0%BE%D0%BD%D1%8B_%D0%A1%D0%A1%D0%A1%D0%A0"Министерства обороны СССР. Одна из двух функционирующих на сегодня систем глобальной спутниковой навигации

Вопрос №: 34

В текстовом редакторе Microsoft Office Word в таблицах переход к ячейке справа осуществляется клавишей:Tab

Вопрос №: 35

В текстовом редакторе Microsoft Office Word редактирование и форматирование номера в нумерованных списках производится:кнопкой нумерации в меню главная

Вопрос №: 37

Выберите из перечисленного списка доменный адрес : Доменное имя (домен, domain, domain name) - часть доменного адреса (URL) сайта в Интернет, отделенная точками. Примеры: доменный адрес http://www.aport.ru/, содержит три домена: домен верхнего уровня ru (Россия), вложенный домен второго уровня aport и вложенный в него www (домен третьего уровня, в последнее время поддомен www часто не используется). К другим доменам верхнего уровня относятся: com - коммерческие, gov - правительственные, edu - учебные, org - общественные организации, net - телекоммуникационные сети, и национальные домены различных государств: ru - Россия, jp - Япония, fr - Франция и т.д. Обычно для поддержания каждого домена (кроме самого нижнего уровня) используется отдельный DNS-сервер. Таким образом, образуется иерархия серверов DNS. На каждом DNS-сервере ведется база данных об IP-адресах (DNS-серверов их вложенных доменов либо конечных ПК сети).

Вопрос №: 36

Какие имеются виды правовой ответственности за нарушение законов в области информационной безопасности? Уголовная, административная

(несколько вариантов ответа)

Вопрос №: 39

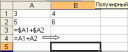

Дан фрагмент таблицы Excel:

Какую формулу надо записать в ячейку В1 для вычисления выражения (2+5)/8 ? =(А1+А2)/А3

Вопрос №: 40

В СУБД Microsoft Office Access Режим конструктора предназначен для: создания или изменения структуры основных объектов

Вопрос №: 41

Что такое целостность информации? Целостность информации (также целостность данных) — термин в 0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%82%D0%B8%D0%BA%D0%B0"информатике и теории телекоммуникаций, который означает, что данные полны, условие того, что данные не были изменены при выполнении любой операции над ними, будь то передача, хранение или представление.

Вопрос №: 42

Сеть, где все компьютеры равноправны и нет иерархии называется: одноранговой

Вопрос №: 43

В текстовом редакторе Microsoft Office Word колонтитулы бывают: верхние и нижние

Вопрос №: 44

Какой из представленных ключей является правильным секретным ключом кода RSA при следующих исходных данных

p = 5, q = 9, e = 13 5

Вопрос №: 45

В текстовом редакторе Microsoft Office Word для удаления объекта WordArt необходимо: выделить объект и нажать Deiete

Вопрос №: 46

Какой признак классификации выделяет функциональные классы задач соответствующих предприятий и организаций (юридических, экономических, налоговых, банковских и др.), решение которых производится с использованием современной автоматизированной информационной технологии Тип предметной области.

Вопрос №: 47

Виды адресов в Internet :

IP-адреса Каждый компьютер в Интернете имеет свой уникальный адрес, который состоит из четырех чисел, находящихся в диапазоне от 0 до 255 и разделенных точками. Вот пример такого адреса: 192.254,55.232

Статические и динамические адреса Многие организации, имеющие в своем распоряжении большие сети (например, провайдеры услуг Интернета), иногда «экономят» на IP-адресах. Они резервируют меньшее их количество, чем число узлов в сети. В этом случае каждому узлу при подключении выделяется динамический IP-адрес из тех, которые свободны в данный момент.

Когда вы подключаетесь к Интернету, ваш компьютер становится его частью, а значит, ему должен быть присвоен уникальный IP-адрес. Вы получаете его при каждом подключении, но этот адрес каждый раз имеет новое значение.

Статические IP-адреса, как правило, закреплены за теми узлами Интернета, которые должны присутствовать в Сети постоянно. Это серверы, назначение которых состоит в том, чтобы обрабатывать запросы пользователей Интернета.

Доменные имена Хотя компьютерам система IP-адресации кажется вполне приемлемой во всех отношениях, для человека с его многовековой культурой письменности и склонностью к образному мышлению такая скупая форма подачи информации представляется не совсем удобной. Поэтому для более «удобоваримого» представления адресов Интернета была разработана система доменных имен.

Слово «домен» в переводе означает «область», «зона» (в хорошем смысле этого слова). Применительно к Интернету домен является виртуальной зоной, к которой относится тот или иной компьютер.

Доменное имя представляет адрес любого ресурса в Интернете как последовательность слов. Некоторые из них имеют смысловую окраску, благодаря чему такой адрес сравнительно легко запоминается. Адреса Интернет-ресурсов, представленные таким образом, называют URL — Uniform Resource Locator, универсальный указатель ресурса.

Вот типичные примеры доменных имен: www.piter-press.ru www.yahoo.com

Вопрос №: 48

Совокупность методов, производственных процессов и программно-технических средств, объединенных в технологическую цепочку, обеспечивающую сбор, обработку, хранение, передачу и отображение информации - это ... Информационная технология

Вопрос №: 49

Процессы сбора, обработки, накопления, поиска, и распространения информации называются Информационным процессом-

Вопрос №: 50

Выберите из перечисленного списка IP - адрес : 213.128.193.154.

Вопрос №: 51

При копировании содержимого ячейки $D$12 в любую другую ячейку не меняется: номер строки и имя столбца

Вопрос №: 52

Какой шифр является шифром Виженера для слова "автомат" ключ слово "пост" РСЕВЭПЕ

Вопрос №: 53

По какому признаку классификации информационные технологии подразделяются на централизованные, децентрализованные и комбинированные технологии? По степени централизации технологического процесса ИТ

Вопрос №: 54

В СУБД Microsoft Office Access Форма содержит: заголовок, область данных, примечание

Вопрос №: 55

В текстовом редакторе Microsoft Office Word вешка разбивки предназначена: для просмотра 2 частей одного и того же документа

Вопрос №: 56

Основные типы данных в СУБД Access: текстовой числовой, денежный дата/время, логический, счетчик

Вопрос №: 57

По какому признаку классификации информационные технологии подразделяются на текстовые и графические редакторы, табличные процессоры, системы управления базами данных, мультимедийные системы, гипертекстовые системы и др. По классам реализуемых технологических операций ИТ

Вопрос №: 58

Что такое HTTP? HTTP - протокол передачи гипертекста

Протокол передачи гипертекста (HTTP - Hypertext Transfer Protocol) является основой общения веб-браузеров и веб-серверов. Он очень простой, используется для программного соединения браузера и сервера

Вопрос №: 59

Какие существуют виды информации?

(несколько вариантов ответа)

Числовая текстовая графическая звуковая видео

Вопрос №: 60

В СУБД Microsoft Office Access в бланках запроса на строке Условие отбора

выражение: А*

означает: отбор данных записей, начинающихся с буквы А

Вопрос №: 61

Отнесением сведений к государственной тайне занимаются :

Распоряжением Президента Российской Федерации от 0%B0%D0%BF%D1%80%D0%B5%D0%BB%D1%8F"16 апреля 2005г. № 151-рп утвержден перечень должностных лиц органов государственной власти (в соответствии с Указом Президента Российской Федерации от 8 апреля 2008 г. № 460 — органов государственной власти и организаций), наделяемых полномочиями по отнесению сведений к государственной тайне

Руководитель Администрации Президента Российской Федерации

Заместитель Председателя Правительства Российской Федерации — Руководитель Аппарата Правительства Российской Федерации (включен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Заместитель Председателя Правительства Российской Федерации — Министр финансов Российской Федерации (включен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Министр внутренних дел Российской Федерации

Министр Российской Федерации по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий

Министр иностранных дел Российской Федерации

Министр обороны Российской Федерации

Министр юстиции Российской Федерации

Руководитель Аппарата Правительства Российской Федерации — Министр Российской Федерации (исключен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Министр здравоохранения и социального развития Российской Федерации

Министр образования и науки Российской Федерации

Министр природных ресурсов Российской Федерации, в соответствии с распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп — Министр природных ресурсов и экологии Российской Федерации

Министр промышленности и энергетики Российской Федерации, в соответствии с распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп — Министр промышленности и торговли Российской Федерации

Министр сельского хозяйства Российской Федерации

Министр транспорта Российской Федерации

Министр информационных технологий и связи Российской Федерации, в соответствии с распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп — Министр связи и массовых коммуникаций Российской Федерации

Министр финансов Российской Федерации (исключен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Министр экономического развития и торговли Российской Федерации, в соответствии с распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп — Министр экономического развития Российской Федерации

Министр энергетики Российской Федерации (включен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Министр регионального развития Российской Федерации (включен распоряжением Президента Российской Федерации от 26 июля 2008 г. № 436-рп)

Председатель Банка России

Директор ГФС России

Директор СВР России

Директор ФСБ России

Директор ФСКН России

Директор ФСО России

Начальник ГУСПа

Руководитель Росгидромета (исключен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Руководитель Росатома (исключен распоряжением Президента Российской Федерации от 1 ноября 2008 г. № 654-рп)

Руководитель Роскосмоса

Директор ФСТЭК России

Руководитель ФТС России (включен распоряжением Президента Российской Федерации от 12 октября 2007 г. № 570-рп)

Генеральный директор Государственной корпорации по атомной энергии «Росатом» (включен Указом Президента Российской Федерации от 8 апреля 2008 г. № 460)

Директор ФСВТС России (включен распоряжением Президента Российской Федерации от 28 февраля 2009 г. № 124-рп)

Вопрос №: 62

Выберите из перечисленного списка URL - адрес : http://TestServer/TestSite/Reports/Doc/Company%20Sales.rdl

Вопрос №: 63

В СУБД Microsoft Office Access основными объектами базы данных являются:таблицы запросы формы отчеты макросы модули

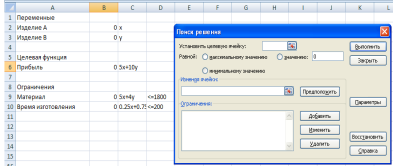

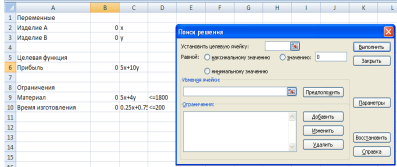

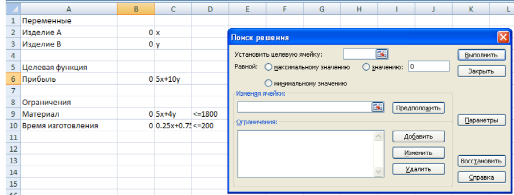

64. ЗАДАЧА 1. Фирма производит две модели А и В сборных книжных полок. Их производство ограничено наличием сырья (досок) и временем машинной обработки. Для каждого изделия модели А требуется 3 кв. м досок, а для изделия модели В – 4 кв. м. Фирма может получать от поставщиков до 1700 кв. м досок в неделю. Для каждого изделия модели А требуется 12 мин машинного времени, а для изделия модели В – 30 мин. В неделю можно использовать 160 ч машинного времени. Сколько изделий каждой модели следует выпускать фирме в неделю, если изделие модели А приносит 2 доллара прибыли, а изделие модели В приносит 4 доллара прибыли?

Какую запись необходимо поместить в ячейку Изменяемая ячейка?

Ответ: $B$2 $B$3

65. Ввод формул в табличном процессоре Microsoft Office Excel начинается со знака: =

66. Таблицы в Microsoft Access предназначены для: хранения данных, объедин 1 темой

67.

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки В4, если в нее скопировать содержимое ячейки А4?

Ответ: 8

68. Что относится к правовым мерам защиты информации?: а) Законы, указы и другие нормативные акты, регламентирующие правила обращения с информацией и ответственность за ихнарушения

б) Действия правоохранительных органов для защиты информационных ресурсов

в) Организационно-административные меры для защиты информационных ресурсов

г) Действия администраторов сети защиты информационных ресурсов

69.Среди указанных адресов выберите относительный адрес столбца и строки: относительный это без доллара, абсолютный с долларом

70. Популярные службы Internet : World Wide Web – всемирная паутина – служба поиска и просмотра гипертекстовых документов, включающих в себя графику, звук и видео.

E-mail – электронная почта – служба передачи электронных сообщений.

Usenet, News – телеконференции, группы новостей – разновидность сетевой газеты или доски объявлений.

FTP – служба передачи файлов.

ICQ – служба для общения в реальном времени с помощью клавиатуры.

Telnet – служба удаленного доступа к компьютерам.

Gopher – служба доступа к информации с помощью иерархических каталогов.

71. Что такое асимметричный метод шифрования?: асимметричное шифрование— система шифрованияи/илиэлектронной цифровой подписи(ЭЦП), при которойоткрытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭЦП и для шифрования сообщения

72. ЗАДАЧА Фирма производит две модели А и В сборных книжных полок. Их производство ограничено наличием сырья (досок) и временем машинной обработки. Для каждого изделия модели А требуется 3 кв. м досок, а для изделия модели В – 4 кв. м. Фирма может получать от поставщиков до 1700 кв. м досок в неделю. Для каждого изделия модели А требуется 12 мин машинного времени, а для изделия модели В – 30 мин. В неделю можно использовать 160 ч машинного времени. Сколько изделий каждой модели следует выпускать фирме в неделю, если изделие модели А приносит 2 доллара прибыли, а изделие модели В приносит 4 доллара прибыли?

Какую запись необходимо поместить в ячейку Установить целевую ячейку?

Ответ: $B$6

73. Что такое симметричный метод шифрования?: способ шифрования, в котором для шифрованияирасшифровыванияприменяется один и тот же криптографическийключ.

74. Состояние защищенности информации (данных),при котором обеспечены её (их) конфиденциальность, доступность и целостность - это : Безопасность информации(данных)

75. Кто убил Джона Фицджеральда Кеннеди?: Ли Харви Освальд

76. Основные функции СУБД:(несколько вариантов ответа): это описание структуры базы данных, обработка данных и управление данными.

77. Расшифруйте RSA код числа 17 при следующих исходных данных p = 3, q = 5, d = 5:ответ 2

78. Найдите правильный RSA код для числа 2 при следующих исходных данных p = 11, q = 3, e = 5:ответ: 32

79.Что такое доступность информации?: возможность реализации беспрепятственного доступа к информации субъектов, имеющих на это надлежащие полномочия

80. В СУБД Microsoft Office Access в таблице все данные, введенные в режиме ввода данных, по умолчанию имеют тип данных: ТЕКСТОВЫЙ

81. Переименование рабочего листа в табличном процессоре Microsoft Office Excel выполняется:через контекстное меню или меню Правка

82. В текстовом редакторе Microsoft Office Word для удаления рисунка необходимо его выделить и нажать клавишу:DELETE

83.Найдите правильный RSA код для числа 9 при следующих исходных данных p = 5, q = 7, e = 5

ОТВЕТ: 4

84. Множество тематически объединенных документов,находящихся в пространстве WWW и имеющих свой адрес, называются :Web-узел ,или Web-сайт

85. При копировании содержимого ячейки В3 в любую другую ячейку меняется: номер строки и имя столбца

86.В СУБД Microsoft Office Access в запросах на бланке запроса одно условие отбора предусматривает: отбор запроса одного поля

87. В текстовом редакторе Microsoft Office Word текст в виде нескольких колонок можно представить в режимах: РАЗМЕТКИ

88.ЗАДАЧА Фирма производит две модели А и В сборных книжных полок. Их производство ограничено наличием сырья (досок) и временем машинной обработки. Для каждого изделия модели А требуется 3 кв. м досок, а для изделия модели В – 4 кв. м. Фирма может получать от поставщиков до 1700 кв. м досок в неделю. Для каждого изделия модели А требуется 12 мин машинного времени, а для изделия модели В – 30 мин. В неделю можно использовать 160 ч машинного времени. Сколько изделий каждой модели следует выпускать фирме в неделю, если изделие модели А приносит 2 доллара прибыли, а изделие модели В приносит 4 доллара прибыли?

У какой функции необходимо поставить метку в разделе Равной:?

ОТВЕТ: максимальному значению

89. В СУБД Microsoft Office Access в базах данных запись - это название строки

90. Защищаемые государством сведения, распространение которых может нанести ущерб безопасности РФ, - это :Государственная тайна

91 Сведения об объектах и явлениях,их параметрах, свойствах,уменьшающих имеющуюся степень неопределенности, - это ИНФОРМАЦИЯ

92. Состав системного ПО:операционные системы,служебные программы(утилиты), программы-оболочки,операционные оболочки, системы технич. Обслуживания.

:

93. В таблицах в Microsoft Access изменение формата данных влечет изменение: Формата всей таблицы

94. В Excel Мастер функций предназначен для: пошагового создания функций

Вопрос №: 95

Формы в Microsoft Access предназначены для: ввода данных удобного просмотра защиты данных

Вопрос №: 96

Какой шифр является шифром Цезаря для слова "караул"НВУВЦО

Вопрос №: 97

ЗАДАЧА Фирма производит две модели А и В сборных книжных полок. Их производство ограничено наличием сырья (досок) и временем машинной обработки. Для каждого изделия модели А требуется 3 кв. м досок, а для изделия модели В – 4 кв. м. Фирма может получать от поставщиков до 1700 кв. м досок в неделю. Для каждого изделия модели А требуется 12 мин машинного времени, а для изделия модели В – 30 мин. В неделю можно использовать 160 ч машинного времени. Сколько изделий каждой модели следует выпускать фирме в неделю, если изделие модели А приносит 2 доллара прибыли, а изделие модели В приносит 4 доллара прибыли?

Как будет выглядетьцелевая функция для решения данной задачи? 2А+4В

Вопрос №: 98

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки D2, если в нее скопировать содержимое ячейки D1?3

Вопрос №: 99

Дан фрагмент таблицы Excel:

Чему равно содержимое ячейки D1?10

Вопрос №: 100

При копировании содержимого ячейки А$10 в любую другую ячейку не меняется: строка

Вопрос №: 101

Какой шифр является шифром Виженера для слова "смена" ключ слово "мост" ЯЬБН

Вопрос №: 102

В СУБД Microsoft Office Access укажите основной объект базы данных,

который позволяет форматировать только один из выбранных полей: ФОРМА

Вопрос №: 103

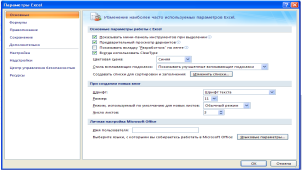

Какое контекстное меню необходимо выбрать для включения функции "Поиск решения"в табличном процессоре Microsoft Office Excel? данные

Вопрос №: 104

Адресом компьютера в сети является... IP-адрес

Вопрос №: 105

Какой шифр является шифром Цезаря для слова "часовой" ЪГФСЕСМ

Вопрос №: 106

В текстовом редакторе Microsoft Office Word треугольники на горизонтальной линейке определяют:ОТСТУПЫ ОТ ТЕКСТА ЛЕВЫХ И ПРАВЫХ ПОЛЕЙ

Вопрос №: 107

Что относится к основным чертам современных информационных технологий:

Структурированность стандартов цифрового обмена данными алгоритмов;

Широкое использование компьютерного сохранения и предоставление информации в необходимом виде;

Передача информации посредством цифровых технологий на практически безграничные расстояния.

Вопрос №: 108

В СУБД Microsoft Office Access Запросы отбирают данные из: таблиц и запросов

Вопрос №: 109

В текстовом редакторе Microsoft Office Word межстрочный интервал показывает:расстояние между строками в абзаце

Вопрос №: 110

Диапазон ячеек в табличном процессоре Microsoft Office Excel - это: ячейки расположенные рядом

Вопрос №: 111

Деятельность по предотвращению утечки

защищаемой информации, несанкционированных и

непреднамеренных воздействий на защищаемую информацию - это: Защита информации

Вопрос №: 112

Основные типы данных в Excel: текст числа формулы

Вопрос №: 113

Методы защиты информации : Защита от хищения информации обычно осуществляется с помощью специальных программных средств. Несанкционированное копирование и распространение программ и ценной компьютерной информации является кражей интеллектуальной собственности. Защищаемые программы подвергаются предварительной обработке, приводящей исполняемый код программы в состояние, препятствующее его выполнению на «чужих» компьютерах (шифрование файлов, вставка парольной защиты, проверка компьютера по его уникальным характеристикам и т. п.). Другой пример защиты: для предотвращения несанкционированного доступа к информации в локальной сети вводят систему разграничения доступа, как на аппаратном, так и на программном уровнях. В качестве аппаратного средства разграничения доступа может использоваться электронный ключ, подключаемый, например, в разъем принтера. Для защиты от компьютерных вирусов применяются «иммуностойкие» программные средства (программы-анализаторы), предусматривающие разграничение доступа, самоконтроль и самовосстановление. Антивирусные средства являются самыми распространенными средствами защиты информации. В качестве физической защиты компьютерных систем используется специальная аппаратура, позволяющая выявить устройства промышленного шпионажа, исключить запись или ретрансляцию излучений компьютера, а также речевых и других несущих информацию сигналов. Это позволяет предотвратить утечку информативных электромагнитных сигналов за пределы охраняемой территории. Наиболее эффективным средством защиты информации в каналах связи является применение специальных протоколов и криптографии (шифрования). Для защиты информации от случайных информационных угроз, например, в компьютерных системах, применяются средства повышения надежности аппаратуры: o повышение надежности работы электронных и механических узлов и элементов; o структурная избыточность — дублирование или утроение элементов, устройств, подсистем; o функциональный контроль с диагностикой отказов, то есть обнаружение сбоев, неисправностей и программных ошибок и исключение их влияния на процесс обработки информации, а также указание места отказавшего элемента.

Вопрос №: 114

Найдите правильный RSA код для числа 11 при следующих исходных данных

p = 2, q = 7, e = 5 9

Вопрос №: 115

По какому признаку классификации информационных технологий они подразделяются на технологии:

автоматизированной обработки информации;

автоматизации функций управления;

поддержки принятия решений;

организации электронного офиса;

экспертной поддержки. Степень охвата задач управления

Вопрос №: 116

Комбинация клавиш Ctrl+Home в текстовом редакторе Microsoft Office Word переводит курсор: в начало документа

Вопрос №: 117

Что такое несанкционированный доступ (нсд)? Несанкционированный доступ — доступ к информациив нарушениедолжностных полномочийсотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Также несанкционированным доступом в отдельных случаях называют получение доступа к информации лицом, имеющимправо на доступк этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей.

Вопрос №: 118

Команда Автофильтр в текстовом редакторе Microsoft Office Word предназначена для:отбора данных по заданным критериям

Вопрос №: 119

Табличный процессор Excel предназначен для: вычислений

Вопрос №: 120

Какие угрозы безопасности информации являются непреднамеренными?

(несколько вариантов ответа) • непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.; Основные непреднамеренные искусственные угрозы АС (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла):

1) неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

2) неправомерное отключение оборудования или изменение режимов работы устройств и программ;

3) неумышленная порча носителей информации;

4) запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

5) нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

6) заражение компьютера вирусами;

7) неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

8) разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.);

9) проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации;

10) игнорирование организационных ограничений (установленных правил) при работе в системе;

11) вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

12) некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

13) пересылка данных по ошибочному адресу абонента (устройства);

14) ввод ошибочных данных;

15) неумышленное повреждение каналов связи.

Вопрос №: 121

ЗАДАЧА Фирма производит две модели А и В сборных книжных полок. Их производство ограничено наличием сырья (досок) и временем машинной обработки. Для каждого изделия модели А требуется 3 кв. м досок, а для изделия модели В – 4 кв. м. Фирма может получать от поставщиков до 1700 кв. м досок в неделю. Для каждого изделия модели А требуется 12 мин машинного времени, а для изделия модели В – 30 мин. В неделю можно использовать 160 ч машинного времени. Сколько изделий каждой модели следует выпускать фирме в неделю, если изделие модели А приносит 2 доллара прибыли, а изделие модели В приносит 4 доллара прибыли?

Какие записи необходимо поместить в ячейку Ограничения? <=1800 <=200

(Несколько вариантов ответа)

Вопрос №: 122

Какое определение информации дано в Законе РФ "Об информации, информатизации и защите информации"?

информация - сведения (сообщения, данные) независимо от формы их представления

Вопрос №: 123

В текстовом редакторе Microsoft Office Word изменение текста объекта WordArt производится:двойным щелчком мыши на обьекте WORDART или командой изменения текста в контактстном меню

Вопрос №: 124

Что такое конфиденциальность информации? конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя;

Вопрос №: 125

Виды вычислительных сетей:

Виды ИВС: