- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

30 Стратегия безопасности |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

создание плана исправления (Синяя команда должна составить план |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

исправления, чтобы изолировать или выгнать противника);выполнение плана (после того как план будет готов, Синей команде

необходимо осуществить его и выполнить восстановление после нару- шения).

Члены Синей команды также должны обладать широким набором навыков

исостоять из профессионалов из разных отделов. Помните, что в некоторых компаниях существует Красная/Синяя команда специального назначения, а вдругих–нет.Компании собираютэти командытолько во время учений.Как

иКрасная,Синяя командатакже несетответственностьза показатели безопас ности, которые в данном случае не являются точными на 100 %. Причина, по которой это произошло, заключается в следующем: реальность такова, что Синяя команда может не знать точно, в какое время Красная команда смогла скомпрометировать систему. При этом оценка для данного вида упражнений уже достаточно хороша. Эти оценки самоочевидны, как видно из следующего списка:

расчетное время до обнаружения;расчетное время до восстановления.

Работа Синей и Красной команд не заканчивается, если Красной команде удается скомпрометировать систему. На этом этапе предстоит еще много ра- боты,что потребуетполного сотрудничества между этими командами.Должен быть создан окончательный отчет, чтобы выделить детали относительно того, как произошло нарушение, предоставить документированный график атаки, подробности уязвимостей, которые подверглись эксплуатации для получения доступа и повышения привилегий (если это применимо), и определить влия- ние бизнеса на компанию.

Подразумеваем взлом

В связи с возникающими угрозами и проблемами в области кибербезопасно- сти необходимо было изменить методологию, перейдя с модели «предотвра- титьвзлом» (prevent breach) на модель«подразумеватьвзлом» (assume breach). Традиционный подход «предотвратить взлом» сам по себе не способствует непрерывному тестированию, и для борьбы с современными угрозами всегда нужно совершенствовать свою защиту.По этой причине принятие данной мо- дели в области кибербезопасности было естественным шагом.

Во время интервью в 2012 г. бывший директор ЦРУ и Агентства националь- ной безопасности в отставке генерал Майкл Хейден сказал (26):

«По сути, если кто-то хочет войти, он входит. Ладно, хорошо. Примите это».

Многие не совсем поняли, что он на самом деле имел в виду, но это выска- зывание является основой подхода «assume breach». Эта модель проверяет средства защиты,обнаружения и реагирования,чтобы убедиться,что они реа-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

F |

|

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

|

P |

|

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

Справочные материалы 31to |

BUY |

|

|

|||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

w Click |

|

|

|

|

|

|

|

m |

|

|

w Click |

|

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

|

. |

|

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

||||||

|

|

|

|

|

|

лизованыдолжным образом.Нодлятого,чтобы ввести все это вдействие,ста- |

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

|

|

|

|

|

|

новится жизненно важным использование упражнений для Красной и Синей |

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

команд с целью симуляции атак на собственную инфраструктуру и тестирова- |

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

ния средств контроля безопасности компании, сенсоров и процесса реагиро- |

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

вания на инциденты. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

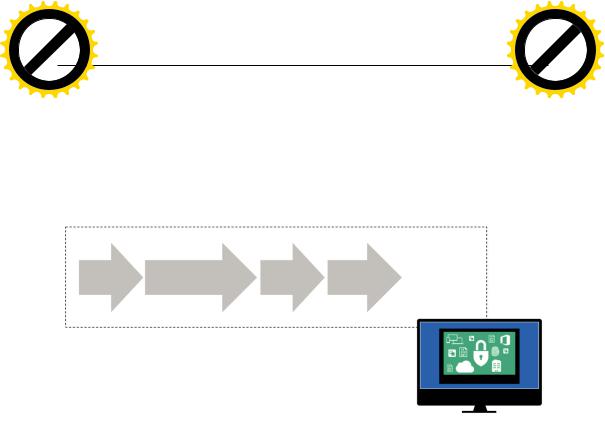

На рис. 1.7 показан пример взаимодействия фаз в упражнении для Красной |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

и Синей команд. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

Подразумеваем взлом |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

Красная |

Моделирование атаки |

Синяя |

Действия |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

команда |

команда |

после взлома |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Мониторинг новых угроз |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.1.7 |

|

|

|

|

|

|

|

|

|

|

|

|

|

На этапе действий после взлома Красная и Синяя команды будут работать сообща для подготовки окончательного отчета. Важно подчеркнуть, что это должно быть не одноразовым упражнением, а непрерывным процессом, ко- торый будет дорабатываться и совершенствоваться с течением времени, ис- пользуя передовой опыт.

Справочные материалы

Можно ознакомиться с материалами, доступными по приведенным ниже ссылкам:

1.https://www.darkreading.com/attacks-breaches/new-iot-botnet-discovered- 120k-ip-cameras-at-risk-of-attack/d/d-id/1328839.

2.https://www.welivesecurity.com/2014/11/11/website-reveals-73000-unprotect- ed-security-cameras-default-passwords/.

3.https://threatpost.com/20-linksys-router-models-vulnerable-to-attack/125085/.

4.https://www.nytimes.com/2017/02/15/us/remote-workers-work-from-home.html.

5.Ознакомьтесь с независимыми от поставщиков инструкциями по внедре- нию BYOD, опубликованными в ISSA Journal: https://blogs.technet.microsoft.

com/yuridiogenes/2014/03/11/byod-article-published-at-issa-journal/.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

||

|

|

X |

|

|

|

|

|

|

|

||

|

- |

|

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

32 |

|

|||||

w Click |

|

m |

|||||||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

|

|

e |

|

||

|

|

|

|

|

|

n |

|

|

|

||

|

|

|

|

|

|

6. |

|

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|||

|

|

|

|

|

|

7. |

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

Стратегия безопасности |

|

|

|

|

BUY |

|

|

|||

|

|

|

to |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

m |

||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

https://www.csoonline.com/article/3154714/ransomware-took-in-1-billion-in- |

|

|

|

|

|

|

||||

|

|

|

|

-x cha |

|

|

|

|

||

2016-improved-defenses-may-not-be-enough-to-stem-the-tide.html. http://blog.trendmicro.com/ransomware-growth-will-plateau-in-2017-but-at- tack-methods-and-targets-will-diversify/.

8.Прочтите эту статью для получения дополнительной информации об опасных аспектах использования одного и того же пароля для разных учетных записей: https://www.telegraph.co.uk/finance/personalfinance/bank- accounts/12149022/Use-the-same-password-for-everything-Youre-fuelling-a- surge-in-current-account-fraud.html.

9.Загрузите отчет с сайта https://enterprise.verizon.com/resources/reports/dbir/.

10.Узнайте больше о Security Development Lifecycle на странице https://www. microsoft.com/en-us/securityengineering/sdl/.

11.Сведения о Microsoft Office 365 Security and Compliance можно найти по адресу https://docs.microsoft.com/ru-ru/office365/securitycompliance/go-to- the-securitycompliance-center?redirectSourcePath=%252fen-us%252farticle %252fOffice-365-Security-Compliance-Center-7e696a40-b86b-4a20-afcc- 559218b7b1b8.

12.https://downloads.cloudsecurityalliance.org/initiatives/surveys/capp/Cloud_ Adoption_Practices_Priorities_Survey_Final.pdf.

13.http://www.kasperskyreport.com/?gclid=CN_89N2b0tQCFQYuaQodAQoMYQ.

14.Можно скачать отчет на странице http://www.kasperskyreport.com/?gclid=

CN_89N2b0tQCFQYuaQodAQoMYQ.

15.https://info.microsoft.com/ME-Azure-WBNR-FY16-06Jun-21-22-Microsoft-Secu- rity-Briefing-Event-Series-231990.html?ls=Social.

16.Прочтите бюллетень Microsoft для получения дополнительной информа-

ции: https://www.microsoft.com/en-us/msrc?rtc=1.

17.Прочтите статью для получения дополнительной информации об этой группе: https://www.symantec.com/connect/blogs/equation-has-secretive-cyber espionage-group-been-breached.

18.https://twitter.com/MalwareTechBlog/status/865761555190775808.

19.https://www.crowdstrike.com/blog/bears-midst-intrusion-democratic-national- committee/.

20.https://www.cnbc.com/2015/08/06/russia-hacks-pentagon-computers-nbc- citing-sources.html.

21.https://www.theverge.com/2017/5/17/15655484/wannacry-variants-bitcoin- monero-adylkuzz-cryptocurrency-mining.

22.https://www.quora.com/Could-the-attack-on-Pearl-Harbor-have-been-preven ted-What-actions-could-the-US-have-taken-ahead-of-time-to-deter-dissuade- Japan-from-attacking#!n=12.

23.Можно скачать руководство Red Team по адресу http://usacac.army.mil/ sites/default/files/documents/ufmcs/The_Applied_Critical_Thinking_Handbook_ v7.0.pdf.

24.https://www.fema.gov/media-library-data/20130726-1914-25045-8890/hseep_ apr13_.pdf.

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

||

|

|

X |

|

|

|

|

|

|

|

||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

r |

|

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

|

|

e |

|

|

|

|

|

|

|

|

|

n |

|

|

|

||

|

|

|

|

|

|

25. |

|

|

|||

|

|

|

|

-xcha |

|

|

|

|

|||

|

|

|

|

|

|

26. |

|

|

|||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

Резюме 33to |

BUY |

|

|

|||||||

|

|

|

|

|

||||||

|

|

|

|

|

m |

|||||

w Click |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

Загрузитестатьюнастраницеhttps://www.lockheedmartin.com/content/dam/ |

|

|

|

|

|

|

||||

|

|

|

|

-x cha |

|

|

|

|

||

lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf. http://www.cbsnews.com/news/fbi-fighting-two-front-war-on-growing-enemy- cyber-espionage/.

Резюме

В этой главе вы узнали больше о текущем ландшафте угроз и о том, как эти новые угрозы используются для компрометации различных типов данных, включая учетные, и приложений. Во многих сценариях используются старые методы взлома,такие как фишинговые письма,но с более сложным подходом. Вы также познакомились с реальностью, касающейся общенационального типа угроз и правительственных атак. Чтобы защитить свою организацию от новых угроз, вы узнали о ключевых факторах, которые могут помочь вам по- высить уровень безопасности. Важно, чтобы часть этого усовершенствования переключала внимание с защиты только на обнаружение и реагирование. Для этого использование Красной и Синей команд становится обязательным усло- вием. То же самое относится и к подходу «assume breach».

Вследующейглавевыпродолжитеизучать,какулучшитьсвоюбезопасность. Темнеменееэтаглавабудетпосвященапроцессуреагированиянакомпьютер- ные инциденты. Этот процесс имеет первостепенное значение для компаний, которым необходимы передовые методы обнаружения и реагирования на ки- беругрозы.