- •Отзывы и пожелания

- •Список опечаток

- •Нарушение авторских прав

- •Предисловие

- •Кому адресована эта книга

- •О чем идет речь в книге

- •Как извлечь максимум из книги?

- •Загрузка примеров

- •Загрузка цветных изображений

- •Условные обозначения

- •Атаки на веб-приложения. Введение

- •Правила применения оружия

- •Вопросы конфиденциальности данных

- •Очистка

- •Инструментарий тестировщика

- •Kali Linux

- •Альтернативы Kali Linux

- •Прокси-сервер

- •Burp Suite

- •Zed Attack Proxy

- •Облачная инфраструктура

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 2

- •Эффективное обнаружение

- •Типы тестирования

- •Построение карты сети

- •Masscan

- •hatWeb

- •Nikto

- •CMS-сканеры

- •Эффективная атака методом полного перебора

- •Средства сканирования

- •Постоянное картирование контента

- •Обработка полезной нагрузки

- •«Полиглот»

- •Запутывание (обфускация) кода

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 3

- •Легкая добыча

- •Анализ сети

- •Ищем вход

- •Определение учетных данных

- •Есть способ получше

- •Очистка

- •Дополнительные ресурсы

- •Резюме

- •Глава 4

- •Продвинутые способы атаки с использованием метода полного перебора

- •Распыление подбора пароля

- •Спросим LinkedIn

- •Метаданные

- •Кассетная бомба

- •За семью прокси-серверами

- •ProxyCannon

- •Резюме

- •Глава 5

- •Внедрение файлов

- •Удаленное внедрение файлов

- •Локальное внедрение файлов

- •Внедрение файла для удаленного выполнения кода

- •Резюме

- •Обнаружение и эксплуатация уязвимостей в приложениях с помощью внешних сервисов

- •Распространенный сценарий

- •Командно-контрольный сервер

- •Центр сертификации Let’s Encrypt

- •INetSim

- •Подтверждение

- •Асинхронное извлечение данных

- •Построение выводов на основе анализа данных

- •Резюме

- •Расширение функциональных возможностей Burp Suite

- •Нелегальная аутентификация и злоупотребление учетными записями

- •Швейцарский нож

- •Запутывание кода

- •Collaborator

- •Открытый сервер

- •Выделенный сервер Collaborator

- •Резюме

- •Глава 8

- •Вредоносная сериализация

- •Использование десериализации

- •Атака на пользовательские протоколы

- •Анализ протокола

- •Эксплойт для осуществления атаки

- •Резюме

- •Практические атаки на стороне клиента

- •Правила ограничения домена

- •Совместное использование ресурсов разными источниками

- •Межсайтовый скриптинг

- •Постоянный XSS

- •DOM-модели

- •Межсайтовая подделка запроса

- •BeEF

- •Перехват

- •Атаки с применением методов социальной инженерии

- •Кейлоггер

- •Закрепление в системе

- •Автоматическая эксплуатация

- •Туннелирование трафика

- •Резюме

- •Практические атаки на стороне сервера

- •Внутренние и внешние ссылки

- •Атаки XXE

- •Атака billion laughs

- •Подделка запроса

- •Сканер портов

- •Утечка информации

- •«Слепой» XXE

- •Удаленное выполнение кода

- •Резюме

- •Глава 11

- •Атака на API

- •Протоколы передачи данных

- •SOAP

- •REST

- •Аутентификация с помощью API

- •Базовая аутентификация

- •Ключи API

- •Токены на предъявителя

- •Postman

- •Установка

- •Вышестоящий прокси-сервер

- •Среда выполнения

- •Коллекции

- •Запуск коллекции

- •Факторы атаки

- •Резюме

- •Глава 12

- •Атака на CMS

- •Оценка приложения

- •WPScan

- •sqlmap

- •Droopescan

- •Arachni

- •Взлом кода с помощью бэкдора

- •Закрепление в системе

- •Утечка учетных данных

- •Резюме

- •Глава 13

- •Взлом контейнеров

- •Сценарий уязвимости в Docker

- •Осведомленность о ситуации

- •Взлом контейнера

- •Резюме

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

NOW! |

|

o |

|

P |

|

|

|

|

|

NOW! |

o |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||||

w Click |

to |

BUY 22 Глава 1.Атаки на веб-приложения.Введение |

w Click |

to |

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

веб-оболочки, обеспечивающие доступ к операционной системе; |

|

. |

|

|

|

|

|

|

.c |

|

|||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

p |

|

|

|

|

g |

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

дропперы, обратное подключение (reverse shell) и вредоносное про- |

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

граммное обеспечение, используемое для повышения привилегий; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

вредоносные программы в виде Java-апплетов,развернутые с помощью |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

сервера Tomcat; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

модифицированные или пораженные бэкдором компоненты приложе- |

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ния или системы: |

|

|

|

|

|

|

|

|

|

|

|

|

•пример: перезаписать двоичный файл пароля, воспользовавшись уязвимостью race condition, и не восстанавливать резервную копию перед выходом из системы;

сохраненное вредоносное программное обеспечение, используемое для XSS-атак. Больше всего неудобств оно причиняет пользователям в производственных системах.

Не все вредоносные программы, с которыми вы имели дело во время теста, могут быть удалены тестировщиком.Для очистки требуется обратиться к клиенту.

Запишите все вредоносные файлы,пути и полезные нагрузки,используемые при тестировании. В конце попытайтесь удалить как можно больше элементов, приведенных в данном списке. Если что-то осталось, сообщите об этом основному контактному лицу, предоставив детали и подчеркнув важностьудаления артефактов.

Пометка полезных нагрузок с помощью уникального ключевого слова поможет определить фиктивные данные во время очистки. Например, напишите следующее: «Пожалуйста, удалите из базы данных любые записи, содержащие ключевое слово

2017Q3TestXyZ123».

Хорошо, если клиент пришлет электронное письмо, подтверждающее, что он удалил все оставшиеся вредоносные программы или артефакты.

Инструментарий тестировщика

Профессионалы используют разные инструменты тестирования на проникновение. Инструментальные средства и методы тестирования ежедневно меняются, и нужно идти в ногу с изменениями. Несмотря на то что практически невозможно составить исчерпывающий список инструментов для каждого конкретного сценария,существуютпроверенные программы,методы и среды, которые, несомненно, помогут злоумышленнику достичь своей цели.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

|

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

g |

|

Kali Linux |

||

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

Инструментарий тестировщика 23 BUY |

|

|

|||||||

|

|

|

|

|

|||||

w Click |

to |

|

|

|

|

m |

|||

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

|

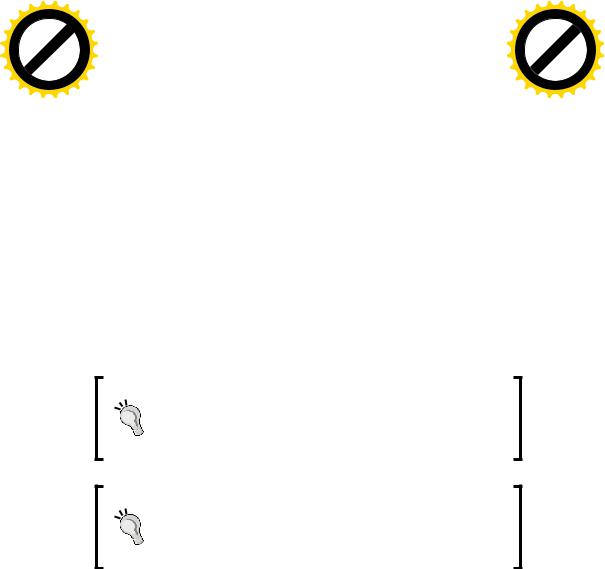

Kali Linux, ранее известный как BackTrack, уже на протяжении многих лет является популярным дистрибутивом Linux среди специалистов, проводящих тесты на проникновение.Его ценностьтрудно оспорить,поскольку в него входят почти все инструменты, необходимые для проверки приложений и сетей. Команда Kali Linuxтакже регулярно обновляетнетолько операционную систему, но и средства атаки.

Kali Linux легко развернуть практически везде. Он поставляется во множестве форматов. Существуют 32-разрядные и 64-разрядные версии, пакеты переносимых виртуальных машин и даже версия, которая работает на операционной системе Android.

Рис.1.2. Свежий экземпляр экрана Kali Linux

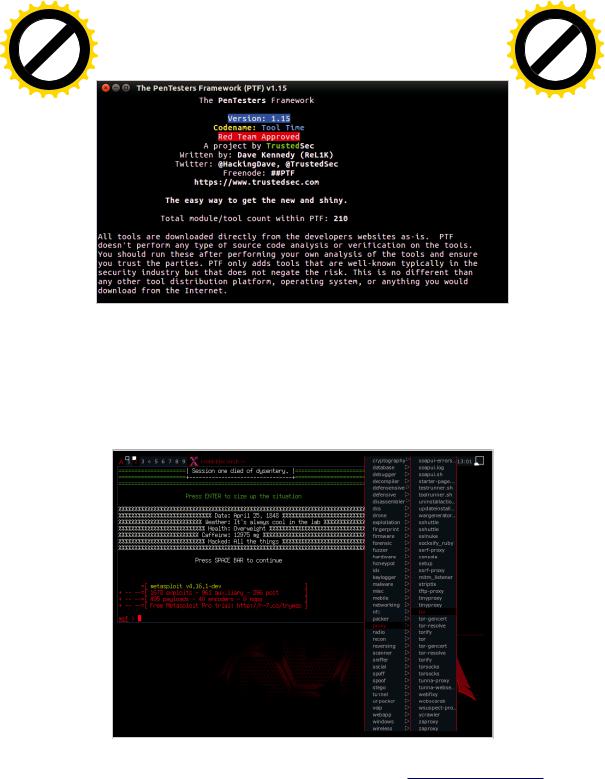

Альтернативы Kali Linux

Одной из альтернатив или дополнений для Kali Linux является Penetration Testing Framework (PTF)откомандыTrustedSec.ОннаписаннаPythonипредставляет собой модульный фреймворк, позволяющий превратить выбранную вами среду Linux в набор инструментов для тестирования на проникновение. На данный момент уже доступны сотни модулей PTF, и можно быстро создавать новые.PTF также можно запустить на Kali,чтобы оперативно собрать инструменты в одном месте.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

||||

w Click |

to |

BUY 24 |

|

|||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Глава 1.Атаки на веб-приложения.Введение

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Рис.1.3. Интерактивная консоль PTF

Еще одна хорошо зарекомендовавшая себя альтернатива Kali Linux – это BlackArch, дистрибутив на базе Arch Linux, в составе которого множество инструментов, входящих в состав и других дистрибутивов, используемых для тестированиянапроникновение.ВBlackArchестьмногоинструментов,скоторыми знакомы тестировщики. BlackArch используется для тестирования сети или приложений, и он регулярно обновляется, как и Kali Linux. Для поклонников Arch Linux это приятная альтернатива дистрибутиву Kali на базе Debian.

Рис.1.4. Основной экран BlackArch

BlackArch доступен во многих форматах на странице https://blackarch.org.