- •Отзывы и пожелания

- •Список опечаток

- •Нарушение авторских прав

- •Предисловие

- •Кому адресована эта книга

- •О чем идет речь в книге

- •Как извлечь максимум из книги?

- •Загрузка примеров

- •Загрузка цветных изображений

- •Условные обозначения

- •Атаки на веб-приложения. Введение

- •Правила применения оружия

- •Вопросы конфиденциальности данных

- •Очистка

- •Инструментарий тестировщика

- •Kali Linux

- •Альтернативы Kali Linux

- •Прокси-сервер

- •Burp Suite

- •Zed Attack Proxy

- •Облачная инфраструктура

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 2

- •Эффективное обнаружение

- •Типы тестирования

- •Построение карты сети

- •Masscan

- •hatWeb

- •Nikto

- •CMS-сканеры

- •Эффективная атака методом полного перебора

- •Средства сканирования

- •Постоянное картирование контента

- •Обработка полезной нагрузки

- •«Полиглот»

- •Запутывание (обфускация) кода

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 3

- •Легкая добыча

- •Анализ сети

- •Ищем вход

- •Определение учетных данных

- •Есть способ получше

- •Очистка

- •Дополнительные ресурсы

- •Резюме

- •Глава 4

- •Продвинутые способы атаки с использованием метода полного перебора

- •Распыление подбора пароля

- •Спросим LinkedIn

- •Метаданные

- •Кассетная бомба

- •За семью прокси-серверами

- •ProxyCannon

- •Резюме

- •Глава 5

- •Внедрение файлов

- •Удаленное внедрение файлов

- •Локальное внедрение файлов

- •Внедрение файла для удаленного выполнения кода

- •Резюме

- •Обнаружение и эксплуатация уязвимостей в приложениях с помощью внешних сервисов

- •Распространенный сценарий

- •Командно-контрольный сервер

- •Центр сертификации Let’s Encrypt

- •INetSim

- •Подтверждение

- •Асинхронное извлечение данных

- •Построение выводов на основе анализа данных

- •Резюме

- •Расширение функциональных возможностей Burp Suite

- •Нелегальная аутентификация и злоупотребление учетными записями

- •Швейцарский нож

- •Запутывание кода

- •Collaborator

- •Открытый сервер

- •Выделенный сервер Collaborator

- •Резюме

- •Глава 8

- •Вредоносная сериализация

- •Использование десериализации

- •Атака на пользовательские протоколы

- •Анализ протокола

- •Эксплойт для осуществления атаки

- •Резюме

- •Практические атаки на стороне клиента

- •Правила ограничения домена

- •Совместное использование ресурсов разными источниками

- •Межсайтовый скриптинг

- •Постоянный XSS

- •DOM-модели

- •Межсайтовая подделка запроса

- •BeEF

- •Перехват

- •Атаки с применением методов социальной инженерии

- •Кейлоггер

- •Закрепление в системе

- •Автоматическая эксплуатация

- •Туннелирование трафика

- •Резюме

- •Практические атаки на стороне сервера

- •Внутренние и внешние ссылки

- •Атаки XXE

- •Атака billion laughs

- •Подделка запроса

- •Сканер портов

- •Утечка информации

- •«Слепой» XXE

- •Удаленное выполнение кода

- •Резюме

- •Глава 11

- •Атака на API

- •Протоколы передачи данных

- •SOAP

- •REST

- •Аутентификация с помощью API

- •Базовая аутентификация

- •Ключи API

- •Токены на предъявителя

- •Postman

- •Установка

- •Вышестоящий прокси-сервер

- •Среда выполнения

- •Коллекции

- •Запуск коллекции

- •Факторы атаки

- •Резюме

- •Глава 12

- •Атака на CMS

- •Оценка приложения

- •WPScan

- •sqlmap

- •Droopescan

- •Arachni

- •Взлом кода с помощью бэкдора

- •Закрепление в системе

- •Утечка учетных данных

- •Резюме

- •Глава 13

- •Взлом контейнеров

- •Сценарий уязвимости в Docker

- •Осведомленность о ситуации

- •Взлом контейнера

- •Резюме

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

w Click |

to |

BUY 68 |

|

|||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Глава 2.Эффективное обнаружение

|

|

|

|

hang |

e |

|

|

|

|

||

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

|||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

df |

- |

|

|

n |

e |

|

||

|

|

|

|

x cha |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

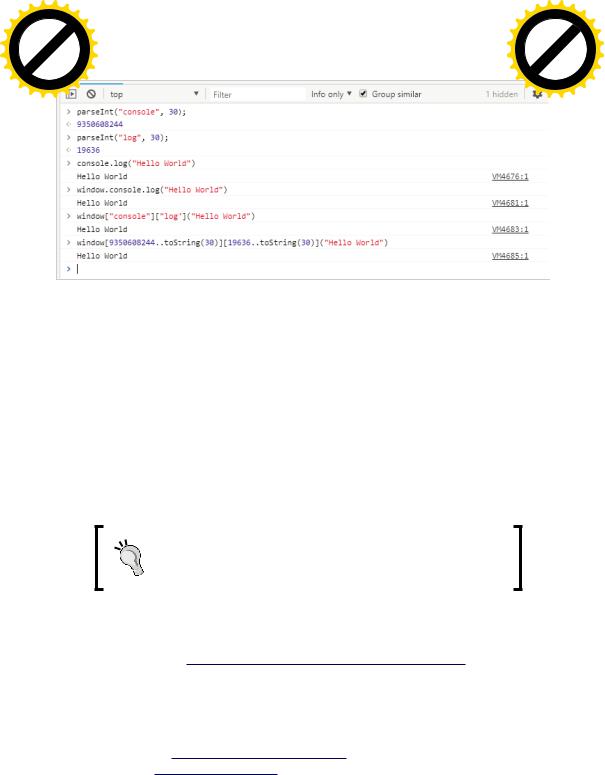

Рис.2.37. Кодирование строк console и log

Для разработчика, использующего традиционный язык с сильной типизацией, такое соглашение выглядит чуждым. Как мы уже убедились, движки JavaScriptоченьснисходительныипозволяютвыполнятькодразличнымиспособами.В предыдущих примерах мы расшифровываем базовое представление строки "alert" и передаем его в качестве ключа в объект window.

После модификации можем сделать нашего «полиглота» немного более скрытным с помощью запутывания. Это может выглядеть примерно так:

jaVasCript:/*-/*'/*\'/*'/*"/**/(/* */oNcliCk=top[8680439..toString(30)]()

)//%0D%0A%0d%0a//</stYle/</titLe/</teXtarEa/</scRipt/-- !>\x3csVg/<sVg/oNloAd=top[8680439..toString(30)]()//>\x3e

Ключевое слово top –синоним window,его можно использовать, чтобы ссылаться на все,что нужно из объекта window.

Посленебольшогоизменения«полиглот»по-прежнемуэффективенитеперь с большей вероятностью будет обходить элементарные встроенные фильтры, которые могутпытаться фильтроватьили блокироватьвредоносныедействия.

Сайт Brutelogic (https://brutelogic.com.br/blog/cheat-sheet/) предлагает большой список полезных нагрузок для XSS-атак со множеством других способов нестандартного выполнения кода.

Дополнительные источники

Metasploit: https://www.metasploit.com/;WPScan: https://wpscan.org/;

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

|

|

|

|

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

Резюме 69 BUY |

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

w Click |

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

m |

|||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

|

|

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

CMSmap: https://github.com/Dionach/CMSmap; |

|

|

|

p |

|

|

|

|

|

|

|

||||||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

Recon-NG (доступен в Kali Linux или в репозитории Bitbucket): https:// |

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

bitbucket.org/LaNMaSteR53/recon-ng; |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

OWASP XSS Filter Evasion Cheat Sheet: https://www.owasp.org/index. php/XSS_Filter_Evasion_Cheat_Sheet;

страница Ахмеда Элсобки на GitHub: https://github.com/0xSobky;Brutelogic cheat sheet: https://brutelogic.com.br/blog/cheat-sheet/;репозиторий SecLists: https://github.com/danielmiessler/SecLists;

FuzzDB: https://github.com/fuzzdb-project/fuzzdb.

Упражнения

Выполните следующие упражнения.

1.Создайте копию репозиториев SecLists и FuzzDB в своей папке инструментов и изучите доступные списки слов.

2.Скачайте и скомпилируйте Gobuster.

Резюме

В этой главе мы рассмотрели вопрос повышения эффективности сбора информации о жертве и рассказали, как это сделать. Если незаметность имеет первостепенное значение во время нападения,то эффективное картирование данных также может снизить вероятность того, что Синяя команда заметит атаку.

Проверенные временем инструменты, такие как Nmap и Nikto, дают нам преимущество,вто время как WPScan и CMSmap могутсправиться со сложными CMS,которые часто неправильно настраиваюти редко обновляют.В случае с большими сетями masscan можетбыстро определитьинтересующие нас порты, например те, что связаны с веб-приложениями, позволяя более специализированным инструментам,таким как WhatWeb и WPScan,делать свою работу быстрее.

Сканирование веб-содержимого на предмет обнаружения уязвимостей с помощью Burp или ZAP можно улучшить с помощью надлежащих списков слов из репозиториев, таких как SecLists и FuzzDB. Эти коллекции известных и интересных URL-адресов, имен пользователей, паролей и средства фаззинга могут значительно повысить успешность и эффективность сканирования.

В следующей главе рассмотрим, как использовать легкую добычу для компрометации веб-приложений.