книги хакеры / Что такое хакинг

.pdf

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

C |

|

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

|||

P |

|

|

|

|

NOW! |

|

o |

|

|

P |

|

|

|

|

NOW! |

o |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

\.11,11111 1'.1 '11111\1' 1' ,\ |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

w. |

|

to |

BUY |

|

|

|

|

|

|

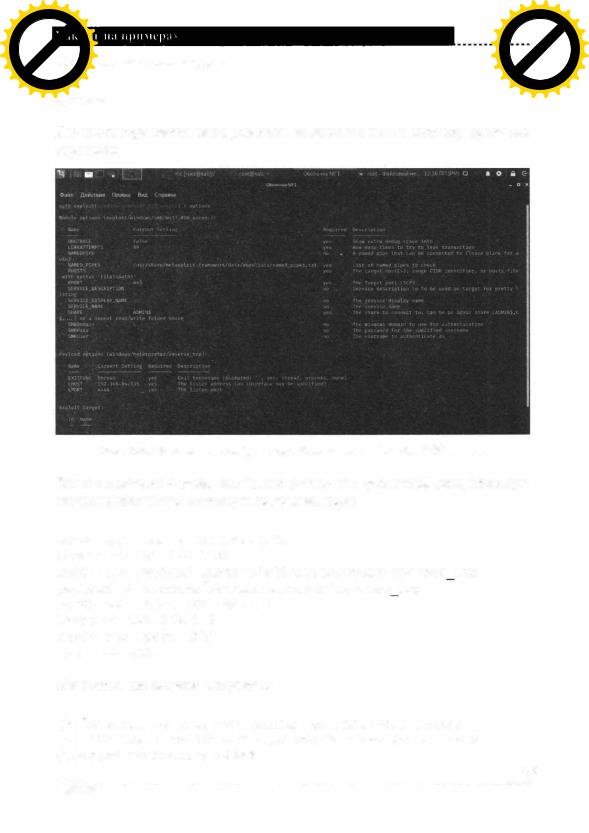

Практический пример 2: хакаем |

|

|

w. |

|

to |

BUY |

|

|

|

.co |

|

|

|

|

7.9..co |

|

|

|

|

|

|

|

|

|||||||||||||

w Click |

|

|

|

|

|

|

|

m |

|

|

w Click |

|

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|||

|

p |

|

|

|

|

|

g |

|

|

|

|

|

p |

|

|

|

|

g |

|

|

|

||

|

|

df |

|

|

|

|

|

e |

|

|

|

|

|

df |

|

|

n |

e |

|

|

|||

|

|

|

современные системы -Windows Server 2016 и |

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

Windows 10

EtemalВlue пользовался успехом, но если старые системы нужно было пат чить, то в новых все заплатки идут «из коробки» и данный экплойт не ра ботает. Разработчиков экплойта это очень огорчило и они разработали три подобных эксплойта - EtemalRomance и EntemalSynergy (уязвимость CVE- 2017-0143) и EtemalChampion (CVE-2017-0146). Все они были объединены в один модуль Metasploit, который также использует классическую полез ную нагрузку psexec. Он считается более надежным, чем EtemalBlue, с мень шей вероятностью приведет к сбою цели и работает во всех непропатченных версиях Windows Server 2016 и Windows 10.

Первым делом мы должны найти жертву. Если в прошлом случае мы ис пользовали заведомо старую операционку (потому что у нас таких старых не бьшо), то сейчас попробуем найти жертву в нашей лQкальной сети, ис пользуя nmap. При этом мы запустим nmap с опцией --script и будем ис пользовать скрипт smb-vuln-ms17-01О. Данный скрипт выполнит проверку на уязвимость. Заодно протестируем нашу сеть:

nmap --script smЬ-vuln-ms17-010 -v 192.168.1.1/24

Теперь нужно запастись терпением, пока nmap просканирует всю сеть. Вы вод скрипта, свидетельствующий о том, что уязвимость найдена, выглядит так:

Starting Nmap 7.70 ( https://nmap.org ) at 2020-12-10 11:05 MSK NSE: Loaded 1 scripts for scanning.

NSE: Script Pre-scanning. Initiating NSE at 11:05

Host script results: |

|

|||

|

smЬ-vuln-ms17-010: |

|

||

|

VULNERABLE: |

|

||

|

Remote Code Execution vulnerability in Microsoft SMBvl servers |

|||

....-- - - |

- - |

- - - - - - - - - -- - - - --- - - - -- - - - - - - - - - - - -- - -- - - - - - - - -- - - - - - - -- - -- - - - ---- - - - - - - |

_, |

|

(msl 7-010) |

|

|

||

1 |

State: VULNERABLE |

|

||

1 |

IDs: |

CVE:CVE-2017-0143 |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Глава 8. |

|

|

|

|

|

BUY |

|

|

||||||||

w |

|

|

to |

|

|

|

|

|

|

w |

|

|

to |

|

|

|

|

|

|

|||||

w Click |

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

o |

m |

|

|

|

|

|

|

|

o |

m |

||||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

Взлом и защита |

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

аккаунтов в социальных сетях

В этой главе мы поговорим еще об одном интересном вопросе - взломе страничек в социальных сетях. Расскажем, как взломать и как защититься

от взлома.

8.1. Кто и зачем взламывает а:к:каунты

Существует различные причины взлома аккаунтов в соцсетях. В зависимо сти от причины взлома различают, собственно, взлом (когда хакер получает доступ к аккаунту жертвы) и так называемый «угон» аккаунта, когда хакер меняет пароль, привязывает другой телефон, чтобы жертва больше не могла войти в аккаунт.

Итак, выделим основные причины:

• Взлом ради взлома - пользуется спросом у начинающих хакеров. Они просто тренируются. Для них важен сам взлом, а не желание кому-то на гадить. Конечно, бывают и не очень хорошие хакеры, которые сначала взламывают страничку, а потом постят на ней различные гадости. Здесь уж как повезет или не повезет жертве. Такой взлом может быть с угоном или без такового. Сложно прогнозировать новичка, который сначала ло мает, а потом думает, что со всем этим делать. Так как никакой цели нету, после взлома со страничкой может произойти все, что угодно - от жела ния или настроения хакера.

• Бытовые причины - ревность, желание контролировать любимого че ловека или ребенка. Как правил,о, такие взломы не сопровождаются уго ном странички. Пароль никто не меняет, поскольку важно, чтобы жертва ничего не заподозрила и продолжала пользоваться аккаунтом. Хакеру ин тересно, с кем она общается, какие сообщения пишет и т.д. Думаю, здесь все понятно.

• Рассылка спама-хакер взламывает страничку и затем постит с нее рекла |

|||||

му в ленту. Как правило, такой взлом сопровождается угономему важно, |

|||||

чтобы реклама провисела как можно дольше, пока ее не удалят. Также ему |

|||||

-..... |

-..-..-..- --..-.- -...... |

-.......................... |

- -..-........ |

-.-..- -.--.. |

' |

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

m |

|||||

|

|

|

|

|

|

|

mважно, чтобы рекламу увидели как можно больше пользователей, поэтомуClick |

|

|

|

|

|

|

||||||||||

w |

|

|

|

|

|

|

|

|

o |

|

w |

|

|

|

|

|

|

|

|

o |

|

||

|

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

.c |

|

w |

|

|

|

|

|

|

|

.c |

|

||||

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

|||||||

|

|

p |

|

|

|

|

g |

|

|

для таких целей взламываются только популярные аккаунты, у которых |

|

|

g |

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

|||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

много друзей и подписчиков. Хакер может выслеживать жертву-он может быть одним из ее подписчиков. Ему важно знать, когда жертва будет хотя бы несколько дней отсутствовать. Идеальный период - когда жертва едет в отпуск. Не поверишь, сколько людей сообщают об отпуске в социальной сети! Как минимум жертва будет в дороге 1-2 дня и ей будет не до Интер нета. А некоторые вообще на отдыхе отключают телефон, чтобы никто их небеспокоил. Следовательно, жертва будетотсутствовать вообще неделю. Конечно, пользователь обратится в службу поддержки, сообщит о взломе, предоставит документы, подтверждающие факт владения аккаунтом, IР адреса, с которых он обычно входил, номер телефона и т.д. Аккаунт ему вернут, но чем позже это произойдет, тем лучше. Поэтому хакер поменяет не только пароль, но и номер телефона. Если такое произошло с твоей страничкой, не паникуй, а обратись в саппорт. Также не пытайся связать ся с другого аккаунта с хакером. Он попросит деньги за возврат аккаунта, но не факт, что после оплаты он вернет аккаунт обратно. Скорее всего, нет. А служба поддержки социальной сети вернет тебе его совершенно бесплагно.

• Взлом с целью получения выкупа за аккаунт - еще одна популярная причина взлома. У жертвы угоняют аккаунт, а потом на ее телефон прихо дит SMS мол, за вбзвраг аккаунта оплатите такую-то сумму. Иногда SMS может быть замаскировано под саму социальную сеть. Представь, что тебе приходит SMS от Facebook, в котором говорится что за незаконные действия с аккаунтом его заблокировали и за разблокировку нужно опла тить штраф 1ООО рублей. Если твой аккаунт заблокирует социальная сеть, то она уже не разблокирует его за никакие деньги. 100% это мошенники, поэтому нужно связагься по официальным каналам (а не по тем, которые приводятся в письме) со службой поддержки социальной сети.

• Взлом с целью продажи - наверное, ты заметил частые объявления о аренде аккаунтов. Рекламщики берут в аренду твой аккаунт и производят свои манипуляции от твоего имени - ставят лайки за проплаченные по сты, подписываются на страницы и т.д. Хакеры могут взломагъ и продать рекламщикам твой аккаунт. Пока ты будешь восстанавливать доС'lj'П, ты уже будешь подписан на тысячи всевозможных страниц. Некоторые пользователи из-за этого заводят себе новые аккаунты, чтобы не отпи сываться от всего этого и не снимать все проставленные лайки, так как

• |

это убьет кучу времени. Взлому подвергаются, как популярные, так и не |

|

|

·---------------------------------------------------------------------------------- |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

|||||

|

F |

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

|||

P |

|

|

|

|

|

NOW! |

|

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

оченьm |

аккаунты. Здесь важен просто аккаунт, а количество друзей - этоClick |

|

|

|

|

|

|

m |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

o |

|

w |

|

|

|

|

|

|

|

|

o |

|

||

|

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

|

второстепенно. |

w |

|

|

|

|

|

|

|

.c |

|

||||

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

|||||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

p |

|

|

|

|

g |

|

|

|

||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

|||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

•Конкуренция или промышленный шпионаж - иногда нужно взломать бизнес-аккаунт конкурента для получения нужной информации, напри мер, настройки рекламной кампании, переписка с клиентами и т.д. В не которых случаях бизнес-аккаунт взломать даже проще. Помни, что р дко когда бизнес-аккаунтом пользуется один владелец, часто он предостав ляет доступ к нему своим сотрудникам. А когда доступ имеют, скажем 5-7 человек, то твои возможности расширяются. Не получилось взломать один аккаунт, можешь пробовать взломать другой. Человеческая глупость или тупость не знает границ. Недавно одному из авторов этой книги было поручено проверить безопасность одного из предприятий, в том числе проверялся и бизнес-аккаунт на Facebook. Доступ к аккаунту был у пяти человек, в том числе у девушки Златы. Пароль к личному аккаунту Зла ты бьш Zlata<Hoмep_телефона>, причем номер телефона был в открытом доступе на страничке Златы. Занавес...

8.2.· Сбор информации

Существуют различные методы взлома. Вообще, взлом социальной сети - не быстрое· дело. Быстро только кошки родят и аккаунты взламывают хакеры в фильмах. Нужно запастись терпением, чтобы довести начатое до конца.

Не существует универсального метода взлома аккаунта. Прежде, чем при ступить к взлому, ты должен собрать как можно больше информации о своей жертве. Чем больше информации ты соберешь, тем проще будет взломать пароль. Собирай всевозможную информацию и веди досье:

• |

ПолноеФИО |

|

• Дата и место рождения |

|

|

• |

Место проживания |

|

• |

Социальный статус |

|

• |

Место работы и должность |

|

• |

E-mail, номер телефона |

|

• |

Девичью фамилию для женщин |

|

• Любимые блюда, клички домашних животных, если они есть |

|

|

• |

Любимые цветы, увлечения, хобби и т.д. |

|

IZD--------------------------------------------------------------------------------- |

. |

|