книги хакеры / Что такое хакинг

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

|

d |

|

|||||

|

F |

|

|

|

|

|

t |

|

|

|

|

F |

|

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

i |

|

|

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

|

P |

|

|

|

|

|

|

NOW! |

o |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

\,11,11111 11:1 111)11\\l'f),I\ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

|

|

|

|

to |

BUY |

|

|

|

|

|

|

w Click |

|

|

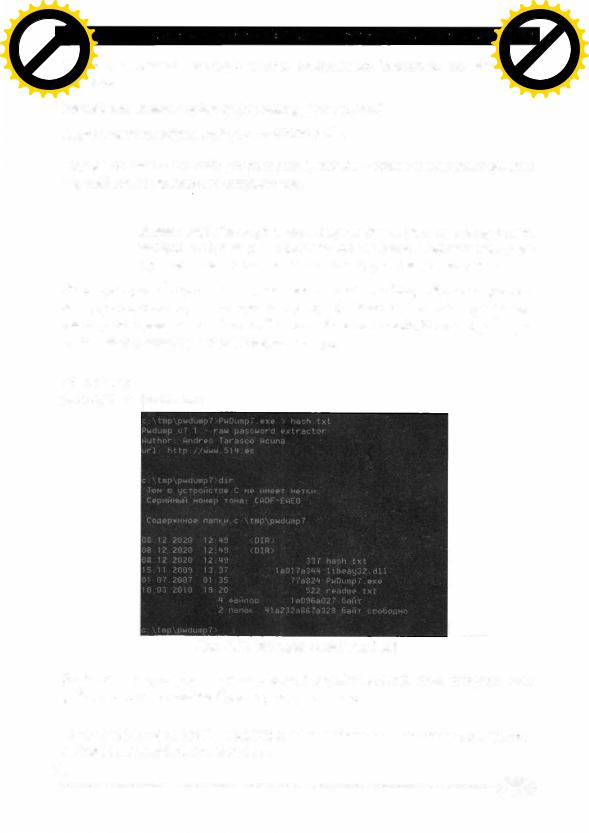

>ABL:501:NO |

PASSWORD*********************:NO |

w Click |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

m |

||||||||||||||

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

||||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

df |

|

|

|

|

o |

|

|

****::: |

|

w |

|

df |

|

|

n |

|

|

o |

|

||

|

. |

|

PASSWORD*****************n |

|

. |

|

|

|

.c |

|

||||||||||||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

-xcha |

e |

|

|

|

|

|

|

|

|

-x cha |

|

e |

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

111:1001:NO PASSWORD*********************:3DBDE697D71690A76 |

|

|

|

|

|

|

|

|

|

||||||||||

9204ВЕВ12283678:::

HomeGroupUser$:1002:NO PASSWORD*********************:A7F617 5A7496D62BA2A4B32572104Fl6:::

Конкретное содержимое зависит от твоего компа. Теперь этот файл нужно скормить инструменту John the Ripper. Введи команду:

john hash.txt

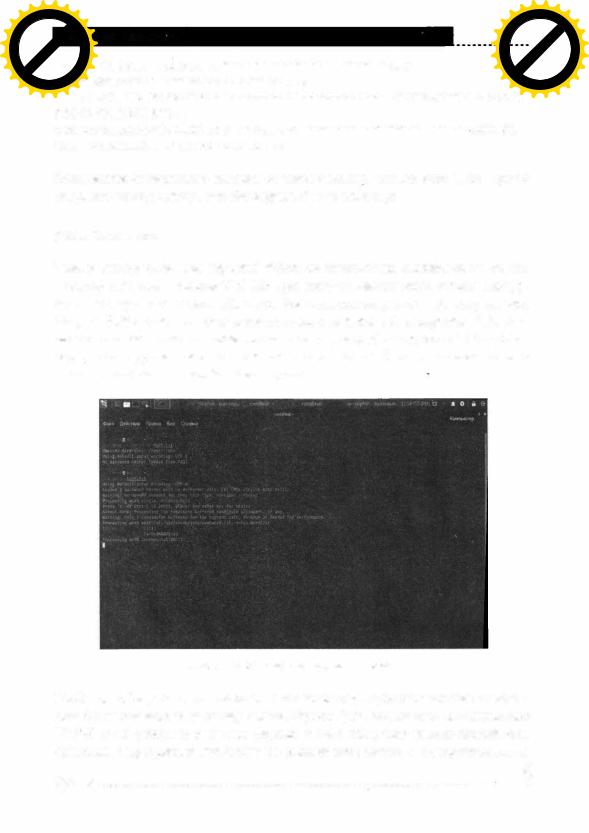

Самое интересное, для паролей Windows желательно использовать опции --foпnat=LM или --foпnat=NT. Но при использовании этих опций инстру мент не справился с задачей, а вот без этих опций у него все получилось. На рис. 6.38 видно, что есть пользователь с именем 111 и паролем 123. Так же есть пользователь с непонятным именем, скорее всего, это PwDump7 не справился с русскоязычным именем пользователя. У этого пользователя с непонятным именем вообще нет пароля.

Рис. 6.38. Вывод инструментаjоhп

Не беспокойся, если твои пользователи используют русскоязычные пароли - они...будут правильно расшифрованы. Просто john нормально поддерживает UTF-8 и он работает с хэшем пароля, а хэш содержит только английские символы и программа PwDump7 не сможет накосячить с кодировкой хэша•.

--- - - - - - - - - - - - - - - - -- - - - - - -- - - - - - - -- - - -- - - - - -- - - - - - - - - - - - - - - - - - - - - - - - - - - - --- --- - - - .