книги хакеры / Что такое хакинг

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Другие параметры конфиrурационноrо файла

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

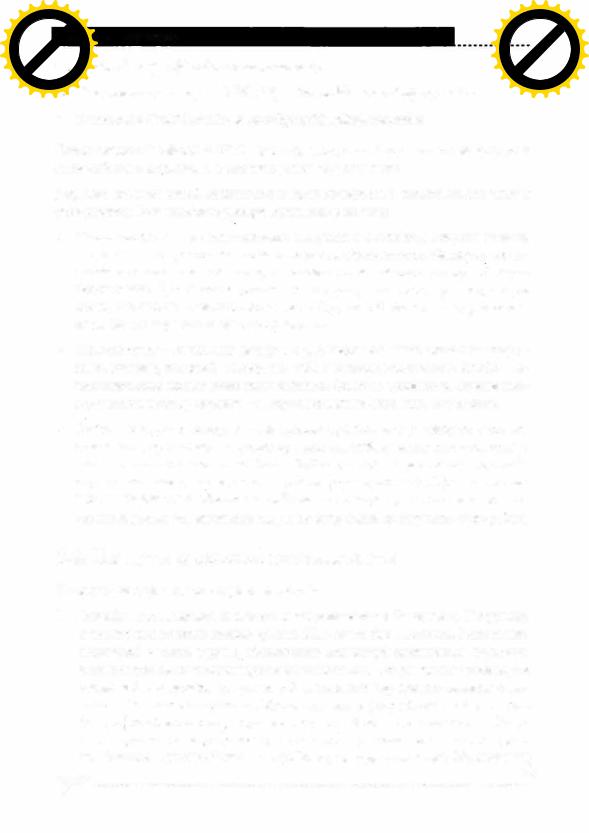

Таблица 5.1 содержит различные полезные параметры конфигурационного файла Tor.

Таблица 5.1. Параметры конфигурационного файла Tor

|

|

Параметр |

Описание |

|

|

|

|

|

|

|

|

|

Список серверов, которые предпочтительно нс- |

|

|

|

EntryNodes |

пользовать в качестве «входных»для установления |

|

|

|

nickname,nickname,.. |

ТСР/IР-соединения с узловой цецочкой маршрути- |

|

|

|

|

заторов Tor, если это возможно. |

|

|

|

|

|

|

|

|

ExitNodes |

Список серверов, которым предпочтительно отво- |

|

|

|

дить роль замыкающего звена в узловой цепочке |

||

|

|

nickname,nickname,... |

||

|

|

маршрутизаторов Tor, если это возможно. |

||

|

|

|

||

|

|

|

|

|

|

|

ExcludeNodes |

Список узлов, которые вовсе не следует использо- |

|

|

|

nickname,nickname,.. |

вать при построении узловой цепочки. |

|

|

|

|

|

|

|

|

|

Если установлено в l, Tor не будет использовать |

|

|

|

|

какие-либо узлы, кроме тех, которые присутствуют |

|

|

|

StrictExitNodes 01l |

в списке выходных узлов в качестве посредников, |

|

|

|

устанавливающих соединение с целевым хостом и, |

||

|

|

|

||

|

|

|

соответственно, являющихся своеобразным замы- |

|

|

|

|

кающим звеном в цепочке узлов. |

|

|

|

|

|

|

|

|

|

Если данному параметру присвоено значение l, Tor |

|

|

|

StrictEntryNodes 011 |

не будет использовать какие-либо узлы, КРОМе тех, |

|

|

|

которые присутствуют в списке входных узлов для |

||

|

|

|

||

|

|

|

подключения к сети Tor. |

|

|

|

|

|

|

|

|

|

Если данному параметру присвоено значение l, |

|

|

|

|

Tor при создании соединения будет обращаться нс- |

|

|

|

|

ключительно на Луковые Маршрутизаторы, у ко- |

|

|

|

|

торых для осуществления подключения ОТКРЫТЫ |

|

|

|

|

строго определенные номера портов, с которыми |

|

|

|

|

позволяет устанавливать соединение твой файр- |

|

|

|

FascistFirewall 011 |

вол (по умолчанию: 80-й (http), 443-й (https), см. |

|

|

|

|

FirewallPorts). Эrо позволит Tor, запущенному на |

|

|

|

|

твоей системе, работать в качестве клиента за файр- |

|

|

|

|

воллом, имеющим жесткие ограничительные поли- |

|

|

|

|

тики. Обратное утверждение неверно, поскольку в |

|

• |

этом случае Tor не сможет исполнять обязанности |

|||

сервера, заКРЫТОГО таким файрволлом. |

||||

|

|

|

||

|

|

|

|

|

. -- - - - - - -- -------------- ------ - - - - - - - - - ------ - - .. - - .--.... --- - - .- .. - . - -- - -- --.--- -- |

||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

FirewallPorts ПОРТЫ

LongLivedPorts ПОРТЫ

MapAddress адрес:новый_ aдpec

NewCircuitPeriod ЧИСЛО

MaxCircuitDirtiness ЧИС-

ло

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

||||

|

- |

|

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

t |

|

||

P |

D |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

NOW! |

r |

|||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

m |

||

|

|

|

|

|

|

|

|

|

|||

w Click |

f |

|

|

n |

|

o |

|||||

Список портов, к которым твоей файрволл позво |

d |

|

|

|

|

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

-x cha |

|

e |

|

|||

ляет подсоединяться. Используется только при |

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|||

установленном значении параметра FascistFirewall. |

|

|

|

|

|

|

|

|

|

||

(По умолчанию: 80, 443) (Default: 80, 443) |

|

|

|

|

|

|

|

|

|

|

|

Список портов для сервисов, которые имеют |

|

|

|

|

|

|

|

|

|

||

склонность устанавливать особо длительные сое |

|

|

|

|

|

|

|

|

|

||

динения (к ним относятся преимущественно чаты, |

|

|

|

|

|

|

|

|

|

||

а также интерактивные оболочки) Узловые цепоч |

|

|

|

|

|

|

|

|

|

||

ки из маршрутизаторов Tor, которые используют |

|

|

|

|

|

|

|

|

|

||

эти порты, будут содержать только узлы с наиболее |

|

|

|

|

|

|

|

|

|

||

высоким аптаймом (характерным временем при |

|

|

|

|

|

|

|

|

|

||

сутствия в сети), с целью уменьшения вероятности |

|

|

|

|

|

|

|

|

|

||

отключения узлового сервера от сети Tor до закры |

|

|

|

|

|

|

|

|

|

||

тия потока. (По умолчанию: 21, 22, 706, 1863, 5050, |

|

|

|

|

|

|

|

|

|

||

5190, 5222, 5223, 6667, 8300, 8888). |

|

|

|

|

|

|

|

|

|

|

|

Когда к Tor придет запрос на указанный адрес, лу |

|

|

|

|

|

|

|

|

|

||

ковый маршрутизатор изменит адрес перед тем, |

|

|

|

|

|

|

|

|

|

||

как приступить к обработке запроса. Например, |

|

|

|

|

|

|

|

|

|

||

если нужно, чтобы при соединении с www.exam |

|

|

|

|

|

|

|

|

|

||

ple.com была использована цепочка узлов Tor с вы |

|

|

|

|

|

|

|

|

|

||

ходом через torserver (где torserver.- это псевдоним |

|

|

|

|

|

|

|

|

|

||

сервера), используй «MapAddress www.example. |

|

|

|

|

|

|

|

|

|

||

сот www.example.com.torserver.exit». |

|

|

|

|

|

|

|

|

|

|

|

Каждые ЧИСЛО секунд анализировать состояние |

|

|

|

|

|

|

|

|

|

||

соединения и принимать решение о том, нужно ли |

|

|

|

|

|

|

|

|

|

||

инициировать построение новой узловой цепочки. |

|

|

|

|

|

|

|

|

|

||

(По умолчанию: 30 секунд) |

|

|

|

|

|

|

|

|

|

|

|

Разрешить повторное использование цепочки, в |

|

|

|

|

|

|

|

|

|

||

первый раз собранная в определенном составе сво |

|

|

|

|

|

|

|

|

|

||

их звеньев - самое большее - ЧИСЛО секунд назад, |

|

|

|

|

|

|

|

|

|

||

но никогда не присоединять новый поток к цепоч |

|

|

|

|

|

|

|

|

|

||

ке, которая обслуживала данный сеанс в течение |

|

|

|

|

|

|

|

|

|

||

достаточно продолжительного времени (По умол |

|

|

|

|

|

|

|

|

|

||

чанию: 10 минут). |

|

|

|

|

|

|

|

|

|

|

|

•

-·············· ···································································

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

|

d |

|

|||||||

|

F |

|

|

|

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

|

NOW! |

o |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||||

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

f-xchan |

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|||||

|

. |

|

|

|

.c |

|

Именованные сервера Tor (закономерным образом,f-x chan |

|

.c |

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

|

|||||||

|

|

p |

d |

|

|

|

|

|

|

e |

|

|

|

p |

d |

|

|

|

|

|

e |

|

|||||

|

|

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

g |

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

для повышения степени прозрачности иерархии |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

сети Tor) объединяются в «семейства» по признаку |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

общего или совместного администрирования, так |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

что следует избегать использования любых 2-х из |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

таких узлов, «связанных родственными узами», в |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

NodeFamily |

одной и той же цепочке анонимных маршрутиза |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

псевдоним,псевдоним,... |

торов Tor. Специальное задание опции NodeFamily |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

может понадобиться только тогда, когда сервер с |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

данным псевдонимом сам не сообщает о том, к ка |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

кому «семейству» он себя причисляет, что на сто |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

роне сервера OR должно быть продекларировано |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

путем указания параметра MyFamily в файле torтc. |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Допускаются множественные указания этой опции. |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

RendNodes |

Список узлов, которые по возможности желательно |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

псевдоним,псевдоним,... |

использовать в качестве точек рандеву (встречи). |

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

RendExcludeNodes |

Список узлов, которые ни в коем случае не следу |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

ет использовать при выборе точек рандеву (точек |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

псевдоним,псевдоним,... |

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

встречи). |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Известить Tor о том, что на этом порту должны |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

прослушиваться соединения, устанавливаемые |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

приложениями, использующими SОСКS-протокол. |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

SOCKSPort ПОРТ |

Обнулите этот параметр, если Вам вовсе ни к чему, |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

чтобы приложения устанавливали соедин.ения по |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SОСКS-протоколу посредством Tor. (Значение по |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

умолчанию: 9050) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Установить привязку к данному адресу для прослу |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

шивания запросов на соединение от приложений, |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

взаимодействующих по SОСКS-протоколу. (По |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

умолчанию: 127.0.0.1). также можно указать порт |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

SOCKSBindAddress |

(напрймер, 192.168.0.1:9100), который, разумеется, |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

IР[:ПОРТ] |

на целевой машине должен быть «открыт» посред |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ством соотв. настройки файервола. Определение |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

этой опции может быть повторено многократно для |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

осуществления одновременной («параллельной») |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

привязки ко множеству различных адресов/портов. |

|

|

|

|

|

|

|

|

|

|||

•

·-················································································-

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||||

|

|

|

|

|

|

|

||||||

|

|

|

|

|

BUY |

\al,11111 11,\ IIJJl"ll'j),I\ |

||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

|

g |

|

|

||

|

|

|

df |

|

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

SOCKSPolicy |

|||||||

|

|

|

|

|

|

|

|

|||||

политика,политика,..

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

||||

|

|

|

|

.c |

m |

|||||

Задает политики входа на данный сервер с целью. |

|

|

|

|

|

|

||||

w |

|

|

|

|

|

|

|

o |

|

|

|

w |

p |

|

|

|

|

g |

|

||

ограничения круга клиентских машин, которым |

df |

|

|

n |

e |

|

||||

|

|

|

|

-x cha |

|

|

|

|

||

разрешено подключаться к SOCKS порту. Описа |

|

|

|

|

|

|

|

|

||

ние этих политик вводится аналогично тому, как |

|

|

|

|

|

|

|

|

||

это делается для политик выхода (см. ниже). |

|

|

|

|

|

|

|

|

|

|

|

|

Для каждого из значений в разделенном запятыми |

|

|

|

списке, Tor проследит недавние соединения для |

|

|

|

хостов, соответствующих этому значению и попы |

|

|

|

тается использовать один и тот же выходной (замы |

|

|

|

кающий) узел для каждого из них. Если очередной |

|

|

|

элемент списка предваряется символом «.>>, то его |

|

|

|

значение будет трактоваться, как соответствующее |

|

|

|

домену в целом. Если один из элементов списка со |

|

|

|

стоит из одной только «точки», то это указывает на |

|

|

|

его «универсальное» соответствие всем путевым |

|

|

|

именам. Эта опция может оказаться полезной, если |

|

|

|

ты часто устанавливаешь соединение с сервера |

|

|

|

ми, которые аннулируют все записи о пройденной |

|

TrackНostExits |

хост,.до- |

тобой аутентификации (т.е. _принуждают выйти и |

|

мен,... |

|

зарегистрироваться снова) при осуществлении по |

|

|

|

пытки переадресации ТСР/IР-соединения, установ |

|

|

|

ленного с одним из таких серверов, на твой новый |

|

|

|

IР-адрес после его очередной смены. Обрати осо |

|

|

|

бое внимание на то, что использование этой опции |

|

|

|

невыгодно для тебя тем, что это позволяет серверу |

|

|

|

напрямую ассоциировать историю соединений, за |

|

|

|

прашиваемых определенным IP, с твоей пользова |

|

|

|

тельской учетной записью. Хотя в принципе, если |

|

|

|

кому-то и понадобится собрать всю информацию о |

|

|

|

твоем пребывании на сервере, желающие в любом |

|

|

|

случае смогут сделать это посредством cookies или |

|

|

|

других специфичных для используемого протокола |

|

|

|

обмена средств. |

|

|

|

|

|

|

|

Поскольку серверы, являющиеся выходными зве |

|

|

|

ньями узловой цепочки, имеют право начинать ра |

|

|

|

боту и завершать ее по собственному усмотрению, |

|

TrackНostExitsExpire ЧИС |

т.е. так или иначе - произвольным, случайным об |

||

разом, желательно, чтобы ассоциация между хо |

|||

ЛО |

|

стом и выходным узлом автоматически потеряла |

|

|

|

||

... . . .. . . . . . . . .. . . . . . . . . . . .. . . . . .. . . ..... .......... ... . . . . . - .. - ..... - .- - .... - . - . - . .• |

|||

|

|

свою силу по истечении некоторого ЧИСЛА секунд |

|

|

|

полного отсутствия сетевой активности со стороны |

|

|

|

сервера. По умолчанию - 1800 секунд (30 минут). |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

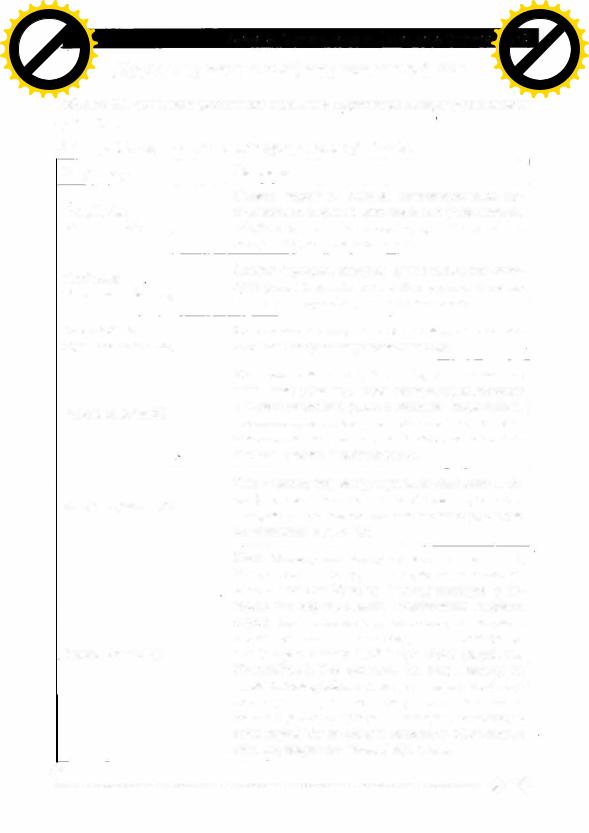

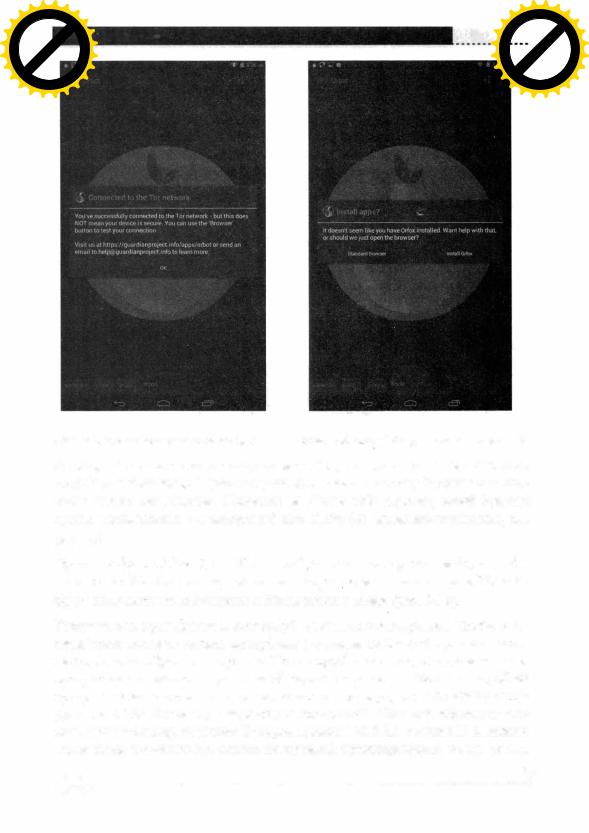

5.3.8. Установка Tor в Android

https://play.google.com/store/apps/details?id=org.torproject.android.

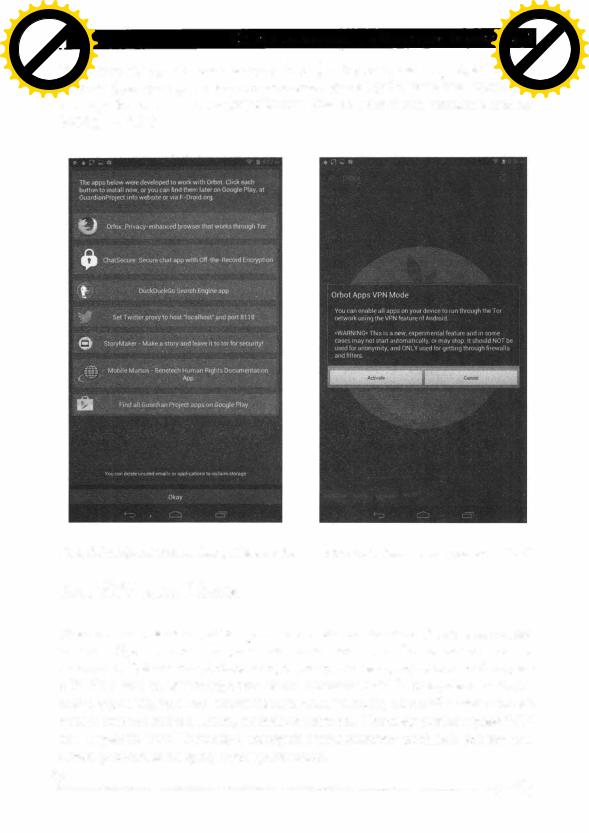

Рис. 5. 7. Приложение Orbot

•. - - - - - - - - - - - - - - - - - -- - - - - - - - -- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - ....

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

C |

|

E |

|

|

|

|

|

C |

|

E |

|

|

|

|||||||

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||

|

F |

|

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

NOW! |

o |

P |

|

|

|

|

NOW! |

o |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

BUY |

|

|

|

|

|

|

BUY |

|

|

|||||||||

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

|

wClick |

|

VPN.o |

|

|

|

|

|

|

|

|

o |

|

|||||||||

|

|

|

В этом случае весь исходящий трафик будет проходить через Tor.wНоClick |

|

|

|

|

|

m |

|||||||||||||

w |

|

|

|

|

|

|

|

|

|

m |

w |

|

|

|

|

|

|

|

|

|||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

|

.c |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

p |

|

|

|

|

об этой функции нужно знать следующее: для ее работы нужны права root |

|

|

g |

|

|

|

||||||||||

|

|

|

|

|

|

g |

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

df |

|

|

n |

e |

|

|

|

df |

|

|

n |

e |

|

|||||||

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

и она работает не на всех устройствах. Для ее включения нажмите кнопку

VPN (рис. 5.11).

Рис 5.10. Приложения для работы с Tor Рис. 5.11. Включение режима VPN

5.4. VPN для Linux

Данная книга, хоть и для хакеров и опытных пользователей, но и начинаю щим она будет полезна. А для начинающих важно, чтобы все бьшо как мож но проще. Идеально - установил программу - и она сразу работает. В случае с VPN в Linux не все так просто - часто приходится VРN-соединение настра ивать вручную, что для начинающего пользователя, который только-только делает первые шаги в Linux, не всегда понятно. Поэтому рекомендуем VPN от KeepSolid VPN Unlimited, который предоставляет удобный клиент для

Linux, работающий сразу после установки.

'--..........-......-......-.-.------------------ - ---- -- .------------------- - --- - -81111