905

.pdfТаким образом, многие выявленные недостатки бизнес-процесса были устранены. Разработанной системе еще требуются доработки, но уже на данный момент ее можно использовать.

Список литературы

1.Шевчук, И.С. Проектирование информационных систем: конспект лекций [Текст] / И.С. Шевчук – Пермь: Изд-во ФГБОУ ВПО Пермская ГСХА, 2013. – 59 с.

2.Балдин, К.В., Уткин, В.Б. Информационные системы в экономике. М.- Издательский центр Академия, 2005 – 288 с.

3.Маклаков, С.В. Моделирование бизнес-процессов с BPwin 4.0. – М.: Диалог – МИ-

ФИ, 2002. – 224 с.

УДК 004.056.53

МЕТОДИКА ТЕСТИРОВАНИЯ ЗАЩИЩЕННОСТИ

М.Ю. Гилин – студент 4-го курса; И.М. Глотина – доцент, канд. экон. наук

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. Данная статья посвящена методике тестирования защищенности. В статье рассматриваются различные законодательные акты, описаны инструменты тестирование защищённости информации.

Ключевые слова: информационная безопасность, тестирования защищенности.

Защищенность информации является критически важным аспектом в современном мире, где информация может быть скомпрометирована различными способами. Тестирование защищенности ‒ процесс, позволяющий оценить уровень защищенности информации и выявить уязвимости, которые могут быть использованы злоумышленниками.

В Российской Федерации для обеспечения защищенности информационных систем и тестирования их на уязвимости существует несколько законодательных актов, регулирующих данную сферу. Ниже перечислены основные из них:

1.Федеральный закон от 27 июля 2006 г. № 152-ФЗ «О персональных данных».

Вданном законе содержатся требования к защите персональных данных, которые обрабатываются в информационных системах, а также устанавливаются меры по обеспечению безопасности персональных данных.

2.Федеральный закон от 21 июля 2014 г. № 242-ФЗ «О централизованном хранении данных». Данный закон определяет требования к обеспечению безопасности информации, которая хранится в централизованном хранилище данных.

3.Приказ Федеральной службы по техническому и экспортному контролю от 17 апреля 2018 г. № 256 «Об утверждении Методики проведения тестирования на проникновение информационной системы». В данном приказе содержится методика тестирования на проникновение информационных систем и требования к проведению данного тестирования.

4.Приказ Федеральной службы по техническому и экспортному контролю от 12 марта 2015 г. № 32 «Об утверждении Методических рекомендаций по проведению тес-

31

тирования защищенности информационных систем». В данном приказе содержатся методические рекомендации по проведению тестирования защищенности информационных систем и требования к проведению данного тестирования.

5. Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации». В данном законе содержатся основные положения, касающиеся защиты информации, а также устанавливаются требования к тестированию защищенности информационных систем.

Все эти законодательные акты регулируют вопросы защиты информации и тестирования защищенности информационных систем в Российской Федерации.

Использование соответствующих методик и проведение тестирования защищенности является необходимым условием для обеспечения безопасности информационных систем и защиты от возможных угроз. Тестирование защищенности позволяет выявить уязвимости информационных систем и определить меры по их устранению, что является важным этапом в обеспечении информационной безопасности. Кроме того, проведение тестирования защищенности является необходимым условием для получения разрешений на использование информационных систем в государственных органах и организациях, а также для проведения внешних аудитов информационных систем [3].

Однако следует отметить, что тестирование защищенности информационных систем является сложным и многогранным процессом, который требует высокой квалификации и опыта со стороны специалистов. Неправильно проведенное тестирование или неполное обнаружение уязвимостей может привести к серьезным последствиям, включая утечку конфиденциальной информации и нарушение работы системы.

Методика оценки угроз безопасности информации разработана Федеральной службой по техническому и экспортному контролю (ФСТЭК) России и представляет собой подробный план действий для тестирования защищенности информации [1]. Этот документ содержит информацию о процессе тестирования, инструментах и методах, которые должны использоваться для тестирования защищенности информации. Методика описывает шаги, которые должны быть выполнены для проведения тестирования защищенности, такие как:

‒Определение объекта тестирования и целей тестирования.

‒Оценка уровня угроз безопасности информации.

‒Планирование тестирования защищенности.

‒Проведение тестирования защищенности.

‒Анализ результатов тестирования и подготовка отчета.

‒Разработка рекомендаций по улучшению уровня защищенности инфор-

мации.

Кроме того, методика содержит рекомендации по использованию инструментов и методов для проведения тестирования защищенности, таких как инструменты для сканирования уязвимостей, инструменты для тестирования на проникновение и тестирование на социальную инженерию.

Существует множество инструментов, которые помогают проводить тестирование защищённости информации. Вот несколько примеров:

1. Сканеры уязвимостей. Эти инструменты сканируют сетевые устройства и приложения на наличие уязвимостей, которые могут быть использованы злоумышленниками для атаки на систему.

32

2.Пенетрационное тестирование. Это тестирование проводится для определения того, каким образом злоумышленник может получить доступ к защищаемой системе, а также для оценки того, насколько эффективны защитные меры.

3.Тестирование на проникновение в социальной сфере. Этот вид тестирования используется для определения того, насколько легко злоумышленники могут получить доступ к системе, используя социальную инженерию.

4.Тестирование на проникновение с физическим доступом. Этот вид тестирования используется для определения того, насколько безопасна физическая инфраструктура, включая здания, серверные комнаты и т.д.

5.Аудит безопасности. Этот вид тестирования проводится для определения того, насколько хорошо защищены системы и данные, и как можно улучшить уровень безопасности.

6.Тестирование на отказ в обслуживании (DDoS). Этот вид тестирования используется для определения того, насколько устойчивы системы к DDoS-атакам.

7.Тестирование на проникновение в веб-приложения. Этот вид тестирования используется для определения того, насколько безопасны веб-приложения и как можно улучшить уровень безопасности.

Методика тестирования защищенности ‒ это важный инструмент, который помогает оценить уровень безопасности информации в системе. Применение методик позволяет выявлять потенциальные уязвимости и оценить эффективность мер безопасности, принятых в системе.

Для более эффективного проведения тестирования защищенности могут применяться банки данных угроз, такие как банк данных угроз ФСТЭК России и база данных уязвимостей NIST NVD.

Одним из важных аспектов методики тестирования защищенности является использование современных стандартов безопасности, таких как стандарты ISO/IEC 27000, которые определяют требования к системам управления информационной безопасностью [3].

Таким образом, применение методики тестирования защищенности является необходимым условием для обеспечения безопасности информации в системе. Она помогает выявлять уязвимые места и принимать меры для устранения потенциальных угроз.

Список литературы

1.ГОСТ «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем» от 01.04.2016 № ОКС 35.020 // Электронный фонд правовых и нормативнотехнических документов. ‒ 2018 г. ‒ № 2. ‒ с изм. и допол. в ред. от

01.11.2018 – URL: https://docs.cntd.ru/document/1200123702 (дата обращения: 07.04.2023).

2.Гродзенский, Я. С. Информационная безопасность : учебное пособие / Я. С. Гродзенский. — Москва : Проспект, 2020. ‒ 142 с. ‒ ISBN 978-5-9988-0845-6. — Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/181193 (дата обращения: 03.04.2023).

3.Ярочкин, В. И. Информационная безопасность : учебник / В. И. Ярочкин. ‒ 5-е изд. ‒ Москва : Академический Проект, 2020. ‒ 544 с. ‒ ISBN 978-5-8291-3031-2. ‒ Текст : электронный // Лань : электронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/132242 (дата обращения: 02.04.2023).

33

УДК 004.732

ОСОБЕННОСТИ РОССИЙСКОГО ОБОРУДОВАНИЯ ДЛЯ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ

А.Р. Гинатулин – бакалавр 4-го курса; И.С. Шевчук – научный руководитель, старший преподаватель

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. В статье рассматриваются особенности отечественного оборудования для сетей передачи данных. Приведено сравнение продуктов отечественных компании между собой, а также с импортными представителями рынка. Рассмотрены особенности компании российского рынка и описаны причины необходимости импортозамещения.

Ключевые слова: сетевое оборудование, коммутаторы, российский рынок, маршрутизаторы, импортозамещение, сеть.

Рынок сетевого оборудования составляют устройства для частных и корпоративных пользователей. Для частного использования применяются домашние модемы, приставки, роутеры. Для корпоративных сетей на рынке представлены коммутаторы, магистральные, промышленные модемы и другое оборудование.

Из-за сложностей, связанных с поставкой и обслуживанием зарубежного оборудования ввиду санкции, вопрос об импортозамещении отечественным оборудованием, является весьма важным.

Российское оборудование для сетей передачи данных имеет свои особенности, которые важно учитывать при его выборе и эксплуатации.

Одной из особенностей является высокая надежность и устойчивость к экстремальным условиям. Российские производители учитывают климатические условия и требования к работе оборудования в различных регионах страны, где могут быть сильные морозы, высокая влажность, пыль и другие неблагоприятные факторы [3].

Еще одной особенностью является возможность использования оборудования в условиях отсутствия электроэнергии. Некоторые модели могут работать на батарейной энергии или использовать альтернативные источники энергии, такие как солнечные батареи.

Также российское оборудование для сетей передачи данных обладает высокой степенью защиты информации. Оно соответствует требованиям безопасности и защиты, установленным государством, и имеет возможность шифрования данных.

Некоторые модели российского оборудования для сетей передачи данных могут использоваться для организации местных сетей связи, что позволяет снизить затраты на связь и повысить ее надежность.

Компании сетевого оборудования – это компании, которые производят и поставляют оборудование для сетевых инфраструктур, такое как маршрутизаторы, коммутаторы, маршрутизаторы-файрволы, беспроводные точки доступа, сетевые карты и другие устройства. Они также могут предоставлять услуги в области сетевых технологий в виде консультаций и установки сетевых систем. Компании сетевого оборудования иг-

34

рают важную роль в создании и поддержании современных сетей, которые используются в бизнесе, образовании, государственном секторе и домашних сетях [2].

Основные крупные производители российского оборудования [4]:

‒Qtech;

‒Elsicom;

‒Eltex.

Сравним коммутаторы от этих компании между собой в табл. 1. Коммутатор – специальное сетевое устройство, которое решает задачи перенаправления информации между узлами или сегментами сети.

Для сравнения была выбрана одна ценовая категория. Можно сделать вывод, что компании имеют примерно одинаковые показатели в данной сфере.

|

|

|

|

Таблица 1 |

|

Сравнение коммутаторов |

|

|

|

|

|

|

|

|

Название |

ELTEX (MES2324F) |

QTECH |

(QSW- |

ВЕКТОР (VA2100- |

Характеристика |

|

3310) |

|

24P-4X) |

|

|

|

|

|

Пропускная |

128 |

128 |

|

128 |

способность, Гбит/с |

|

|

|

|

|

|

|

|

|

Объем ОЗУ, Мб |

512 |

512 |

|

256 |

|

|

|

|

|

Поддержка IP SLA |

Да |

Да |

|

Да |

|

|

|

|

|

Макс. потребляемая |

35 |

45 |

|

40 |

мощность, Вт |

|

|

|

|

|

|

|

|

|

Порты (SFP) |

20 портов |

24 порта |

|

24 порта |

|

|

|

|

|

Цена, руб |

178962 |

175300 |

|

170380 |

|

|

|

|

|

Далее сравним маршрутизаторы от российской компании QTECH с зарубежными (табл. 2). Маршрутизатор – специальное сетевое устройство, которое работает на сетевом уровне модели OSI, выполняющее задачи по улучшению маршрута трафика, а также обеспечивает доступ к интернету [1].

Для сравнения была также выбрана одна ценовая категория. Однако стоит отметить, что маршрутизатор от японской компании ALLIED TELESIS позиционируется как обладающий повышенной защитой. Исходя из таблицы, маршрутизатор от QTECH не уступает своим зарубежным аналогам [1].

Таким образом, российское оборудование для сетей передачи данных имеет свои особенности, которые связаны с определенными требованиями и ограничениями:

1.Безопасность – имеет высокие требования к безопасности защиты информации. Оборудование обязано соответствовать всем стандартам и сертификациям, установленным в РФ.

2.Надежность – отличается высокой надежностью и стабильностью в работе. Оборудование способно переносить значительные нагрузки и гарантировать постоянную доступность к сети.

35

3.Адаптация под климатические условия РФ – разработано с учетом особенностей климатических условий РФ. Оборудование способно работать в широком диапазоне температур, что позволяет использовать его даже в северных регионах.

4.Легкость в эксплуатации – легко устанавливается и настраивается, что существенно облегчает его эксплуатацию.

5.Возможность интеграции с другими системами – способно интегрироваться с другими системами и устройствами, что позволяет создавать сложные инфраструктуры

ирешать разнообразные задачи.

|

|

|

|

|

|

|

|

Таблица 2 |

|

|

Сравнение маршрутизаторов |

|

|

|

|

||||

|

|

|

|

||||||

Название |

Huawei (AR651C) |

QTECH (QSR-1920- |

ALLIED TELESIS |

||||||

|

|

|

|

|

|

|

|

|

|

Характеристика |

|

|

|

|

22-AC) |

|

(AT-AR442S) |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Память RAM, Гб |

|

1 |

|

|

1 |

|

|

2 |

|

|

|

|

|

|

|

|

|

|

|

Поддержка функции |

Static |

route, |

RIP |

Static |

route, |

RIP |

Static |

route, |

RIP |

маршрутизации |

v1/v2, OSPF, IS-IS, |

v1/v2, OSPF, IS-IS, |

v1/v2, OSPF, IS-IS, |

||||||

|

BGP, |

ECMP, |

route |

BGP, |

ECMP, |

route |

BGP, |

ECMP, |

route |

|

policy, |

recursive |

policy, |

recursive |

policy |

|

|

||

|

route |

|

|

route |

|

|

|

|

|

|

|

|

|

|

|

|

|||

USB интерфейс |

1 порт USB 3.0 |

|

1 порт USB 2.0 |

|

1 порт USB 3.0 |

|

|||

|

|

|

|

|

|

|

|

|

|

Макс. потребляемая |

26 |

|

|

26 |

|

|

32 |

|

|

мощность, Вт |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Порты (LAN) |

8 портов |

|

8 портов |

|

5 портов |

|

|||

|

|

|

|

|

|

|

|||

Цена, руб. |

205300 |

|

207290 |

|

209480 |

|

|||

|

|

|

|

|

|

|

|

|

|

Список литературы

1.Сетевое оборудование. Виды. Основные понятия. Типы кабелей // netequip URL: https://www.netequip.ru/globalnet.shtml (дата обращения: 18.04.2023).

2.Оптические телекоммуникационные системы [Электронный ресурс]: учебник/ В.Н. Гордиенко [и др.]. ‒ Электрон. текстовые данные. ‒ М.: Горячая линия. ‒ Телеком, 2011. ‒ 368 c. ‒ Режим доступа: http://www.iprbookshop.ru/12012.— ЭБС «IPRbooks».

3.Воробьев, С. П. Сетевые технологии в АСУ : учебное пособие / С. П. Воробьев. ‒ Новочеркасск : ЮРГПУ, 2015. ‒107 с. ‒ ISBN 978-5-9997-0507-5. ‒ Текст : электронный // Лань

: электронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/180929 (дата обращения:

19.04.2023). — Режим доступа: для авториз. Пользователей.

4.Импортозамещение сетевого оборудования // Астрал Безопасность URL: https://is.astral.ru/services/importozameshchenie/importozameshchenie-setevogo-oborudovaniya/ (да-

та обращения: 19.04.2023).

36

УДК 004.94

КОМПЬЮТЕРНОЕ МОДЕЛИРОВАНИЕ В ГЕНЕТИКЕ

М.С. Данилевкая – студент1;

О.Н. Ивашова – канд. с.-х. наук, доцент1 Е.А. Яшкова – научный руководитель, ст. преподаватель2

1ФГБОУ ВО РГАУ-МСХА им. К.А. Тимирязева, г. Москва, Россия

2ЧОУ ВО РМАТ, г. Москва, Россия

Аннотация. Компьютерное моделирование генетических процессов является в системной биологии и биоинформатике одним из самых актуальных направлений на сегодняшний день. Успешное развитие технологий моделирования генома позволит своевременно обнаруживать и предупреждать различные неблагоприятные мутации, нарушения генетического кода, а также предоставит возможность вычисления вероятности получения желаемого кариотипа и ее увеличения. В статье показана важность применения компьютеров в моделировании генетических процессов, а также выполнен обзор программных средств, применяющихся для компьютерного моделирования в генетике.

Ключевые слова: математическое моделирование, генетика, геномные данные, компьютер, программа Aperio ImageScope, программа Leica CytoVision, цифровые изображения.

Генетика – одна из ведущих наук в мире, которая изучает наследственные свойства организмов. Она позволяет описать и понять, как работает наш генетический материал, а также установить связь между генами и физиологическими характеристиками.

Компьютерное моделирование в генетике – это метод, который используется для создания виртуальных форм жизни, основанных на генетической информации. Этот метод занимает важное место в науке. Он позволяет узнать о жизненном пути гена, его функциях и свойствах, причинах мутаций и наследственности, риске воздействия на гены различных факторов, например, экологических, пищевых или лекарственных. Такой метод позволяет установить возможные варианты генотипа, что часто важно для исследования нарушений, связанных с генами. Для создания модели компьютер использует сложные алгоритмы, базирующиеся на физических и химических процессах внутри клетки. С помощью этого метода использование живых организмов для проведения исследований может быть значительно сокращено. Это дает возможность увеличить практическую ценность такого исследования, а также делает его более безопасным и точным.

Применение современных методов компьютерного моделирования в генетике позволяет исследовать большие объемы генетических данных и расшифровывать множество различных генетических процессов. Они дают возможность следить за динамикой развития болезней, повышать эффективность лекарственных препаратов, создавать новые методы лечения и диагностировать различные генетические заболевания.

Одним из главных достоинств компьютерного моделирования в генетике является возможность изучать генетические процессы на молекулярном и клеточном уров-

37

нях. Это позволяет лучше понимать процессы репликации ДНК, мутаций и рекомбинаций, а также исследовать взаимодействие генов в более сложных системах.

Существуют различные инструменты и технологии, используемые в компьютерном моделировании генетических процессов. Одним из наиболее распространенных является программное обеспечение для сбора, хранения, обработки и анализа геномных данных [1]. Такие программы являются важным ресурсом для исследователей, позволяя им сравнивать геномы и находить мутации, которые могут приводить к различным заболеваниям.

Другой важный инструмент компьютерного моделирования генетических процессов – инструменты математического моделирования. Они широко используются для описания сложных механизмов внутри клетки, таких как сигнальные пути, регуляторные сети и метаболические пути.

Компьютерные программы могут использоваться и для предсказания генетических свойств потомков. Это особенно важно в сельском хозяйстве, когда растения и животные подвергаются отбору в зависимости от желаемых генетических характеристик. Например, используя программу для компьютерного моделирования, можно предсказать вероятность передачи определенных свойств потомству, чтобы, например, улучшить молочную продуктивность скота или повысить урожайность растений.

Aperio ImageScope – это программа для просмотра и анализа цифровых изображений, в том числе и генетических, основанная на веб-технологиях. Программа имеет множество различных функций, которые позволяют увеличить точность и быстроту анализа данных, имеет удобный пользовательский интерфейс, что облег чает работу с данными и сокращает время, затрачиваемое на их обработку. В генетике Aperio ImageScope может быть использована для обработки изображений микроск о- пических структур клеток, таких как ядра, митохондрии и цитоплазма. Это позвол я- ет увидеть более детальную картину процессов, которые происходят внутри клетки, а также выявлять возможные изменения в них. Программа может быть полезна для диагностики различных генетических заболеваний, а также для разработки новых лекарственных препаратов и методов лечения.

В современной генетике использование микроскопии стало неотъемлемой частью исследований. Однако высокоточное анализирование каждой клетки требует значительного времени и трудозатрат. В этой ситуации на помощь приходят инн о- вационные технологические решения, такие как программа Leica CytoVision. Leica CytoVision – это программный продукт компании Leica Microsystems, позволяющий анализировать цитогенетические препараты, идентифицируя хромосомы, оц е- нивая их число и структуру. Программа Leica CytoVision может быть использована для определения изменений в числе хромосом и структурных аномалий, выявл е- ния редких генетических отклонений в популяции, идентификации генетических заболеваний, анализа патологических изменений у здоровых людей и животных. Пользователи могут проводить цифровую микроскопию и создавать высококачественные изображения, сохранять и анализировать цитогенетические препараты. Особенностью программы является наличие высокоточных инструментов и тщательных алгоритмов, которые позволяют быстро обрабатывать большое количество данных во время исследований. Кроме того, с помощью программы Leica CytoVision можно эффективно обрабатывать и анализировать полученную инфо р-

38

мацию, а также сохранять результаты анализов для дальнейшей работы с ними. Достоинством программы является не только быстрое и точное определение ан о- малий хромосом, но и анализ методом FISH, который позволяет определить плохо видимые хромосомы.

Таким образом, компьютерное моделирование генетических процессов является современным исследовательским подходом, используемым в системной биологии и биоинформатике. Все более широкое применение специализированного software позволяет существенно увеличить скорость и точность проводимых иссл е- дований в генетике, помогает увидеть не только сам процесс наследования генов, но и понять суть проблем и вопросов, связанных с генетическими процессами.

Список литературы

1. Яшкова, Е.А. Применение цифровых технологий в отрасли животноводства / Е.А. Яшкова, О.Н. Ивашова, М.В. Петухова, Е.В. Щедрина // Дневник науки. – 2022. ‒ № 9 (69).

УДК 004.9

АВТОМАТИЗАЦИЯ УЧЕТА ТОВАРА НА СКЛАДЕ ОПТОВОЙ БАЗЫ

ООО «СЕВЕР», Г. КУДЫМКАР

И.Н. Дашковский – студент;

А.Ю. Беляков – научный руководитель, канд. техн. наук, доцент ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. Рассмотрен вопрос автоматизации учета товара на продуктовой оптовой базе с помощью системы 1С. В статье рассмотрены основные функции системы и преимущества автоматизации.

Ключевые слова: автоматизация, учет товара, продуктовая оптовая база, система 1С, приходные и расходные накладные, отчеты об остатках, акты списания товара, эффективное управление запасами товаров, снижение затрат на управление, минимизация потерь.

В условиях быстрого роста объемов продаж и увеличения ассортимента продукции на предприятиях торговли и оптовой торговли, автоматизация учета товаров является актуальной проблемой. Для эффективной работы на рынке необходимо оперативно управлять продажами и расходами, чтобы минимизировать потери и максимизировать прибыль. В данной статье рассматривается применение конфигурации 1С для автоматизации учета товаров на продуктовой оптовой базе, функции которой включают оформление приходных и расходных накладных, составление отчетов об остатках и акта списания товара.

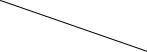

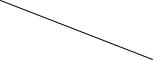

Система 1С предоставляет широкие возможности для автоматизации учета товаров на предприятиях оптовой торговли. Одной из основных функций конфигурации является оформление приходных и расходных накладных. Приходная накладная (рис. 1) формируется при поступлении товара на склад, а расходная (рис. 2) – при его отгрузке. Система позволяет автоматически отслеживать остатки товаров на складе, что дает возможность оперативно реагировать на изменения в объемах продаж и вовремя пополнять запасы товаров.

39

Рис.1. Приходная накладная

Рис. 2. Расходная накладная

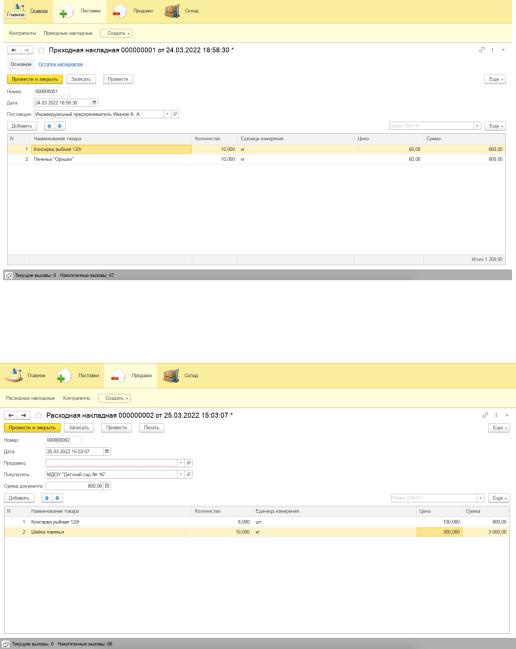

Кроме того, конфигурация 1С позволяет формировать отчеты об остатках товаров на складе (рис. 3). Отчеты могут быть сформированы по любому периоду времени и содержать информацию о количестве и стоимости товаров, находящихся на складе, а также информацию о реализации товаров за данный период. Это позволяет руководству предприятия оперативно принимать решения о закупке необходимых товаров и управлять остатками на складе.

40