Защита информации

.pdf

1.Понятие энтропии и её свойства. Количество информации.

Пусть задан ансамбль {X, P(xi)}. X – множество;

P(xi) –распределение вероятностей на множестве;

I(xi) = - log P(xi) – количество информации в каждом элементе множества Х. |

|||

|

−∑ =1 |

P(xi)log P(xi) |

|

Математическое ожидание: |

|

||

H(X)= |

|

|

– энтропия – мера неопределенности в среднем. |

Энтропия – количество информации, которое мы должны получить, чтобы узнать, какое событие произошло в среднем при использовании данного ансамбля.

Свойства энтропии: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

1) H(x)>=0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

>=0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

Доказательство: H(X)= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

>=0, тогда |

|

|

|

|

|

|

|

|

|

>=0, кроме того P(x )>=0, отсюда следует, |

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

Так как P(xi)<=1, то |

|

|

|

|

|

|

−∑ |

|

|

|

P(xi)log |

P(xi) |

|

∑ |

|

|

|

|

|

P(xi)log |

|

|

P(xii) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||

что |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(1xi) |

>=0. |

|

|

|

|

|

|

|

log |

P(1xi) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

H(X)<=logM, где М – мощность множества Х: M=|X| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

2) |

|

|

|

−∑ =1 P(xi)log P(xi) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 = |

|||||||||||||||||||||||

Доказательство: Известно, что ln r<= r-1, при этом ln r = r-1 когда r=1, отсюда: |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

H(X) – logM = |

−∑ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(xi)log M |

||||||||||||||||||||||

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(xi)log P(xi) −∑ |

|

|

P(xi)log M |

|

∑ |

|

|

|

|

|

P(xi)log P(xi) + ∑ |

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

+ log |

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

) |

|

|

|

|

|

|

|

|

|

=1 |

e ( |

|

|

|

|

|

|

|

|

P(xi) |

|

|

|

|

|

|

|

|

|

|

=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

) = log e (1-1) = 0, ч |

|||||||||||||||||||||||||

<= log e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

) = log e ( |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

∑ |

|

|

|

P(xi)(log |

(xi |

M) |

|

=∑log |

|

P(xi)log |

|

M |

|

|

|

|

∑ |

|

|

|

|

P(xi)ln |

P(xi)M |

|

|

− 1 |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

т.д.; |

|

|

|

∑ =1 P(xi)(P(xi1)M |

− 1) |

|

|

|

|

|

|

|

|

|

|

|

∑ =1 |

|

PP((xixi))M |

− ∑ =1 P(xi) |

|

|

|

|

|

|

|

|

|

∑ =1 |

M1 |

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

причем «=» при |

|

|

1 |

|

|

|

=1, P(xi) = 1/М, откуда следует, что Н(X) = logM, когда P(xi) = 1/М (то есть все |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

xi |

равновероятныP,(тxi.)еM. мера неопределенности (энтропия) будет максимальна) |

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Пояснения: |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(xi)log M |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

1) logM = logM*1 = logM (P(x1) + P(x2) + ..) = P(x1) logM + .. = |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

2) х = |

|

ln , log x = log |

|

е |

ln = ln x * log e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

∑ =1 |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||

3) Аддитивностье |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

Рассмотрим ансамбль {X, Y, P(xi , yj)} |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||

Нужно выразить энтропию ансамбля через энтропию отдельных компонентов: |

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

H(X,Y) = |

|

|

M |

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

= |

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

−∑i=1 ∑j=1 P(xi, yj)log P(xi, yj) |

−∑=i=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

M |

|

|

|

L |

∑j=1 P(xi, yj)log P(xi)P(yj|xi) |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= H(X) |

||||||||||

− |

∑i=1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(yj|xi)) |

|

− |

∑i=1 |

∑j=1 P(xi, yj)log P(xi) |

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||

∑j=1 P(xi, yj)(log P(xi) + log |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= H(X) + |

||||||||||

− |

∑i=1 |

∑j=1 P(xi, yj)log P(yj|xi) |

|

|

|

|

|

|

|

|

|

|

H(X) + |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||

|

|

|

|

−∑=i=1 P(xi) log P(xi) −∑i=1 ∑j=1 P(xi, yj)log P(yj|xi) |

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= H(X) + H(Y|X), при условии, что неопределенность ансамбля х снята |

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

−M∑i=1 ∑j=1 P(xi)P(yj|xi)log |

P(yj|xi) |

|

|

|

|

|

|

|

|

|

|

|

∑i=1 P(xi){− |

∑ =1 P(yj|xi) log |

P(yj|xi)} |

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

H(X,Y)= H(X) + H(Y|X) = H(Y) + H(X|Y) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||

∑i=1 P(xi)H(Y|xi) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

4) Цепное свойство энтропии |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

H(XYZ) = H(X,Y) + H(Z|XY) = H (X) + H (Y|X) + H(Z|XY) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

5) Условная энтропия H (Y|X) <= безусловной энтропии H(Y): H (Y|X) <= H(Y) |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Доказательство: H (Y|X) - H(Y) = |

|

|

|

|

|

M |

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|

|

+ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

= |

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

+ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

−∑j=1 P(yj) log P(yj) |

= |

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

−∑i=1 ∑j=1 P(xi, yj)log P(yj|xi) |

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

M |

|

∑ |

L |

|

P(xi, yj)log P(yj|xi) |

|

|

|

|

|

|

M |

|

|

|

|

L |

|

P(xi, yj)log P(yj) |

|

|

|

|

∑ |

M |

|

∑ |

L |

|

|

|

|

|

|

|

|

|

logP(yj) |

|

|

|

||||||||||||||||||||||||||||||||||||||||||||

|

|

|

i=1 |

j=1 |

|

|

|

|

|

|

i=1 |

|

|

|

j=1 |

|

|

|

|

i=1 |

j=1 |

|

|

= |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

= log e |

|

|

|

|

|

|

|

<= log e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||

− |

∑ |

|

|

|

|

|

|

|

|

|

∑ |

|

|

|

|

∑ |

|

|

|

|

|

|

|

|

|

|

|

P(xi, yj) logP(yj|xi) |

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

M |

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(yj) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

P(yj) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

= log e [∑i=1 |

∑j=1 P(xi, yj) ln P(yj|xi) |

|

|

|

|

|

|

|

|

|

|

∑i=1 ∑]j=1= P(xi, yj) [ P(yj|xi) − 1] |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

= log e [∑i=1M |

∑j=1L |

|

P(xi,yj) |

P(yj) |

− ∑i=1M ∑j=1L |

P(xi, yj) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

P(yj|xi) |

|

|

|

|

|

|

|

] = |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

M L |

|

P(yj|xi)P(xi) P(yj) |

|

|

|

|

|

|

M L |

|

|

|

|

|

|

|

]= log e [1-1]=0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

= log e [∑i=1 |

∑j=1 |

|

|

|

|

|

P(yj|xi) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

− ∑i=1 ∑j=1 P(xi, yj) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

M |

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

M |

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

«=» |

|

будет тогда, когда |

|

|

|

|

|

|

|

= 1, P(y ) = P(y |x ), для всех i,j, если x и y – статистически независимы. |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

∑i=1 |

∑j=1 P(xi) P(yj) − |

∑i=1 |

|

∑jj=1 P(xi,j |

yj)i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P(yj) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

H(XYZ) = H(X,Y) + |

|

|

|

|

P(yj|xi) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

H(Z|XY) = H (X) + H (Y|X) + H(Z|XY)

H(XYZ) <= H(X) + H(Y) + H(Z)

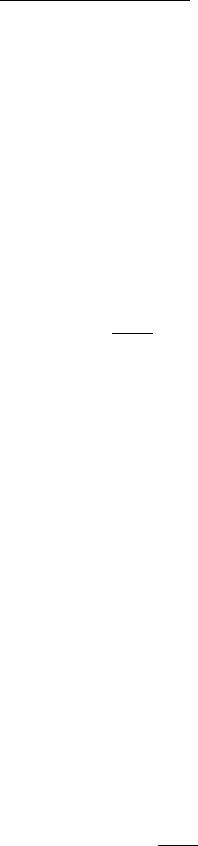

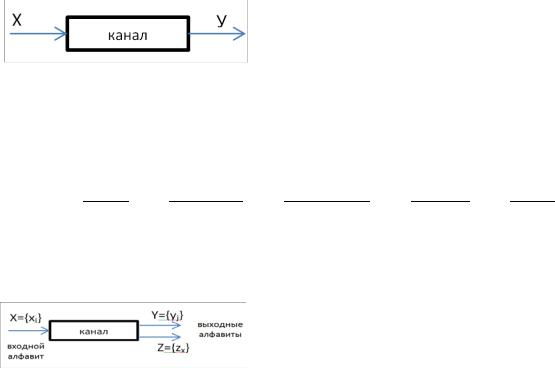

Количество информации:

Рассмотрим ансамбль {X,Y,P(xi , yj)} |

|

|

|

|

|

|

|||||

I(xi , yj)=log |

( | ) |

– количество информации, содержащейся в букве yj по букве xi |

|||||||||

если |

основание логарифма равно 2, то количество информации измеряется в битах, если в 10 – |

||||||||||

|

( ) |

|

|

|

|

|

|

|

|

|

|

хартли |

|

|

|

|

|

|

|

|

|

|

|

Свойства количества информации: |

|

|

|

|

|

|

|||||

1) Симметричность |

( | ) ( ) |

|

|

|

|

|

|

|

|||

I(xi , yj)=log |

( | ) |

= log |

= log |

( , ) ( ) |

= log |

( , ) |

= log |

( | ) |

= I (yj, xi) |

||

|

|

( ) |

|

( ) ( ) |

( ) ( ) ( ) |

|

( ) ( ) |

|

( ) |

||

(то есть одинаковое количество информации друг о друге)

количество( ( ) , ( ) ) информации – мера статистической связи между буквами xi и yj: log

2) Аддитивность

I(xi ; yj, zx)= log |

( | , ) |

= log |

( | , ) ( | ) |

= log |

( | ) + log |

( | , ) |

= I(xi , yj) + I(xi ; zx |yj) |

|||||||

( | , ) |

– |

|

( ) |

|

( ) ( | ) |

|

|

( ) |

|

( | ) |

|

|||

|

|

|

|

|

( ) |

|

|

i |

j |

|

||||

|

( | ) |

|

|

апостериорная вероятность; |

|

|

– априорная вероятность; |

|||||||

Если ( ) |

|

|

|

|

|

i j x |

i |

j |

|

i x |

|

|

|

|

log |

|

– количество взаимной информации между буквами x и y |

|

|||||||||||

Y и Z – независимы, то I(x ; y , z )= I(x , y ) + I(x , z )

(на всякий случай) Информационная энтропия — мера неопределённости или непредсказуемости информации. Это количество информации, приходящейся на одно элементарное сообщение источника, вырабатывающего статистически независимые сообщения.

В компьютерной индустрии обычно оценивают сложность пароля в терминах "Информационная энтропия" , измеряемой в битах. Вместо количества попыток, необходимых, чтобы точно угадать пароль, берется логарифм по основанию 2 от этого числа и называется количеством «битов энтропии» в пароле. Пароль со, скажем, 42-битной сложностью, посчитанной таким путем, будет соответствовать случайно

сгенерированному паролю длиной в 42 бита. Другими словами, чтобы взломать пароль с 42-битной сложностью, необходимо произвести 2<SUP>42</SUP> попыток, исчерпав все возможные варианты методом полного перебора. Таким образом, добавление одного бита энтропии к паролю удваивает количество необходимых догадок, что делает задачу атакующего в два раза сложнее. В среднем, атакующий должен будет проверить половину из всех возможных вариантов пароля, до того как найдет правильный.

2.Субъектно-объектная модель компьютерной системы. Основные понятия.

В теории компьютерной безопасности осуществляется декомпозиция элементов компьютерной системы на пассивные и активные элементы.

Пассивные элементы компьютерной системы называются объектами. Например, оперативная память, диски, файлы, процессор и т.п.

В защищенных компьютерных системах объекты связаны с хранением, обработкой, вводом и выводом информации, должны обладать следующими свойствами

-конфиденциальности

-целостности

-доступности.

Множество объектов компьютерной системы обозначается следующим образом

O=[oj], 1,…n, где oj - j-й объект компьютерной системы, n – количество объектов компьютерной системы.

Активные компоненты компьютерной системы называются субъектами. Причем в теории компьютерной безопасности пользователи компьютерной системы не рассматриваются как ее субъекты. С пользователем связывается одно или несколько приложений, которые он может запускать на выполнение. Приложение рассматривается ОС как процесс, которому необходимо обеспечить доступ к нескольким объектам (например, процессору, оперативной памяти, возможно к определенному файлу или устройству ввода-вывода). Процессы, в свою очередь, порождают потоки, которые представляют собой последовательность выполняемых команд.

Множество субъектов компьютерной системы обозначается следующим образом:

S=[si], 1, …m , где si - i-й субъект компьютерной системы, m – количество субъектов компьютерной системы.

Отношения между объектами и объектами определяются множеством операций, которые субъекты могут выполнять над объектами. Это множество обозначается следующим образом:

R=[rg], g = 1, …k, где rg - g-я операция, которую субъект может выполнить над объектом , k – количество таких операций.

Следовательно, формально компьютерную систему можно описать тройкой

Компьютерная система = < O, S, К >

Рассмотрим основные аксиомы теории компьютерной безопасности.

Аксиома 1. Субъекты в компьютерной системе могут быть порождены только активными компонентами (субъектами) из объектов.

Операция порождения субъекта sj из объекта oj при активизирующим воздействии субъекта si называется операцией порождения субъекта и обозначается следующим образом

Create(si, oj) → sj

Аксиома 2. В компьютерной системе потоки информации существуют только от объекта к объекту при инициализации потоков субъектом.

Определение. Потоком информации между объектом oi и субъектом oj называется произвольная операция над объектом oj, реализуемая в субъекте si и зависящая от oi. Потоки обозначаются следующим образом

Stream ( si, oi ) → oj

Определение. Объект oi называется ассоциированным объектом субъекта si в момент времени t, если субъект si использует информацию, содержащуюся в объекте oi в моментвремени t+1.

В теории компьютерной безопасности различают два типа ассоциированных объектов - функционально ассоциированные объекты и объекты данные.

Вкомпьютерной системе могут существовать потоки следующих видов

1)Поток типа read

Stream (si, oj ) → oi

2) Поток типа write

Stream (si, oi) → oj |

|

|

3) |

Поток создания объекта |

|

Stream (si, oi) → oj |

(oj = null ) |

|

4) |

Поток уничтожения объекта |

|

Stream (si, oi) → oj |

(oi = null ) |

|

Потоки являются основной единицей вычислений и единственным активными компонентами компьютерной системы. Здесь же следует отметить, что

-пользователь воспринимает объекты и получает информацию о состоянии компьютерной системы через субъекты, которыми он управляет, и которые производят отображение информации в воспринимаемом человеком виде,

-угрозы объектам компьютерной системы исходят от субъектов как активной компоненты, которая порождает потоки и изменяет состояние объектов,

-субъекты могут влиять друг на друга только через изменяемые ими объекты; в результате в компьютерной системе могут быть порождены субъекты (или состояния системы), которые представляют угрозу для безопасности критичной информации или работоспособности самой системы,

-в защищенной компьютерной системе должна быть обеспечена конфиденциальность, целостность и недоступность субъектов, связанных с критичной информацией,

-любой поток в компьютерной системе протекает во времени, т.е. имеет временные характеристики. Определение. Доступом субъекта si к объекту oj называется порождение потока информации между

ассоциированным объектом oi субъекта si и объектом oj.

Аксиома 3. Отображениями Stream и Create описываются все события (изменения объектов и субъектов), происходящие в компьютерной системе.

Аксиома 4. Все вопросы безопасности критичной информации в компьютерной системе описываются доступом субъектов к объектам.

Аксиома 5. В защищенной компьютерной системе всегда должна присутствовать активная компонента (субъект), выполняющая контроль операций (потоков) субъектов над объектами. Аксиома 6. Для выполнения в защищенной компьютерной системе операций над объектами необходим объект, содержащий информацию о запрещенных и разрешенных операций субъектов над объектами.

3.Механизм идентификации и аутентификации пользователей компьютерной системы.

Идентификация – это процесс составления списка присвоенных субъектам идентификаторов и проверки соответствия, предъявленных субъектами идентификаторов этому списку. Аутентификация - это процесс проверки подлинности идентификаторов, предъявляемых субъектами.

При аутентификации используются следующие методы:

метод парольной защиты, когда в качестве аутентификатора используется пароль

биометрические методы защиты, когда в качестве аутентификатора используются данные о сетчатке глаза, отпечатков пальцев и др.

метод, основанный на использовании интеллектуальных карт.

При реализации механизма идентификации и аутентификации в памяти компьютерной системы должен существовать объект, который хранит идентифицирующие и аутентифицирующие данные о легальных пользователях. Этот объект называется аутентифицирующим объектом.

Структура аутентифицирующего объекта (1-й вариант)

Идентифицирующие данные |

Аутентифицирующие данные |

ИМЯ1 |

Пароль1 |

… |

… |

ИМЯ i |

ПАРОЛЬ i |

… |

… |

ИМЯ m |

ПАРОЛЬ m |

Имяi – идентифицирующие данные i-о легального пользователя, которые хранятся в аутентифицирующем объекте в течение всего времени существования данного пользователя. Парольi – аутентифицирующие данные i-о легального пользователя, которые могут изменяться в течении времени существования i-о легального пользователя. Например, при принудительной смене пароля.

Обычно Парольi – это последовательность букв, цифр или других символов, позволяющих пользователю подтвердить свою подлинность. В некоторых системах пользователь Имяi может иметь несколько паролей.

Квыбору пароля предъявляются следующие требования:

ограничение минимальной длины вводимого пользователем пароля,

наличие в пароле обязательного минимального количества букв нижнего и верхнего регистров и специальных символов,

запрещение использования пользователями собственных паролей (пароль пользователя

задаётся программой).

При создании механизма идентификации и аутентификации необходимо: 1).Заполнить аутентифицирующий объект оаут.

Для его заполнения должен быть создан идентифицирующий субъект sиден. В простейшем варианте – программа заполнения матрицы, имеющей два столбца и количество строк, равное количеству легальных пользователей.

2).Разработать аутентифицирующий субъект sаут.

Программу, проверяющую соответствие предъявленных субъектом (пользователем) идентифицирующих (Имяuser) и аутентифицирующих (Парольuser) данных аутентифицирующему

объекту оаут.

Математическое описание простейшего алгоритма аутентифицирующего субъекта: 1).Пользователь вводит идентификатор Имяuser.

2). Аутентифицирующим субъектом sаут выполняется проверка равенства:

Имяuser = Имяi (i = 1,2,…,m)

Если Имяuser = Имяi, то считается, что пользователь успешно прошел процедуру идентификации, в противном случае пользователь считается нелегальным и не допускается к взаимодействию с компьютерной системой.

3).Аутентифицирующий субъект запрашивает у пользователя Имяuser аутентификатор – Парольuser. 4). Аутентифицирующим субъектом sаут проверяется равенство:

Парольuser = Парольi (i = 1,2,…,m)

Если, Парольuser = Парольi то считается, что пользователь успешно прошел процедуру аутентификации и является легальным пользователем системы, в противном случае пользователь считается нелегальным и не допускается к взаимодействию с компьютерной системой.

В ТОКБ аутентифицирующий объект называется эталоном.

4.Механизм авторизации.

Механизм авторизации решает три основные задачи:

1.Выполнение политики разграничения доступа субъектов к объектам компьютерной системы. 2.Гарантирование выполнения политики разграничения доступа субъектов к объектам компьютерной системы.

3.Управление разграничением доступа субъектов к объектам компьютерной системы.

Доступом субъекта к объекту называется порождение потока информации между ассоциированным объектом Оi субъекта Si и объектом Ok.

Пусть Р множество потоков информации, существующих в компьютерной системе в течение заданного промежутка времени. Это множество можно представить в виде двух непересекающихся подмножеств:

Р1– подмножество потоков, относящихся к легальному доступу, Р2– подмножество потоков, относящихся к несанкционированному доступу.

Р = Р1U Р2

МБО (Монитор безопасности объектов) – субъект, активизирующийся при возникновении потока от ассоциированного объекта субъекта к любому объекту и разрешающий поток, который принадлежит подмножеству потоков легального доступа Р1.

Разграничение доступа субъектов к объектам компьютерной системы в МБО осуществляется в соответствии с политикой разграничения доступа.

В политике разграничения доступа описывается математическая модель, в соответствии с которой будет выполняться доступ субъектов к объектам КС.

Формальные модели

-дискреционные модели разграничения доступа,

-мандатные модели разграничения доступа.

Неформальные модели

-ролевая модель разграничения доступа.

Формальная модель Xappисона-Руззо-Ульмана - это классическая дискреционная модель, которая реализует произвольное управление доступом субъектов к объектам и осуществляет контроль за распределением прав доступа.

модель Х.-Р.-У. выполняет следующие функции:

-назначение и удаление прав доступа субъектов к объектам в матрице доступа.

-создание и удаление субъектов из матрицы доступа

-создание и удаление объектов из матрицы доступа

-контроль за распределением прав доступа.

В модели рассматриваются:

1.Конечное множество объектов компьютерной системы O=[oj], 1,…,n. 2.Конечное множество субъектов компьютерной системы S=[si], 1,…,m. Считается, что все субъекты системы одновременно являются и ее объектами: 3.Конечное множество прав доступаR=[rg], 1,…,k.

4.Матрица прав доступа, содержащая права доступа субъектов к объектам A=[aij 5.Конечное множество команд

С=[ cz(аргументы)], z=1,…,l, аргументами команд служат идентификаторы объектов и субъектов. Каждая команда включает условия выполнения команды и элементарные операции, которые могут быть выполнены над субъектами и объектами компьютерной системы, и имеет следующую структуру:

Commandcz (аргументы)

Условия выполнения команды Элементарные операции

End

Критерий безопасности

Начальное состояние системы считается безопасным относительно права доступа rg, если не существует применимой к Q0 последовательности команд, в результате выполнения которых право доступа rg будет приобретено субъектом sx для объекта oy, если это право не принадлежит подмножеству axy в состоянии Q0. Следовательно, субъект sxне приобретёт право доступа rgк объекту oy, если субъект sx не имел этого права при определении начального состояния Q0.

Мандатная модель Белла – ЛаПадулы основана на правилах секретного документооборота, которые приняты в государственных и правительственных учреждениях большинства стран.

Согласно этим правилам всем участникам процесса обработки критичной информации и документам, в которых она содержится, присваивается специальная метка, которая называется уровнем безопасности.

В формальной модели Белла – ЛаПадулы рассматриваются: 1.Конечное множество объектов компьютерной системы O=[oj], 1,…,n.

2.Конечное множество субъектов компьютерной системы S=[si], 1,…,m, считается, что все субъекты системы одновременно являются и ее объектами (S O).

3.Права доступа readи write

4.Матрица прав доступа, содержащая права доступа субъектов к объектам A=[aij], 5.Множество запросов на выполнение потоков типа readили writeR=[rg], 1,…,k.

6.Функция уровня безопасности F, которая ставит в соответствие каждому объекту и субъекту системы определенный уровень безопасности, принадлежащий множеству уровней безопасности D, на котором определена решетка.

7.Функция перехода T, которая при выполнении запроса на запись или чтение, переводит систему из состояния Q в состояние Q'.

Следует отметить, что в мандатных моделях контролируются не операции, которые выполняются субъектами над объектами, а потоки информации:

Stream(si, oi) oj (поток типа запись ) Stream(si, oj) oi (поток типа чтение).

Для формального описания модели Белла-ЛаПадулы используется решетка уровней безопасности. Решетка уровней безопасности – это формальная алгебра, использование которой позволяет упорядочить потоки информации в компьютерной системе.

Решетка уровней безопасности представляется: -множеством уровней безопасности - D; -оператором отношения порядка - ;

-оператором нахождения наименьшей верхней границы двух элементов множества D;

-оператором нахождения наибольшей нижней границы двух элементов множества D.

Смысл этих операций заключается в том, что для каждой пары элементов множества D всегда можно указать единственный элемент, ограничивающий ее сверху или снизу таким образом, что между ними и этим элементом не будет других элементов.

Вывод: мандатная модель управляет доступом неявным образом – с помощью назначения всем сущностям системы уровней безопасности, которые определяют все допустимые взаимодействия между ними. Критерий безопасности системы формулируется следующим образом

Система ( Q0, R, T ) безопасна тогда и только тогда, когда ее начальное состояние Q0 безопасно и все состояния, достижимые из Q0 в результате применения конечной последовательности запросов из R безопасны.

В ролевой политике безопасности классическое понятие субъекта заменяется понятиями пользователь и роль. Пользователь – это человек, работающий с системой и выполняющий определенные служебные обязанности, а с понятием роли связывается набор полномочий, необходимых для выполнения этих служебных обязанностей.

При использовании ролевой политики безопасности управление доступом осуществляется в две стадии: каждому пользователю назначается список доступных эму ролей, для каждой роли указывается набор полномочий, представляющий набор прав доступа к

объектам.

Причем полномочия назначаются ролям в соответствии с принципом наименьших привилегий, из которого следует, что каждый пользователь должен обладать только минимально необходимым для выполнения своей роли набором полномочий.

В модели ролевой политики безопасности используются следующие множества:

U– множество пользователей;

R– множество ролей; Р – множество полномочий на доступ к объектам компьютерной системы, представленное, например,

ввиде матрицы доступа;

S– множество сеансов работы пользователей с системой.

Правила управления доступом ролевой политики безопасности определяются следующими функциями:

User: |

S U |

– |

эта |

функция |

для |

каждого |

сеанса |

S |

определяет |

пользователя, который осуществляет этот сеанс работы с системой: User( s) = u U, |

|

|

|||||||

Roles: S P( R ) – эта функция для каждого сеанса s определяет набор ролей из множества R, которые

могут быть одновременно доступны пользователю в этом сеансе:

Roles: ( s ) = ri ( user( s), ri ) UA

Permission: S P – эта функция для каждого сеанса задает набор доступных в нем полномочий, который определяется как совокупность полномочий всех ролей, задействованных в этом сеансе:

Permission ( s ) = Ur roles( s) pi ( pi, r) RA

Критерий безопасности ролевой модели определяется следующим правилом:

Система считается безопасной, если любой пользователь системы, работающий в сеансе s, может выполнять действия, требующие полномочия p, только в том случае, если p Permission( s ).

5.Дискреционная модель Харрисона-Руззо-Ульмана.

Формальная модель Xappисона- Руззо-Ульмана - это классическая дискреционная модель, которая реализует произвольное управление доступом субъектов к объектам и осуществляет контроль за распределением прав доступа.

МБО (Монитор безопасности объектов – субъект, активизирующийся при возникновении потока от ассоциированного объекта субъекта к любому объекту и разрешающий поток, который принадлежит подмножеству потоков легального доступа Р1), в основу кот. Положена модель Х.-Р.-У. выполняет следующие функции:

-назначение и удаление прав доступа субъектов к объектам в матрице доступа.

-создание и удаление субъектов из матрицы доступа

-создание и удаление объектов из матрицы доступа

-контроль за распределением прав доступа.

В модели рассматриваются:

1.Конечное множество объектов компьютерной системы O=[oj], 1,…,n. 2.Конечное множество субъектов компьютерной системы S=[si], 1,…,m. Считается, что все субъекты системы одновременно являются и ее объектами:

S O , (S является подмножеством O). 3.Конечное множество прав доступа R=[rg], 1,…,k.

4.Матрица прав доступа, содержащая права доступа субъектов к объектам A=[aij], i=1,…,m, j=1,…,n+m, каждый элемент матрицы aij содержит права доступа субъекта si к объекту oj. Причем

элемент матрицы aij рассматривается как подмножество множества R. aij R (R содержит aij ) 5.Конечное множество команд

С=[ cz (аргументы)], z=1,…,l, аргументами команд служат идентификаторы объектов и субъектов. Каждая команда включает условия выполнения команды и элементарные операции, которые могут быть выполнены над субъектами и объектами компьютерной системы, и имеет следующую структуру:

Command cz (аргументы)

Условия выполнения команды Элементарные операции

End

Поведение системы моделируется с помощью понятия состояние. Состояние системы определяется:

•конечным множеством субъектов (S),

•конечным множеством объектов (O), считается, что все субъекты системы одновременно являются и ее объектами (S O),

•матрицей прав доступа (A)

иописывается тройкой Q( S, O, A ).

Если система находится в состоянии Q, то выполнение элементарной операции переводит её в некоторое другое состояние Q', которое отличается от предыдущего состояния хотя бы одним компонентом.

1.Добавление субъекту sx права rg для объекта oy. Enter rg into axy

2.Удаление у субъекта sx права rg для объекта oy. Delete rg from axy

3.Создание нового субъекта sx. Create subject sx

При выполнении этой операции изменяются следующие состояния системы:

- к множеству объектов системы добавляется новый объект ox, поскольку субъекты системы одновременно являются и её объектами:

O' = O U {sx} или O' = O U {ox}

- к множеству субъектов системы добавляется новый субъект

S' = S U {sx}

- множество прав доступа субъекта sx к объектам системы, включая объект ox, становится пустым (права доступа субъекта sx к объектам системы неопределенны):

a'ij = ø, если i = x и j = 1,…,m+n.