- •Учебное пособие

- •Аннотация

- •Список сокращений

- •Содержание

- •Введение

- •Научные и технические предпосылки кризисной ситуации.

- •Бурное развитие программного обеспечения.

- •Понятие «защищенная система».

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Общее содержание проблемы информационной безопасности

- •1.2 Информация и информационные отношения. Субъекты информационных отношений

- •1.3. Ценность информации

- •1.4. Модель решетки ценностей

- •1.5. Mls решетка

- •1.6. Определение требований к защищенности информации

- •1.7. Критерии, условия и принципы отнесения информации к защищаемой. Виды конфиденциальной информации.

- •1.8. Выводы

- •1.9. Вопросы для самоконтроля

- •Угрозы информации, методология их выявления и оценки

- •2.1. Санкционированный и несанкционированный доступ

- •2.2. Угрозы информации, методология их выявления и оценки

- •2.3. Ретроспективный анализ подходов к формированию множества угроз информации

- •2.4. Цели и задачи оценки угроз информации в современных системах ее обработки

- •2.5. Система показателей уязвимости информации

- •2.6. Классификация и содержание угроз информации

- •2.7. Методы и модели оценки уязвимости информации

- •2.8. Выводы

- •2.9. Вопросы для самоконтроля

- •3. Общая классификация защитных мер

- •3.1. Базовые свойства безопасности информации. Каналы реализации угроз

- •3.2. Основные принципы обеспечения информационной безопасности

- •3.3. Меры обеспечения безопасности компьютерных систем

- •3.4. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •3.5. Выводы

- •3.6. Вопросы для самоконтроля

- •4. Идентификация и аутентификация субъектов

- •4.1. Классификация подсистем идентификации и аутентификации субъектов

- •4.2. Парольные системы идентификации и аутентификации пользователей

- •4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

- •4.4. Выводы

- •4.5. Вопросы для самоконтроля

- •5. Элементы теории чисел

- •5.1. Модулярная арифметика

- •5.2. Простые числа и их свойства

- •5.3. Числовые функции

- •5.4. Выводы

- •5.5. Вопросы для самоконтроля

- •6. Методы и средства криптографической защиты

- •6.1. Принципы криптографической защиты информации

- •6.2. Традиционные симметричные криптосистемы

- •6.2.1. Шифрование методом замены

- •6.2.2. Шифрование методами перестановки

- •6.2.3. Шифрование методом гаммирования

- •6.3. Элементы криптоанализа

- •6.4. Современные симметричные системы шифрования

- •6.4.1. Стандарт шифрования des (сша)

- •6.4.2. Отечественный стандарт симметричного шифрования

- •6.5. Асимметричные криптосистемы

- •6.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •6.5.2. Однонаправленные функции

- •6.5.3. Алгоритм шифрования rsa

- •6.6. Выводы

- •6.7. Вопросы для самоконтроля

- •7. Контроль целостности информации. Электронно-цифровая подпись

- •7.1. Проблема обеспечения целостности информации

- •7.2. Функции хэширования и электронно-цифровая подпись

- •7.3. Выводы

- •7.4. Вопросы для самоконтроля

- •8. Протоколы безопасной аутентификации пользователей

- •8.1. Аутентификация на основе сертификатов

- •8.2. Процедура «рукопожатия»

- •8.3. Протокол Диффи-Хеллмана

- •8.4. Выводы

- •8.5. Вопросы для самоконтроля

- •9. Управление носителями конфиденциальной информации и внесением изменений.

- •9.1. Носители информации как объект защиты

- •9.2 Разделение тестовой среды и среды промышленной эксплуатации информационной системы. Процесс управления изменениями.

- •9.3. Выводы

- •9.4. Вопросы для самоконтроля

- •10. Разграничение доступа к информации в компьютерных системах

- •10.1. Модели разграничения доступа к информации

- •10.2. Субъектно-объектная модель компьютерной системы в механизмах и процессах коллективного доступа к информационным ресурсам

- •10.2. Монитор безопасности и основные типы политик безопасности

- •10.3. Гарантирование выполнения политики безопасности

- •10.4. Выводы

- •10.5. Вопросы для самоконтроля

- •11. Политики безопасности

- •11.1. Формальные и неформальные политики безопасности

- •11.2. Формальные методы анализа систем

- •11.3. Характеристика моделей безопасности

- •11.4. Выводы

- •11.5. Вопросы для самоконтроля

- •12. Модели безопасности

- •12.1. Модели разграничения доступа

- •12.2. Модели дискреционного доступа

- •12.2.1. Модель дискреционного доступа адепт-50.

- •12.2.2. Пятимерное пространство Хартсона

- •12.2.3. Модель Харрисона-Руззо-Ульмана

- •12.3. Модели мандатного доступа

- •12.3.1. Модель Белла и Лападула

- •12.4. Специализированные модели

- •12.4.1. Модель mms

- •12.5. Проблемы моделей предоставления прав

- •12.6. Информационные модели

- •12.6.1. Модель невмешательства

- •12.6.2. Модель невыводимости

- •12.7. Вероятностные модели

- •12.7.1. Игровая модель

- •12.7.2.Модель системы безопасности с полным перекрытием

- •12.8 .Модели контроля целостности

- •12.8.1. Модель Биба

- •12.8.2. Модель Кларка-Вилсона

- •12.9. Механизмы защиты от угрозы отказа в обслуживании

- •12.9.1. Основные понятия ово

- •12.9.2. Мандатная модель ово

- •12.9.3. Модель Миллена распределения ресурсов (мрр)

- •12.10. Выводы

- •12.11. Вопросы для самоконтроля

- •13. Обзор и сравнительный анализстандартов информационной безопасности

- •13.1. Основные понятия и определения

- •13.2. Критерии безопасности компьютерных систем министерства обороны сша ("Оранжевая книга")

- •13.2.1. Таксономия требований и критериев "Оранжевой книги"

- •13.2.2. Классы безопасности компьютерных систем

- •13.2.3. Интерпретация и развитие "Оранжевой книги"

- •13.3. Европейские критерии безопасности информационных технологий

- •13.3.1. Основные понятия

- •13.3.2. Функциональные критерии

- •13.3.3. Критерии адекватности

- •13.4. Руководящие документы Гостехкомиссии России

- •13.4.1. Основные положения

- •13.4.2. Концепция защиты свт и ас от нсд к информации

- •13.4.3. Показатели защищенности средств вычислительной техники от нсд

- •13.4.4. Показатели защищенности автоматизированных систем от нсд

- •13.5. Федеральные критерии безопасности информационных технологий

- •13.5.1. Цель разработки

- •13.5.2. Основные положения

- •13.5.3. Профиль защиты

- •13.5.4. Этапы разработки Профиля защиты

- •13.5.5. Функциональные требования к ит–продукту

- •13.5.6. Таксономия функциональных требований

- •13.5.7. Ранжирование функциональных требований

- •13.5.8. Требования к технологии разработки ит–продукта

- •13.5.9. Требования к процессу квалификационного анализа ит-продукта

- •13.6. Единые критерии безопасности информационных технологий

- •13.6.1. Цель разработки

- •13.6.2. Основные положения

- •13.6.3. Профиль защиты

- •13.6.4. Проект защиты

- •13.6.5. Требования безопасности

- •13.6.6. Функциональные требования

- •13.6.7. Требования адекватности

- •13.7. Анализ стандартов информационной безопасности

- •13.8. Выводы

- •13.9. Вопросы для самоконтроля

- •Список литературы

- •420111, Г. Казань, ул. К.Маркса, 10

4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

Под биометрикой понимается использование для аутентификации личности индивидуальных признаков человека. В качестве биометрических характеристик, которые могут быть использованы при аутентификации субъекта доступа, достаточно часто применяют следующие:

отпечатки пальцев;

геометрическая форма рук;

узор радужной оболочки и сетчатки глаз;

форма и размеры лица;

особенности голоса;

биомеханические характеристики почерка;

биомеханические характеристики «клавиатурного почерка».

Особенностью применения биометрических систем идентификации и аутентификации личности по сравнению с другими классами систем И/АУ являются следующие:

Необходимость обучения биометрической системы для конкретных пользователей, зачастую, достаточно длительного.

Возможность ошибочных отказов и ошибочных подтверждений при аутентификации пользователей.

Необходимость использования специальных технических устройств для чтения биометрических характеристик, как правило, достаточно дорогостоящих (за исключением, быть может, аутентификации по клавиатурному подчерку).

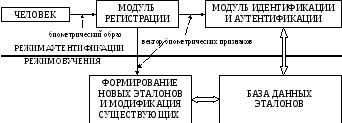

Архитектура биометрических систем аутентификации пользователей может быть представлена в следующем виде (рис. 4.1.).

Перед практическим использованием любой биометрической системы необходимо ее обучение, в результате которого формируется база данных, содержащая эталонные биометрические характеристики зарегистрированных пользователей. Модуль идентификации и аутентификации в дальнейшем использует сформированные на этапе обучения эталоны для сравнения их с предъявляемыми пользователем на этапе аутентификации.

Рис. 4.1. Архитектура биометрической системы аутентификации пользователя

Биометрические системы практически никогда не хранят непосредственные биометрические образы пользователей (например, отпечатки пальцев) и не выполняют сравнение с ними биометрических образов, предъявляемых на этапе аутентификации. Предъявляемый пользователем биометрический образ, как правило, преобразуется модулем регистрации в вектор биометрических признаков, который и обрабатывается в дальнейшем. Данный вектор содержит признаки, наиболее полно, не избыточно и уникально характеризующие предъявляемый биометрический образ. Например, в качестве одной из составляющей вектора биометрических признаков при использовании в качестве биометрической характеристики геометрической формы рук, можно использовать длины пальцев руки человека.

Одним из важнейших вопросов при проектировании биометрических систем является вопрос совмещения вектора биометрических характеристик пользователя, проходящего аутентификацию, с эталонным вектором, хранимом в базе данных эталонов.

Отличительная черта человека считается хорошей с точки зрения биометрики, если она обеспечивает получение для каждого человека набора уникальных значений измерений (измерения хорошо кластеризуются). Если схожие результаты измерений получаются для многих людей, то биометрика уязвима в плане успешности маскировки под законного пользователя.

Достаточно часто для совмещения векторов биометрических характеристик используют некоторую метрику в векторном пространстве, например, расстояние по Хэммингу или расстояние по Евклиду.

Пусть

![]() и

и![]() - два вектора в векторном пространстве

- два вектора в векторном пространстве![]() размерностиn.

Тогда между векторами x

и y

определены следующие расстояния:

размерностиn.

Тогда между векторами x

и y

определены следующие расстояния:

Расстояние по Хэммингу (метрика городских кварталов)

![]()

Расстояние по Евклиду

![]()

Пример 4.1. Пусть эталонный вектор биометрических характеристик пользователя при аутентификации по геометрической форме рук, определяющий длины пяти его пальцев, есть (390, 418, 502, 471, 355), а вектор биометрических характеристик пользователя, проходящего аутентификацию, есть (389, 416, 501, 468, 353). Тогда расстояние по Хэммингу между данными векторами равно 9, расстояние по Евклиду с точностью до двух знаков равно 4,36.

Принятие решения о прохождении либо не прохождении аутентификации пользователя принимается системой идентификации и аутентификации по результатам анализа расстояния между вектором биометрических характеристик, предъявленным пользователем, и эталонным вектором биометрических характеристик для данного пользователя. При этом очень важным является вопрос о выборе порогового расстояния, определяющего границу между легальным и нелегальным входом. Выбор порогового расстояния во многом определяет соотношение между ошибочными отказами и ошибочными подтверждениями для биометрической системы.

Пусть N

– количество попыток аутентификации

легальных пользователей в биометрической

системе за достаточно большой промежуток

времени, M

– количество раз, когда легальным

пользователям было отказано в прохождении

аутентификации. Тогда, коэффициентом

ошибочных отказов

(FRR

- false reject

rating)

называют отношение

![]() ,

то есть количества отказов в аутентификации

легальным пользователям к общему

количеству попыток легальной

аутентификации.

,

то есть количества отказов в аутентификации

легальным пользователям к общему

количеству попыток легальной

аутентификации.

Пусть K

– количество попыток аутентификации

нелегальных пользователей в биометрической

системе за достаточно большой промежуток

времени, L

– количество раз, когда нелегальные

пользователи получили подтверждение

аутентификации. Тогда, коэффициентом

ошибочных подтверждений (FAR

– false

accept

rating)

называют отношение

![]() ,

то есть количества подтверждений

аутентификации нелегальных пользователей

к общему количеству попыток нелегальной

аутентификации [26].

,

то есть количества подтверждений

аутентификации нелегальных пользователей

к общему количеству попыток нелегальной

аутентификации [26].

Коэффициенты FAR и FRR являются основными параметрами, по которым оценивают эффективность и надежность реализации биометрических систем. Данные коэффициенты оцениваются на основе экспериментов.

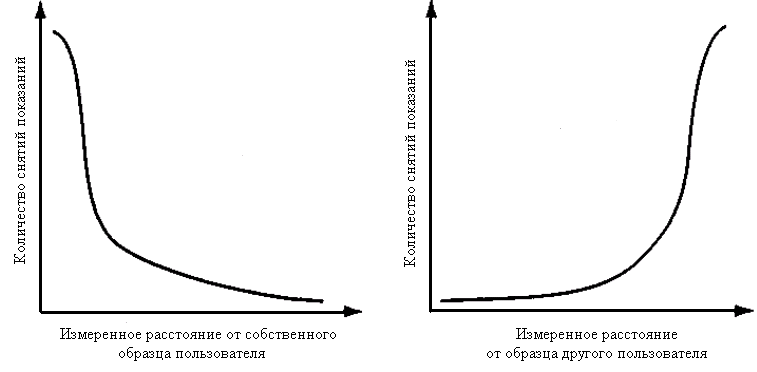

Форма распределения расстояний между вектором биометрических характеристик, предъявленным пользователем, и эталонным вектором биометрических характеристик пользователя для случаев легального и нелегального входов представлена на рис. 4.2.

a) б)

Рис. 4.2. Распределение расстояний между векторами биометрических характеристик для легальных (а) и нелегальных (б) входов

Наложив распределения, представленные на рис. 3.6, друг на друга и изобразив на полученном графике порог принятия решения о прохождении аутентификации пользователем, можно получить геометрическую интерпретацию коэффициентов FAR и FRR (рис. 4.3.).

Количество отказов в аутентификации легальным пользователям (ошибочных отказов), используемое при расчете коэффициента ошибочных отказов FRR равно площади криволинейной трапеции, ограниченной сверху кривой (4.2а), а слева - порогом принятия решения (черная область на рис. 4.3.).

Количество подтверждений аутентификации нелегальных пользователей (ошибочных подтверждений), используемое при расчете коэффициента ошибочных подтверждений FAR равно площади криволинейной трапеции, ограниченной сверху кривой (4.2б), а справа - порогом принятия решения (белая область на рис. 4.3.).

Рис. 4.3. Геометрическая интерпретация ошибочных отказов и ошибочных подтверждений

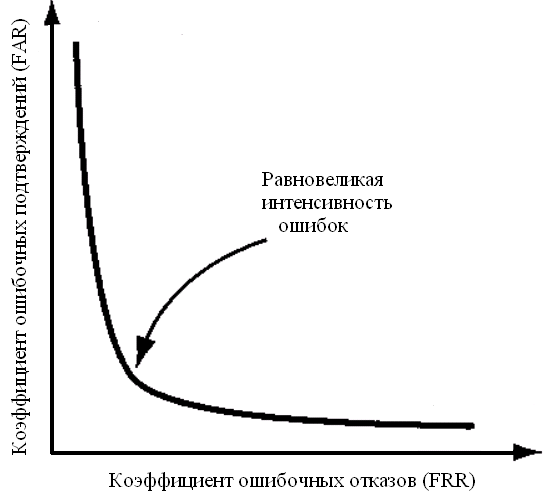

Анализ рисунка 4.3. показывает, что различным порогам принятия решения при сравнении векторов биометрических характеристик соответствуют различные коэффициенты FAR и FRR. С другой стороны, каждому из фиксированных коэффициентов FAR соответствует свой фиксированный коэффициент FRR. Данная зависимость между коэффициентами может быть представлена в виде графика (рис. 4.4.).

Рис.4.4. Зависимость между коэффициентами FRR и FAR

Представленная на рис. 4.4. зависимость называется кривой рабочих характеристик приемника (ROC-кривой). Обычно такая кривая содержит точку, называемую точкой равновеликой интенсивности ошибок (ERR - equal error rate), в которой значения FAR и FRR равны. Близость точки равновеликой интенсивности ошибок к началу координат обычно свидетельствует о том, что биометрическая система может достигать хорошего уровня безопасности, не давая чрезмерного количества ошибочных отказов в аутентификации.