- •Учебное пособие

- •Аннотация

- •Список сокращений

- •Содержание

- •Введение

- •Научные и технические предпосылки кризисной ситуации.

- •Бурное развитие программного обеспечения.

- •Понятие «защищенная система».

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Общее содержание проблемы информационной безопасности

- •1.2 Информация и информационные отношения. Субъекты информационных отношений

- •1.3. Ценность информации

- •1.4. Модель решетки ценностей

- •1.5. Mls решетка

- •1.6. Определение требований к защищенности информации

- •1.7. Критерии, условия и принципы отнесения информации к защищаемой. Виды конфиденциальной информации.

- •1.8. Выводы

- •1.9. Вопросы для самоконтроля

- •Угрозы информации, методология их выявления и оценки

- •2.1. Санкционированный и несанкционированный доступ

- •2.2. Угрозы информации, методология их выявления и оценки

- •2.3. Ретроспективный анализ подходов к формированию множества угроз информации

- •2.4. Цели и задачи оценки угроз информации в современных системах ее обработки

- •2.5. Система показателей уязвимости информации

- •2.6. Классификация и содержание угроз информации

- •2.7. Методы и модели оценки уязвимости информации

- •2.8. Выводы

- •2.9. Вопросы для самоконтроля

- •3. Общая классификация защитных мер

- •3.1. Базовые свойства безопасности информации. Каналы реализации угроз

- •3.2. Основные принципы обеспечения информационной безопасности

- •3.3. Меры обеспечения безопасности компьютерных систем

- •3.4. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •3.5. Выводы

- •3.6. Вопросы для самоконтроля

- •4. Идентификация и аутентификация субъектов

- •4.1. Классификация подсистем идентификации и аутентификации субъектов

- •4.2. Парольные системы идентификации и аутентификации пользователей

- •4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

- •4.4. Выводы

- •4.5. Вопросы для самоконтроля

- •5. Элементы теории чисел

- •5.1. Модулярная арифметика

- •5.2. Простые числа и их свойства

- •5.3. Числовые функции

- •5.4. Выводы

- •5.5. Вопросы для самоконтроля

- •6. Методы и средства криптографической защиты

- •6.1. Принципы криптографической защиты информации

- •6.2. Традиционные симметричные криптосистемы

- •6.2.1. Шифрование методом замены

- •6.2.2. Шифрование методами перестановки

- •6.2.3. Шифрование методом гаммирования

- •6.3. Элементы криптоанализа

- •6.4. Современные симметричные системы шифрования

- •6.4.1. Стандарт шифрования des (сша)

- •6.4.2. Отечественный стандарт симметричного шифрования

- •6.5. Асимметричные криптосистемы

- •6.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •6.5.2. Однонаправленные функции

- •6.5.3. Алгоритм шифрования rsa

- •6.6. Выводы

- •6.7. Вопросы для самоконтроля

- •7. Контроль целостности информации. Электронно-цифровая подпись

- •7.1. Проблема обеспечения целостности информации

- •7.2. Функции хэширования и электронно-цифровая подпись

- •7.3. Выводы

- •7.4. Вопросы для самоконтроля

- •8. Протоколы безопасной аутентификации пользователей

- •8.1. Аутентификация на основе сертификатов

- •8.2. Процедура «рукопожатия»

- •8.3. Протокол Диффи-Хеллмана

- •8.4. Выводы

- •8.5. Вопросы для самоконтроля

- •9. Управление носителями конфиденциальной информации и внесением изменений.

- •9.1. Носители информации как объект защиты

- •9.2 Разделение тестовой среды и среды промышленной эксплуатации информационной системы. Процесс управления изменениями.

- •9.3. Выводы

- •9.4. Вопросы для самоконтроля

- •10. Разграничение доступа к информации в компьютерных системах

- •10.1. Модели разграничения доступа к информации

- •10.2. Субъектно-объектная модель компьютерной системы в механизмах и процессах коллективного доступа к информационным ресурсам

- •10.2. Монитор безопасности и основные типы политик безопасности

- •10.3. Гарантирование выполнения политики безопасности

- •10.4. Выводы

- •10.5. Вопросы для самоконтроля

- •11. Политики безопасности

- •11.1. Формальные и неформальные политики безопасности

- •11.2. Формальные методы анализа систем

- •11.3. Характеристика моделей безопасности

- •11.4. Выводы

- •11.5. Вопросы для самоконтроля

- •12. Модели безопасности

- •12.1. Модели разграничения доступа

- •12.2. Модели дискреционного доступа

- •12.2.1. Модель дискреционного доступа адепт-50.

- •12.2.2. Пятимерное пространство Хартсона

- •12.2.3. Модель Харрисона-Руззо-Ульмана

- •12.3. Модели мандатного доступа

- •12.3.1. Модель Белла и Лападула

- •12.4. Специализированные модели

- •12.4.1. Модель mms

- •12.5. Проблемы моделей предоставления прав

- •12.6. Информационные модели

- •12.6.1. Модель невмешательства

- •12.6.2. Модель невыводимости

- •12.7. Вероятностные модели

- •12.7.1. Игровая модель

- •12.7.2.Модель системы безопасности с полным перекрытием

- •12.8 .Модели контроля целостности

- •12.8.1. Модель Биба

- •12.8.2. Модель Кларка-Вилсона

- •12.9. Механизмы защиты от угрозы отказа в обслуживании

- •12.9.1. Основные понятия ово

- •12.9.2. Мандатная модель ово

- •12.9.3. Модель Миллена распределения ресурсов (мрр)

- •12.10. Выводы

- •12.11. Вопросы для самоконтроля

- •13. Обзор и сравнительный анализстандартов информационной безопасности

- •13.1. Основные понятия и определения

- •13.2. Критерии безопасности компьютерных систем министерства обороны сша ("Оранжевая книга")

- •13.2.1. Таксономия требований и критериев "Оранжевой книги"

- •13.2.2. Классы безопасности компьютерных систем

- •13.2.3. Интерпретация и развитие "Оранжевой книги"

- •13.3. Европейские критерии безопасности информационных технологий

- •13.3.1. Основные понятия

- •13.3.2. Функциональные критерии

- •13.3.3. Критерии адекватности

- •13.4. Руководящие документы Гостехкомиссии России

- •13.4.1. Основные положения

- •13.4.2. Концепция защиты свт и ас от нсд к информации

- •13.4.3. Показатели защищенности средств вычислительной техники от нсд

- •13.4.4. Показатели защищенности автоматизированных систем от нсд

- •13.5. Федеральные критерии безопасности информационных технологий

- •13.5.1. Цель разработки

- •13.5.2. Основные положения

- •13.5.3. Профиль защиты

- •13.5.4. Этапы разработки Профиля защиты

- •13.5.5. Функциональные требования к ит–продукту

- •13.5.6. Таксономия функциональных требований

- •13.5.7. Ранжирование функциональных требований

- •13.5.8. Требования к технологии разработки ит–продукта

- •13.5.9. Требования к процессу квалификационного анализа ит-продукта

- •13.6. Единые критерии безопасности информационных технологий

- •13.6.1. Цель разработки

- •13.6.2. Основные положения

- •13.6.3. Профиль защиты

- •13.6.4. Проект защиты

- •13.6.5. Требования безопасности

- •13.6.6. Функциональные требования

- •13.6.7. Требования адекватности

- •13.7. Анализ стандартов информационной безопасности

- •13.8. Выводы

- •13.9. Вопросы для самоконтроля

- •Список литературы

- •420111, Г. Казань, ул. К.Маркса, 10

2.8. Выводы

Существует множество угроз для автоматизированных систем, реализация которых осуществляется через конкретные уязвимости. Угрозы можно проклассифицировать по их видам, источнику, предпосылкам появления, происхождению. Все множество потенциально возможных КНПИ может быть строго разделено на шесть классов.

Уязвимость информации, т.е. нарушение установленного статуса и требуемого уровня ее защищенности есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в СОД средства защиты не в состоянии оказать достаточного противодействия проявлению угроз нежелательного их воздействия на защищаемую информацию.

Принципиально важным является то обстоятельство, что в современных СОД несанкционированное получение информации возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей.

2.9. Вопросы для самоконтроля

Что такое санкционированный и несанкционированный доступы?

Дайте определение субъекта доступа. Привести примеры.

Дайте определение объекта доступа. Привести примеры.

Каковы могут быть источники угроз? Привести примеры.

Чем отличаются случайные угрозы от преднамеренных?

Прокомментируйте понятия: отказ, сбой, ошибка, побочное влияние.

Перечислите основные параметры, влияющие на вероятность нарушения защищенности информации.

Перечислите классы каналов несанкционированного получения информации.

Охарактеризуйте модель процесса уязвимости информации.

Приведите примеры нарушения целостности информации в процессе ее обработки на различных участках технологических маршрутов.

Чем отличается контролируемая от неконтролируемой зоны?

3. Общая классификация защитных мер

3.1. Базовые свойства безопасности информации. Каналы реализации угроз

С точки зрения информационной безопасности выделяют следующие свойства информации: конфиденциальность, целостность и доступность.

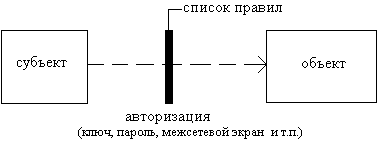

Конфиденциальность информации – это ее свойство быть известной только допущенным и прошедшим проверку (авторизованным) субъектам системы. Для остальных субъектов системы эта информация должна быть неизвестной (рис 3.1.).

Рис. 3.1. Авторизация субъекта

Проверка субъекта при допуске его к информации может осуществляться путем проверки знания им некого секретного ключа, пароля, идентификации его по фиксированных характеристикам и т.п.

Целостность информации – ее свойство быть неизменной в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений или разрушающих воздействий.

Доступность информации – ее свойство быть доступной для авторизованных законных субъектов системы, готовность служб к обслуживанию запросов.

Целью злоумышленника является реализация какого-либо рода действий, приводящих к невыполнению (нарушению) одного или нескольких из свойств конфиденциальности, целостности или доступности информации.

Потенциальные возможности реализаций определенных воздействий на АСОИ, которые прямо либо косвенно могут нанести ущерб ее безопасности, называются угрозами безопасности АСОИ.

Уязвимость АСОИ – некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на компьютерную систему – это непосредственная реализация злоумышленником угрозы безопасности.

Цель системы защиты информации – противодействие угрозам безопасности в АСОИ.

Угрозы нарушения конфиденциальности информации направлены на перехват, ознакомление и разглашение секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. Угроза нарушения конфиденциальности имеет место всякий раз, когда получен НСД к некоторой закрытой информации, хранящейся к компьютерной системе, или передаваемой от одной системы к другой. Большие возможности для реализации злоумышленником данного типа угроз существуют в открытых локальных сетях, интрасетях, сетях Internet в связи с незащищенностью протоколов передачи данных, и возможностью прослушивания канала передачи (сниффинга) путем перевода сетевой платы в «смешанный режим» (promiscuous mode).

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению.

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АСОИ, либо блокируют доступ к некоторым ее ресурсам. Атаки, реализующие данный тип угроз, называются также DoS-атаками (Denied of Service – отказ в обслуживании). При реализации угроз нарушения работоспособности может преследоваться цель нанесения ущерба (вандализм), либо может являться промежуточной целью при реализации угроз нарушения конфиденциальности и целостности (нарушение работоспособности системы защиты информации).

При реализации угроз безопасности злоумышленник может воспользоваться самыми различными каналами реализации угроз – каналами НСД, каналами утечки.

Определение 3.1. Под каналом утечки информации понимают совокупность источника информации, материального носителя или среды распространения, несущего указанную информацию сигнала и средства выделения информации из сигнала или носителя. Средство выделения информации из сигнала или носителя может располагаться в пределах контролируемой зоны, охватывающей АСОИ или вне ее.

Применительно к АСОИ выделяют следующие основные каналы утечки информации [8, 17, 25].

Электромагнитный канал. Причиной его возникновения является электромагнитное поле, связанное с протеканием электрического тока в аппаратных компонентах АСОИ. В связи с этим, в близко расположенных проводных линиях возникают побочные электромагнитные излучения и наводки (ПЭМИН), анализ которых может позволить злоумышленнику получить доступ к АСОИ. Данный канал в свою очередь делится на следующие каналы: радиоканал, низкочастотный канал, наводки на сеть электропитания, наводки на провода заземления, наводки на линии связи между ПК.

Виброакустический канал - cвязан с возможностью анализа злоумышленником звуковых волн, распространяющихся в воздухе, возникающих при разговоре в закрытом помещении.

Визуальный канал - связан с возможностью визуального наблюдения злоумышленником за работой устройств отображения информации в АСОИ без проникновения в помещения, используя скрытые системы видеонаблюдения.

Информационный канал - связан с возможностью локального или удаленного доступа злоумышленника к элементам АСОИ, к носителям информации, к программному обеспечению, к линиям связи. Данный канал условно может быть разделен на следующие каналы: канал коммутируемых линий связи, канал выделенных линий связи, канал локальной сети, канал машинных носителей информации, канал терминальных и периферийных устройств.