- •Учебное пособие

- •Аннотация

- •Список сокращений

- •Содержание

- •Введение

- •Научные и технические предпосылки кризисной ситуации.

- •Бурное развитие программного обеспечения.

- •Понятие «защищенная система».

- •1. Основные понятия и определения предмета защиты информации

- •1.1. Общее содержание проблемы информационной безопасности

- •1.2 Информация и информационные отношения. Субъекты информационных отношений

- •1.3. Ценность информации

- •1.4. Модель решетки ценностей

- •1.5. Mls решетка

- •1.6. Определение требований к защищенности информации

- •1.7. Критерии, условия и принципы отнесения информации к защищаемой. Виды конфиденциальной информации.

- •1.8. Выводы

- •1.9. Вопросы для самоконтроля

- •Угрозы информации, методология их выявления и оценки

- •2.1. Санкционированный и несанкционированный доступ

- •2.2. Угрозы информации, методология их выявления и оценки

- •2.3. Ретроспективный анализ подходов к формированию множества угроз информации

- •2.4. Цели и задачи оценки угроз информации в современных системах ее обработки

- •2.5. Система показателей уязвимости информации

- •2.6. Классификация и содержание угроз информации

- •2.7. Методы и модели оценки уязвимости информации

- •2.8. Выводы

- •2.9. Вопросы для самоконтроля

- •3. Общая классификация защитных мер

- •3.1. Базовые свойства безопасности информации. Каналы реализации угроз

- •3.2. Основные принципы обеспечения информационной безопасности

- •3.3. Меры обеспечения безопасности компьютерных систем

- •3.4. Характеристика способов защиты компьютерной информации с помощью аппаратно-программных мер

- •3.5. Выводы

- •3.6. Вопросы для самоконтроля

- •4. Идентификация и аутентификация субъектов

- •4.1. Классификация подсистем идентификации и аутентификации субъектов

- •4.2. Парольные системы идентификации и аутентификации пользователей

- •4.3. Идентификация и аутентификация с использованием индивидуальных биометрических характеристик пользователя

- •4.4. Выводы

- •4.5. Вопросы для самоконтроля

- •5. Элементы теории чисел

- •5.1. Модулярная арифметика

- •5.2. Простые числа и их свойства

- •5.3. Числовые функции

- •5.4. Выводы

- •5.5. Вопросы для самоконтроля

- •6. Методы и средства криптографической защиты

- •6.1. Принципы криптографической защиты информации

- •6.2. Традиционные симметричные криптосистемы

- •6.2.1. Шифрование методом замены

- •6.2.2. Шифрование методами перестановки

- •6.2.3. Шифрование методом гаммирования

- •6.3. Элементы криптоанализа

- •6.4. Современные симметричные системы шифрования

- •6.4.1. Стандарт шифрования des (сша)

- •6.4.2. Отечественный стандарт симметричного шифрования

- •6.5. Асимметричные криптосистемы

- •6.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •6.5.2. Однонаправленные функции

- •6.5.3. Алгоритм шифрования rsa

- •6.6. Выводы

- •6.7. Вопросы для самоконтроля

- •7. Контроль целостности информации. Электронно-цифровая подпись

- •7.1. Проблема обеспечения целостности информации

- •7.2. Функции хэширования и электронно-цифровая подпись

- •7.3. Выводы

- •7.4. Вопросы для самоконтроля

- •8. Протоколы безопасной аутентификации пользователей

- •8.1. Аутентификация на основе сертификатов

- •8.2. Процедура «рукопожатия»

- •8.3. Протокол Диффи-Хеллмана

- •8.4. Выводы

- •8.5. Вопросы для самоконтроля

- •9. Управление носителями конфиденциальной информации и внесением изменений.

- •9.1. Носители информации как объект защиты

- •9.2 Разделение тестовой среды и среды промышленной эксплуатации информационной системы. Процесс управления изменениями.

- •9.3. Выводы

- •9.4. Вопросы для самоконтроля

- •10. Разграничение доступа к информации в компьютерных системах

- •10.1. Модели разграничения доступа к информации

- •10.2. Субъектно-объектная модель компьютерной системы в механизмах и процессах коллективного доступа к информационным ресурсам

- •10.2. Монитор безопасности и основные типы политик безопасности

- •10.3. Гарантирование выполнения политики безопасности

- •10.4. Выводы

- •10.5. Вопросы для самоконтроля

- •11. Политики безопасности

- •11.1. Формальные и неформальные политики безопасности

- •11.2. Формальные методы анализа систем

- •11.3. Характеристика моделей безопасности

- •11.4. Выводы

- •11.5. Вопросы для самоконтроля

- •12. Модели безопасности

- •12.1. Модели разграничения доступа

- •12.2. Модели дискреционного доступа

- •12.2.1. Модель дискреционного доступа адепт-50.

- •12.2.2. Пятимерное пространство Хартсона

- •12.2.3. Модель Харрисона-Руззо-Ульмана

- •12.3. Модели мандатного доступа

- •12.3.1. Модель Белла и Лападула

- •12.4. Специализированные модели

- •12.4.1. Модель mms

- •12.5. Проблемы моделей предоставления прав

- •12.6. Информационные модели

- •12.6.1. Модель невмешательства

- •12.6.2. Модель невыводимости

- •12.7. Вероятностные модели

- •12.7.1. Игровая модель

- •12.7.2.Модель системы безопасности с полным перекрытием

- •12.8 .Модели контроля целостности

- •12.8.1. Модель Биба

- •12.8.2. Модель Кларка-Вилсона

- •12.9. Механизмы защиты от угрозы отказа в обслуживании

- •12.9.1. Основные понятия ово

- •12.9.2. Мандатная модель ово

- •12.9.3. Модель Миллена распределения ресурсов (мрр)

- •12.10. Выводы

- •12.11. Вопросы для самоконтроля

- •13. Обзор и сравнительный анализстандартов информационной безопасности

- •13.1. Основные понятия и определения

- •13.2. Критерии безопасности компьютерных систем министерства обороны сша ("Оранжевая книга")

- •13.2.1. Таксономия требований и критериев "Оранжевой книги"

- •13.2.2. Классы безопасности компьютерных систем

- •13.2.3. Интерпретация и развитие "Оранжевой книги"

- •13.3. Европейские критерии безопасности информационных технологий

- •13.3.1. Основные понятия

- •13.3.2. Функциональные критерии

- •13.3.3. Критерии адекватности

- •13.4. Руководящие документы Гостехкомиссии России

- •13.4.1. Основные положения

- •13.4.2. Концепция защиты свт и ас от нсд к информации

- •13.4.3. Показатели защищенности средств вычислительной техники от нсд

- •13.4.4. Показатели защищенности автоматизированных систем от нсд

- •13.5. Федеральные критерии безопасности информационных технологий

- •13.5.1. Цель разработки

- •13.5.2. Основные положения

- •13.5.3. Профиль защиты

- •13.5.4. Этапы разработки Профиля защиты

- •13.5.5. Функциональные требования к ит–продукту

- •13.5.6. Таксономия функциональных требований

- •13.5.7. Ранжирование функциональных требований

- •13.5.8. Требования к технологии разработки ит–продукта

- •13.5.9. Требования к процессу квалификационного анализа ит-продукта

- •13.6. Единые критерии безопасности информационных технологий

- •13.6.1. Цель разработки

- •13.6.2. Основные положения

- •13.6.3. Профиль защиты

- •13.6.4. Проект защиты

- •13.6.5. Требования безопасности

- •13.6.6. Функциональные требования

- •13.6.7. Требования адекватности

- •13.7. Анализ стандартов информационной безопасности

- •13.8. Выводы

- •13.9. Вопросы для самоконтроля

- •Список литературы

- •420111, Г. Казань, ул. К.Маркса, 10

2.2. Угрозы информации, методология их выявления и оценки

Определение 2.5. Под угрозой информацией в системах обработки данных (СОД) будем понимать меру возможности возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию.

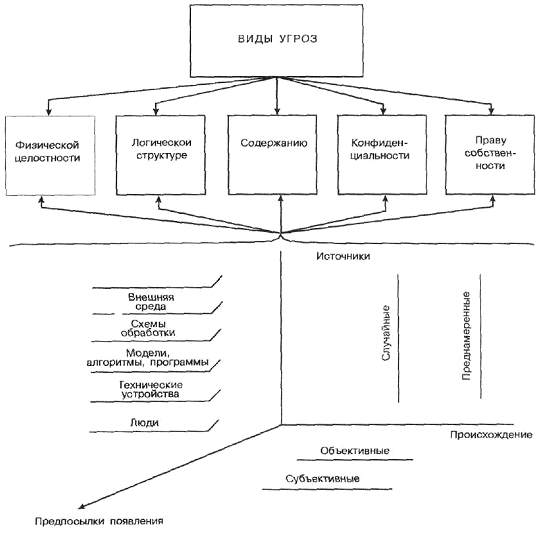

К настоящему времени известно большое количество разноплановых угроз различного происхождения и таящих в себе различную опасность для информации; системная их классификация приведена в табл. 2.1.

Ниже приводится краткий комментарий приведенным в табл. 2.1. параметрам классификации, их значениям и содержанию.

Таблица 2.1. Системная классификация угроз информации

|

Параметры классификации |

Значения параметров |

Содержание значения критерия |

|

1. Виды. |

1.1. Физической целостности. |

Уничтожение (искажение) |

|

1.2. Логической структуры |

Искажение структуры | |

|

1.3. Содержанию. |

Несанкционированная модификация | |

|

1.4. Конфиденциальности. |

Несанкционированное получение | |

|

1.5. Праву собственности |

Присвоение чужого права | |

|

2. Происхождение |

2.1. Случайные |

Отказы |

|

Сбои | ||

|

Ошибки | ||

|

Стихийные бедствия | ||

|

Побочные влияния | ||

|

2.2. Преднамеренные |

Злоумышленные действия людей | |

|

3. Предпосылки появления |

3.1. Объективные |

Количественная недостаточность |

|

Качественная недостаточность | ||

|

3.2. Субъективные |

Разведорганы иностранных государств. | |

|

Промышленный шпионаж. | ||

|

Уголовные элементы | ||

|

Недобросовестные сотрудники | ||

|

4. Источники угроз |

4.1. Люди |

Построение лица |

|

Пользователи | ||

|

Персонал | ||

|

4.2. Технические устройства |

Регистрации | |

|

Передачи | ||

|

Хранения | ||

|

Переработки | ||

|

Выдачи | ||

|

4.3. Модели алгоритмы, программы |

Общего назначения | |

|

Прикладные | ||

|

Вспомогательные | ||

|

4.4. Технические схемы обработки |

Ручные | |

|

Человеко-машинные | ||

|

Внутри машинные | ||

|

Сетевые | ||

|

4.5. Внешняя среда |

Состояние атмосферы | |

|

Побочные шумы | ||

|

Побочные сигналы |

Виды угроз. Данный параметр является основополагающим, определяющим целевую направленность защиты информации.

Происхождение угроз. В табл. 2.1 выделено два значения данного параметра: случайные и преднамеренные. При этом под случайным понимается такое происхождение угроз, которое обусловливается спонтанным и не зависящим от воли людей обстоятельствами, возникающими в системе обработки данных в процессе ее функционирования. Наиболее известными событиями данного плана являются отказы, сбои, ошибки, стихийные бедствия и побочные влияния. Сущность перечисленных событий определяется следующим образом:

отказ — нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций;

сбой — временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции;

ошибка — неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния;

побочное влияние — воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде и оказывающими негативное влияние на элементы системы.

Преднамеренное происхождение угрозы является следствием злоумышленных действий людей, осуществляемых в целях реализации одного или нескольких видов угроз.

Предпосылки появления угроз. В табл. 2.1 названы две разновидности предпосылок: объективные (количественная или качественная недостаточность элементов системы) и субъективные (деятельность разведорганов иностранных государств, промышленный шпионаж, деятельность уголовных элементов, злоумышленные действия недобросовестных сотрудников системы). Перечисленные разновидности предпосылок интерпретируются следующим образом;

количественная недостаточность — физическая нехватка одного или нескольких элементов системы обработки данных, вызывающая нарушения технологического процесса обработки или/и перегрузку имеющихся элементов;

качественная недостаточность — несовершенство конструкции (организации) элементов системы, в силу чего могут появляться возможности случайного или преднамеренного негативного воздействия на обрабатываемую или хранимую информацию;

деятельность разведорганов иностранных государств — специально организуемся деятельность государственных органов, профессионально ориентированных на добывание необходимой информации всеми доступными способами и средствами. К основным видам разведки относятся агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и так называемых доброжелателей) и техническая, включающая радиоразведку (перехват радиосредствами информации, циркулирующей в радиоканалах систем связи), радиотехническую (регистрацию спецсредствами сигналов, излучаемых техническими системами) и космическую (использование искусственных космических кораблей и спутников для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и других доступных способов получения полезной информации;

промышленный шпионаж — негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или похищения, а также по созданию для себя благоприятных условий в целях получения максимальных выгод;

злоумышленные действия уголовных элементов — хищение информации или компьютерных программ в целях наживы или их разрушение в интересах конкурентов;

злоумышленные действия недобросовестных сотрудников — хищение (копирование) или уничтожение информационных массивов или/и программ по эгоистическим или корыстным мотивам.

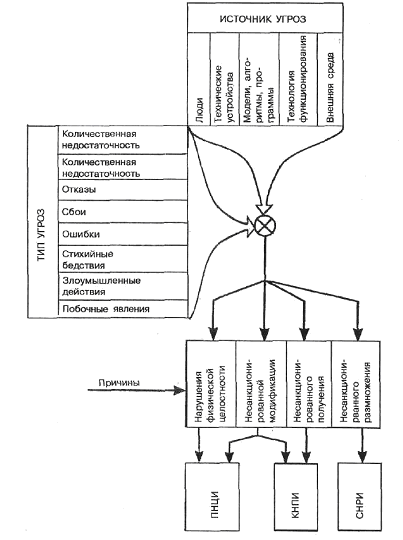

Под источником угроз понимается непосредственный исполнитель угрозы в плане негативного воздействия ее на информацию. Перечень и содержание источников приведены в таблице 2.1.

В соответствии с изложенным взаимодействие параметров угроз может быть представлено так, как показано на рис. 2.2.

Нетрудно видеть, что источник угроз и форма их проявления предопределяют возможности формирования множества причин нарушения защищенности информации по каждому из рассмотренных аспектов защиты. Схема такого формирования приведена на рис. 2.3.

Рис. 2.2. Взаимодействие параметров угроз информации

Рис. 2.3. Схема происхождения причин нарушения защищенности информации