- •Часть 1. Настройка основных параметров устройств

- •Часть 2. Настроили маршрутизатора для доступа по протоколу ssh (Рис. 19)

- •Часть 3. Настройка коммутатора для доступа по протоколу ssh

- •Часть 4. Настройка протокола ssh с использованием интерфейса командной строки (cli) коммутатора

- •Часть 1. Настройка основных параметров устройств

- •Часть 2. Настроили базовые мер безопасности на маршрутизаторе

- •Часть 3. Меры обеспечения безопасности:

- •Часть 4. Настройка базовых мер безопасности на коммутаторе

Часть 1. Настройка основных параметров устройств

В части 1 потребуется настроить топологию сети и основные параметры, такие как IP-адреса интерфейсов, доступ к устройствам и пароли на устройствах.

Шаг 1. Создали сеть согласно топологии.

Подключили устройства, показанные в топологии, и кабели соответствующим образом.

Шаг 2. Выполнили инициализацию и перезагрузку маршрутизатора и коммутатора.

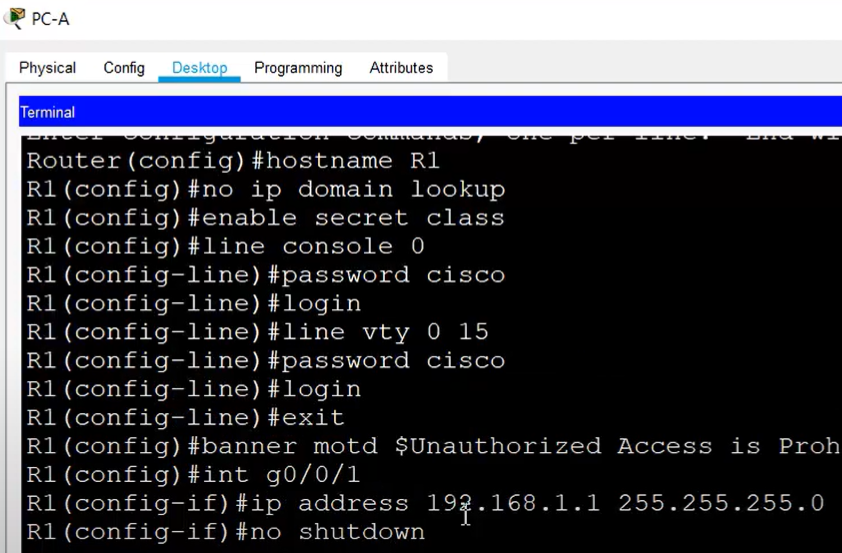

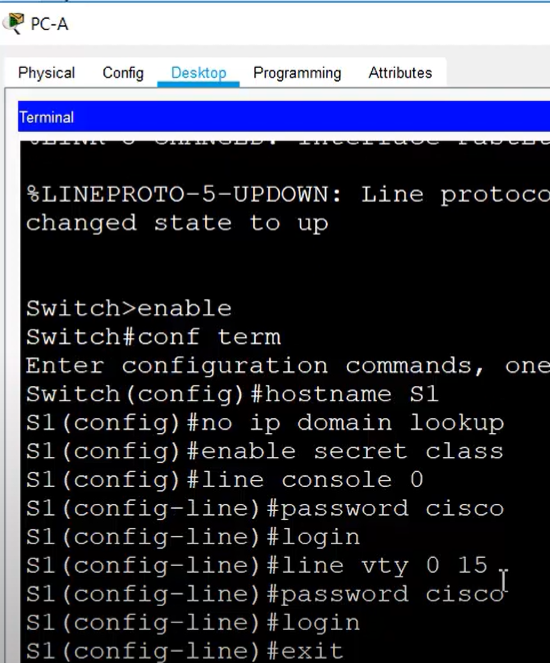

Шаг 3. Выполнили настройку маршрутизатора и коммутатора. (Рис. 29-32)

a. Подключились к устройству с помощью консольного подключения и активировали привилегированный режим EXEC.

b. Назначили устройству имя в соответствии с таблицей адресации.

c. Отключили поиск DNS, чтобы предотвратить попытки маршрутизатора неверно преобразовывать введенные команды таким образом, как будто они являются именами узлов.

d. Назначили class в качестве зашифрованного пароля привилегированного режима EXEC.

e. Назначили cisco в качестве пароля консоли и включили режим входа в систему по паролю.

f. Назначили cisco в качестве пароля виртуального терминала и включили вход по паролю.

g. Создали баннер с предупреждением о запрете несанкционированного доступа к устройству.

h. Настроили и активировали на маршрутизаторе интерфейс G0/0/1, используя информацию, приведенную в таблице адресации.

Рис. 29. Шаг 3 Пункты a-h

Рис. 30. Шаг 3 Пункты a-h

Рис. 31. Шаг 3 Пункт h

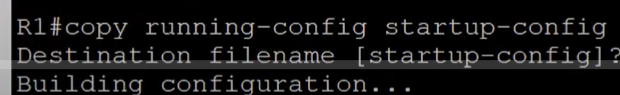

j. Сохранили текущую конфигурацию в файл загрузочной конфигурации.

Рис. 32. Шаг 3 Пункт j

Шаг 4. Настроили компьютер PC-A. (Рис. 33)

a. Настроили для PC-A IP-адрес и маску подсети.

b. Настроили для PC-A шлюз по умолчанию.

Рис. 33. Настроили IP компьютера

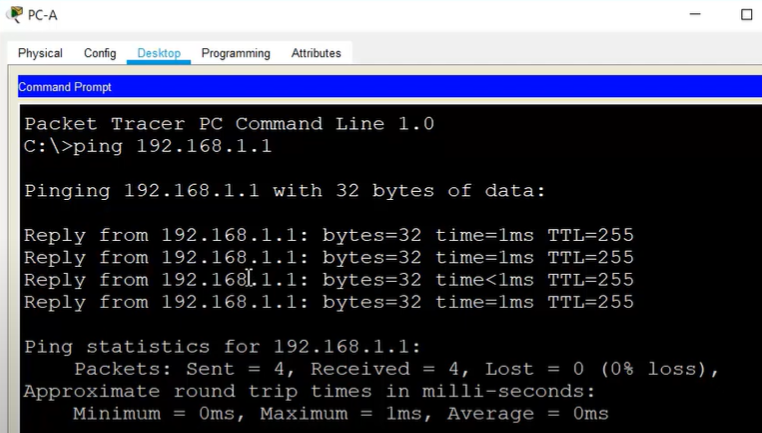

Шаг 5. Проверили подключение к сети. (Рис. 34)

Послали с PC-A команду Ping на маршрутизатор R1.

Рис. 34. Проверили подключение

Часть 2. Настроили базовые мер безопасности на маршрутизаторе

Шаг 1. Меры обеспечения безопасности: (Рис. 35-36)

a. Зашифровали все пароли.

b. Настроили в системе ограничение на минимальный 12-значный пароль.

c. Изменили пароли (привилегированный exec, консоль и vty) в соответствии с новым требованием длины.

1) Установили привилегированный пароль exec на $cisco!PRIV*

2) Назначили пароль консоли «cisco» и настроили вход по паролю $cisco!!CON*

3) Установили пароль vty линии $cisco!! VTY*

d. Настроили маршрутизатора на прием только SSH-подключений из удаленных местоположений

1) Настроили имя пользователя SSHadmin с зашифрованным паролем 55HAdm!n2020

2) Доменное имя маршрутизатора установили на ccna-lab.com

3) Длина ключа должна быть 1024 бит.

Рис. 35. Шаг 1 Пункты a-d

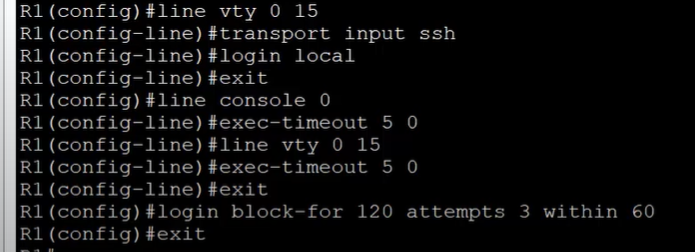

e. Настроили безопасности и передовых конфигураций на консолях и линиях vty.

1) Пользователи должны быть отключены через 5 минут бездействия.

2) Маршрутизатор не должен разрешать вход vty в течение 2 минут, если в течение 1 минуты произойдет 3 неудачных попытки входа в систему.

Рис. 36. Шаг 1 Пункт е

Часть 3. Меры обеспечения безопасности:

Шаг 1. Убедились, что все неиспользуемые порты отключены.

Порты маршрутизатора отключены по умолчанию, однако рекомендуется лишний раз убедиться, что все неиспользуемые порты отключены администратором. Для этого можно воспользоваться командой show ip interface brief. Все неиспользуемые порты, не отключенные администратором, необходимо отключить с помощью команды shutdown в режиме конфигурации интерфейса.

Шаг 2. Убедились, что все меры безопасности внедрены правильно.

a. С помощью программы Tera Term подключились к маршрутизатору R1 по протоколу Telnet. (Рис. 37)

Рис. 37. Подключение с помощью telnet

Вопрос:

Разрешает ли R1 подключение по протоколу Telnet? - Нет, в соединении отказано. Telnet был отключен с помощью команды transport input ssh.

b. С помощью программы Tera Term подключились к маршрутизатору R1 по протоколу SSH. (Рис. 38)

Рис. 38. Подключение с помощью SSH

Вопрос:

Разрешает ли R1 подключение по протоколу SSH? - Да

c. Намеренно указали неверное имя пользователя и пароль, чтобы проверить, будет ли заблокирован доступ к системе после двух неудачных попыток? -Соединение с R1 было разорвано. Если вы попытаетесь повторно подключиться в течение 30 секунд, соединение будет отклонено.

d. Из сеанса подключения к маршрутизатору с помощью консоли отправили команду show login, чтобы проверить состояние входа в систему.

e. По истечении 120 секунд повторили попытку подключения к R1 по протоколу SSH и вошли в систему, используя имя SSHadmin и пароль 55HAdm!n2020.

Вопрос:

Что отобразилось после успешного входа в систему? - Баннер R1-MOTD.

f. Вошли в привилегированный режим EXEC и ввели в качестве пароля $cisco!PRIV*.

Вопрос:

Если вы неправильно вводите пароль, прерывается ли сеанс SSH после двух неудачных попыток в течение 60 секунд? - Нет. Блокировка входа в систему на 120 попыток 3 из 60 команд отслеживает только попытки входа в сеанс на линиях VTY.

g. Ввели команду show running-config в строке приглашения привилегированного режима EXEC для просмотра установленных параметров безопасности.