- •1. Поняття інформаційно-комунікаційна система. Поняття кібербезпека. Зміст забезпечення кібербезпеки інформаційно-комунікаційних систем

- •Технологія siem забезпечує:

- •Технологія siem зазвичай застосовується для підтримки трьох випадків основного використання:

- •3 Основні підходи та принципи, які реалізовані в ibm qRadar siem.

- •4 Основні компоненти платформи ibm qRadar siem та їх призначення

- •4.1. Варіант розгортання системи ibm qRadar siem “все в одному”.

- •22. Принципи розгортання однорангових та багаторангових мереж. Призначення служби Active Directory та її зміст. Лекция 4

- •23. Призначення протоколу ldap та його зміст.

- •26 Реалізація автоматичного оновлення (Automatic updates) в ibm qRadar siem. Зміст файлів оновлення в ibm qRadar siem.

- •38. Основні функції ibm qRadar siem щодо даних про потоки та їх зміст.

- •Пз_т2 ббмхт-20201217t130640z-001 нужно рассказать как настраивать главную панель

- •60. Варіант розгортання ibm qRadar siem для забезпечення високої доступності (High Availability, ha).

4.1. Варіант розгортання системи ibm qRadar siem “все в одному”.

слайд 24

В простому розгортанні QRadar у вас є пристрій QRadar все-в-одному, який є єдиним сервером, який збирає дані, такі як журнали даних подій syslog, події Windows, а також передає дані з вашої мережі.

Прилад "все в одному" підходить для середніх компаній, які мають низький рівень доступу до Інтернету, або для тестування та оцінки. Розгортання одного сервера підходить для компаній, які відстежують мережеву активність та події, такі як послуги автентифікації та активність брандмауера.

Прилад "все в одному" надає вам необхідні можливості, аж до конкретної ємності, що визначається вашою ліцензією та технічними характеристиками системи. Наприклад, QRadar 3105 (все в одному), як правило, обробляє до 5000 EPS (події в секунду) і 200 000 FPM (потоки в хвилину), тоді як QRadar 3128 (все в одному), як правило, обробляє до 15000 EPS та 300 000 FPM.

Виробнича компанія використовує єдиний сервер QRadar

Ви середньовиробнича компанія, що має менше 1000 працівників. Ви розгортаєте пристрій QRadar 3105 "все в одному" для збору, обробки та відстеження даних про події та потоки. За допомогою цього розгортання ви можете збирати до 5000 подій в секунду (EPS) і 200 000 потоків в хвилину (FPM).

На слайді показано пристрій "все в одному", який збирає дані з джерел подій та потоків, обробляє їх та надає веб-додатки, де можна шукати, контролювати та реагувати на загрози безпеці.

Прилад QRadar All-in-One виконує такі завдання:

збирає дані про події та мережевий потік, а потім нормалізує їх у форматі даних, який може використовувати QRadar;

аналізує та зберігає дані та визначає загрозу безпеці для компанії;

забезпечує доступ до веб-програми QRadar;

Коли ваші джерела даних зростають або збільшуються потреби в обробці чи зберіганні, ви можете додати пристрої для розширення розгортання.

11 Призначення та функції QRadar Event Collector. Слайд 9 3 лекция

Вопрос 4

12 Призначення та функції QRadar QFlow Collector.

Вопрос 4

13 Призначення та функції QRadar Event Processor.

Вопрос 4

14 Призначення та функції QRadar Flow Processor.

Вопрос 4

15 Призначення та функції QRadar Data Node.

Вопрос 4

16 Призначення та функції QRadar Console.

Вопрос 4

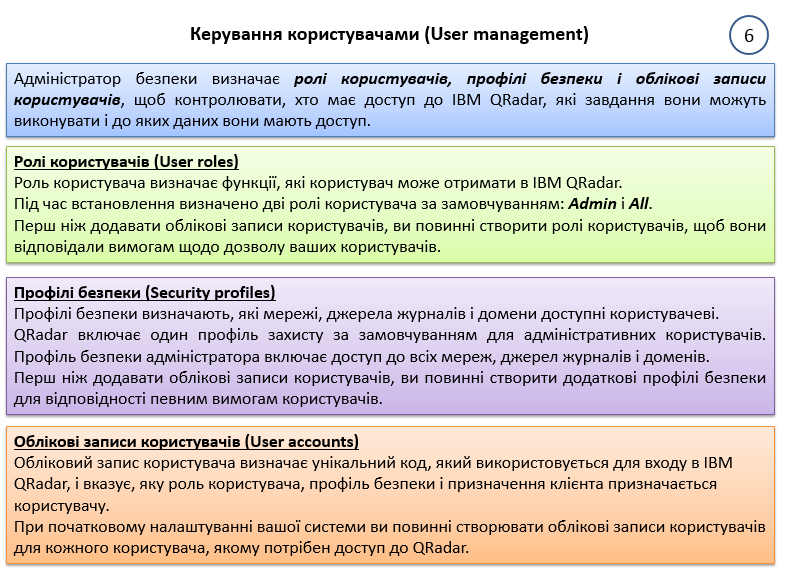

17 Управління користувачами (User management). Ролі користувачів (User roles). Профілі безпеки (Security profiles). Облікові записи користувачів (User accounts). Лекция 4 что то еще есть про домены

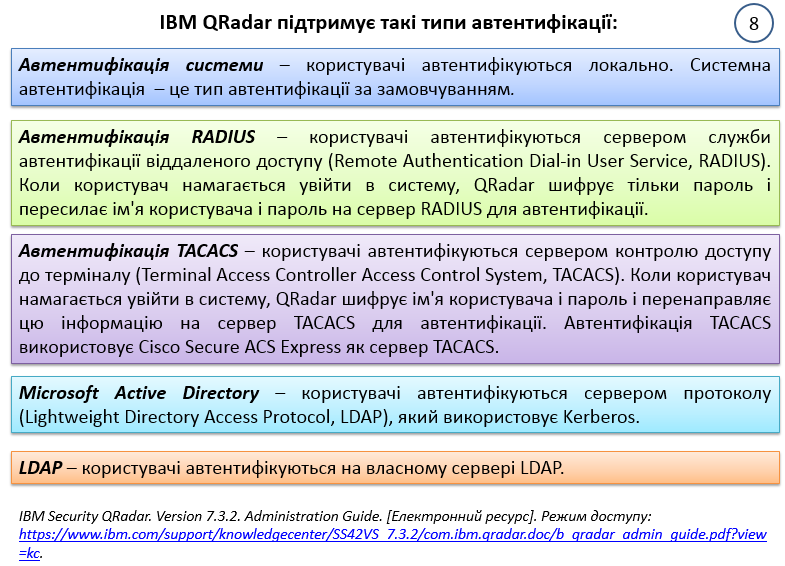

18 Типи автентифікації користувачів, які реалізовані в IBM QRadar SIEM.

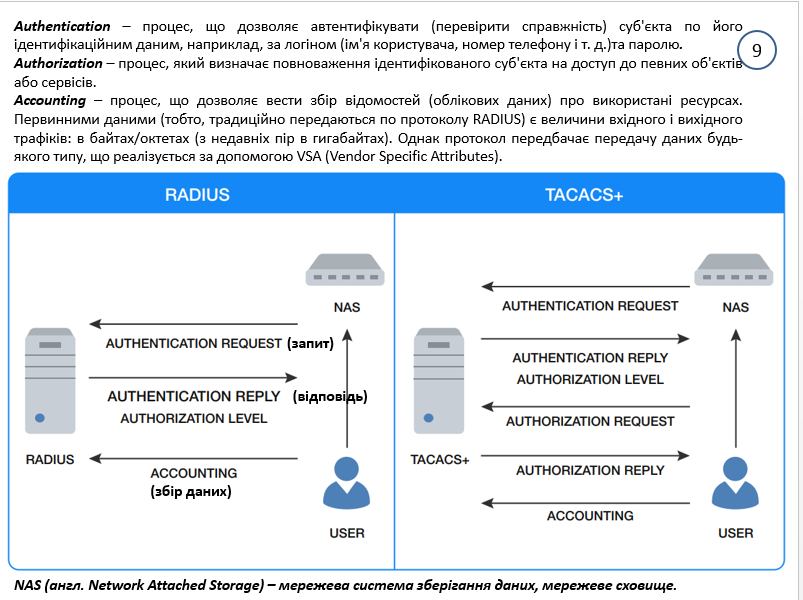

19. Автентифікація користувачів за протоколом RADIUS.

Сверху

20. Автентифікація користувачів за протоколом TACACS+.

Сверху

21. Відмінності розгортання автентифікації користувачів за протоколами RADIUS та TACACS+.

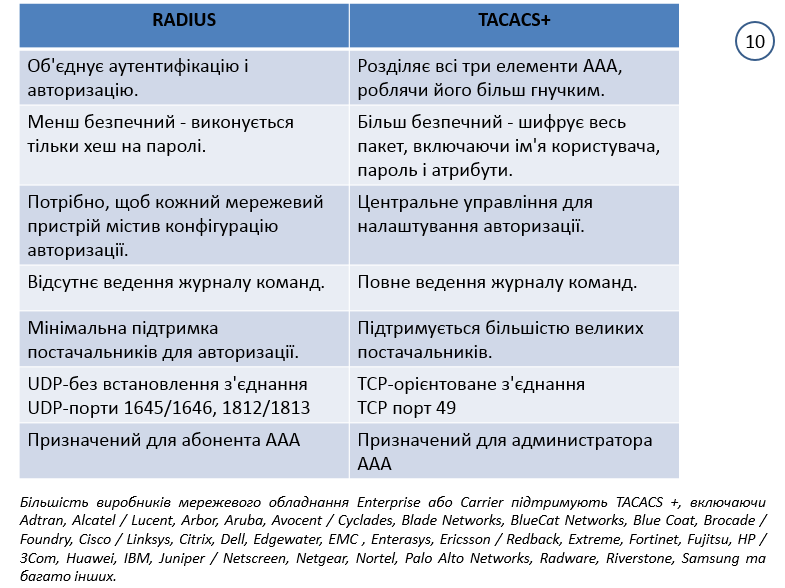

Розглянемо принципові відмінності в протоколах RADIUS або TACACS+ [2].

RADIUS був розроблений для автентифікації та реєстрації віддалених користувачів віддаленого доступу до мережі, а TACACS+ найчастіше використовується для доступу адміністратора до мережевих пристроїв, таким як маршрутизатори і комутатори. Це вказується в назвах протоколів. RADIUS (Remote Authentication Dial-in User Service, RADIUS) і TACACS+ (Terminal Access Controller Access Control Service Plus).

Основне функціональне розходження між RADIUS і TACACS+ полягає в тому, що TACACS+ розділяє функціональність авторизації, а RADIUS об'єднує як автентифікацію, так і авторизацію. Хоча це може здатися маленькою деталлю, це істотно відрізняє при впровадженні адміністратора AAA в мережевому середовищі.

RADIUS не реєструє команди, використовувані адміністратором. Він буде реєструвати тільки початкову, стоп і проміжну записи цього сеансу. Це означає, що якщо є два або більше адміністратора, які реєструються в будь-який момент часу, немає способу повідомити, який адміністратор ввів які команди.

RADIUS може включати інформацію про привілеї у відповіді на автентифікацію; проте він може забезпечити тільки рівень привілеїв, що означає різні речі для різних постачальників. Оскільки між реалізаціями постачальника RADIUS немає стандарту, атрибути кожного постачальника часто конфліктують, що призводить до неузгодженим результатами. Навіть якщо ця інформація була послідовною, адміністратору все одно необхідно буде управляти рівнем привілеїв для команд на кожному пристрої. Це швидко стане некерованим.

Для вирішення цих проблем був розроблений протокол TACACS+. TACACS+ – це стандартний протокол, розроблений Міністерством оборони США, а потім вдосконалений Cisco Systems. TACACS+ відокремлює функціональність авторизації, тому він забезпечує додаткову гнучкість і контроль доступу для тих, хто може запускати команди на певних пристроях. Кожна команда, введена користувачем, відправляється назад на центральний сервер TACACS+ для авторизації, який потім перевіряє команду на авторизований список команд для кожного користувача або групи. TACACS+ може визначати політики на основі користувача, типу пристрою, місцеположення або часу доби.

Служба TACACS+ може використовувати локально налаштованих користувачів або користувачів і групи, певні в Active Directory або LDAP, для управління доступом до пристроїв у вашій мережі. Це дозволяє використовувати Single Sign-On (SSO), що підвищує безпеку, спрощує і полегшує управління користувачами.

RADIUS був розроблений для користувача AAA, а TACACS+ призначений для адміністратора AAA. RADIUS і раніше може використовуватися для малого мережевого адміністратора AAA, але тільки в тому випадку, якщо авторизація не потрібна, або якщо це однорідна мережа (весь один постачальник). У будь-якому випадку, коли для мережевих пристроїв потрібно гетерогенного середовища або політики авторизації, оптимальним варіантом є TACACS+.