Гахов С.О (3 курс 1 семестр) (2 назв. SIEM системи) / Аналітика та адміністрування SIEM-системи

.docxМіністерство освіти і науки України

Державний університет телекомунікацій

Кафедра інформаційної та кібернетичної безпеки

Безпека безпроводових, мобільних та хмарних технологій

З В І Т

з лабораторної роботи на тему:

Аналітика та адміністрування SIEM-системи

|

Виконав: студент групи БСД – 3:

|

КИЇВ — 202

Метою комплексної лабораторної роботи є закріплення отриманих знань, розвиток умінь та навичок щодо:

здійснення аналітичної роботи по дослідженню інцидентів (визначення цілей, характерних часових показників, інструментарію, який застосовувався, та його можливостей, уразливостей інформаційних систем, які експлуатувалися тощо);

здійснення адміністрування SIEM-системи (за результатами проведеної аналітичної роботи) шляхом створення відповідних кореляційних правил механізму користувальницьких правил даної системи;

визначення готовності студентів до заліку (допуск до заліку).

Завдання:

вибрати один із останніх кіберінцидентів та дослідити причини, які призвели до його успішності;

за кожним результатом аналізу конкретного кіберінциденту, використовуючи можливості системи IBM QRadar SIEM, розробити кореляційні правила та втілити їх у систему;

провести аналіз отриманих результатів та оформити звіт.

Виконання роботи:

Для виконання лабораторної роботи було проаналізовано кіберінциденти останніх років. Визначено, що на першу половину 2017 року випала найбільша кількість серйозних кіберінцидентів. Їх основа це шкідливе програмне забезпечення (Ransomware) тобто програма-вимагач. Такий тип шкідливого ПЗ після потрапляння на комп`ютер жертви заражає його та шифрує дані. Найчастіше умова розшифровки даних одна – заплатити викуп. Для цього жертва повинна встановити TOR Browser ( браузер створений для забезпечення анонімності в мережі Інтернет, що використовує цибулеву маршрутизацію) і перейти на сайт зловмисників для отримання інструкції оплати на біткоін-гаманець.

Для вивчення на даній лабораторній роботі було обрано вірус-шифрувальник JAFF. На сайті https://blog.talosintelligence.com/2017/05/jaff-ransomware.html описується робота програми. JAFF поширюється через pdf-файл з вбудованим в нього документом Word в вкладенні електронної пошти. Після відкриття pdf-файлу, програма перегляду просить відкрити вбудований документ Microsoft Word.

Рисунок 1 – Приклад шкідливого документа Word

Для перегляду документу потрібно ввімкнути режим редагування, який і запускає процес шифрування файлів.

Рисунок 2 – Повідомлення, що залишає програма

Потрібно встановити Tor Browser та перейти на сайт зловмисників.

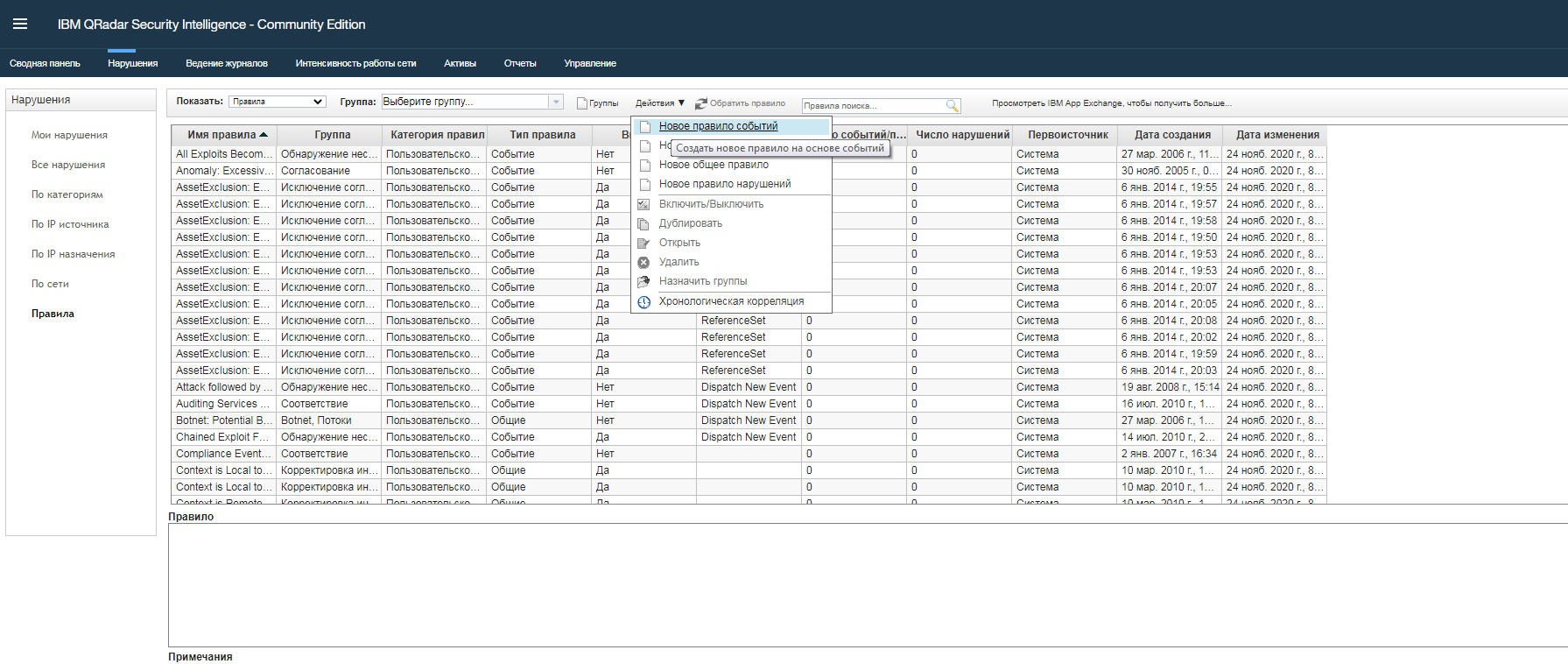

Рисунок 3 – Створення правила

Для створення кореляційного правила переходимо у розділ Порушення, відкриваємо вкладку Правила. В меню натискаємо на вкладку Дії і обираємо Нове правило подій.

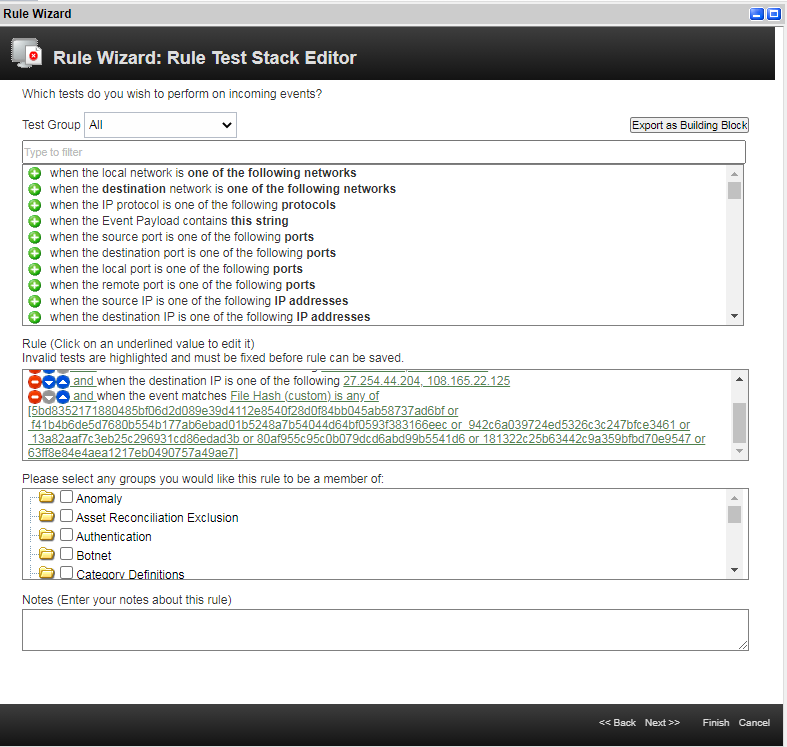

Рисунок 4 – Додавання тесту IP-адреси

Додаємо тест, який буде виявляти всі запити по визначеній IP-адресі. Для цього обираємо тест when the destination IP is one of the following /IP addresses/. На місці /IP addresses/, вказано ip-адреси командно-контрольного центру вірусу.

Рисунок 5 - Додавання тесту хеш-функції

Додаємо тест, який реагуватиме на хеш, файлів вірусу. Для цього обираємо тест when the event matches /search filter/. Замість /search filter/ в випадаючому меню обираємо File Hash і вставляємо потрібні значення хешу шкідливої програми.

Рисунок 6 - Додавання тесту зміни файлів

Підключаємо тест, який буде відповідати тільки тоді, коли з однієї і тієї ж IP-адреси буде змінено близько 500 системних файлів протягом 1 хвилини. Обираємо тест when at least /this many/ events are seen with the same /event properties/ in /this many minutes/. На місці /this many/ обираємо 500, тобто кількість файлів, на місці /event properties/ тип інциденту – IP призначення, на місці /this many minutes/ - 1, тобто одна хвилина.

Рисунок 7 – Встановлення груп правила

Називаємо правило JAFF – Ransomware і відносимо його до групи Malware і Botnet.

Рисунок 8 – Описуємо дії і відповіді правила

В меню Rule Action обираємо серйозність правила:9, вірогідність: 5, релевантність( відповідність): 7. У відповіді правила даємо ім`я події і описуємо подію як: Зараження та шифрування файлів з вимогою заплатити викуп. Все перевіряємо ще раз і натискаємо готово.

Рисунок 9 – Збереження правила

Система пропонує перевірити всі налаштування нового правила. Після того, як натиснемо Готово, правило автоматично зберігається в нашій базі правил.

Додатково було створено правило для ботнету Xanthe який намагався зламати одину з приманок Cisco для відстеження загроз, пов'язаних з Docker. Xanthe ботнет для майнінгу криптовалюти Monero, який стосується операційної системи Linux, він представляє собою багатомодульний ботнет з декількома способами поширення по мережі через сертифікати і протоколи, а також через неправильно налаштований Docker API.

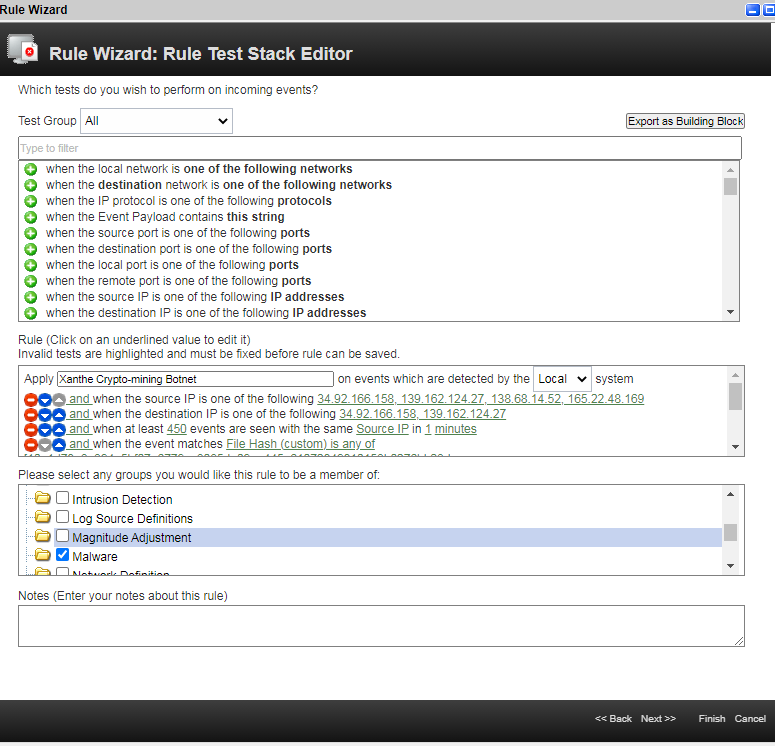

Рисунок 10 – Створення правила

Вибираємо тест, для виявлення запиту по IP- адресі when the destination IP is one of the following /IP addresses/.

Рисунок 11 – Введення IP-адреси

В новій вкладці вводимо ip-адреси серверів ботнету і зберігаємо.

Рисунок 12 – Додавання тесту зміни файлів

Обираємо тест when at least /this many/ events are seen with the same /event properties/ in /this many minutes/ і обираємо 450 файлів за 1 хвилину.

Рисунок 13 - Додавання тесту хеш-функції

Встановлюємо тест, який реагуватиме на хеш-функцію. Для цього обираємо тест when the event matches /search filter/. У вспливаючому вікні вибираємо фільтр File Hash і вставляємо хеші файлів вірусу, після чого зберігаємо їх і натискаємо Готово.

Рисунок 14 – Вибір групи

Присвоюємо групи Botnet і Malware і називаємо правило Xanthe Crypto-mining Botnet.

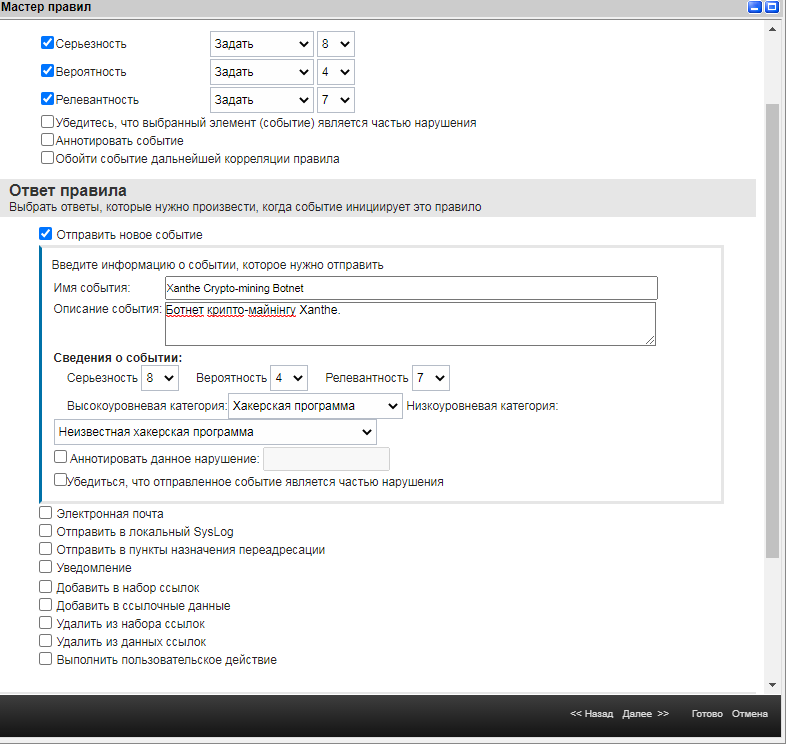

Рисунок 15 – Опис правила

Визначаємо, що серйозність події 8, вірогідність 4, релевантність 7. Описуємо подію як: Ботнет крипто-майнінгу Xanthe.

Рисунок 16 – Перевірка правила

Перевіряємо правильність введених даних і натискаємо кнопку Готово.

Висновок: на даній лабораторній роботі було проаналізовано кіберінциденти типу Ransomware і Mining Botnet. Вірус-шифрувальник JAFF поширюється через pdf-файл з вбудованим в нього документом Word в вкладенні електронної пошти після запуску на ПК жертви шифрує дані і вимагає заплатити викуп для відновлення файлів. Xanthe ботнет для майнінгу криптовалюти Monero, який стосується операційної системи Linux. Він потрапляє на комп`ютер жертви через мережеві протоколи або не правильно налаштований Docker API. Було створено відповідні кореляційні правила і втілені в систему IBM QRADAR. Також були визначені індикатори компрометації даних кіберінцидентів.