- •Лекция

- •Учебные вопросы:

- •О классификации шифров

- ••Критерий различия:

- ••Простая замена

- •Особенности построения блочных шифров

- ••Перемешивание – для повышения вычислительной стойкости шифра.

- •Таблица некоторых блочных шифров

- •Стандарт шифрования ГОСТ Р34.12-2015

- •Назначение

- •Принцип построения базового блочного шифра с длиной блока 64 бита

- •Исходное сообщение

- •Схема построения шифра Фейстеля

- •Базовый алгоритм шифрования

- •Таблица подстановок 1

- •Базовый алгоритм криптографических преобразований

- •Схема развертывания ключа

- •Основные параметры

- •Алгоритм шифрования 128 битного блока

- •Основные обозначеня

- •S - блок подстановок

- •Схема линейного преобразования

- •L-преобразование

- •L- преобразование при расшифровании

- •Принцип выработки раундовых ключей

- •Схема выработки раундовых ключей алгоритма шифрования

- •2.Режимы работы блочных шифров

- ••Режимы гаммирования могут осуществлять криптографическое преобразование сообщений произвольной длины.

- •Режим простой замены

- •Режим простой замены

- •Достоинства и недостатки режима

- •Вариант подмены зашифрованных сообщений в режиме простой замены

- •Режим простой замены с зацеплением

- •Режим простой замены с зацеплением

- •Шифрование в режиме гаммирования

- •Шифрование в режиме гаммирования

- •Достоинства и недостатки режима

- •Шифрование в режиме гаммирования с обратной связью по шифртексту (упрощенная схема)

- •Достоинства и недостатки режима

- •Режим гаммирования с обратной связью по выходу

- •Шифрование в режиме гаммирования с обратной связью по выходу (упрощенная схема)

- •Режим гаммирования с обратной связью по выходу

- •3. Шифр AES

- •Принцип шифрования AES

- •исходная матрицы состояний

- •Постановка SubByte

- •Перестановка ShiftRows

- •Пример перестановки ShiftRows

- •Перемешивание столбцов MixColumus

- •Перемешивание столбцов

- •Пример операции перемешивания столбцов

- •Добавление раундового ключа AddRoundKey

- •Характеристики шифра АЕS

- •Примеры реализации и применения ГОСТ 28147-89

- •DIOD

- •Система криптографической защиты информации КРИПТОН

- •Основные технические характеристики

- •Сравнительные характеристики УКЗД КРИПТОН

- •Криптон 4/PCI

- •Криптон 8/PCI

- •Криптон 9/PCI

- •Преимущества аппаратной реализации:

- •Пример реализации ГОСТ 28147-89

- •СКЗИ «Вектор-01»

- •Характеристика устройства Вектор-01

- •Технические характеристики СКЗИ Вектор-01

- •Алгоритм RC5

- •Режимы работы блоковых шифров

- •Характеристики режимов

- •Блочные шифры

Постановка SubByte

В процедуре SubByte каждый байт подвергается следующим преобразованиям:

-инверсия байта – вычисляется обратный элемент в поле |

GF(28 ) |

||

x8 |

x4 |

x3 x 1 |

|

по модулю неприводимого полинома |

|

. |

|

Это обеспечивает доказуемую устойчивость шифра по отношению к дифференциальному и линейному криптоанализу. При этом нулевой элемент поля сохраняется без 0016 преобразования.

-умножение каждого байта, представленного в виде вектора столбца на квадратную матрицу X. Результатом перемножения является вектор-столбец.

- добавление к полученному вектор-столбцу фиксированного

вектор-столбца.

60

61

Перестановка ShiftRows

•Используется побайтовый циклический сдвиг строк в матрице состояний. Число сдвигов (0,1,2,3) зависит от номера строки. То есть первая стока не сдвигается, а последняя строка сдвигается на 3 байта

62

Пример перестановки ShiftRows

63

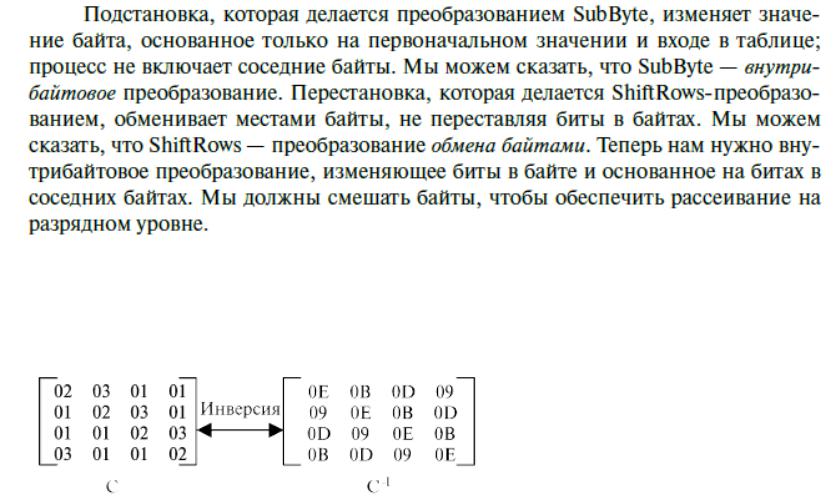

Перемешивание столбцов MixColumus

На этом шаге каждый столбец матрицы состояний представляется как вектор над полем GF(28 ) , и далее производится умножение в этом поле на определенную матрицу С с элементами из этого же поля.

02=00000010

После умножения каждый элемент новой матрицы (вектор-столбца)

зависит от всех четырех элементов старой матрицы. |

65 |

|

Перемешивание столбцов

66

Пример операции перемешивания столбцов

67

Добавление раундового ключа AddRoundKey

Самое важное преобразование, которое включает ключ. Выполняется как побитовое сложение последней матрицы состояния с 128- битным раундовым ключем. После завершения раунда все операции повторяются с использованием других раундовых ключей.

68

Алгоритм выработки ключей (Nb=6. Nk=4)

K(i)=K(i-1) K(i-Nk) |

Если i кратно Nk, то K(i)=K(i-1) Rcon |

69

70