Лаба 3

.docxМИНИСТЕРСВТО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное образовательное бюджетное учреждение

Высшего профессионального образования

«Санкт-Петербургский государственный университет телекоммуникаций

им. проф. М. А.

Бонч-Бруевича

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №3

Штатные средства в ОС и дополнительные пакеты защиты от НСД

(тема отчета)

Направление/специальность подготовки:

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

(Ф.И.О., № группы) (подпись)

Руководитель:

к.т.н. Шемякин С.Н.

( Ф.И.О.) (подпись)

Цель работы:

Знакомство и настройка штатных средств и дополнительных пакетов защиты информации от НСД в ОС Windows 10.

Часть 1. Защита от бесфайловой атаки.

Введение.

Бесфайловое вредоносное ПО – это вредоносная программа, тело которой не сохраняется непосредственно на диске. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

Защиту от эксплойтов.

Уменьшение поверхности атаки.

Защиту сети.

Контролируемый доступ к папкам.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

Задание №1

Настройка Windows Defender Exploit Guard.

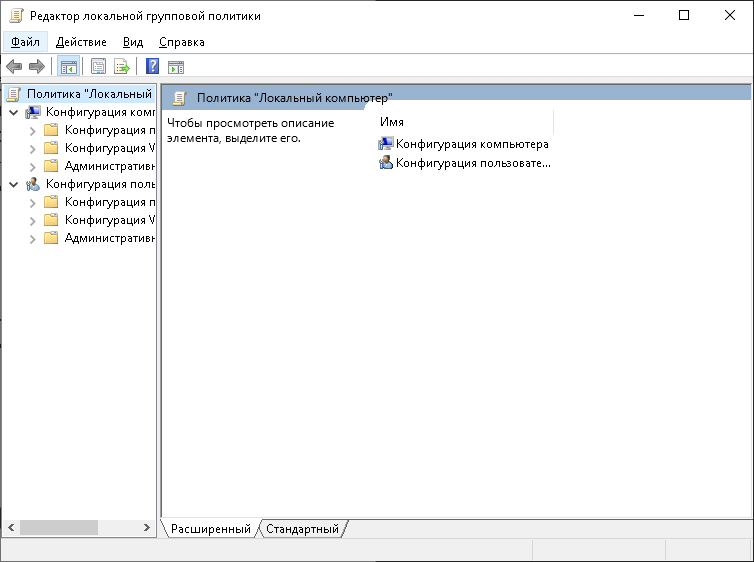

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом. Шаг 1. Перейти в редактор локальных групповых политик (Win+R → gpedit.msc). Если у вас Windows Home, то воспользуйтесь файлом gpedit_home в папке с заданием и повторите первый шаг.

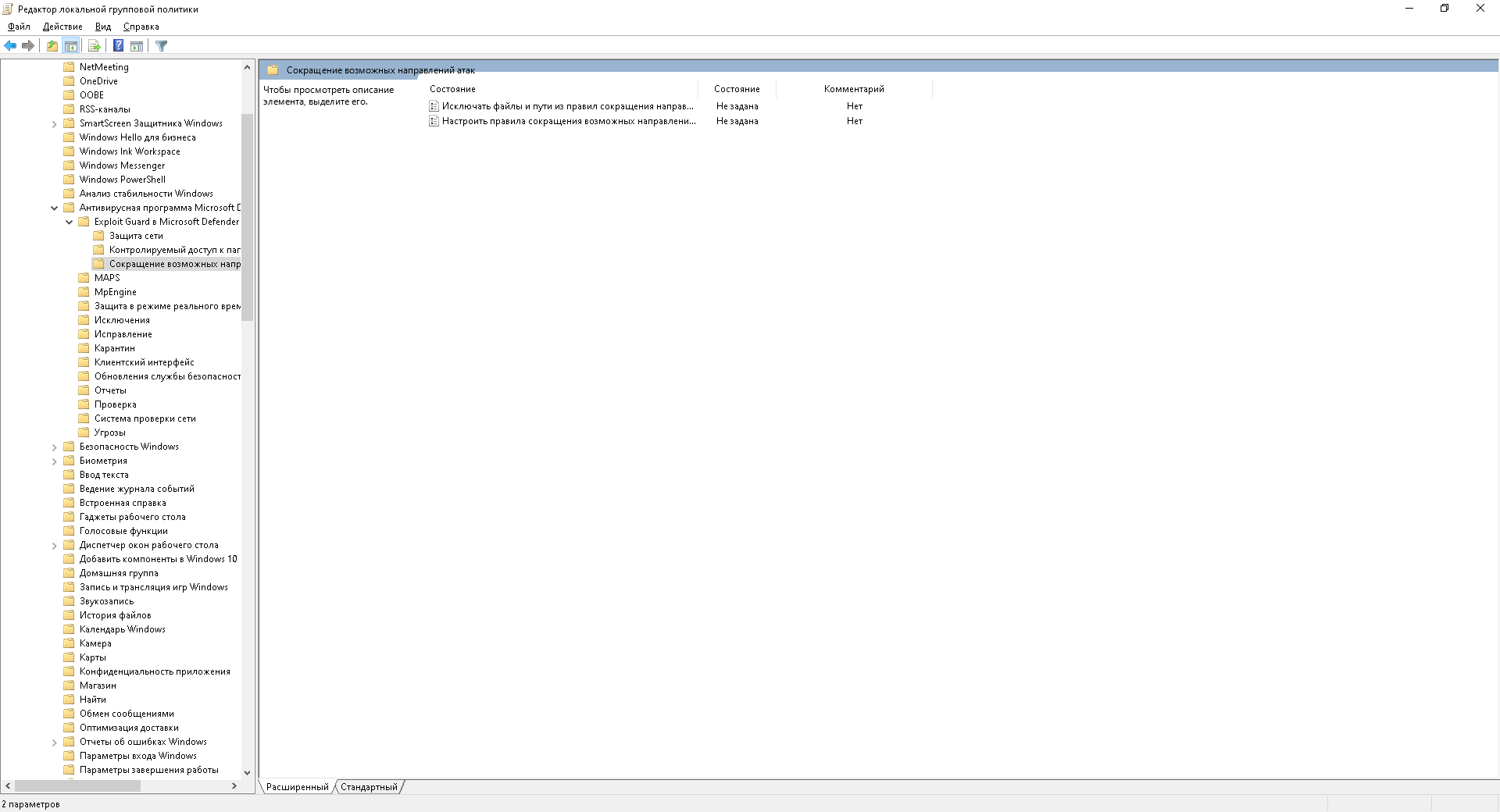

Шаг

2. Во вкладке

«Конфигурация компьютера» идти по

цепочке: Административные шаблоны →

Компоненты Windows → Антивирусная программа

«Защитник Windows» → Exploit Guard в Защитнике

Windows → Сокращение возможных направлений

атак.

Шаг

2. Во вкладке

«Конфигурация компьютера» идти по

цепочке: Административные шаблоны →

Компоненты Windows → Антивирусная программа

«Защитник Windows» → Exploit Guard в Защитнике

Windows → Сокращение возможных направлений

атак.

Шаг 3. Открыть «Настроить правила сокращения возможных направлений атак».

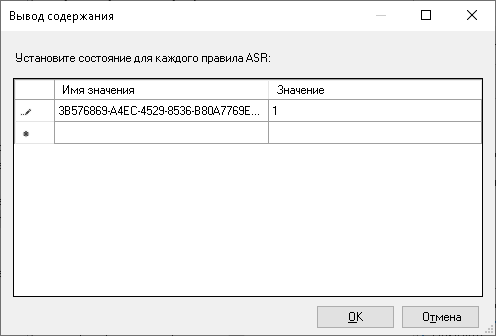

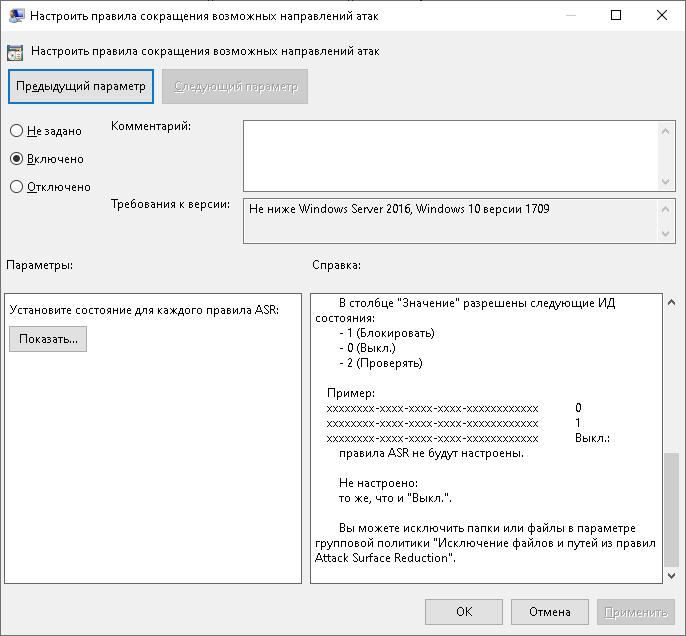

Шаг 4. Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид: 0 — не работает 1 — блокирует 2 — не блокирует, но записывает логи.

Шаг 5. Включаем функцию и добавляем правило.

Теперь если попытаться запустить вредоносный макрос, появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Часть 2. Защита данных от утечки.

Введение.

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании. Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

Задание №2

Настройка BitLocker. Шаг 1. Необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы»

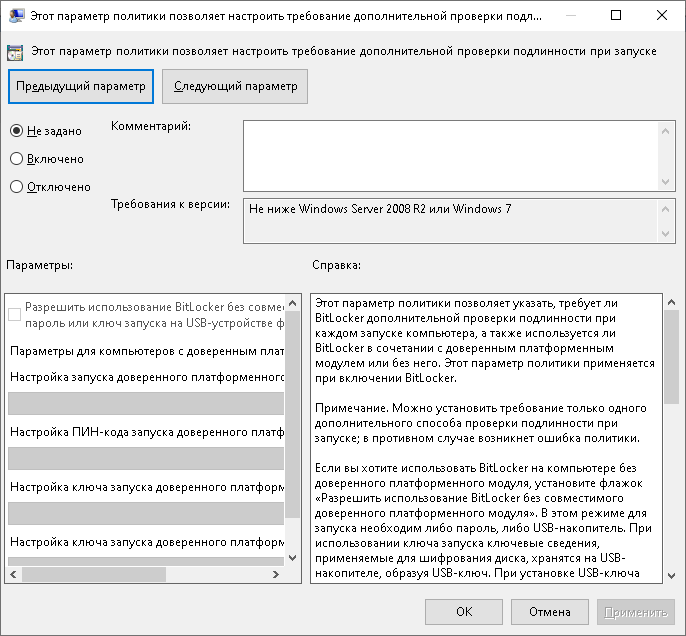

Шаг

2. Выбираем

«Этот параметр политики позволяет

настроить требование дополнительной

проверки подлинности при запуске».

Шаг

2. Выбираем

«Этот параметр политики позволяет

настроить требование дополнительной

проверки подлинности при запуске».

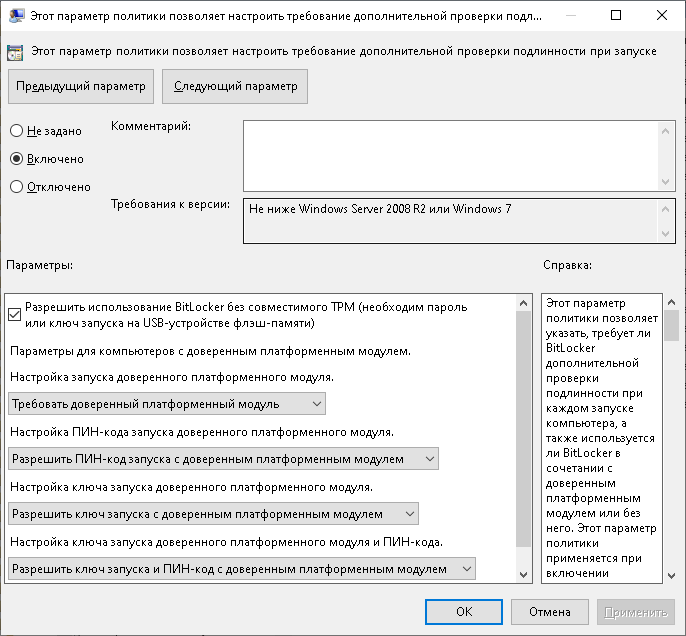

Шаг 3. В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Шаг 4. Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

Вывод: произведено знакомство и настройка штатных средств и дополнительных пакетов защиты информации от НСД в ОС Windows 10.

Санкт-Петербург 2022