SecretNet_28

.pdf

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Программно-аппаратные средства защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №28

Настройка антивируса и СОВ.

(тема отчета)

Направление/специальность подготовки 10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Яковлев И. А. ИКБ-95

(Ф.И.О., № группы) (подпись)

Погосов М. В. ИКБ-95

(Ф.И.О., № группы) (подпись)

Шувалов А. В. ИКБ-95

(Ф.И.О., № группы) (подпись)

Соломаха И. А. ИКБ-95

(Ф.И.О., № группы) (подпись)

Преподаватель:

Штеренберг С.И.

(Ф.И.О) (подпись)

Санкт-Петербург

2021

Лабораторная работа №1 "Настройка антивируса и СОВ"

Настройка параметров антивируса и СОВ осуществляется администратором безопасности с помощью групповых и локальных политик в программе управления Secret Net Studio.

В соответствующих разделах главы 6 описаны назначение и функции антивируса и средства обнаружения вторжений, а в данной лабораторной работе показываются некоторые способы их настройки и применения.

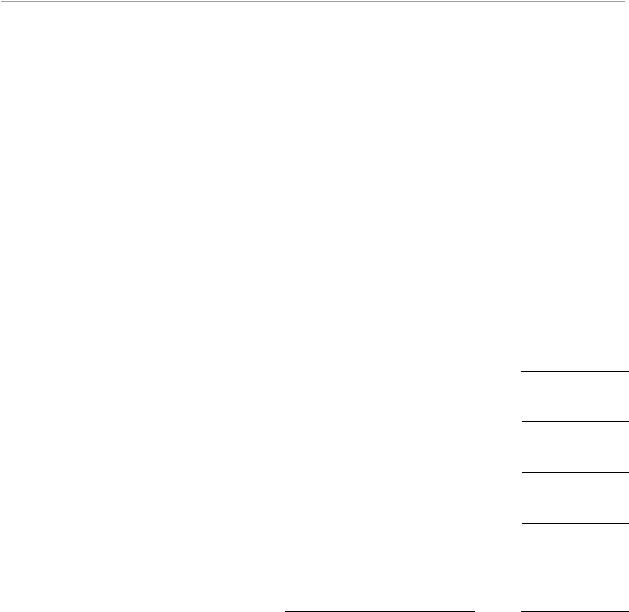

1.Ознакомьтесь с параметрами настройки групповых политик антивируса на уровне сервера безопасности. Для этого на компьютере ARM2 в программе" Центр управления" выберите объект сервера подключения Server SNS и в панели его свойств на вкладке "Настройки" выберите раздел "Политики / Антивирус". В средней части окна появятся параметры настройки групповых политик.

2.Обратите внимание, что первым располагается профиль "Постоянная защита", который определяет параметры сканирования объектов системы в режиме реального времени (описание профилей защиты см. в соответствующем разделе главы6).

С помощью кнопки  ознакомьтесь с описанием профиля "Постоянная защита". Обратите внимание, что если одновременно отмечены пункты "Лечить зараженные файлы" и "Удалять зараженные файлы", то при обнаружении зараженных объектов сначала будет выполнена попытка их лечения, а затем, при неудаче, файлы будут удалены.

ознакомьтесь с описанием профиля "Постоянная защита". Обратите внимание, что если одновременно отмечены пункты "Лечить зараженные файлы" и "Удалять зараженные файлы", то при обнаружении зараженных объектов сначала будет выполнена попытка их лечения, а затем, при неудаче, файлы будут удалены.

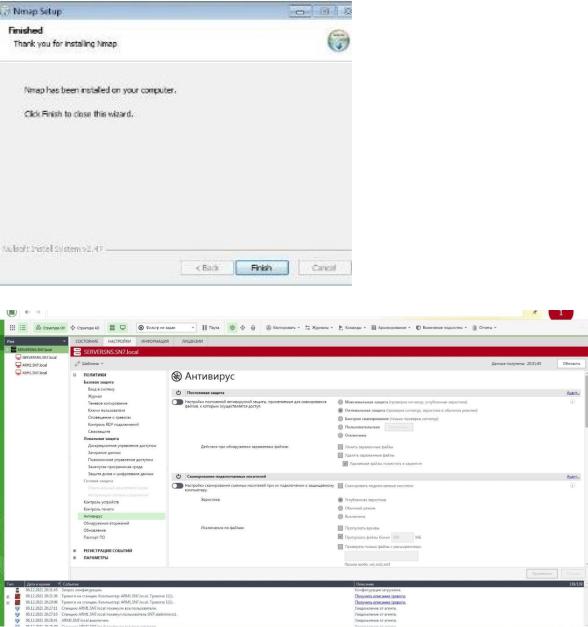

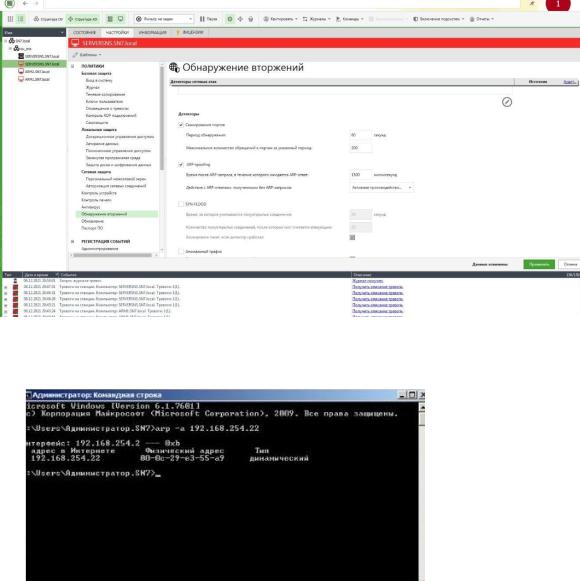

3.Проведите настройку политик СОВ на клиенте SNS, установленном на СБ. Для этого в программеуправления в сетевом режиме выберите в панели "Компьютеры" объект ServerSNS, который НЕпомечен значком  ,в панели его свойств на вкладке "Настройки" выберите раздел "Политики /Обнаружение вторжений" и установите следующие параметры политик:

,в панели его свойств на вкладке "Настройки" выберите раздел "Политики /Обнаружение вторжений" и установите следующие параметры политик:

"Включить детекторы атак" – убедитесь, что установлен флажок;

"Блокировка атакующего хоста…" – оставьте отмеченным, "Время блокировки" – 1 минута;

"Использовать черный список IP-адресов" – оставьте отмеченным (параметр по умолчанию активен для всех детекторов). В этом случае будут заблокированы вредоносные IP-адреса из базы опасных веб-ресурсов Kaspersky;

"Белый список IP-адресов" – оставьте пустым. В это поле можно ввести IP-адреса (например, 192.168.100.25) или маску подсети в нотации CIDR (например, 192.168.100.0/24), которые не будут блокироваться детекторами атак;

ниже, в группе "Детекторы", установите отметку в поле "Сканирование портов". В параметрах "Период обнаружения" и "Максимальное количество обращений к портам" оставьте значенияпо умолчанию;

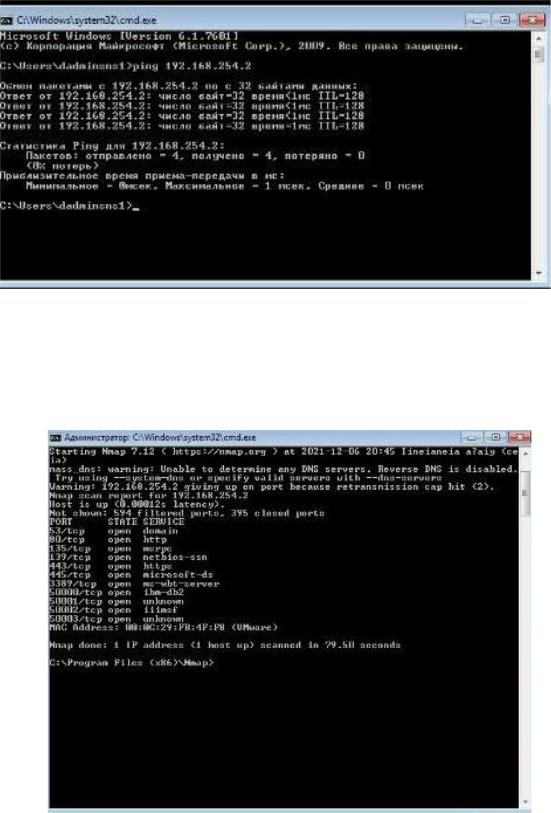

выберите раздел "Регистрация событий /Антивирус" и убедитесь, что установлен уровень "Оптимальный", при котором регистрируются все важные и некоторые информационные события. Если выбрать опцию "Расширенный", то будут регистрироваться все происходящиесобытия, и их количество может оказаться очень большим;

нажмите кнопку "Применить" и подождите около 4–6 минут, пока настройки применятся.

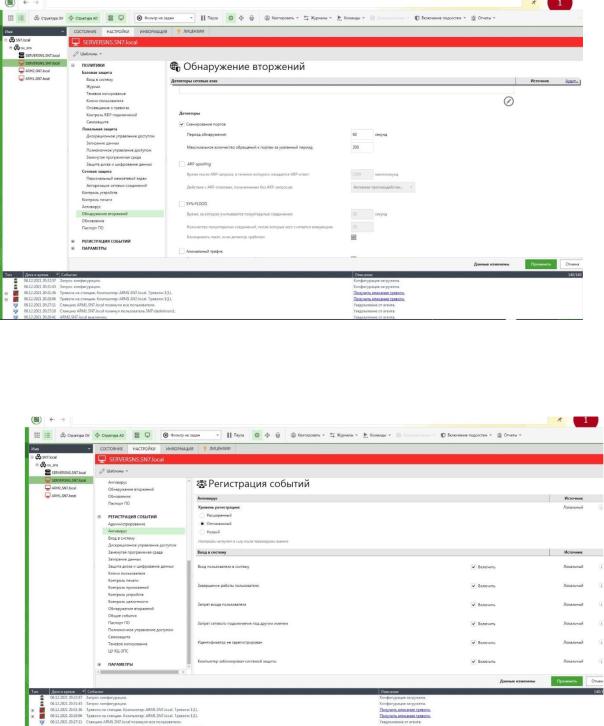

4.Перейдите в консоль ВМ ARM1 и сымитируйте атаку на компьютер Server SNS. Для этого:

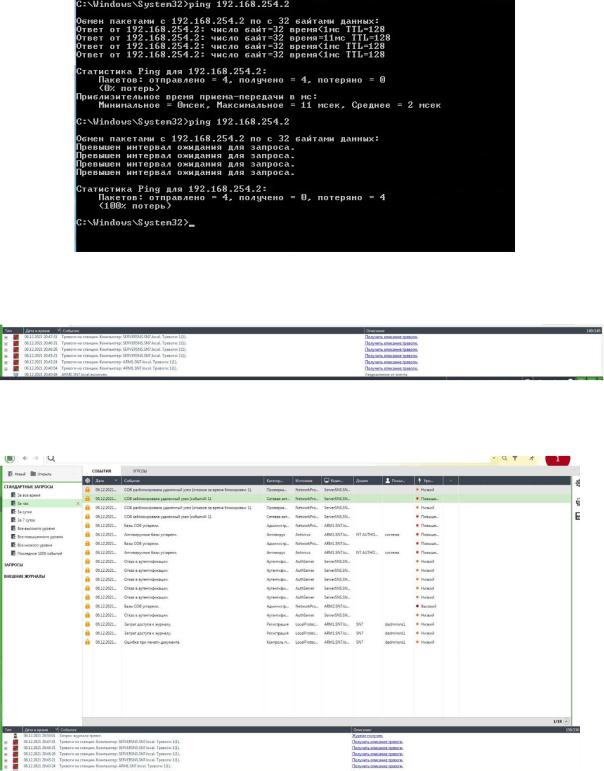

откройте от имени администратора командную строку и с помощью утилиты ping убедитесь,

что компьютер Server SNS (192.168.254.2) доступен;

откройте от имени администратора еще одно окно командной строки, измените текущую папку на "C:\Programfiles (x86)\nmap" и проведите сканирование портов защищаемого сервера с помощью команды:

nmap -T5 -PN 192.168.254.2;

с помощью утилиты pingповторно проверьте доступность компьютера ServerSNS (192.168.254.2) и убедитесь, что эхо-ответы не приходят.

5.Перейдите в консоль ARM2 и убедитесь, что:

в панели событий появились записи о событиях тревоги на СБ;

в журнале тревог появились сообщения о блокировке атакующего узла (категория "Сетеваяактивность" тип "Аудит отказов").

6.Проведите дополнительную настройку политик СОВ на клиенте SNS, установленном на СБ. Для этого выберите в панели "Компьютеры" объект Server SNS, который НЕ помечен значком  ,в панели его свойств на вкладке "Настройки" выберите раздел "Политики /Обнаружение вторжений" и установите следующие параметры:

,в панели его свойств на вкладке "Настройки" выберите раздел "Политики /Обнаружение вторжений" и установите следующие параметры:

в группе "Детекторы" установите отметку в поле "ARP-spoofing";

параметры: "Время после ARP-запроса… " – 1500мс. (по умолчанию), "Действие с ARPответами…" – "Активное противодействие" (по умолчанию);

нажмите кнопку "Применить" и подождите около 4–6 минут, пока настройки применятся.

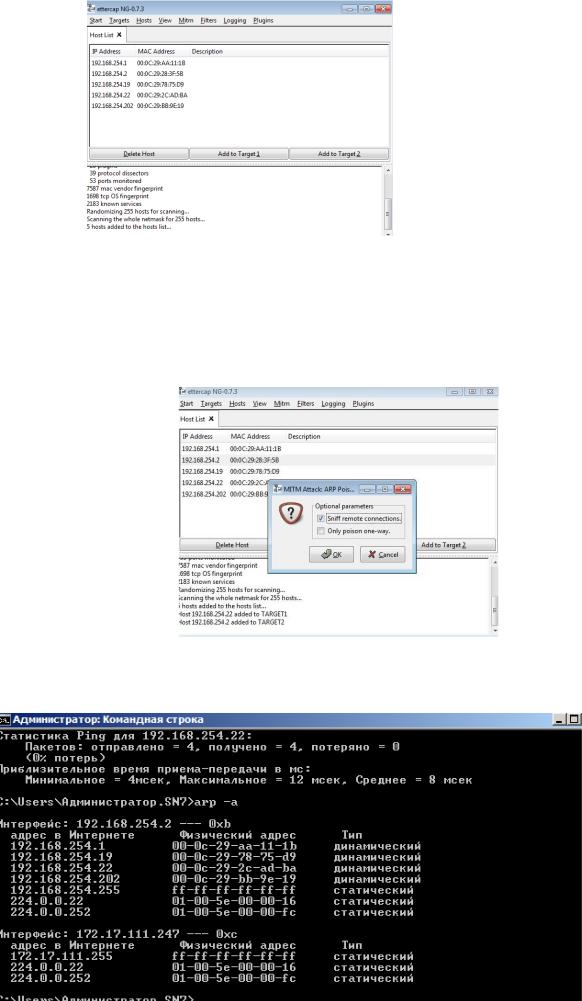

7. Сымитируйте атаку ARP-spoofingна компьютер Server SNS. Для этого:

в окне консоли Server SNS с помощью утилиты arp –a определите и запишите MAC-

адрескомпьютера ARM2(192.168.254.22): 00-0c-29-e3-55-a9 |

|

; |

в окне консоли Server SNS запустите постоянную проверку доступности компьютера ARM2

командой ping–t192.168.254.22;

перейдите в консоль ВМ ARM1 и в командной строке выполните команду: netsh interface ipv4 set interface LAN forwarding=enabled;

запустите EttercapNG-0.7.3. В открывшемся окне программы в главном меню выберите опцию

“Sniff / Unified sniffing…”;

в открывшемся диалоговом окне выберите из раскрывающегося списка сетевой интерфейс и нажмите кнопку "ОК". Обратите внимание, что в нижней части окна "EttercapNG-0.7.3" появилось описание параметров выбранного интерфейса компьютера ARM1;

в окне "EttercapNG-0.7.3"в главном меню выберите опцию “Hosts / Scanforhosts”. Дождитесь завершения сканирования доступных хостов в сети. В нижней части окна появятся сообщения об обнаруженных хостах и добавлении доступных хостов в список;

в главном меню окна "EttercapNG-0.7.3"выберите опцию “Hosts / Hostlist”.В верхней части окна вы увидите список доступных хостов в сети;

выберите хост 192.168.254.22 (компьютер ARM2) и нажмите кнопку "AddtoTarget 1", а затем выберите атакуемый компьютер 192.168.254.2 (компьютер Server SNS) и нажмите кнопку "AddtoTarget2". В нижней части окна появятся записи по заданным целям;

запуститеатаку ARP-spoofing. Для этого из главного меню выберите опцию “Mitm / ARPpoisoning…”, в открывшемся диалоговом окне отметьте опцию "Sniffremoteconnections" и нажмите кнопку "ОК";

перейдите в окно консоли Server SNS и с помощью утилиты arp –a определите MAC-адрес компьютера ARM2(192.168.254.22). Убедитесь, что он совпадает с тем, что вы записывали в начале теста. Атака была заблокирована системой защиты Secret Net Studio;