Континент_6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Программно-аппаратные средства защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №12

Организация L3VPN

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Преподаватель:

Штеренберг С.И.

(Ф.И.О) (подпись)

Оглавление

Цель лабораторной работы

Организовать VPN-соединение через сеть общего доступа между пользователями, находящимися в защищаемых сетях за разными криптошлюзами с целью обмена конфиденциальной информацией.

Оборудование

Виртуальные машины с установленным ARM, ЦУС, Роутером и KSH-main и WS1.

Выполнение лабораторной работы

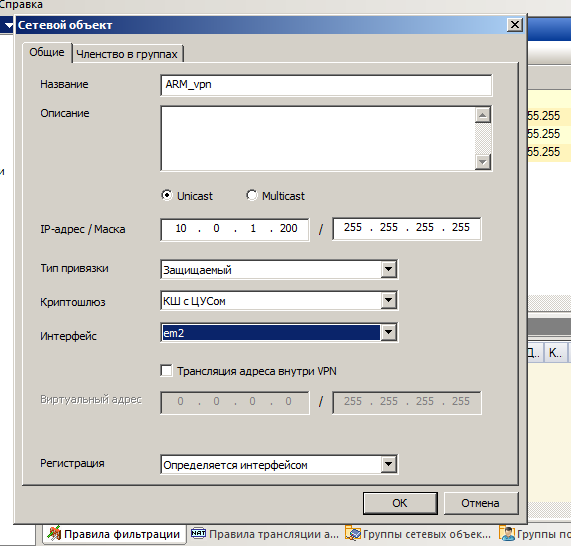

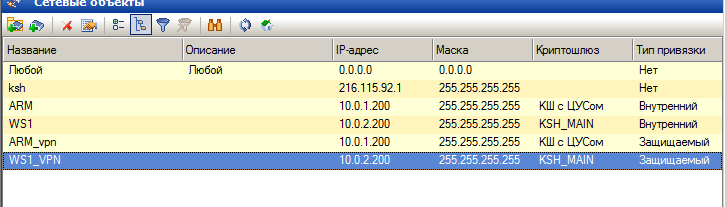

Создадем сетевые объекты для ARM и WS1 для нового VPN соединения:

Рис 1.

Рис 2.

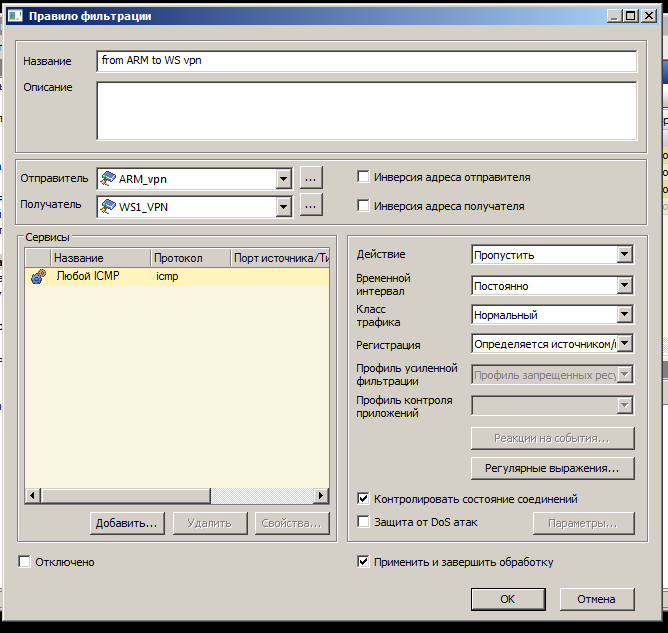

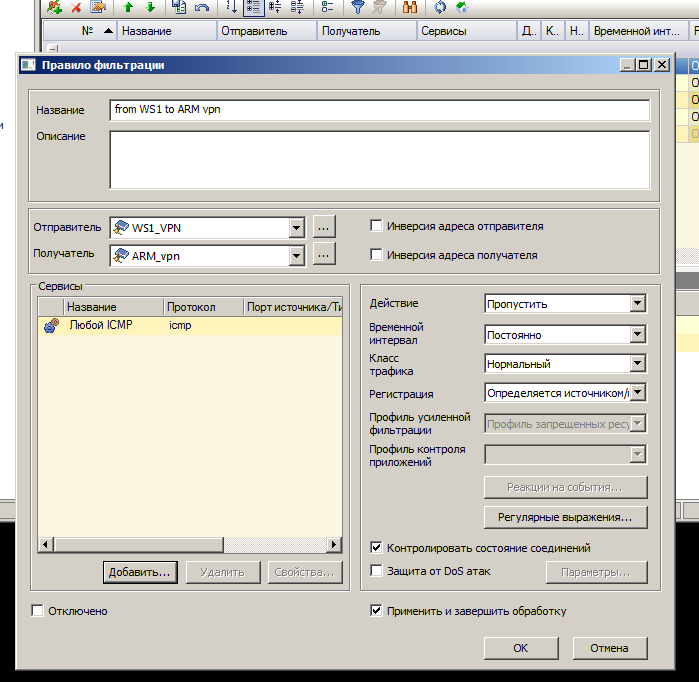

Создаем новые правила фильтрации для VPN соединения между новыми сетевыми объектами:

Рис 3.

Рис 4.

Рис 5.

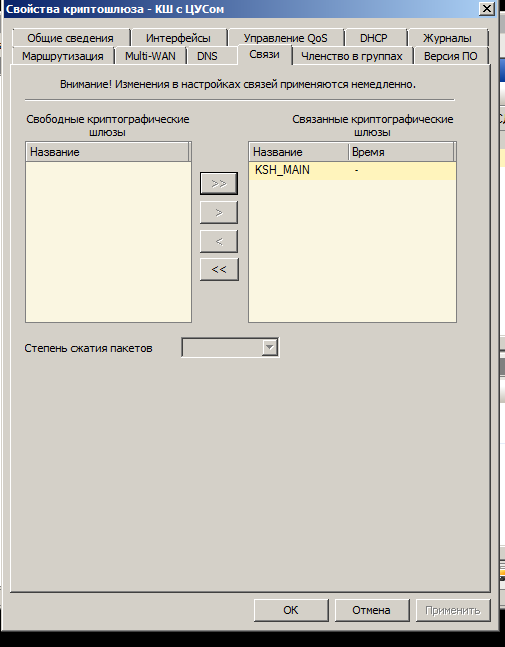

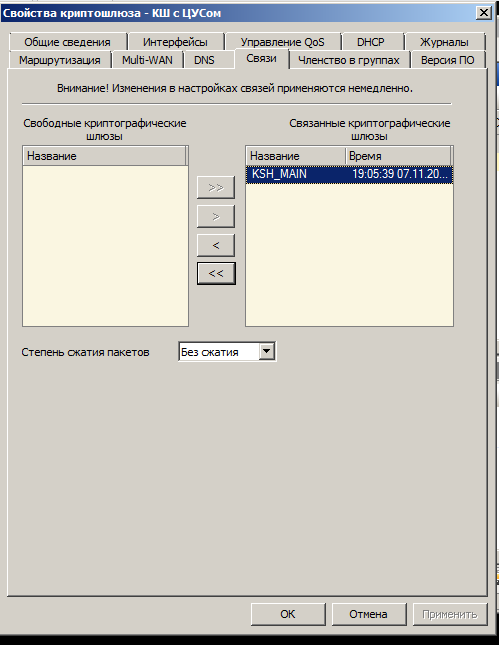

Устанавливаем связь между KSH-MAIN и ЦУС:

Рис 6.

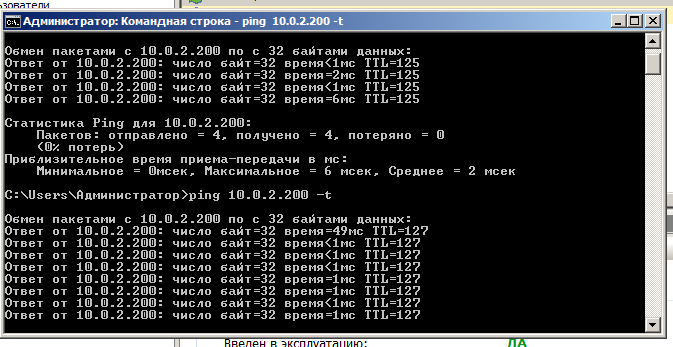

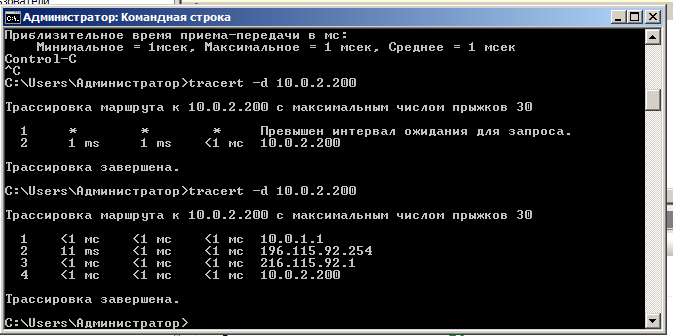

Проверяем работоспособность VPN соединения:

Рис 7.

Рис 8

Проверим установленное соединение:

Tracert не показывает путь пакетов значит соединение работает корректно.

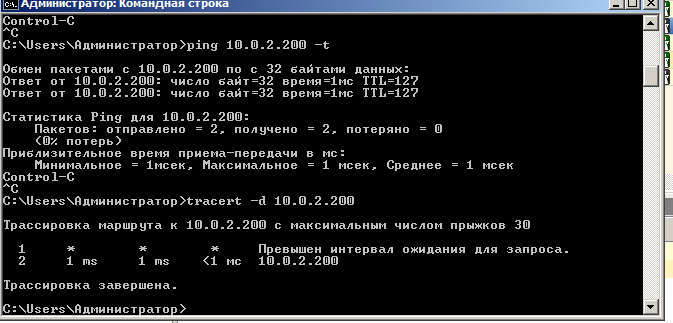

Убираем установленную связь и производим проверку tracert ещё раз:

Рис 9

Рис 10.

На рисунках видно что tracert отображает полный путь пакетов — VPN соединение отсутствует после отключения связи между KSH-main и ЦУС.

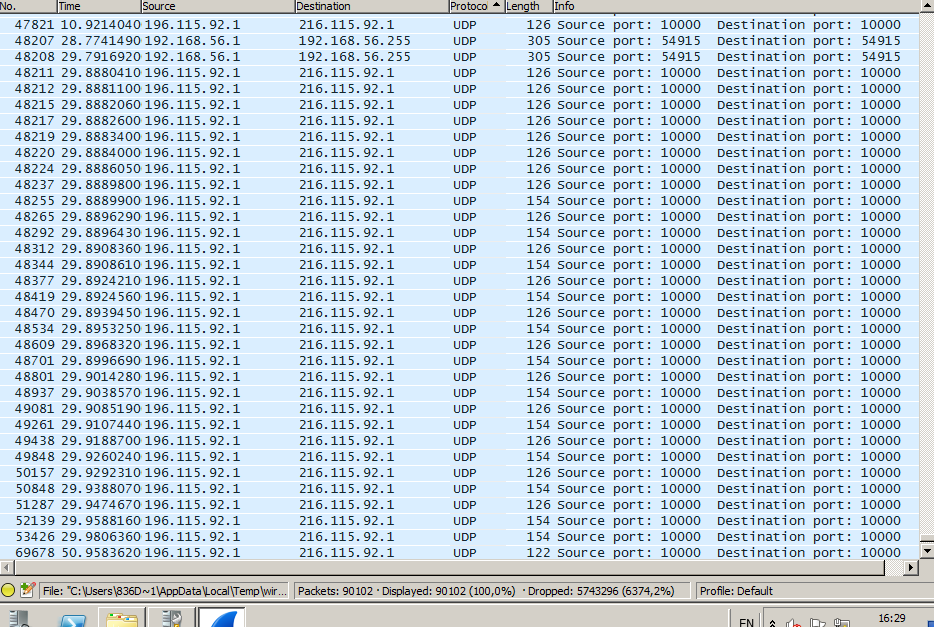

Просмотрим дамп шифрованного и нешифрованного трафика.

Шифрованный трафик проходит через порт 10000, это означает, что VPN туннель успешно создался.

Рис 11.

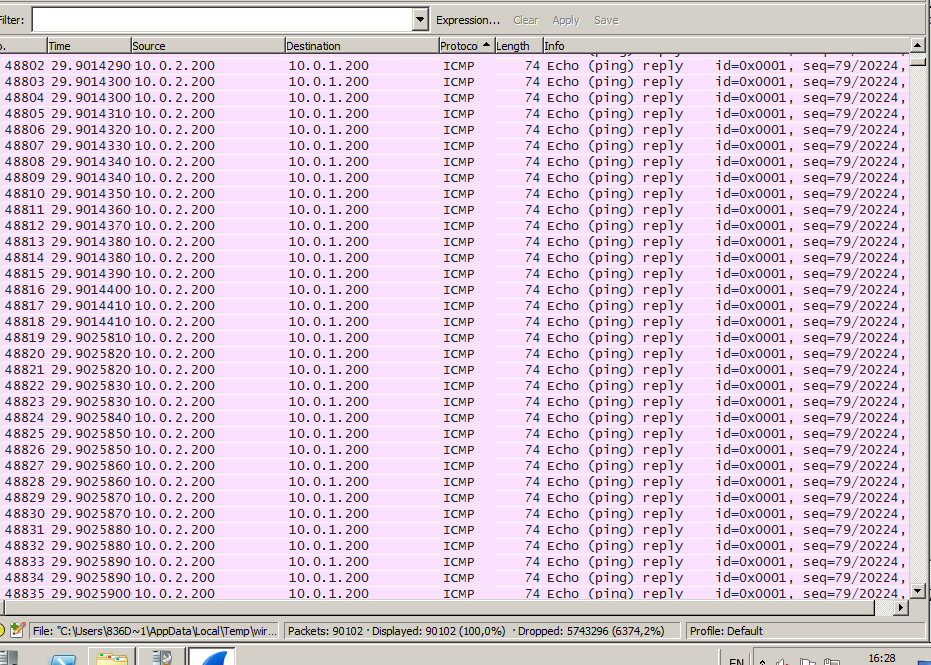

Нешифрованный же трафик не создает VPN туннель и выглядит так:

Рис 12.

Вывод

Между ВМ ARMи ВМ WS1, находящимися в защищаемых сетях за разными КШ, установлено шифрованное соединение (VPN-туннель) и протестирована его работа.

Санкт-Петербург

2021