Континент_7

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Программно-аппаратные средства защиты информации

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №13

Организация L2VPN

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

Преподаватель:

Штеренберг С.И.

(Ф.И.О) (подпись)

Оглавление

Цель лабораторной работы 3

Оборудование 3

Выполнение лабораторной работы 3

Контрольные вопросы 30

Вывод 32

Цель лабораторной работы

Организовать защищенное соединение между двумя удаленными сегментами одной сети.

Оборудование

Виртуальные машины с установленным ARM, ЦУС, Роутером, WS1, AP, KK1 и KK2.

Выполнение лабораторной работы

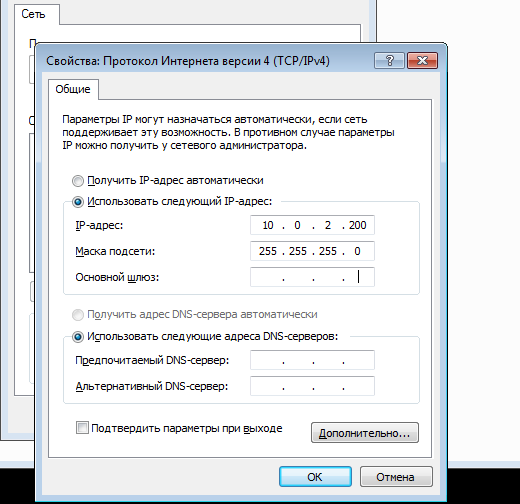

Изменим сетевые интерфейсы для WS:

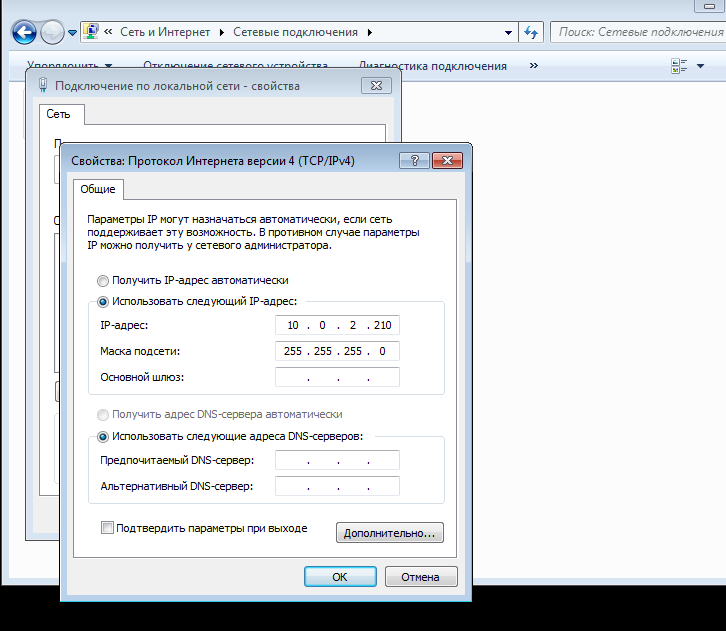

Для AP:

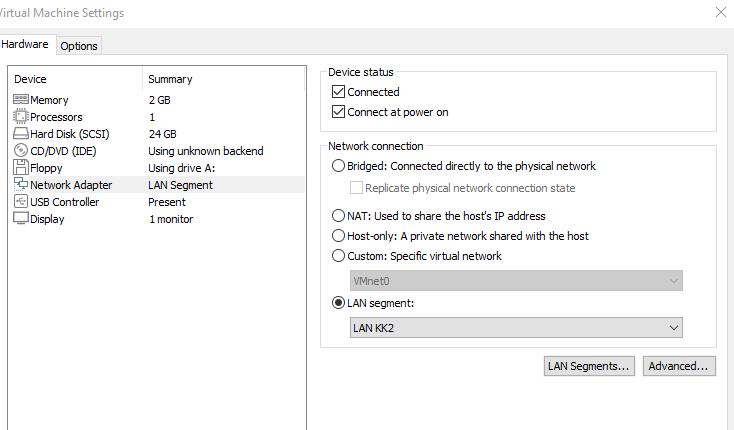

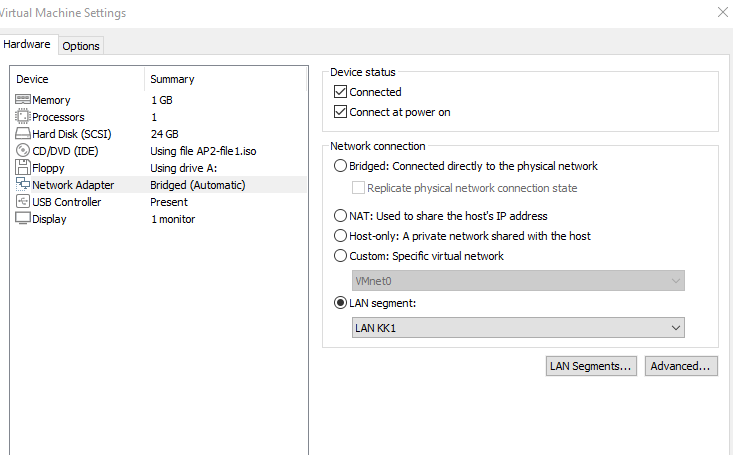

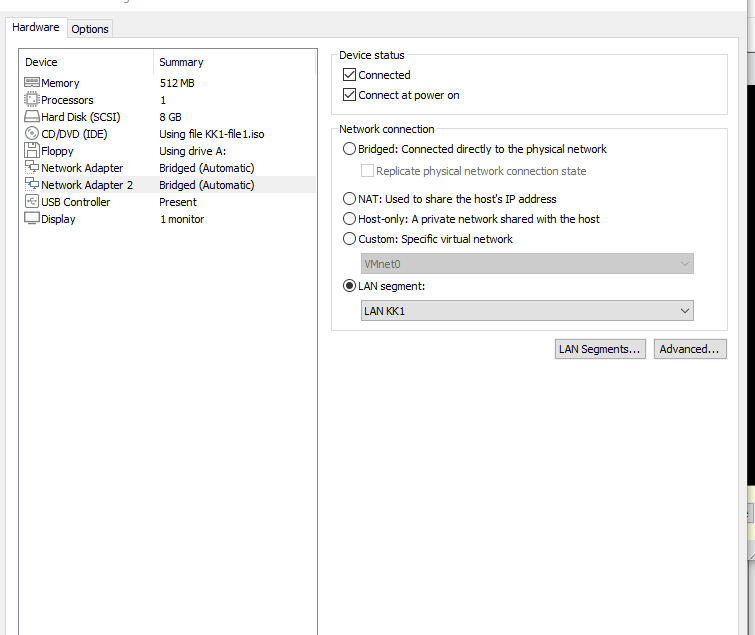

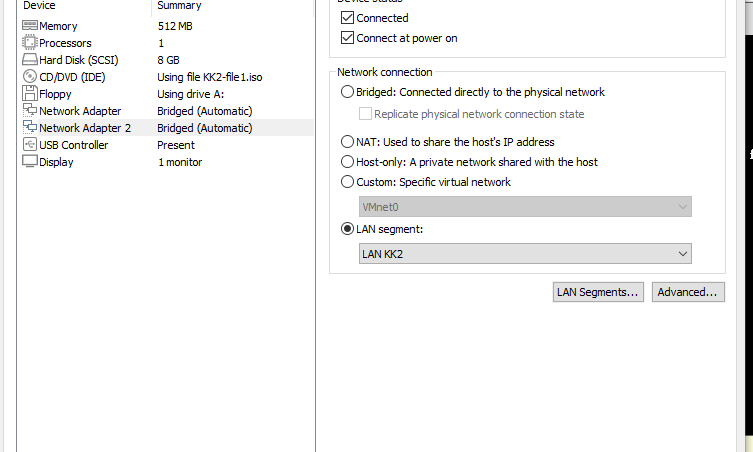

Настроим сетевые адаптеры для крипто-коммутаторов:

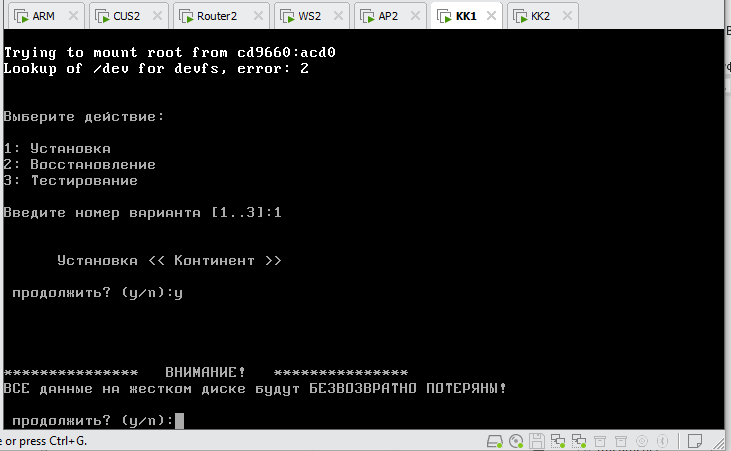

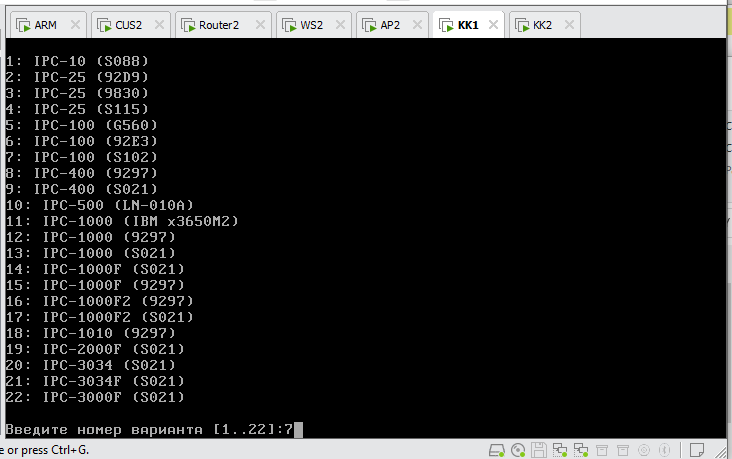

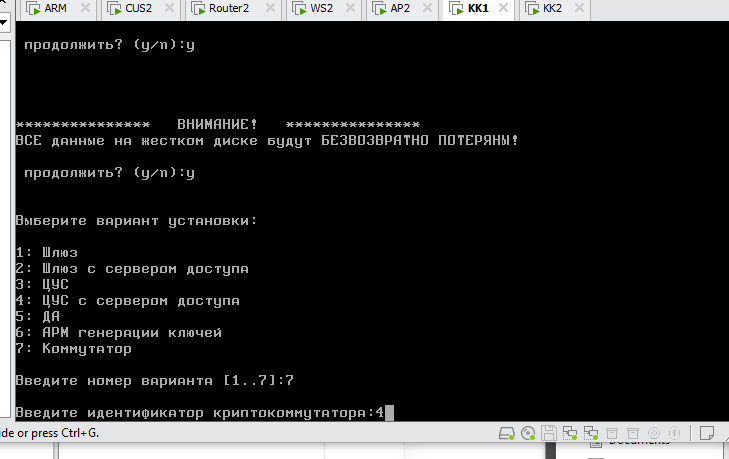

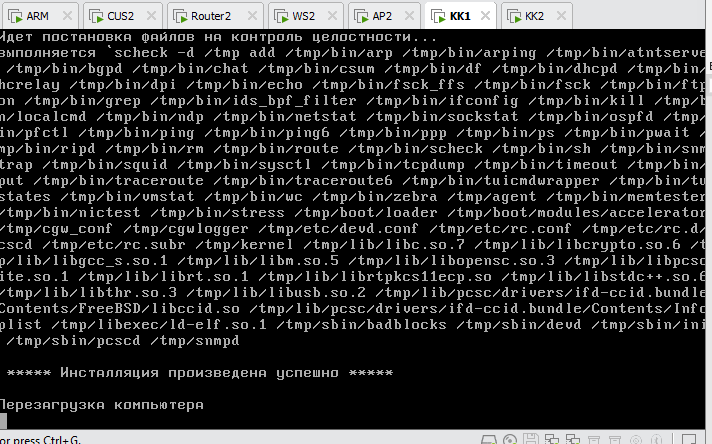

Запустим и настроим первый коммутатор:

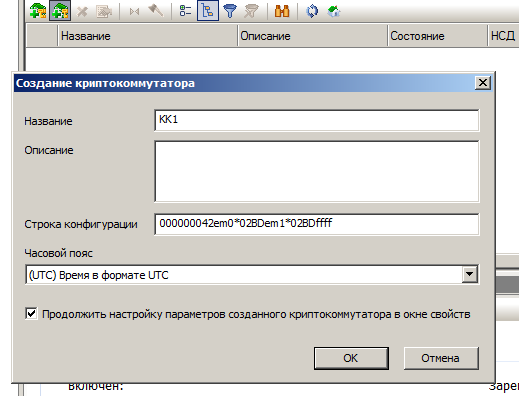

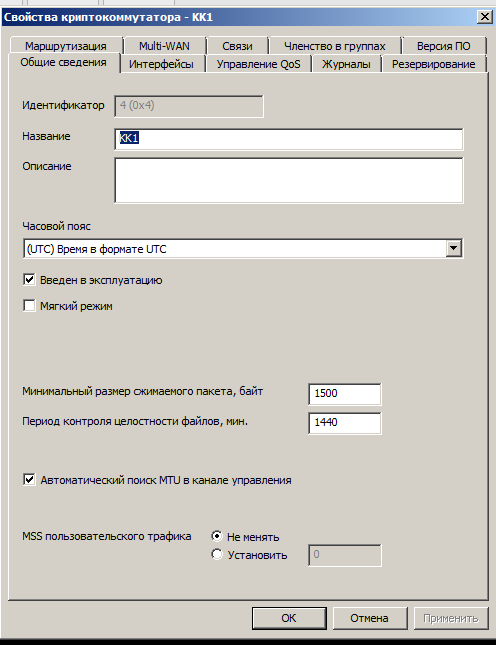

Создадим конфигурацию нового коммутатора KK1 в ПУ ЦУС:

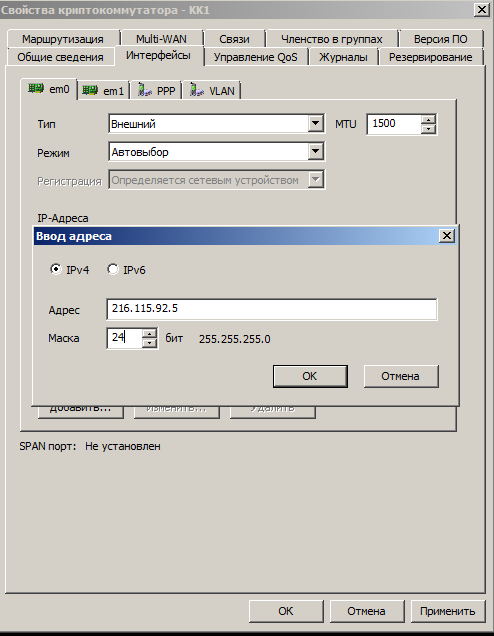

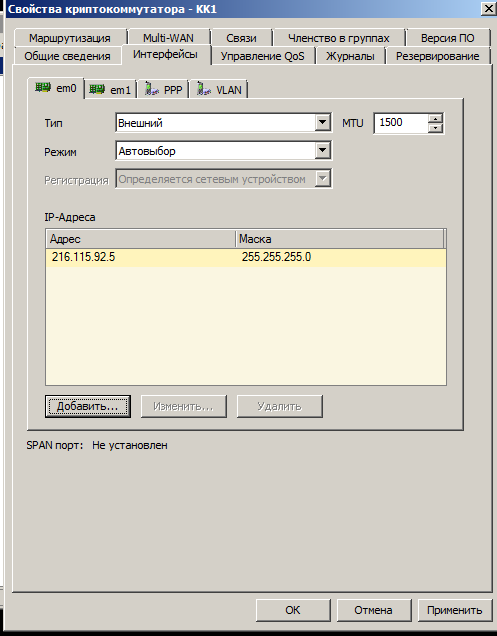

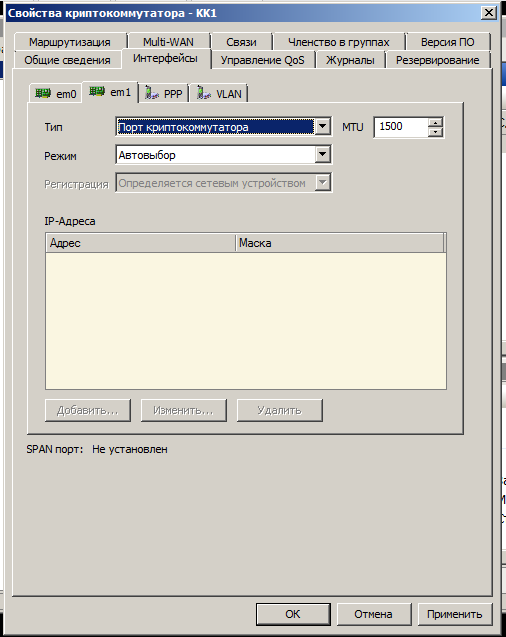

Настроим интерфейсы:

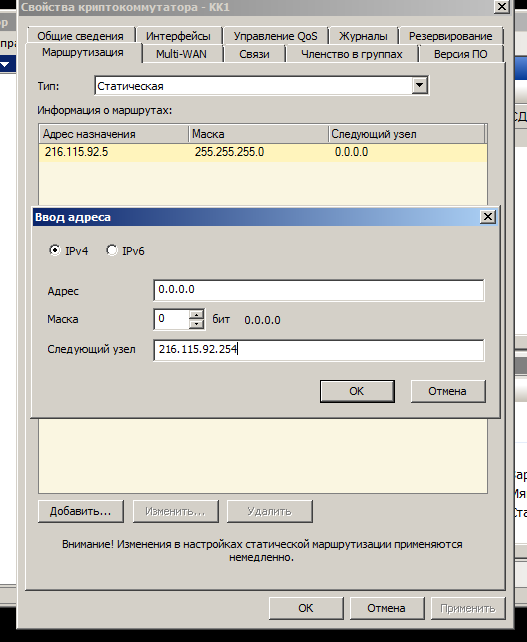

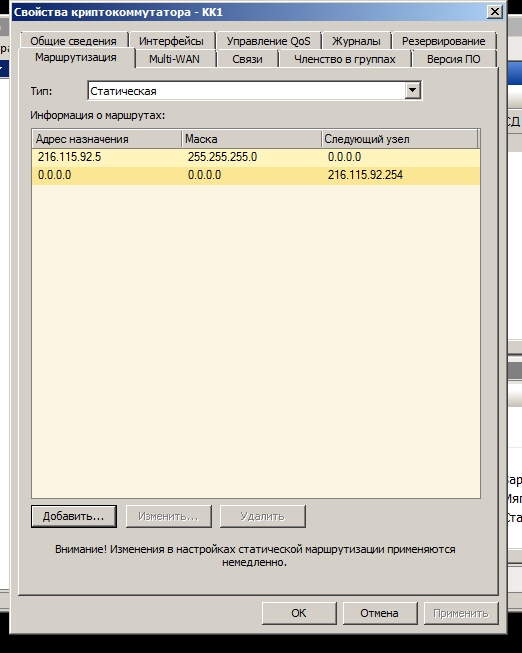

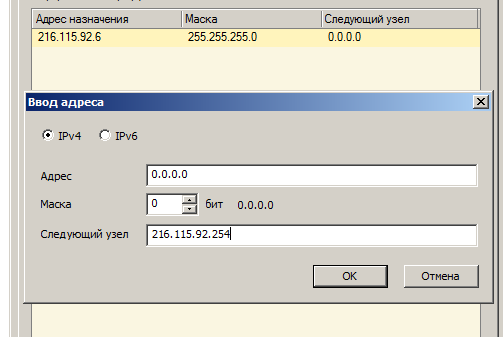

Добавим шлюз:

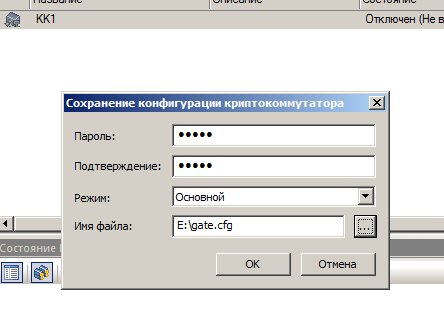

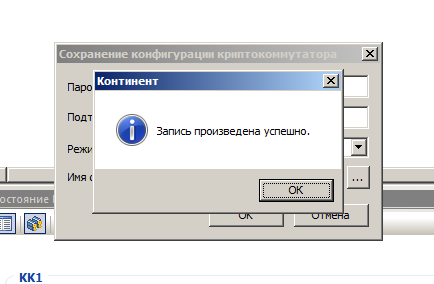

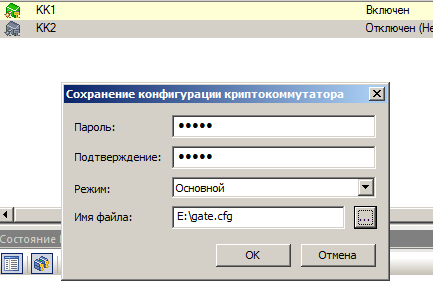

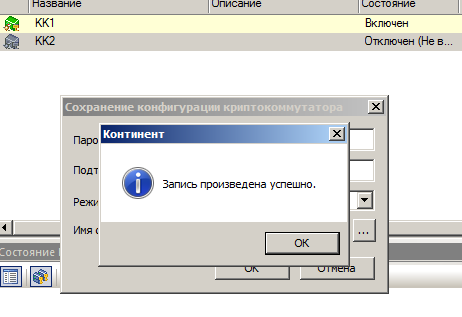

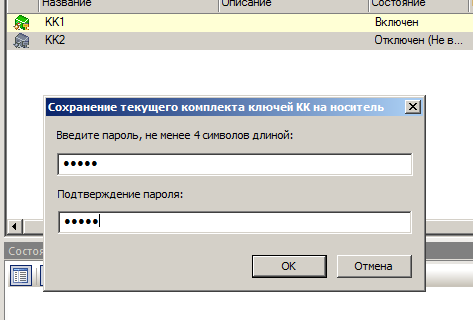

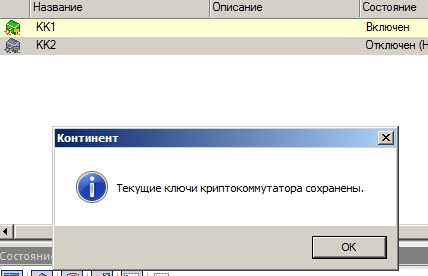

Сохраним конфигурацию и ключи на съемный носитель:

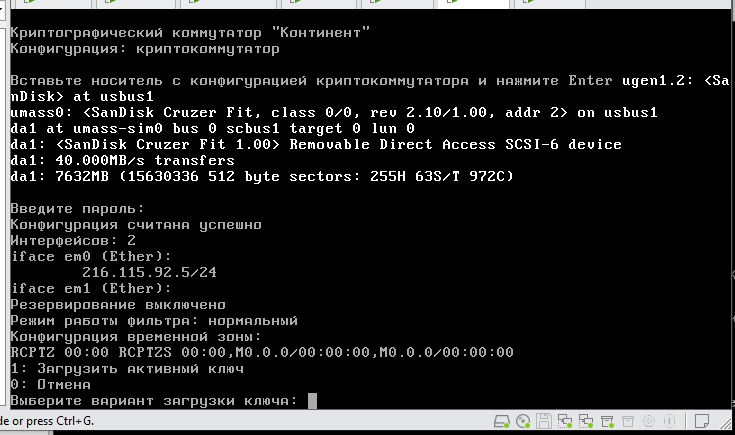

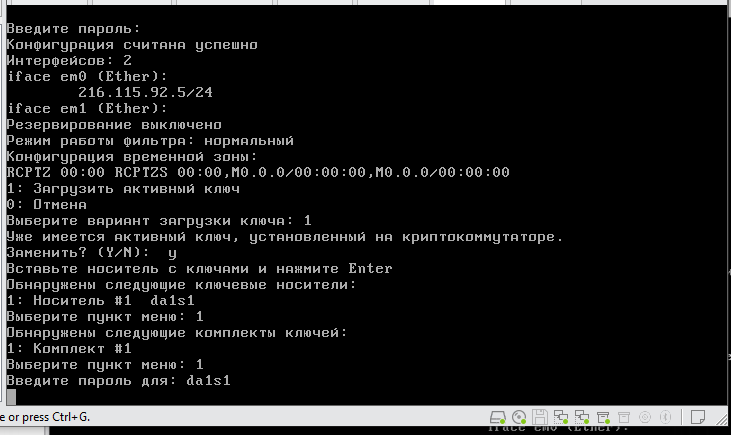

Установим конфигурации и ключи на коммутатор:

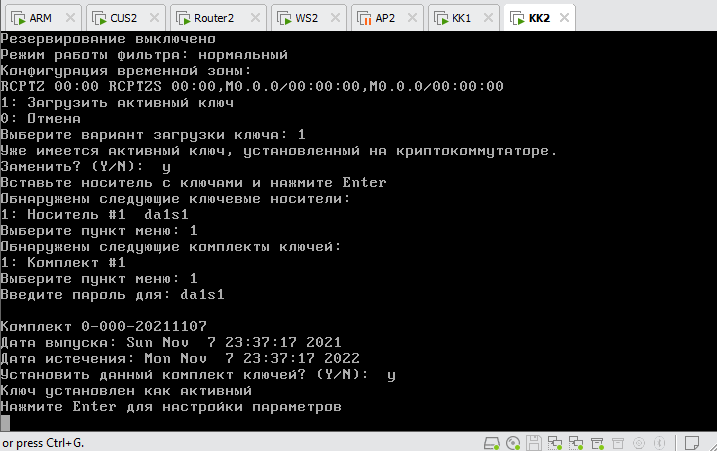

Запускаем и настраиваем второй коммутатор:

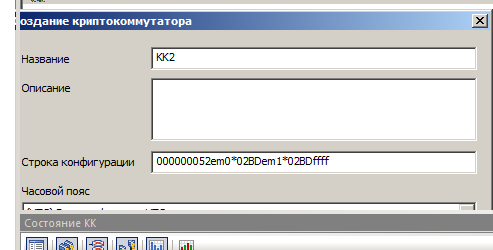

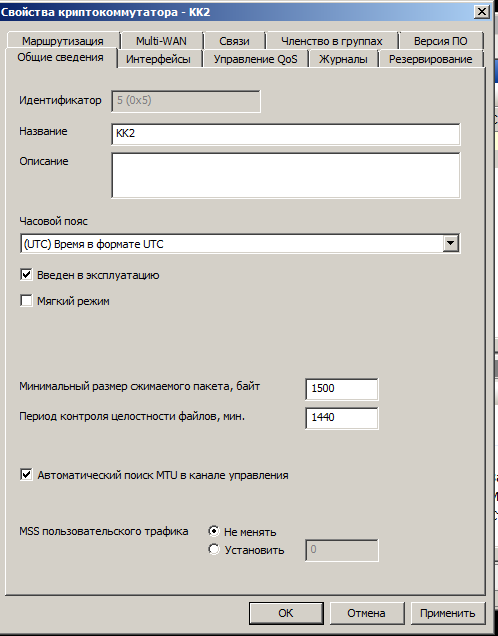

Создаем конфигурацию в ПУ ЦУС:

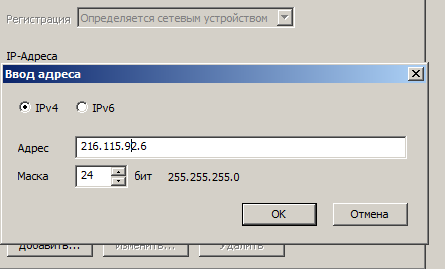

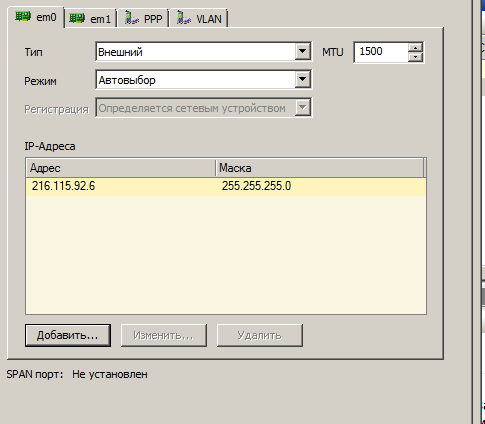

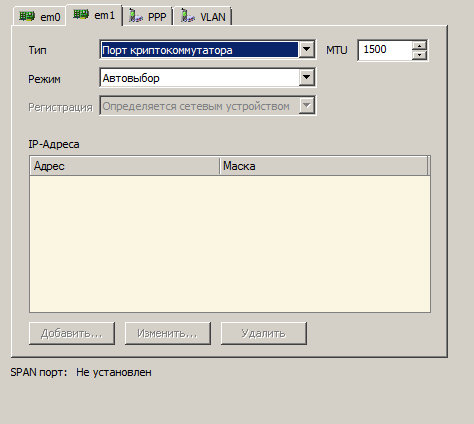

Настраиваем интерфейсы для коммутатора 2:

Создаем шлюз по умолчанию:

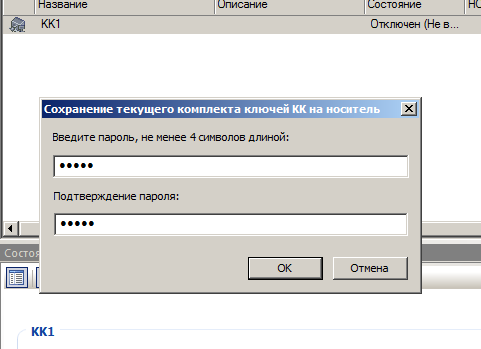

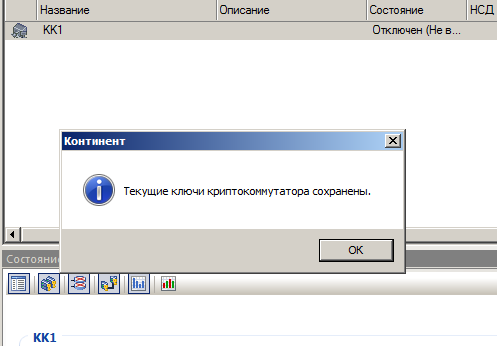

Сохраняем ключи и конфигурацию на съемный носитель:

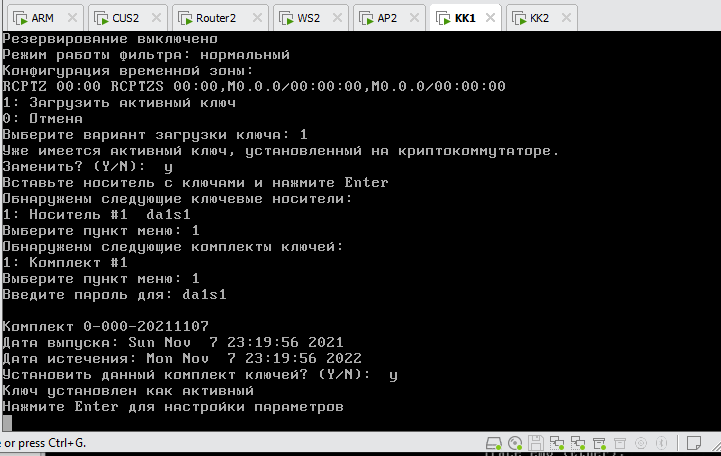

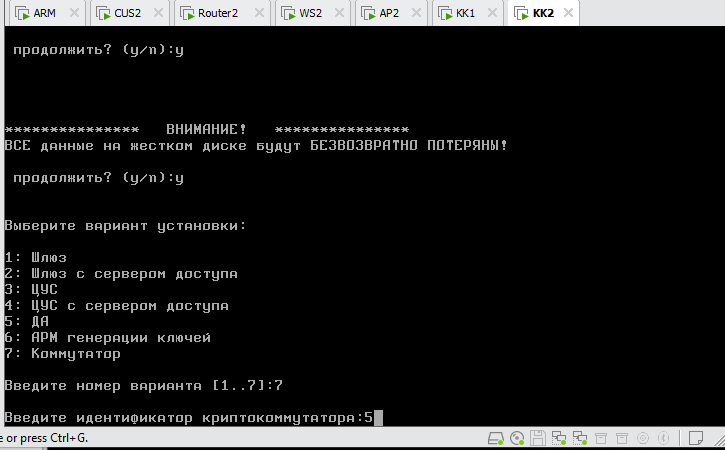

Загружаем сохраненные ключи на коммутатор:

Вводим оба коммутатора в эксплуатацию:

Коммутаторы корректно отображаются в ПУ ЦУС:

![]()

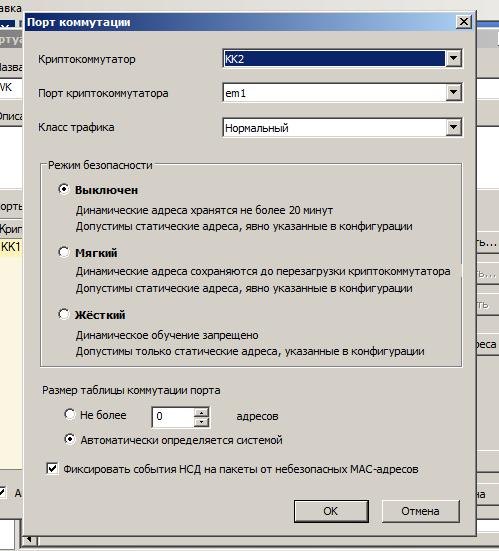

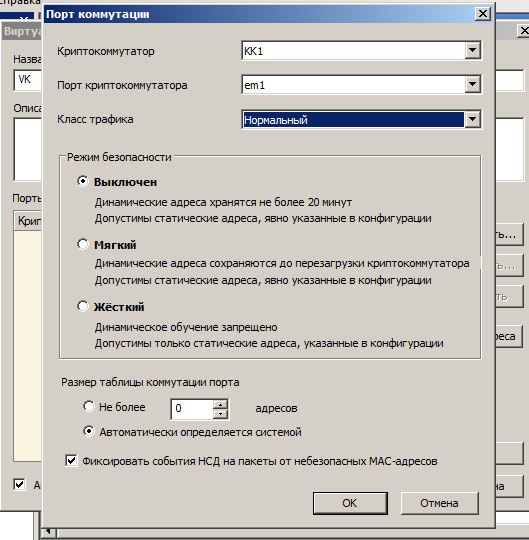

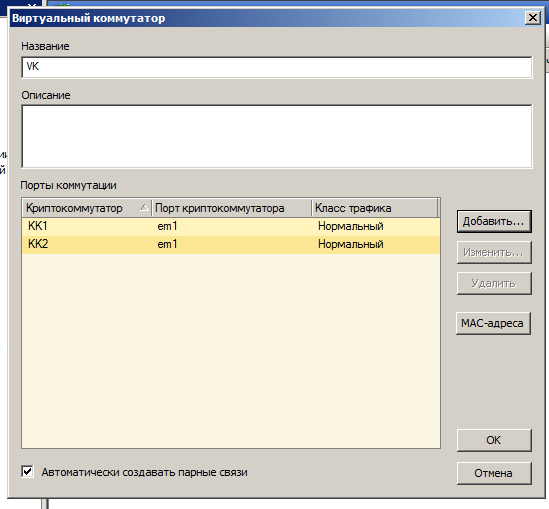

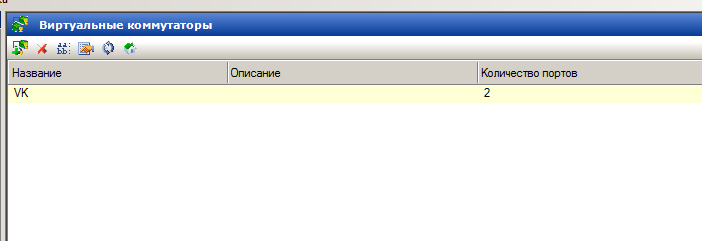

Создадим виртуальный коммутатор:

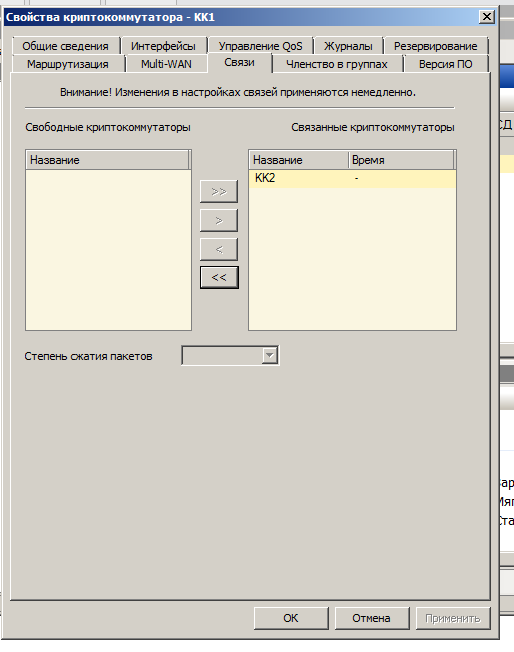

Связь между криптошлюзами настроилась автоматически:

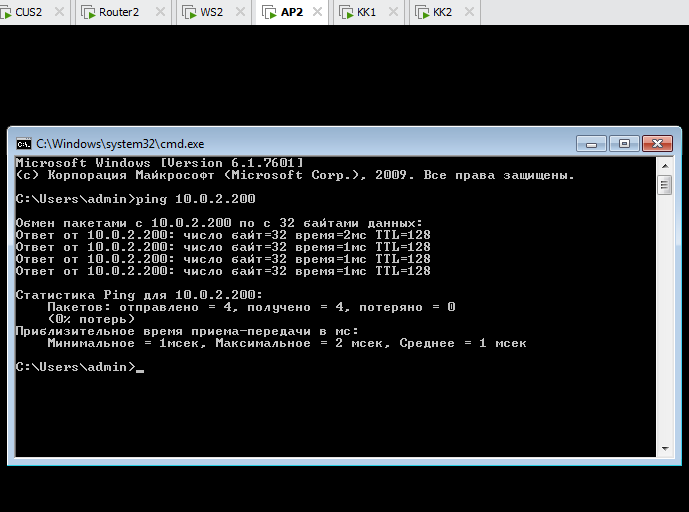

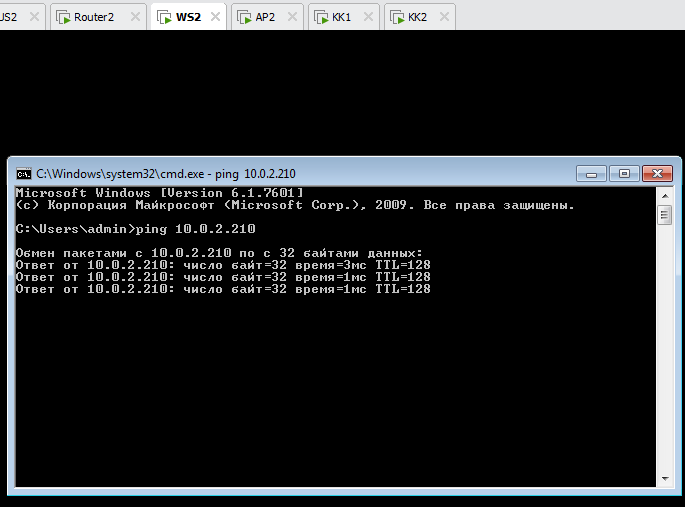

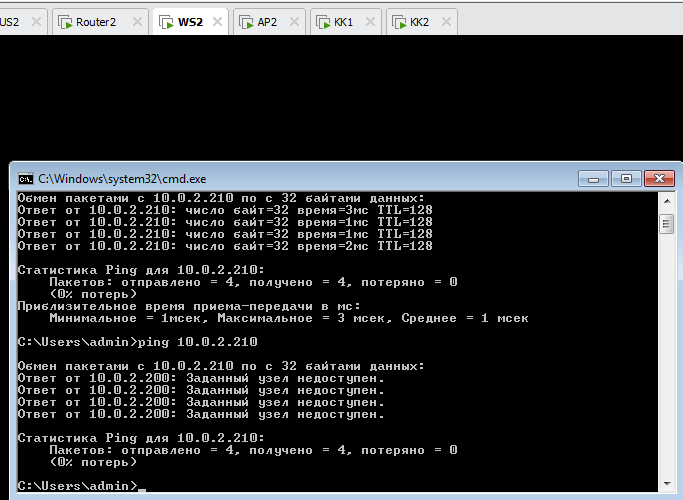

Проверяем работоспособность:

Пакеты доходят с обеих машин друг к другу, что означает о правильной настройке VPN.

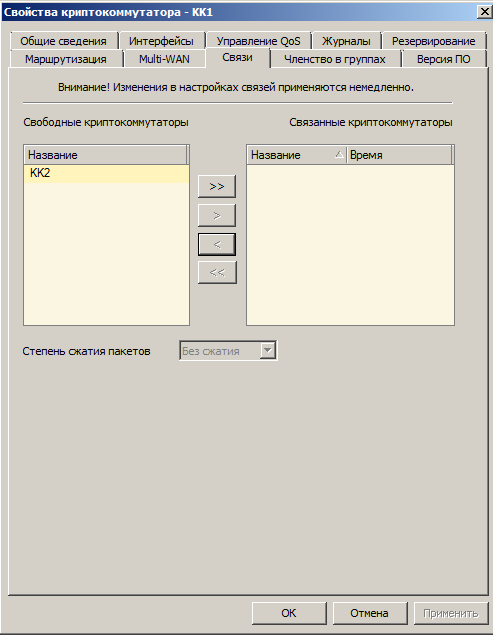

Попробуем убрать связь между криптошлюзами и повторить проверку:

Как видно, пакеты не доходят до машин, VPN соединение нарушено, связи между машинами нет.

Контрольные вопросы

При каких условиях принимается решение, что пакет должен быть зашифрован?

Если коммутаторы и криптошлюзы связаны.

На сколько увеличивается размер зашифрованного пакета?

Не более 52 байт.

Если криптошлюз отправителя и криптошлюз получателя имеют ключи парной связи, сетевой объект-отправитель имеет тип привязки к КШ "защищаемый", а получатель – "внутренний", будут ли шифроваться пакеты?

Будут, так как криптошлюзы связаны и имеют ключи парной связи.

Если криптошлюз отправителя и криптошлюз получателя имеют ключи парной связи, сетевой объект-отправитель имеет тип привязки "внутренний", а получатель – "защищаемый", будут ли шфифроваться пакеты?

Будут, так как криптошлюзы связаны и имеют ключи парной связи.

В чем отличие организации L2VPN от L3VPN?

Главное архитектурное различие L2 VPN и L3 VPN состоит в том, как организовано взаимодействие граничных маршрутизаторов РЕ и СЕ. В VPN 2-го уровня магистральный граничный маршрутизатор РЕ, в отличие от L3 VPN, не состоит с СЕ в равноправных одноранговых отношениях и не содержит собственных маршрутных таблиц для клиентской сети. Вместо этого он просто отображает входной трафик 2-го уровня на соответствующий входной туннель.

Вывод

Сделано соединение между двумя сегментами сети: в каждом установлены криптокоммутаторы «Континент», и ПУ ЦУС настроен канал шифрования между сетями. Канал шифрования проверен с помощью утилиты ping.

Санкт-Петербург

2021