2589

.pdfграфические, организационные, законодательные, мо- рально-этические меры);

- объект защиты (ограничения и контроля досту-

па на территорию, к автоматизированному рабочему месту, к электронной базе данных, к операционной сре-

де, к файловой системе, к трафику, к системному ресур-

су, к сетевому ресурсу, меры защиты операционной среды, базы данных, программного приложения, сетево-

го ресурса);

-топология возникновения угроз (защита от непосредственного и удаленного доступа);

-степень превентивности (меры предупреждения НСД; меры защиты в ходе НСД, меры ликвидации последствий НСД).

Меры и средства защиты от угроз, связанных с

НСД, могут быть классифицированы также по содержа-

нию угрозы безопасности информации, оперативности принятия мер защиты, стоимости и т.д. Но для понима-

ния содержания большинства этих мер и средств доста-

точно приведенных первичных признаков.

130

Рассмотрим более подробно меры и средства за-

щиты от угроз НСД в соответствии с формой или сре-

дой реализации и их направленностью.

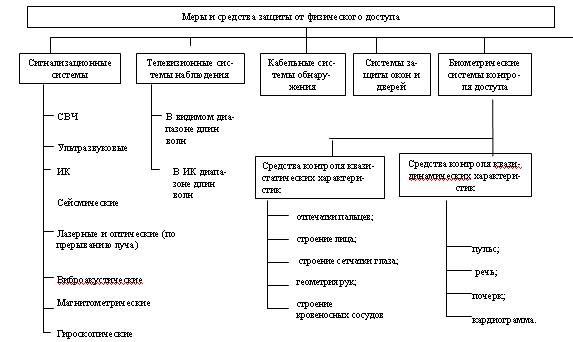

1.Средства защиты от физического доступа

(рис.24) создают препятствия для нарушителей на путях к защищаемым данным, например, на территорию, на которой располагаются объекты информатизации, в помещения с аппаратурой, носителями данных и т.п., или обеспечивают контроль доступа.

Средства защиты от физического доступа выполняют следующие основные функции:

1)охрана территории и зданий;

2)охрана внутренних помещений;

3)охрана оборудования и наблюдение за ним;

4)контроль доступа в защищаемые зоны;

5)создание препятствий визуальному наблюдению

иподслушиванию;

6)противопожарная защита;

7)блокировка действий нарушителя и т.п.

Для предотвращения проникновения нарушителей на охраняемую территорию применяются следующие технические устройства:

-сверхвысокочастотные (СВЧ), ультразвуковые (УЗ) и инфракрасные (ИК) сигнализационные системы;

-сейсмические, виброакустические, магнитометрические сигнализационные системы;

-лазерные и оптические сигнализационные системы (по прерыванию луча);

-телевизионные (ТВ) системы наблюдения;

-кабельные системы;

131

-системы защиты окон и дверей;

-биометрические средства контроля доступа. Для технического контроля доступа к аппарату-

ре применяют:

-телевизионные системы наблюдения;

-биометрические средства контроля доступа;

-атрибутивные средства контроля доступа;

-средства контроля и сигнализации вскрытия аппа-

ратуры;

-физические средства ограничения доступа (замки, решетки и т.п.).

Кратко рассмотрим некоторые из систем физической защиты.

СВЧ, УЗ и ИК системы предназначены для обнаружения движущихся объектов, определения их размеров, скорости и направления перемещения. Принцип их действия основан на изменении частоты отраженного от движущегося объекта сигнала.

ИК системы бывают активными и пассивными.

Активные системы содержат источник излучения и его приемник. Функционирование пассивных систем осно-

вано на фиксации теплового излучения ИК-датчиками.

УЗ и ИК системы применяются, главным обра-

зом, внутри помещений. СВЧ системы могут приме-

132

няться как внутри помещений, так и для охраны зданий

и территории.

Лазерные и оптические системы, работающие в видимой части спектра, реагируют на пересечение нарушителями светового луча и применяются, в основном, внутри помещений.

Телевизионные системы применяются для наблю-

дения как за территорией охраняемого объекта, так и за обстановкой внутри помещений. При этом могут быть системы наблюдения как в видимом, так и в ИК диапазонах длин волн.

Кабельные системы используются для охраны небольших объектов, обычно временно находящихся на территории, а также оборудования внутри помещений.

Они состоят из заглубленного кабеля, окружающего защищаемый объект и излучающего радиоволны. Приемник излучения реагирует на изменение поля, создаваемого нарушителем.

Системы защиты окон и дверей предназначе-

ны не только для препятствия механическому проник-

новению, а, главным образом, для защиты от наблюде-

ния и подслушивания. Регулирование доступа на тер-

риторию и в помещения может осуществляться и с по-

мощью специальных замков, в том числе замков с

133

управлением от микропроцессоров и ЭВМ и с содержа-

нием микропроцессоров.

Биометрические средства контроля доступа ос-

нованы на регистрации или измерении характеристик субъекта как биологического существа. Различают квазистатические и квазидинамические характеристики, используемые в биометрии.

Кквазистатическим характеристикам относятся: отпечатки пальцев; строение лица; строение сетчатки глаза; геометрия рук; строение кровеносных сосудов. К квазидинамическим характеристикам относят: пульс; речь; почерк; кардиограмма.

Катрибутивным средствам контроля доступа относят специальные карты, документы, ключи и жетоны. Специальные карты – это фотографии, смарт-карты (пластиковые карты, магнитные карты, карты памяти, собственно смарт-карты (карты с процессором и памятью), су- персмарт-карты (смарт-карты с дисплеем)(smart - интеллектуальный).

Кдокументам в данном случае относятся: пропуска, удостоверения личности, идентификационные карты.

134

135

Рис.24. Классификация мер и средств защиты информации от физического доступа

129

2. Средства ограничения и разграничения доступа к программно-аппаратной среде и данным (защиты от НСД с применением программных и программно-

аппаратных средств) включают в себя следующие основные классы средств:

программные и программно-аппаратные средства идентификации и аутентификации;

программные средства администрирования (разграничения полномочий, регистрации и контроля);

программные средства защиты от несанкционированного выполнения стандартных функций (чтения, записи, удаления, копирования, переименования, выполнения); программные средства защиты от программно-

математического воздействия; программные и программно-аппаратные средства

криптографической защиты; программно-аппаратные средства защиты от сете-

вых атак.

На рис.25 эти средства приведены в несколько иной классификации. Это подчеркивает возможность различных классификационных схем для мер и средств защиты информации.

Рассмотрим подробнее каждый из этих классов, кроме защиты информации от сетевых атак и программноматематического воздействия, которые будут рассматриваться в отдельных лекциях.

Программные и программно-аппаратные средства идентификации и аутентификации – это специ-

альные программы или аппаратура с программным обеспечением, предназначенная для идентификации и (или) аутентификации пользователя. Идентификация – это проверка соответствия метки пользователя, технического средства, документа, носителя эталонной метке. Простей-

141

шая идентификация основана на проверке условного имени пользователя. Для этого имеется соответствующая программа проверки имен. Метка может вводиться пользователем или наносится на носитель. В последнем случае применяется специальная программа ввода метки и считывания при попытке работы с носителем. Если нужная метка отсутствует, то система сигнализирует о попытке НСД. В настоящее время такие программы идентификации активно разрабатываются.

Аутентификация – это установление подлинно-

сти пользователя. Одним из первых и на сегодня основ-

ных приемов программной аутентификации является

проверка пользователя по паролю. Соответственно для

этого используются программные и программно-

аппаратные средства паролирования и сверки паролей,

их шифрования и дешифровки. Однако аутентификации

– это и проверка подлинности пакета в трафике обмена

данными в локальных, корпоративных или глобальных

сетях. В сетевых структурах такая проверка особенно

важна и ей уделяют особое внимание. Поэтому средства

защиты информации в информационно - телекоммуни-

142

кационных сетях будут рассматриваться в отдельной

лекции.

Программные средства администрирования – это средства разграничения полномочий, регистрации и контроля, а также оптимизации настройки операционных систем и систем управления базами данных.

Разграничение полномочий – это предоставление субъектам доступа различных прав пользования программными или техническими ресурсами системы, хранимыми или обрабатываемыми данными.

Существует четыре основных способа программного разделения доступа субъектов к совместно используемым объектам:

разграничение по физической среде доступа, когда субъекты обращаются к физически различным объектам (однотипным устройствам, наборам данных на разных носителях и т.д.).

разграничение по физической среде доступа, когда субъекты обращаются к физически различным объектам (однотипным устройствам, наборам данных на разных носителях и т.д.).

разграничение по времени доступа, когда субъекты с различными правами доступа к объекту получают его в различные промежутки времени;

разграничение по времени доступа, когда субъекты с различными правами доступа к объекту получают его в различные промежутки времени;

разграничение в рамках виртуальной среды, когда субъекты получают доступ к совместно используемому объекту под контролем программных средств разграничения доступа, которые моделируют виртуальную операционную среду "один субъект - все объекты", при этом разделение реализуется такими способами как: разделение оригинала объекта, разделение с копированием объекта и т.д.

разграничение в рамках виртуальной среды, когда субъекты получают доступ к совместно используемому объекту под контролем программных средств разграничения доступа, которые моделируют виртуальную операционную среду "один субъект - все объекты", при этом разделение реализуется такими способами как: разделение оригинала объекта, разделение с копированием объекта и т.д.

разделение на основе криптографии, когда все объекты хранятся в зашифрованном виде, права доступа определяются наличием ключа для расшифровки объекта.

разделение на основе криптографии, когда все объекты хранятся в зашифрованном виде, права доступа определяются наличием ключа для расшифровки объекта.

143