2589

.pdf

Рис.17. Схема организации атаки "Анализ сетевого трафика".

В сети Internet основными базовыми протоколами удаленного доступа являются TELNET и FTP (File Transfer Protocol). TELNET - это протокол виртуального терминала (ВТ), позволяющий с удаленных хостов подключаться к серверам Internet в режиме ВТ. FTP - протокол, предназначенный для передачи файлов между удаленными хостами. Для получения доступа к серверу по данным протоколам пользователю необходимо пройти на нем процедуру идентификации и аутентификации. В качестве информации, идентифицирующей пользователя, выступает его идентификатор (имя), а для аутентификации используется пароль, которые в соответствии с протоколами FTP и TELNET передаются по сети в открытом, незашифрованном виде. Сетевой анализ осуществляется с помощью специальной про- граммы-анализатора пакетов.

Анализ сетевого трафика в сети Internet успешно применялся в последние годы, и, согласно материалам специального комитета при конгрессе США, с его помощью, например, еще в 1993-1994 годах было перехвачено около миллиона паролей для доступа в различные информационные системы.

108

Подмена доверенного объекта распределенной сети. Реализация удаленных атак данного типа обычно состоит в передаче пакетов обмена с атакующего объекта на цель атаки от имени доверенного субъекта взаимодействия (при этом переданные сообщения будут восприняты системой как корректные). Для идентификации TCР-пакета в TCP-заголовке используют два 32-разрядных идентификатора, которые играют роль счетчика пакетов. Все сетевые операционные системы, даже самые защищенные, формируют начальные значения идентификаторов не по случайному закону, а по детерминированному, зачастую линейному. Это позволяет прогнозировать (предсказывать) значения идентификаторов, причем достаточно просто, и за счет этого устанавливать TCP-соединение.

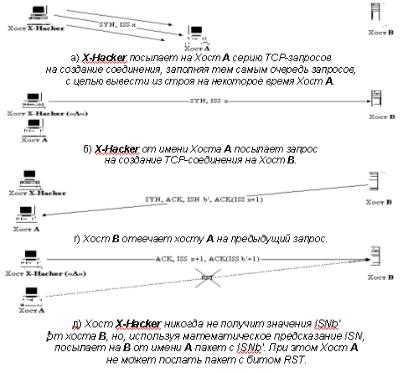

Пример удаленной атаки на сеть Internet данного

типа приведен на рис.18. Суть атаки состоит в следую-

щем. 32-разрядные идентификаторы имеют названия -

Sequence Number и Acknowledgment Number. В поле

служебного заголовка пакета, называемом Control Bits,

размером 6 бит содержатся следующие командные би-

ты:

URG: Urgent Pointer field significant

ACK: Acknowledgment field significant

PSH: Push Function

RST: Reset the connection

SYN: Synchronize sequence numbers

109

FIN: No more data from sender

Часть этих бит используется в схеме создания TCPсоединения. Пусть хосту А необходимо создать TCPсоединение с хостом В. Тогда А посылает на В следующее сообщение:

1. A - > B: SYN, ISNa .

Это означает, что в передаваемом A сообщении ус-

тановлен бит SYN (synchronize sequence number), а в поле

Sequence Number установлено начальное 32-битное значе-

ние ISNa (Initial Sequence Number). В отвечает:

2. B - > A: SYN, ACK, ISNb, ACK(ISNa+1)

Вответ на полученный от А запрос В отвечает сообщением, в котором установлен бит SYN и установлен бит ACK; в поле Sequence Number хостом В устанавливается свое начальное значение счетчика - ISNb; поле

Acknowledgment Number содержит значение ISNa, полу-

ченное в первом пакете от хоста А и увеличенное на единицу. А, завершая рукопожатие (handshake), посылает:

3. A - > B: ACK, ISNa+1, ACK(ISNb+1)

Вэтом пакете установлен бит ACK; поле Sequence Number содержит ISNa + 1; поле Acknowledgment Num-ber

содержит значение ISNb + 1. Посылкой этого пакета на хост В заканчивается трехступенчатый handshake, и TCPсоединение между хостами А и В считается установленным. Теперь хост А может посылать пакеты с данными на хост В по только что созданному виртуальному TCPканалу:

4. A - > B: ACK, ISNa+1, ACK(ISNb+1); DATA

Из рассмотренной выше схемы создания TCP- соеди-нения видно, что единственными идентификаторами TCP-абонентов и TCP-соединения являются два 32-битных параметра Sequence Number и Acknowledgment Number.

Следовательно, для формирования ложного TCP-пакета

110

атакующему необходимо знать текущие идентификаторы для данного соединения - ISNa и ISNb. Атакующему достаточно, подобрав соответствующие текущие значения идентификаторов TCP-пакета для данного TCP-соединения (например, данное соединение может представлять собой FTPили TELNET-подключение), послать пакет с любого хоста в сети Internet от имени одного из участников данного соединения (например, от имени клиента), и данный пакет будет воспринят как верный. К тому же, так как FTP и TELNET не проверяют IP-адреса отправителей, от которых им приходят сообщения, то в ответ на полученный ложный пакет, FTPили TELNET-сервер отправит ответ на указанный в ложном пакете настоящий IP-адрес атакующего, то есть атакующий начнет работу с FTPили TELNET-сервером со своего IP-адреса, но с правами легально подключившегося пользователя, который, в свою очередь, потеряет связь с сервером из-за рассогласования счетчиков.

В том случае, когда атакующий находится в одном сегменте с целью атаки или через его сегмент проходит трафик предполагаемого объекта атаки, то задача получения значений ISNa и ISNb является тривиальной и решается путем анализа сетевого трафика.

Наибольший интерес представляют межсегмент-

ные атаки, когда атакующий и его цель находятся в раз-

ных сегментах сети. В этом случае задача получения

значений ISNa и ISNb не является тривиальной и реша-

ется методом подбора (прогноза).

111

В качестве доверенного субъекта может высту-

пать маршрутизатор или любой другой хост сети. По-

сылка ложных управляющих сообщений может привес-

ти к серьезным нарушениям работы распределенной се-

ти (например, к изменению ее конфигурации).

Внедрение в распределенную сеть ложного объекта путем навязывания ложного маршрута.

Современные глобальные сети представляют собой совокупность сегментов сети, связанных между собой через сетевые узлы. При этом маршрутом называется последовательность узлов сети, по которой данные передаются от источника к приемнику.

112

Рис. 18. Подмена одного из участников TCP-соединения

Каждый маршрутизатор имеет специальную таблицу, называемую таблицей маршрутизации, в которой для каждого адресата указывается оптимальный маршрут. Отметим, что таблицы маршрутизации существуют не только у маршрутизаторов, но и у любых хостов в глобальной сети. Для обеспечения эффективной и оптимальной маршрутизации в распределенных сетях применяются специальные управляющие протоколы, позволяющие маршрутизаторам обмениваться информацией друг с другом (RIP

(Routing Internet Protocol), OSPF (Open Shortest Path First)),

уведомлять хосты о новом маршруте - ICMP (Internet

113

Control Message Protocol), удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)).

Важно отметить, что все описанные выше протоколы позволяют удаленно изменять маршрутизацию в сети Internet, то есть являются протоколами управления сетью.

Основная цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы изменить исходную маршрутизацию на объекте распределенной сети так, чтобы новый маршрут проходил через ложный объект - хост атакующего.

Реализация данной типовой удаленной атаки состоит в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации.

Для изменения маршрутизации атакующему необходимо послать по сети определенные данными протоколами управления сетью специальные служебные сообщения от имени сетевых управляющих устройств (например, маршрутизаторов). В результате успешного изменения маршрута атакующий получит полный контроль над потоком информации, которой обмениваются два объекта распределенной сети, и атака перейдет во вторую стадию, связанную с приемом, анализом и передачей сообщений, получаемых от обманутых объектов сети. Пример атаки данного типа в сети Internet рассмотрен на рис.18.

Для осуществления этой удаленной атаки необходимо подготовить ложное ICMP Redirect Host сообщение, в котором указать конечный IP-адрес маршрута (адрес хоста, маршрут к которому будет изменен) и IP-адрес ложного маршрутизатора. Далее это сообщение передается на атакуемый хост от имени маршрутизатора. Для этого в IP-заголовке в поле адреса отправителя указывается IP-адрес маршрутизатора.

114

Рассмотрим функциональную схему осуществления этой удаленной атаки (рис. 19):

Рис. 19. Внутрисегментное навязывание хосту ложного маршрута при использовании протокола ICMP

Внедрения в распределенную сеть ложного объекта на основе использования недостатков алгоритмов удаленного поиска. В распределенной ВС часто оказывается, что ее удаленные объекты изначально не имеют достаточно информации, необходимой для адресации сообщений. Обычно такой информацией являются аппаратные (адрес сетевого адаптера) и логические (IP-адрес, например) адреса объектов сети. Для получения подобной информации в распределенных сетях используются различ-

ные алгоритмы удаленного поиска, заключающиеся в пе-

редаче по сети специального вида поисковых запросов, и в ожидании ответов на запрос с искомой информацией. После получения ответа на запрос, запросивший субъект обладает всеми необходимыми данными для адресации. Руководствуясь полученными из ответа сведениями об искомом объекте, запросивший субъект начинает адресоваться к нему. Примером подобных запросов, на которых бази-

115

руются алгоритмы удаленного поиска, могут служить ARP- и DNS-запрос в сети Internet.

В случае использования распределенной сетью механизмов удаленного поиска существует возможность на атакующем объекте перехватить посланный запрос и послать на него ложный ответ, где указать данные, использование которых приведет к адресации на атакующий ложный объект. В дальнейшем весь поток информации между субъектом и объектом взаимодействия будет проходить через ложный объект.

Атаки с использованием ARP-запроса. Для этого проанализируем схему адресации пакетов в сети Internet и возникающие при этом проблемы безопасности. Для адресации IP-пакетов в сети Internet кроме IP-адреса хоста необходим еще либо Ethernet-адрес его сетевого адаптера (в случае адресации внутри одной подсети), либо Ethernetадрес маршрутизатора (в случае межсетевой адресации). Первоначально хост может не иметь информации о Ethernet-адресах других хостов, находящихся с ним в одном сегменте, в том числе и о Ethernet-адресе маршрутизатора. Следовательно, перед хостом встает стандартная проблема удаленного поиска адреса. В сети Internet для решения этой проблемы используется протокол ARP (Address Resolution Protocol). Протокол ARP позволяет по-

лучить взаимно однозначное соответствие IP- и Ethernetадресов для хостов, находящихся внутри одного сегмента. Это достигается следующим образом: при первом обращении к сетевым ресурсам хост отправляет широковещательный ARP-запрос на "пустой" Ethernet-адрес FFFFFFFFFFFFh, в котором указывает IP-адрес маршрутизатора и просит сообщить его Ethernet-адрес (IP-адрес маршрутизатора является обязательным параметром, который всегда устанавливается вручную при настройке любой

116

сетевой ОС в сети Internet). Этот широковещательный запрос получат все станции в данном сегменте сети, в том числе и маршрутизатор. Получив данный запрос, маршрутизатор внесет запись о запросившем хосте в свою специальную ARP-таблицу-таблицу муршрутизации, а затем отправит на запросивший хост ARP-ответ, в котором сообщит свой Ethernet-адрес. Полученный в ARP-ответе Ethernet-адрес будет занесен в ARP-таблицу, находящуюся в памяти операционной системы на запросившем хосте и содержащую записи соответствия IP- и Ethernet-адресов для хостов внутри одного сегмента. Это значит, что, перехватив на атакующем хосте внутри данного сегмента сети широковещательный ARP-запрос, можно послать ложный ARP-ответ, в котором объявить себя искомым хостом (например, маршрутизатором), и в дальнейшем активно контролировать и воздействовать на сетевой трафик "обманутого" хоста по схеме "Ложный объект". Функциональная схема ложного ARP-сервера приведена на рис.20:

Вариант атаки с использованием DNS-сервера.

Как известно, для обращения к хостам в сети Internet используются 32-разрядные IP-адреса, уникально идентифицирующие каждый сетевой компьютер в этой глобальной сети. Однако, для пользователей применение IP-адресов при обращении к хостам является не слишком удобным и далеко не самым наглядным.

В самом начале зарождения Internet для удобства пользователей было принято решение присвоить всем компьютерам в сети имена. Использование имен позволяет пользователю лучше ориентироваться в киберпространстве сети Internet - куда проще, понятней и наглядней для пользователя запомнить, например, имя www.ferrari.it, чем четырехразрядную цепочку IP-адреса. Использование в Internet мнемонически понятных для пользователей имен

117