2589

.pdfЕсли не удалось защитить программную среду от проникновения вредоносной программы, то требуется защита от ее воздействия.

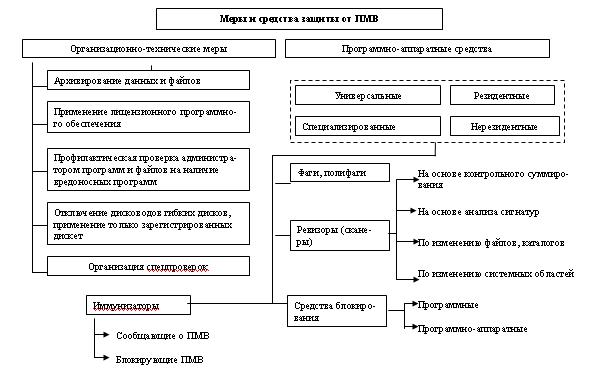

В целом реализация мер защиты в ходе функционирования ИТКС осуществляется наиболее полно с применением подсистемы защиты от ПМВ, в которую, как правило, входит сертифицированный пакет программных средств поиска, обнаружения и ликвидации вредоносных программ, а также предусматриваются организационные меры защиты. Возможно применение программноаппаратных средств защиты. Ниже приводится один из вариантов классификации средств защиты от ПМВ(рис. 23).

Организационные меры направлены, в основном,

на предотвращение возможности ПМВ путем проведе-

ния соответствующих профилактических мероприятий,

своевременное обнаружение ПМВ или следов такого

воздействия в целях устранения его последствий и бло-

кирования распространения вредоносных программ.

Они регламентируют действия пользователя или адми-

нистратора в интересах защиты информации от ПМВ.

Программные и программно-аппаратные средст-

ва защиты включают в себя антивирусные сканеры,

138

программы-ревизоры, программы-фильтры ("сторожа")

и антивирусные блокировщики, иммунизаторы.

Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов с последующим их удалением. Для поиска известных вирусов используются так называемые сигнатуры или «маски». Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса. Если вирус не содержит постоянной маски или длина этой маски недостаточно велика, то используются другие методы. Примером такого метода является алгоритмический язык, описывающий все возможные варианты кода, которые могут встретиться при заражении подобного типа вирусом. Такой подход используется некоторыми антивирусами для детектирования полиморфиквирусов.

Во многих сканерах используются также алгоритмы «эвристического сканирования», т.е. анализ последовательности команд в проверяемом объекте, набор некоторой статистики и принятие решения («возможно заражен» или «не заражен») для каждого проверяемого объекта. Поскольку эвристическое сканирование является во многом вероятностным методом поиска вирусов, то на него распространяются многие законы теории вероятностей. Например, чем выше процент обнаруживаемых вирусов, тем больше количество ложных срабатываний.

В современных антивирусных сканерах, как правило, интегрируются программы-детекторы и программыдоктора. Программы-детекторы осуществляют поиск вредоносной программы и при обнаружении выдают соответ-

139

ствующее сообщение. Программы-доктора или фаги удаляют из файла тело программы вируса, возвращая файл в исходное состояние. Часто в связи с этим антивирусные сканеры называют фагами. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, а затем переходят к "лечению" файлов.

140

Рис.23. Классификация мер и средств защиты от ПМВ

119

Среди фагов выделяют полифаги, предназначенные для поиска и уничтожения большого количества вирусов. Полифаги являются, как правило, универсальными антивирусными сканерами, функционирующими независимо от операционной системы, в которой работает компьютер. Наиболее известными полифагами являются программы

Aidtest, Scan, Nornon AntiVirus, Doctor Web, "Антивирус Касперского".

Кроме универсальных существуют "специализированные" сканеры, предназначенные только для определенных операционных систем, определенных прикладных программ или для обезвреживания ограниченного числа вирусов (или только одного их класса, например макровирусов). Специализированные сканеры, рассчитанные только на макро-вирусы, часто оказываются наиболее удобным и надежным решением для защиты систем документооборота в средах MS Word и MS Excel.

Сканеры также делятся на «резидентные» (мониторы), загружаемые автоматически в оперативную память компьютера при его включении, и «нерезидентные», обеспечивающие проверку системы только по запросу. Как правило, «резидентные» сканеры обеспечивают более надежную защиту системы, поскольку они немедленно реагируют на появление вируса, в то время как «нерезидентный» сканер способен опознать вирус только во время своего очередного запуска.

К достоинствам сканеров всех типов относится их универсальность, к недостаткам — размеры антивирусных баз, которые сканерам приходится «таскать за собой», и относительно небольшая скорость поиска вирусов.

Принцип работы программ-ревизоров основан на запоминании исходных состояний программ, каталогов, файлов и системных областей диска и периодическом или

124

по желанию пользователя сравнении текущего состояния с исходным. Наиболее широкое распространение на практике нашли так называемые CRC-сканеры, функционирование которых основано на вычислении контрольного значения циклического избыточного кода (cyclic redundancy check - CRC) – контрольной суммы. При этом по каждому файлу, каталогу, программе или области данных осуществляется суммирование цифр, в виде которых хранятся данные, затем полученное двоичное число делится на фиксированное значение и остаток берется в качестве контрольной суммы. Эти CRC-суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т.д. При запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями контрольной суммы. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

Недостатками CRC-сканеров является невозможность определения ими вирусов в новых файлах (в электронной почте, на дискетах, в восстанавливаемых файлах или при распаковке файлов из архива), поскольку в их базах данных отсутствует информация об этих файлах.

Программы-фильтры или "сторожа" пред-

ставляют собой, как правило, небольшие резидентные программы, предназначенные для обнаружения дейст-

вий вредоносной программы, таких как попытки кор-

рекции исполняемых файлов (с расширением com., exe.

125

и др.), изменение атрибутов файла, прямая запись на диск по абсолютному адресу, запись в загрузочные сек-

тора диска, загрузка резидентной программы и др.

При попытке какой-либо программы произвести ука-

занные действия "сторож" посылает пользователю соот-

ветствующее сообщение и предлагает запретить или разрешить эти действия. Программы-фильтры способны обнаружить вредоносные программы на самой ранней стадии их существования до размножения, однако они не "лечат" файлы и диски. Разновидностью программ-

фильтров являются антивирусные блокировщики, вы-

полняющие одновременно с обнаружением действий вредоносной программы их блокирование. Антивирус-

ные блокировщики могут быть как в программном, так и в программно-аппаратном исполнении. Однако наряду с недостатками программ-фильтров они обладают не-

достатками, связанными с часто возникающей пробле-

126

мой их совместимости со конфигурациями компьютеров

и сложности при установке и настройке.

Иммунизаторы или программы-вакцины делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса. Первые обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяется его на изменение. Недостаток у таких иммунизаторов состоит в неспособности обнаружения стелс-вирусом. Поэтому такие иммунизаторы, как и блокировщики, практически не используются в настоящее время.

Второй тип иммунизации защищает систему от поражения вирусом какого-то определенного вида. Файлы на дисках модифицируются таким образом, что вирус принимает их за уже зараженные. Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена.

Такой тип иммунизации не может быть универ-

сальным, поскольку нельзя иммунизировать файлы от

всех известных вирусов. Однако, несмотря на это, по-

добные иммунизаторы в качестве полумеры могут

вполне надежно защитить компьютер от некоторых ви-

127

русов вплоть до того момента, когда они будут опреде-

ляться антивирусными сканерами.

Ни одно из приведенных средств не обеспечивает абсолютно надежную защиту от ПМВ. Только создание изолированной операционной среды компьютера способно обеспечить такую защиту. Изолированная операционная среда может быть создана при выполнении следующих условий:

-на ПЭВМ с проверенной базовой системой вводавывода (BIOS) установлена проверенная операционная среда;

-достоверно установлена неизменность операционной среды;

-кроме проверенных программ в данной программ- но-аппаратной среде не запускалось никаких иных программ;

-исключен запуск проверенных программ в какойлибо иной ситуации, то есть вне проверенной среды.

Выполнение данных условий может быть достигнуто путем использования при включении компьютера загрузочной дискеты, без применения которой запуск программ невозможен. Загрузка с загрузочной дискеты является надежным методом установления собственной операционной среды, но лишь тогда, когда оператор не допускает ошибок или преднамеренных действий (запускает находящиеся на дискете программы без загрузки с дискеты). Такого рода действия не только нарушают изолированность системы, но и могут привести к внедрению вредоносных программ в ранее проверенные программы пользователя или операционную среду.

128

6. МЕРЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОТ УГРОЗ, СВЯЗАННЫХ С НСД

Имеется большое разнообразие подходов к клас-

сификации мер и средств защиты от угроз, связанных с НСД, основанных на различных системах классифика-

торов. В данном пособии рассматривается один из таких подходов, основанный на некотором обобщении этих систем классификаторов, их уточнении в соответствии с последними результатами исследований в этой области и открытыми публикациями. В качестве первичных классификаторов в предлагаемой системе выбраны сле-

дующие признаки:

-направленность меры защиты (ограничение физического доступа; разграничение доступа к программ- но-аппаратной среде и данным; защита программного обеспечения от несанкционированного воздействия; защита от сбоев, отказов и ошибок; предотвращение и ликвидация последствий программно-математического воздействия);

-форма или среда реализации (физические, аппаратные, программные, программно-аппаратные, крипто-

129