ных замков, в том числе замков с управлением от микропроцессоров и компьютеров.

Биометрические средства контроля доступа основаны на регистрации или измерении характеристик субъекта как биологического существа. Различают квазистатические и квазидинамические характеристики, используемые в биометрии. К квазистатическим характеристикам относятся: отпечатки пальцев; строение лица; строение сетчатки глаза; геометрия рук; строение кровеносных сосудов и т.п. К квазидинамическим характеристикам относят: пульс; речь; почерк; кардиограмма (более подробно о современных методах биометрической аутентификации в разделе 5.5).

Катрибутивным средствам контроля доступа отно-

сят специальные карты, документы, ключи и жетоны. Специальные карты – это фотографии, смарт1-карты (пластиковые карты, магнитные карты, карты памяти, собственно смарт-карты (карты с процессором и памятью), супер- смарт-карты -смарт-карты с дисплеем).

Кдокументам в данном случае относятся: пропуска, удостоверения личности, идентификационные карты.

Проектирование систем защиты от физического доступа начинают, как правило, с выявления необходимых организационных мер защиты, связанных, прежде всего, с установлением режима допуска на территорию и в помещения. После этого рассматривается необходимость и возможность установки технических средств контроля и защиты. Для обеспечения надежности охраны должна предусматриваться эшелонированная защита с рубежами:

по территорииорганизации (предприятия, фирмы);

внутри помещений;

для защиты от доступа к аппаратуре.

1smart - интеллектуальный

Эшелонированная защита позволяет парировать угрозы дискредитации тех или иных подсистем сигнализации и контроля доступа, что может быть реализовано в случае проникновения опытных нарушителей.

Ворганизациях, где отсутствует пропускной режим, основное внимание должно быть уделено контролю доступа к аппаратуре.

Воснову выбора мер и средств контроля физического доступа должны быть положены требования стан-

дарта ГОСТ Р 51241-2008 [54].

Проектированием и установкой подсистем защиты от физического доступа должны заниматься специализированные организации, имеющие соответствующие лицензии. Высоконадежная система защиты от физического доступа является непременным условием эффективности СЗИ в целом.

Средства защиты от непосредственного виртуального доступа и воздействия вредоносными программа-

ми(иногда их называют узловыми программными средствами, средствами защиты хоста и т.п.) направлены на исключение или затруднение проникновения нарушителя с использованием программных средств в операционную среду компьютера и на защиту операционной среды от вредоносных программ. Эти средства реализуются или операционной системой компьютера, или путем применения специальных программ, программных и программно-аппаратных комплексов (рис. 5.5). Следует подчеркнуть, что эти средства одновременно направлены на защиту информации и от удаленного доступа (сетевых атак) при проникновении нарушителя или инициированного им процесса в операционную среду компьютера, вызове команд операционной системы и попытках выполнения несанкционированных действий с информацией.

Средства защиты информации

Средства, реализуемые операционной системой

Средства администрирования пользователей

Встроенные утилиты резервирования, восстановления

Встроенные средства противодействия дизассемблированию программ

Средства идентификации и аутентификации пользователей, файлов, процессов, команд

Назначение минимально необходимых прав и привилегий пользователям

Средства реализации технологии RAID для обеспечения отказоустойчивости и повышения производительности

Средства регистрации, протоколирования и аудита

Средства разграничение доступа к каталогам и файлам на уровне реестра операционной системы

Средства разграничения и контроля доступа к реестру

Программные средства блокирования выполнения из-за неправильных данных, форматов и др.

Средства контроля целостности операционной среды

Средства регламентации и контроля использования технологий беспроводного доступа

Специальные программы и программно-аппаратные комплексы защиты

Программные средства анализа кодов программ

BOON |

CQua |

FlawFind |

PSca |

MemWatch |

АК-ВС |

АИСТ-С |

Внешние утилиты восстановленияинформации и программы безвозвратного удаления остаточной информации

R-Studio |

Undelete Plus |

Easy Recovery Prof. |

Cipher |

Eraser |

CCleaner |

Специальные программные комплексы (сканеры безопасности) анализа защищенности

Nessus |

Xspider |

Retina |

Languard |

Ревизор |

Max Patrol |

Internet Security |

|

|

|

|

|

|

Scanner(ISS) |

|

|

|

|

|

|

|

|

|

|

|

Антивирусные пакеты |

|

|

АВ Касперского |

Dr.Web |

ESET NOD32 |

Awast |

Anti-Virus Toolkit |

Программно-аппаратные комплексы доверенной загрузки, разграничения доступа и бло- |

Аккорд-АМДЗ |

Лабиринт-Д3 |

Максим-М1 |

Центурион |

Блокхост-МДЗ |

TSM |

МДЗ-Эшелон |

Криптон-Замок |

Форпост-Экспресс |

Dallas Lock 8.0, 10 |

Secret Net |

|

Электронный замок Altell Trust |

Электронный замок «Соболь 3.0.6» |

|

Рис. 5.5. Средства защиты информации от виртуального НСД и связанных с ним действий в операционной среде компьютера

433

Кроме того, некоторые из указанных средств по своему назначению являются одновременно средствами защиты как от непосредственного, так и от удаленного доступа, например, сканеры безопасности и антивирусные пакеты. Необходимо отметить, что некоторые из средств лишь опосредованно влияют на защиту информации, например, средства анализа кодов и выявления недекларированных возможностей, сканеры безопасности и т.п.

На рис. 5.5, конечно, приведены не все известные средства защиты, а лишь наиболее распространенные, однако даже приведенный состав свидетельствует о значительном разнообразии применяемых на практике средств защиты. Сегодня активно разрабатываются новые, все более эффективные меры и средства защиты, что обусловлено, во-первых, интенсивным развитием системного и прикладного программного обеспечения, во-вторых, разработкой и внедрением в практику новых информационных технологий, в том числе в области защиты информации, и, в- третьих, существенным возрастанием влияния нарушений безопасности информации на деятельность общества и государства в условиях тотальной информатизации.

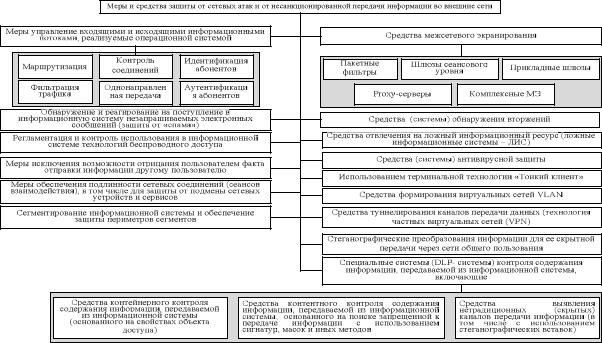

Краткая характеристика мер и средств защиты информации от удаленного доступа, от несанкционированной ее передачи из ИТКС во внешние сети и от воздействия на нее при санкционированной передаче информации во внешние сети сводится к следующему.

Меры и средства защиты информации от НСД, обусловленные применением сетевых технологий взаимо-

действия, направлены на исключение или затруднение проникновения нарушителя в операционную среду ИТКС (операционную среду серверов, рабочих станций, коммуникационных элементов сети, программных и программноаппаратных средств защиты и т.п.) с использованием про-

токолов межсетевого взаимодействия или воздействия на эту среду (рис. 5.6). Эти меры и средства можно условно разделить на три группы: первая включает в себя меры и программные средства операционной системы, основанные на соответствующих ее настройках и реализуемые без изменения топологии информационной системы, вторая – меры, основанные на изменении топологии защищаемой информационной системы, третья группа – это меры, основанные на применении специальных программных комплексов и систем защиты, устанавливаемых дополнительно в информационную систему. На практике могут применяться и смешанные варианты.

К первой группе относятся следующие основные

меры:

управления входящими и исходящими информационными потоками;

регламентации и контроля использования в информационной системе технологий беспроводного доступа;

обеспечения подлинности сетевых соединений (сеансов взаимодействия), в том числе для защиты от подмены сетевых устройств и сервисов (как правило, за счет идентификации, аутентификации и авторизации абонентов);

исключения возможности отрицания пользователем факта отправки информации другому пользователю;

обнаружение и реагирование на поступление в информационную систему незапрашиваемых электронных сообщений (защита от «спама»);

регламентация и контроль использования в информационной системе технологий беспроводного доступа.

Рис. 5.6. Меры и средства защиты информации от сетевых атак и от несанкционированной передачи во внешние сети

436

Следует отметить, что современные операционные системы достаточно часто поставляются разработчиками со встроенными программными межсетевыми экранами и программными средствами формирования частных виртуальных сетей.

Ко второй группе относятся такие меры как сегментирование информационной системы и обеспечение защиты периметра каждого сегмента, а также построение информационной системы на основе терминальной технологии «Тонкий клиент» (см. раздел 6).

К третьей группе относятся все остальные меры, основанные на применении специально создаваемых программных комплексов.

Меры и средства защиты информации при пере-

даче по каналам связи, то есть меры и средства защиты трафика, как правило, основаны сегодня на применении методов криптографии (в данной книге не рассматриваются), контроля сетевых взаимодействий с резервированием и восстановлением передаваемой информации (достигается, как правило, средствами операционной системы или специальными утилитами и программными комплексами защиты), средствами создания скрытых каналов передачи данных, например, на основе стеганографической передачи информации, а также построением частных виртуальных сетей (см. раздел 5.7);

Меры и средства защиты информации от воздей-

ствия вредоносными программами, в том числе в интересах нарушения функционирования ИТКС, рассматриваются в разделе 5.4.

5.2. Межсетевые экраны, требования к ним и способы применения

Межсетевой экран (МЭ) – это локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему и/или выходящей из информационной системы, и обеспечивающее защиту информационной системы посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении в (из) информационной системы [53]. Межсетевой экран (в иностранной литературе брандмауэр – от немецкого Brandmauer или файрвол – от английского Firewall, означает в переводе «огненная стена») может быть программным или про- граммно-аппаратным средством, самостоятельно функционирующим в информационной системе или функционирующим в составе операционной системы хоста.

МЭ располагается между защищаемой сетью, называемой внутренней, и потенциально враждебной внешней сетью. Организационно он входит в состав защищаемой сети. Для него отдельно задаются правила, ограничивающие доступ из внутренней сети во внешнюю и наоборот. В общем случае работа МЭ основана на динамическом выполнении двух групп функций:

1)фильтрации проходящих через него информационных потоков;

2)посредничества при реализации межсетевых взаимодействий.

Взависимости от типа экрана эти функции выполняются с различной полнотой. Классификация МЭ приведена на рис. 5.7.

Межсетевые экраны

По выполняемым функциям |

По уровнямэталонной модели OSI |

МЭ, реализующие функции фильтрации

МЭ, реализующие функции посредничества

Пакетный фильтр сетевого уровня (экранирующий маршрутизатор)

Шлюз сеансового уровня маршрутизатор (экранирующий транспорт)

Прикладной шлюз

Шлюз экспертного уровня (фильтрация с контролем состояния соединения на основе методов многоуровневого анализа)

По исполнению

Программный

Программно-аппаратный

Рис. 5.7. Классификация межсетевых экранов

439

Простые экраны выполняют функции из одной группы или даже одну из функций. Комплексные экраны обеспечивают совместное выполнение указанных функций. Рассмотрим несколько подробнее эти функции.

Фильтрация трафика состоит в выборочном пропускании информационных потоков через экран, возможно, с выполнением некоторых преобразований и извещением отправителя о том, что его данным в пропуске отказано

(рис. 5.8) [53].

Фильтрация осуществляется на основе набора правил, предварительно загруженных в экран и являющихся выражением сетевых аспектов принятого замысла защиты информации.

Рис. 5.8. Функции межсетевого экрана при фильтрации

Его можно представить в виде последовательности фильтров, обрабатывающих информационный поток. Каждый из фильтров предназначен для интерпретации отдель-