Учебники 80371

.pdf

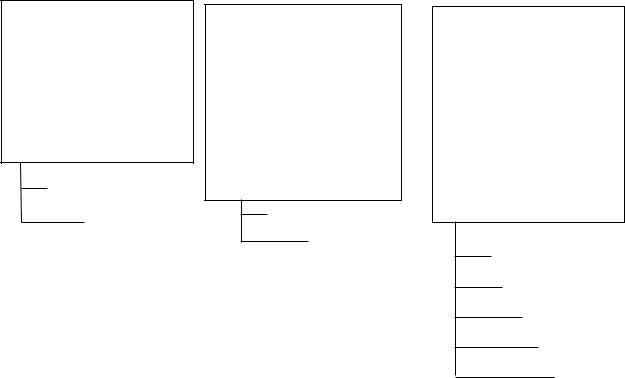

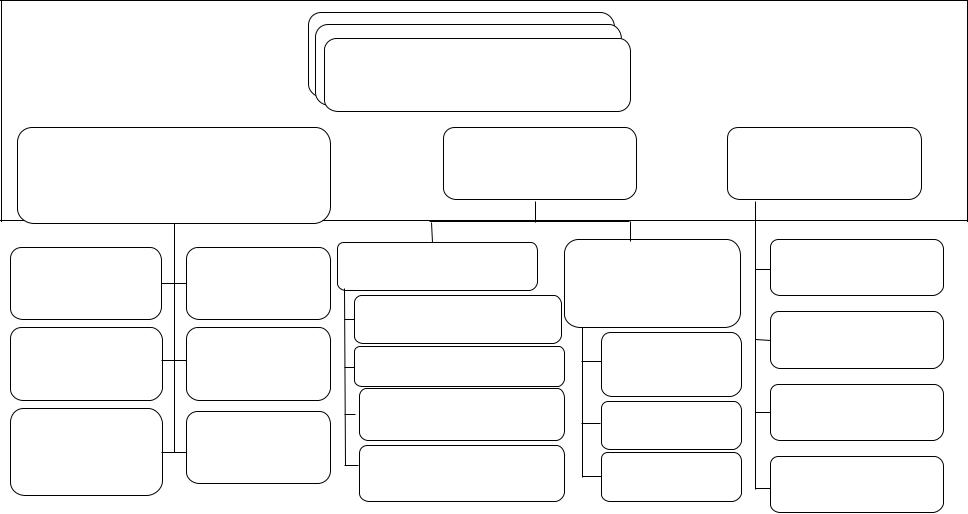

Законы Российской Федерации

Организационно- |

Нормативные |

Методические |

|

документы |

документы |

||

распорядительные документы |

|||

|

|

|

|

Стандарты |

Специальные |

Модели |

|

Стратегии |

Концепции |

нормативные |

|||

|

|

||||

|

|

Международные |

документы |

|

|

|

|

|

|

||

|

|

|

Специальные |

Методики |

|

|

|

|

|

||

Доктрины |

Положения |

Национальные |

требования и |

|

|

|

|

|

рекомендации |

|

|

|

|

Правила стандартизации |

Руководящие |

Руководства |

|

|

|

(своды правил) |

|||

|

|

документы |

|

||

Основные |

Инструкции |

|

|

||

|

|

|

|||

направления |

|

|

|

||

|

Нормы и рекомендации в |

Нормативные |

|

||

|

|

области стандартизации |

правовые акты |

Рекомендации |

Рис. 4.3. Система видов нормативных и методических документов, регламентирующих деятельность по защите информации в ИТКС

343

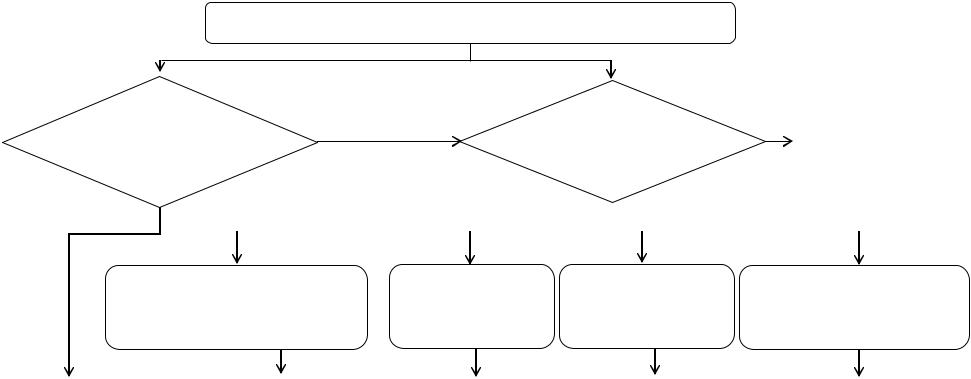

Определение группы, к которой относится ИТКС

|

|

|

|

|

|

|

|

Формулируются требова- |

||

В ИТКС циркулирует ин- |

нет |

|

В ИТКС циркулирует |

нет |

|

ния к целостности и до- |

||||

формация, составляющая |

|

|

иная информация, огра- |

|

|

ступности системного, при- |

||||

государственную тайну |

|

|

ниченного доступа |

|

|

кладного ПО и пользова- |

||||

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

тельских данных |

||

|

|

|

|

|

да |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

||

да |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

ИТКС не относится ни к государствен- |

ИТКС является госу- |

ИТКС является инфор- |

ИТКС является государственной и |

|||||||

ной, ни информационной системой пер- |

мационной системой |

одновременно информационной |

||||||||

дарственной |

||||||||||

сональных данных |

|

персональных данных |

|

системой персональных данных |

||||||

|

|

|

||||||||

Выбор класса и формули- |

|

Выбор класса и формулиро- |

|

Выбор класса и формули- |

|

Выбор уровня защищенности |

|

|

Выбираются более |

|

рование требований в со- |

|

|

|

|

|

жесткие требования из двух |

|

|||

|

вание требований в соответ- |

|

рование требований в соот- |

|

и формулирование требова- |

|

|

|

||

|

|

|

|

|

нормативных правовых ак- |

|

||||

ответствии с РД АС (для |

|

|

|

|

|

|

||||

|

ствии с РД АС (для классов |

|

ветствии с приказом |

|

ний в соответствии с прика- |

|

|

тов, соответствующих |

|

|

классов 3А, 2А или 1В, 1Б, |

|

|

|

|

|

|

||||

|

1Г, 1Д) |

|

ФСТЭК России №17 |

|

зом ФСТЭК России №21 |

|

|

приказам ФСТЭК |

|

|

1А |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

России №17 и №21 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 4.6. Общая схема определения документа уполномоченного федерального органа исполнительной власти в интересах обоснования требований по защите информации в ИТКС

347