Учебники 80371

.pdfпринципов в области безопасности информации, которыми руководствуется организация в своей деятельности [15].

ОК разрабатывались в расчете на то, чтобы удовлетворить запросы трех групп специалистов: производителей и потребителей продуктов информационных технологий, а также экспертов по квалификации уровня их безопасности. Потребители рассматривают квалификацию уровня безопасности ИТ-продукта как метод определения соответствия ИТ-продукта их запросам. Обычно эти запросы составляются на основе результатов проведенного анализа рисков и выбранной политики безопасности. ОК играют существенную роль, влияют на формирование этих запросов, так как содержат механизмы, позволяющие сформулировать эти запросы в виде стандартизованных требований. Это позволяет потребителям принять обоснованное решение о возможности использования тех или иных продуктов. Кроме того, ОК предоставляют потребителям механизм Профилей защиты, с помощью которых они могут выразить специфические для них требования, не заботясь о механизмах их реализации. Профиль защиты – это специальный нормативный документ, представляющий собой совокупность задач защиты, функциональных требований, требований гарантии (уверенности, адекватности) и их обоснования.

Производителям этот документ дает возможность на основании анализа запросов потребителей определить набор требований, которым должен удовлетворять разрабатываемый ими продукт. Производители используют предлагаемую ОК технологию для обоснования своих претензий на то, что поставляемый ими ИТ-продукт успешно противостоит угрозам безопасности, на основании того, что он удовлетворяет выдвинутым функциональным требованиям и их реализации осуществлена с достаточным

401

уровнем адекватности (гарантии). Для осуществления этой технологии ОК предлагают производителям специальный механизм, названный Заданием по безопасности, дополняющий Профиль защиты и позволяющий соединить описание требований, на которые ориентировался разработчик, и спецификации механизмов реализации этих требований. Задание по безопасности – специальный нормативный документ, представляющий собой совокупность задач защиты, функциональных требований, требований доверия, общих спецификаций средств защиты и их обоснования. Кроме того, производители могут использовать ОК для определения границ своей ответственности, а также условий, которые необходимо выполнить для успешного прохождения квалификационного анализа и сертификации созданного ими продукта.

Наконец, эксперты по квалификации используют этот документ в качестве основных критериев определения соответствия средств защиты ИТ-продукта требованиям, предъявляемым к нему потребителями, и угрозам, действующим в среде его эксплуатации. ОК описывают только общую схему проведения квалификационного анализа и сертификации, но не регламентируют процедуру их осуществления. Вопросам методологии квалификационного анализа и сертификации посвящен отдельный документ - «Общая методология оценки безопасности информационных технологий», выпущенный национальным институтом стандартизации и технологий и агентством национальной безопасности США, а также аналогичными организациями Великобритании, Канады, Франции, германии и Нидер-

ландов (Common Evaluation Methodology for Information Technology Security).

Потребители ИТ-продуктов озабочены наличием угроз безопасности информации, приводящих к опреде-

402

ленным рискам для обрабатываемой информации. Для противодействия этим угрозам ИТ-продукты должны включать в свой состав средства защиты, противодействующие этим угрозам, и направленные на устранение уязвимостей, однако ошибки в средствах защиты в свою очередь могут приводить к появлению уязвимостей. Сертификация средств защиты позволяет подтвердить их адекватность угрозам и рискам.

Необходимо подчеркнуть, что ОК предлагают достаточно сложную и бюрократическую концепцию процесса разработки и квалификационного анализа ИТпродукта, требующую от потребителей и производителей огромного количества работы по составлению и оформлению весьма объемных и подробных нормативных документов. Коротко рассмотрим основные положения и разделы ОК. Но сначала введем несколько базовых понятий.

ОК определяют множество типовых требований, которые в совокупности с механизмом Профилей защиты позволяет потребителям создавать частные наборы требований, отвечающие их нуждам. Разработчики могут использовать Профиль защиты как основу для создания спецификаций своих продуктов. Профиль защиты и спецификации средств защиты составляют Проект защиты, который и представляет ИТ-продукт в ходе квалификационного анализа. Для проведения квалификационного анализа разработчик продукта должен представить следующие материалы:

Профиль защиты, описывающий назначение ИТпродукта и характеризующий среду его эксплуатации, а также устанавливающий задачи защиты и требования, которым должен отвечать продукт;

Задание по безопасности, включающее спецификации средств защиты, а также обоснование со-

403

ответствия ИТ-продукта задачам защиты из Профиля защиты и указанным в нем требованиям «Общих критериев»;

различные обоснования и подтверждения свойств и возможностей ИТ-продукта, полученные разработчиком;

сам ИТ-продукт;

дополнительные сведения, полученные путем проведения различных независимых экспертиз.

Процесс квалификационного анализа включает три стадии:

1.Анализ Профиля защиты на предмет его полноты, непротиворечивости, реализуемости и возможности использования в качестве набора требований для анализируемого продукта.

2.Анализ Задания по безопасности на предмет его соответствия требованиям Профиля защиты, а также полноты, непротиворечивости, реализуемости и возможности использования в качестве эталона при анализе ИТпродукта;

3.Анализ ИТ-продукта на предмет соответствия Заданию по безопасности.

Результатом квалификационного анализа является заключение о том, что проанализированный ИТ-продукт соответствует представленному Заданию по безопасности.

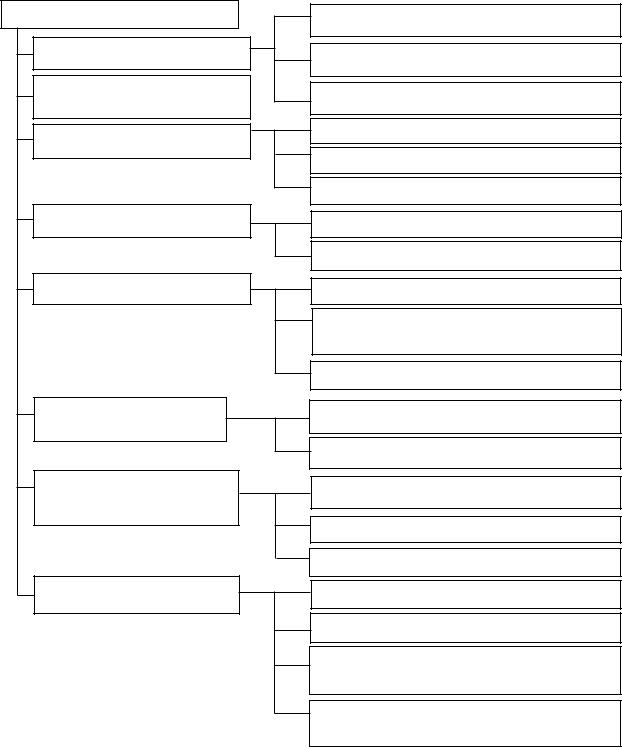

Структура Профиля защиты показана на рис. 4.12 и содержит следующие разделы.

404

Профиль защиты

Введение

Описание ИТпродукта

Среда эксплуатации

Задачи защиты

Требования безопасно-

Дополнительные

сведения

Обоснование

Идентификатор

Обзор содержания

Условия эксплуатации

Угрозы безопасности

Задачи защиты ИТ-

Другие задачи

Функциональные требования

Требования доверия

Требования к среде эксплуатации

Обоснование задач защиты

Обоснование требований безопасности

Рис. 4.12. Структура Профиля защиты

Введение содержит информацию, необходимую для поиска Профиля защиты в библиотеке профилей и включает в себя идентификатор профиля (уникальное имя Профиля для его поиска и ссылок на него) и обзор содержания – краткую аннотацию, позволяющую сделать вывод о соответствии данного Профиля запросам потребителя.

405

Описание ИТ-продукта содержит его краткую характеристику, функциональное назначение, принципы работы, методы использования и т.д. Эта информация не подлежит анализу и сертификации, но представляется экспертам для пояснения работы ИТ-продукта.

Среда эксплуатации включает в себя описание условий эксплуатации (в том числе ограничения на условия применения), угроз безопасности (в том числе источник, способ и объект воздействия), политики безопасности (правил, определяющих суть политики).

Задачи защиты, включающие раздел с основными задачами, отражающими потребности пользователей в противодействии угрозам и/или реализации политики безопасности, и раздел с другими задачами, отражающие необходимость участия средств защиты ИТпродукта в противодействии угрозам и /или реализации политики безопасности совместно с другими компонентами информационных технологий.

Требования безопасности содержат типовые требо-

вания, предусмотренные соответствующими разделами ОК

– функциональные, адекватности и требования к среде эксплуатации (последние необязательны).

Дополнительные сведения – необязательный раздел Профиля защиты содержит любую дополнительную информацию, полезную для проектирования, разработки, квалификационного анализа и сертификации ИТ-продукта.

Обоснование должно демонстрировать, что Профиль защиты содержит полное и связное множество требований и что удовлетворяющий им продукт будет эффективно противостоять угрозам безопасности. Оно включает обоснование задач защиты и требований безопасности.

Обоснование задач защиты должно демонстрировать, что задачи, предложенные в профиле, позволяют эф-

406

фективно противостоять угрозам и реализовать политику безопасности.

Обоснование требований показывает, что они позволяют эффективно решать обоснованные задачи защиты, поскольку:

совокупность целей, преследуемых при реализации отдельных функциональных требований, соответствует установленным задачам защиты;

требования безопасности являются согласованными;

выбор требований является оправданным. Профиль защиты является отправной точкой для

производителя при создании Задания по безопасности. Структура Задания по безопасности приведена на рис. 4.13. Во многом она повторяет структура Профиля защиты, поскольку оно формируется на основе Профиля.

Особенности в том, что описывается конкретно то, что должен делать производитель, то есть требования должны быть не типовыми как в Профиле, а конкретными, которые способен реализовать производитель, должны быть описаны спецификации функций защиты и функций доверия – специальные описания функциональных возможностей механизмов защиты, предусматриваемых производителем и реализующих установленные требования безопасности и доверия (в виде представления параметров технологии проектирования и создания ИТ-продукта).

407

Задание по безопасности

Введение

Описание ИТпродукта

Среда эксплуатации

Задачи защиты

Требования безопасности

Общие спецификации ИТпродукта

Заявка на соответствие Профилю защиты

Обоснование

Идентификатор

Обзор содержания

Заявка на соответствие Общим критериям

Условия эксплуатации

Угрозы безопасности

Политика безопасности

Задачи защиты ИТ-продукта

Другие задачи

Требования к среде эксплуатации

Функциональные требования безопасности

Требования доверия к безопасности

Спецификации функций защиты

Спецификации уровня доверия

Ссылка на Профиль защиты

Соответствие Профилю защиты

Усовершенствование Профиля защиты

Обоснование задач защиты

Обоснование требований безопасности

Обоснование общих спецификаций ИТ-продукта

Обоснование соответствия Профилю защиты

Рис. 4.13. Структура Задания по безопасности

408

При этом ссылка на Профиль защиты однозначно идентифицирует Профиль защиты, на реализацию которого претендует Задание по безопасности. Следует отметить, что требования Задания по безопасности могут превышать требования реализуемого Профиля защиты.

Метастандарт как документ содержит три части: 1) «Введение и общая модель»; 2) «Функциональные требования безопасности»; 3) «Требования доверия к безопасности».

В первой части определяются общие принципы и концепции оценки безопасности информационных технологий. Здесь же определяется структура профилей защиты информационных систем, представляющих собой независимую от реализации структуру для определения требований безопасности, неизменный набор функций безопасности с прилагаемым обоснованием. В соответствии с концепцией ОК безопасность связана с защитой так называемых активов от угроз, классифицируемых в зависимости от ущерба, который они могут нанести этим активам. Активы здесь понимаются как информация или ресурсы, которые должны быть защищены. Во внимание должны приниматься все угрозы, но, прежде всего, те, которые связаны со злонамеренными действиями человека (по терминологии ОК – агента угроз).

В защите активов заинтересованы их владельцы. Но они представляют интерес и для агентов угроз, которые стремятся их использовать вопреки интересам владельцев. Владельцы воспринимают угрозы с точки зрения ущерба, который они могут причинить, и стремятся уменьшить их до приемлемого уровня. Чтобы выполнялась политика безопасности владельца, должны быть приняты меры для уменьшения уязвимостей.

409

Но и после принятия мер могут остаться уязвимые места. Их могут использовать агенты угроз, создавая остаточный риск для активов. Владельцы стремятся минимизировать этот риск иными средствами. Прежде чем подвергнуть активы риску угроз, владелец должен убедиться, что принятые меры безопасности адекватны угрозам. Владельцы не всегда в состоянии судить о том, какие меры необходимы, и нуждаются в их оценке.

Результатом такой оценке является заключение о степени гарантии, с которой меры уменьшают риск для активов. В этом заключении устанавливается уровень доверия к мерам защиты от угроз, обеспечивающий уверенность в их надлежащем функционировании. Заключение о результатах оценки может быть использовано владельцем для принятия решения о приемлемости риска. Владельцы обычно несут ответственность за активы и поэтому должны обосновать решение о приемлемости риска. А это в первую очередь значит, что результаты оценки должны быть объективны и повторимы, что позволило бы их использовать в качестве доказательств. Чтобы результаты оценки были значимы и принимались специалистами, должна быть единая система предъявления требований, что и обеспечивают ОК.

Основной аспект Общих критериев – это требования, изложенные во второй и третьей частях документа, то есть функциональные требования безопасности и требования доверия к безопасности.

Функциональные требования регламентируют функционирование обеспечивающих безопасность компонентов ИТ-продукта и определяют возможности средств защиты.

Доверие к безопасности представляет собой характеристику ИТ-продукта, которая показывает, насколько

410