Учебное пособие 800434

.pdf

Специализация устройств обработки информации.

Данное направление заключается в выделении в рамках конкретной КС устройств (как правило, серверов) для выполнения ограниченного набора функций обработки и/или размещения определенных видов информационных ресурсов. Он позволяет:

-разделить саму информацию со средствами ее обработки;

-дополнительно разграничить использование различными группами пользователей подсистем КС с разной степенью важности и конфиденциальности;

-локализовать функцию вывода информации из КС;

-повысить общую надежность системы.

Кспециализированным ТС обработки информации относятся:

-серверы размещения информационных ресурсов (серверы баз данных, файл-серверы, web-серверы);

-серверы приложений (прокси-серверы, почтовые серверы, серверы защиты и т.д.);

-серверы резервирования данных (backup-серверы с набором устройств копирования данных);

-серверы печати (сетевой принтер, специализированный принт-сервер или выделенный ПК).

Использование специализированных сетевых устройств.

Данное направление заключается в создании защищенной технической инфраструктуры сети. Он позволяет на аппаратном уровне:

- сегментировать участки сети; - управлять сетевым трафиком;

- регулировать процессы доступа в сеть; -преобразовывать передаваемую информацию в

защищенный вид.

Ктаким устройствам относятся управляемые коммутаторы, маршрутизаторы, серверы доступа, модемы, криптосистемы.

67

Коммутаторы (switch).

Используются на уровне локальных сетей (LAN). Основные защитные функции:

-возможность развертывания виртуальных локальных сетей (VLAN) на основе коммутации групп портов и перенаправления пакетов данных между компьютерами, входящими в состав VLAN;

-контроль доступа к портам, основанный на анализе MACадреса, защищающий коммутатор от доступа неавторизированных станций, с помощью которого можно задать ограничения на статические и динамические адреса, что обеспечит администраторам полный контроль над всем сетевым трафиком.

Маршрутизаторы (router) и серверы доступа .

Применяются для объединения локальных сетей в структурированную корпоративную сеть (WAN) и подключения локальных сетей к Интернет. В дополнение к классической IPмаршрутизации управляемые устройства данного класса могут иметь встроенные дополнительные защитные средства:

-брандмауэр (firewall) с фильтрацией трафика по IPадресам, IP-сервисам и номерам физических портов;

-транслятор сетевых адресов (NAT);

-средства аутентификации и учета работы пользователей; -средства туннелирования (VLAN) и шифрования пакетов. Модемы с функцией фильтрации и обратного вызова.

Представляют собой средство создания безопасного соединения удаленного пользователя с узлом корпоративной сети по коммутируемой линии связи. Встроенный в модем АОН определяет телефонный номер инициатора соединения, сверяет его со списком номеров, записанных в ПЗУ модема, и при наличии совпадения устанавливает соединение. При наличии функции обратного вызова (call back) модем автоматически перезванивает на номер инициатора связи и устанавливает соединение после его ответа.

К средствам защиты информации при ее передаче относятся: -аппаратно-программные криптосистемы; -устройства формирования специальных сигналов и пакетов.

68

|

Применение |

ТС |

разграничения |

доступа |

к |

|||

компонентам КС. |

|

|

|

|

|

|

||

|

Средства |

ограничения |

возможности |

вскрытия |

||||

компонентов КС и линий связи: |

|

|

|

|

|

|||

|

-создание физически |

защищенных |

линий |

связи |

(с |

|||

использованием методов и средств затруднения доступа и подключения к линии, волоконнооптических);

-различные замки на корпуса устройств; -сигнализация на вскрытие устройств.

Технические средства контроля доступа к компонентам КС.

Считывающие устройства .

К ним относятся: смарт-карты; электронные идентификаторы и электронные ключи.

Смарт-карты – пластиковые карты со встроенным чипом (микросхемой). Смарт-карты обеспечивают защищенные запись и хранение личной информации, состояния электронного кошелька, финансовых транзакций, паролей доступа и данных для аутентификации.

Виды смарт-карт:

-карты с магнитной полосой (хранение малых объемов данных, низкая безопасность);

-карты памяти (хранение средних объемов данных, средняя безопасность, нет криптопроцессора);

-микропроцессорные карты и криптокарты.

Электронные идентификаторы |

iButton (старое название |

Touch Memory). |

|

iButton представляют собой микросхему и миниатюрную литиевую батарейку, размещенную в корпусе. Для считывания данных из приборов iButton используется контактное устройство Touch Probe, которое представляет собой механический узел, форма которого сделана такой, чтобы он точно сопрягался с круглым корпусом прибора. Малые размеры Touch Probe позволяют встраивать его непосредственно в контроллер, прикреплять на любую поверхность или использовать в виде отдельного устройства. Взаимодействие с прибором обеспечивается моментальным касанием с корпусом iButton.

69

Электронные ключи.

Альтернативой смарт-картам являются USB-токены (ключи), которые, в большинстве своем, используют те же самые процессоры, изготовляются в соответствии со стандартом, который разрабатывался для смарт-карт и очень близки к ним функционально. Для использования смарт-карт необходимо специальное считывающее устройство, стоящее несколько десятков или даже сотен долларов, то есть обходится дороже USB-интерфейса, которым снабжаются сейчас все современные компьютеры. Сами же смарт-карты дешевле USB-ключа. Поэтому в том случае, когда одно считывающее устройство предназначено для нескольких пользователей, смарт-карты могут быть более выгодны.

Биометрические системы контроля доступа.

Процедуры идентификации и аутентификации пользователя могут базироваться не только на секретной информации, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.п.). В последнее время все большее распространение получает биометрическая идентификация и аутентификация, основанная на уникальности физиологических параметров и характеристик человека, особенностей его поведения. Основные достоинства биометрических методов идентификации и аутентификации:

-высокая степень достоверности идентификации по биометрических признакам из-за их уникальности;

-неотделимость биометрических признаков от дееспособной личности;

-трудность фальсификации биометрических признаков. В качестве биометрических признаков, которые могут

быть использованы для идентификации потенциального пользователя, используются:

-узор радужной оболочки и сетчатки глаз; -отпечатки пальцев; -геометрическая форма руки; -форма и размеры лица;

70

-особенности голоса; -биомеханические характеристики рукописной подписи;

-биомеханические характеристики "клавиатурного почерка".

Первоначально биометрические признаки пользователя регистрируются системой как его контрольный "образ". Этот образ хранится в электронной форме и используется для сравнения с предъявляемыми признаками каждого, кто выдает себя за пользователя.

Применение средств гарантированного удаления информации с физических носителей.

Метод основан на физических свойствах магнитных носителей информации и применяется в полном объеме для быстрого и эффективного удаления с них информации, не составляющей государственную тайну.

Применение средств защиты информации от утечки по каналам побочных электромагнитных излучений и наводок

(ПЭМИН).

Метод заключается в локализации паразитных излучений и наводок от средств обработки информации или в создании помех, препятствующих перехвату паразитных информативных сигналов. На практике применяются пассивные и активные методы и средства ЗИ от ПЭМИН.

К пассивным относятся: -инженерно-конструкторские методы; -экранирование устройств и кабелей; -установка фильтров на сигнальные и силовые цепи; -заземление устройств.

К активным средствам относятся:

-средства обнаружения и измерения ПЭМИН; -генераторы шума;

-устройства гальванической развязки цепей (медиаконверторы), как правило, представляющие собой преобразователи ―Ethernet-оптоволокно- Ethernet‖.

71

6.2. Технические методы и средства защиты целостности и бесперебойности функционирования

компонентов КС

Защита целостности и бесперебойности функционирования компонентов КС строится по следующим направлениям:

-обеспечение инженерно-технической защиты КС; -обеспечения бесперебойного и безопасного

электропитания КС; -дублирование критически важных компонентов КС.

Методы и средства инженерно-технической защиты

КС:

-применение автоматических средств пожаротушения; -использование физических средств защиты каналов связи

(стальные трубы, специальные кабели, короба и т.п.); -использование ТС обработки информации в

защищенном исполнении.

Методы и средства обеспечения бесперебойного и безопасного электропитания КС

Метод заключается в искусственном поддержании электропитания КС при исчезновении внешнего питающего напряжения, а также в обеспечении его номинального значения в условиях перепадов напряжения и внешних воздействий.

На практике используются: -резервные линии электропитания; -трансформаторные развязки; -стабилизаторы переменного тока;

-устройства бесперебойного электропитания (UPS); -генераторы переменного тока (дизельные или

бензиновые); -надежное заземление компонентов КС;

-средства защиты от НСВ по сети электропитания.

72

Под НСВ понимается преднамеренное создание резкого всплеска напряжения в сети питания с амплитудой, длительностью и энергией всплеска, способными привести к сбоям в работе оборудования или к его деградации. Для НСВ используют специальные технические средства (ТС), которые подключаются к сети непосредственно с помощью гальванической связи, через конденсатор или трансформатор.

Устройства защиты для 1 рубежа должны быть рассчитаны на НСВ от ТС с большим запасом энергии, так как эти ТС располагаются за пределами объекта и их массогабаритные показатели имеют второстепенное значение. Устройство защиты должно быть рассчитано на воздействие индуцированных напряжений от близких разрядов молнии с возможным импульсным током на входе устройства защиты 15..40 кА. Наиболее подходящими являются специально разработанные для защиты от НСВ помехозащищенные трансформаторные подстанции и суперфильтры.

Для III рубежа защиты лучшими в техническом отношении и по цене являются помехоподавляющие трансформаторы (трансфильтры) или сочетание корректора напряжения, ограничителя и фильтра. Существуют конструкции трансфильтров, которые обеспечивают работоспособность компьютера без сбоев и повреждений при воздействии мощной импульсной помехи с амплитудой до 10 кВ.

Дублирование критически важных компонентов КС.

Метод заключается в создании так называемого ―горячего‖ резерва наиболее критичных с точки зрения жизнеспособности КС устройств и компонентов с целью его мгновенного включения в работу при выходе из строя основного. На практике встречаются следующие варианты метода:

-дублирование серверов (создание кластерных структур); -резервирование физических носителей информации; -зеркалирование ―винчестеров‖;

-использование дисковых RAID-систем;

73

-установка в серверах дисков с возможностью ―горячей‖ замены;

-резервирование блоков питания серверов; -дублирование датчиков рабочих параметров серверов

(температуры, вращения вентиляторов).

7. ТЕХНИЧЕСКИЕ СРЕДСТВА КОНТРОЛЯ ДОСТУПА К КОМПОНЕНТАМ КС

7.1.Классификация систем контроля доступа (СКД)

Каппаратно-программным системам контроля доступа к компонентам КС относятся электронные замки, устройства ввода идентификационных признаков (УВИП) и соответствующее ПО. Совместное применение УВИП и электронного замка дает возможность воздвигнуть перед злоумышленником две линии обороны (рис. 22).

Рис. 22. Принцип построения СКД

Доступ к информационным ресурсам компьютера пользователь получает после успешного выполнения процедур

74

идентификации и аутентификации. Идентификация заключается в распознавании пользователя по присущему или присвоенному ему идентификационному признаку. Проверка принадлежности предъявленного им идентификатора (подтверждение подлинности) проводится в процессе аутентификации. В аппаратно-программных средствах контроля доступа к компьютерам идентификация и аутентификация, а также ряд других важных защитных функций осуществляются с помощью электронного замка и УВИП до загрузки ОС.

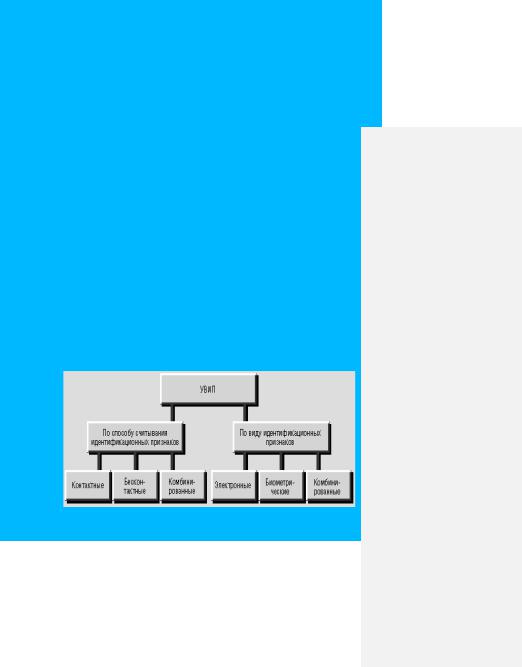

В состав аппаратных средств УВИП входят идентификаторы и считывающие устройства (иногда считыватели могут отсутствовать). Современные УВИП принято классифицировать по виду идентификационных признаков и по способу их считывания (рис. 23).

Рис. 23. Классификация УВИП

По способу считывания они подразделяются на контактные, дистанционные (бесконтактные) и комбинированные:

-контактное считывание идентификационных признаков

75

предполагает непосредственное взаимодействие идентификатора и считывателя — проведение идентификатора через считыватель или их простое соприкосновение;

-бесконтактный (дистанционный) способ считывания не требует четкого позиционирования идентификатора и считывателя. Для чтения данных нужно либо на определенное расстояние поднести идентификатор к считывателю (радиочастотный метод), либо оказаться с ним в поле сканирования считывающего устройства (инфракрасный метод);

-комбинированный способ подразумевает сочетание обоих методов считывания.

По виду используемых идентификационных признаков УВИП могут быть электронными, биометрическими и комбинированными:

-в электронных УВИП идентификационные признаки представляются в виде кода, записанного в электронную микросхему памяти идентификатора;

-в биометрических устройствах идентификационными признаками являются индивидуальные физические признаки человека (отпечатки пальцев, геометрия ладони, рисунок сетчатки глаза, голос, динамика подписи и т. д.);

-в комбинированных УВИП для идентификации используется несколько идентификационных признаков одновременно.

7.2. СКД на снове считывания ключевой информации

Системы с использованием смарт-карт.

Устройства ввода идентификационных признаков на базе смарт-карт относятся к классу электронных устройств. Они могут быть контактными и бесконтактными (дистанционными). Системы данного типа состоят из устройства считывания (ридера), самих смарт-карт и

программного обеспечения. |

Смарт-карта |

как носитель |

ключевой информации обладает рядом |

положительных |

|

|

76 |

|