Учебное пособие 80034

.pdfФГБОУ ВПО «Воронежский государственный технический университет»

Кафедра систем информационной безопасности

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к практическим занятиям по дисциплине «Управление рисками в РИС» для студентов специальности

090303 «Информационная безопасность автоматизированных систем»

очной формы обучения

Воронеж 2014

Составитель аспирант Е. С. Соколова

УДК 004.056.5

Методические указания к практическим занятиям по дисциплине «Управление рисками в РИС» для студентов специальности 090303 «Информационная безопасность автоматизированных систем» очной формы обучения / ФГБОУ ВПО «Воронежский государственный технический университет»; сост. Е. С. Соколова. – Воронеж, 2014. 28 с.

Методические указания посвящены обучению студентов принципам управления рисками для обеспечения информационной безопасности в распределенных информационных системах.

Методические указания подготовлены в электронном виде в текстовом редакторе MS Word 2013 и содержатся в файле Соколова_ПЗ_Риски в РИС.pdf.

Табл.: 3. Ил.: 3. Библиогр.: 84 назв.

Рецензент д-р техн. наук, проф. А. Г. Остапенко

Ответственный за выпуск зав. кафедрой д-р техн. наук, проф. А. Г. Остапенко

Издается по решению редакционно-издательского совета Воронежского государственного технического университета

© ФГБОУ ВПО «Воронежский государственный технический университет», 2014

ТЕМАТИКА И СОДЕРЖАНИЕ СЕМИНАРСКИХ ЗАНЯТИЙ

Тема 1. Основные понятия

Терминология и определения в публикациях на русском языке. Терминология и определения на английском языке. Обзор процесса управления рисками информационной безопасности. Основные критерии в управлении рисками.

Контрольные вопросы:

1.Определение базового анализа рисков.

2.Определение полного анализа рисков.

3.Определение угрозы, угрозы информационной безопасности.

4.Что является источником угроз?

5.Определение уязвимости.

6.Анализ уязвимости.

7.Что такое оценка рисков?

8.Что такое цена риска?

9.Что такое размер риска?

10.Что такое рискообразующий потенциал?

11.Определение риска.

12.Что является объектом оценки?

13.Из чего состоит процесс управления рисками?

14.Назовите основные критерии в управлении

рисками.

15.Что необходимо учитывать при разработке критериев для оценки рисков ИБ?

16.Критерии влияния.

17.Критерии принятия риса.

Тема 2. Методы управления рисками

Общая характеристика процесса управления рисками. Качественные методики управления рисками. Количественные методики управления рисками.

Контрольные вопросы:

1.Определение понятия управление риском.

2.Процесс управления рисками.

3.Что относится к качественным методикам управления рисками?

4.Что относится к количественным методикам управления рисками?

Тема 3. Методы оценки информационных рисков

Высокоуровневая оценка риска информационной безопасности. Детальная оценка риска информационной безопасности. Оценка субъективной вероятности. Классификация получения методов субъективной вероятности. Методы оценок непрерывных распределений. Агрегирование субъективных вероятностей.

Контрольные вопросы:

1.Высокоуровневая оценка риска.

2.Преимущества высокоуровневой оценки риска

3.Детальный процесс оценки риска.

4.Факторы, оказывающие влияние на возникновение угрозы.

5.Таблица с заранее определенными значениями.

6.Ранжирование угроз посредством мер риска.

7.Оценка ценности для вероятности рисков и их возможных последствий.

2

8.В каких случаях следует привлекать субъективную вероятность?

9.Процесс определения субъективной

вероятности.

10.Классификация методов получения субъективной вероятности.

11.Прямая оценка вероятностей событий.

12.Метод отношений.

13.Метод собственного значения.

14.Метод равноценной корзины.

15.Методы оценок непрерывных распределений.

16.Метод изменяющегося интервала.

17.Метод фиксированного интервала.

18.Графический метод.

19.Агрегирование субъективных вероятностей.

Тема 4. Методы теории полезности

Постановка задачи выбора в условиях риска. Необходимые сведения из теории полезности. Применение методов теории полезности. Классификация функции полезности по склонности к риску. Многомерные функции полезности. Порядок построения многомерной функции полезности. Проверка допущений о независимости.

Контрольные вопросы:

1.Два основных подхода к принятию решений

при риске.

2.Методы теории полезности.

3.Применение методов теории полезности.

4.Классификация функций полезности.

5.Многомерные функции полезности.

6.Порядок построения многомерной функции.

7.Вычисление значений констант шкал.

8.Проверка согласований.

3

Тема 5. Методы анализа рисков на основе метода экспертных оценок

Методологические основы и предпосылки применения методов экспертного оценивания. Основные типы шкал и методы проведения экспертизы. Качественные экспертные оценки и их особенности. Отбор экспертов. Методы опроса экспертов. Методы обработки экспертной информации. Поиск и исключение противоречий и ошибок в ответах экспертов.

Контрольные вопросы:

1.Привести общую схему алгоритма экспертизы.

2.Описать основные этапы экспертизы.

3.Охарактеризовать основные шкалы измерения.

4.Описать основные формы опроса экспертов.

5.Каким образом подбираются эксперты?

Тема 6. Модели выживаемости РИС

Анализ выживаемости. Кривая выживаемости.

Контрольные вопросы:

1.Анализ выживаемости.

2.Кривая выживаемости.

Тема 7. Оценка ущерба атакуемых РИС

Расчет ущерба для системы. Оценка жизнестойкости.

Контрольные вопросы:

1.Расчет ущерба для системы.

2.Оценка жизнестойкости.

4

ВОЗМОЖНЫЕ ТЕМЫ РЕФЕРАТОВ

1.Стандарт ISO 17799-2002.

2.Стандарт BS 7799-1992.

3.Методика COBRA.

4.Методика RA Software Tool.

5.Метод CRAMM.

6.Метод RiskWatch.

7.Метод ГРИФ.

8.Метод OCTAVE.

9.Метод MITRE.

10.ГОСТ Р ИСО/МЭК 17799-2005.

11.Стандарт СоbiТ.

12.Стандарт SCORE.

13.Стандарт SysTrust.

14.Анализ руководства по анализу и управлению рисками NIST 800-30 (США).

15.ГОСТ Р 50922-2006.

16.Р 50.1.053-2005.

17.ГОСТ Р 51188—98.

18.ГОСТ Р 51275-2006.

19.ГОСТ Р ИСО/МЭК 15408-1-2008.

20.ГОСТ Р ИСО/МЭК 15408-2-2008.

21.ГОСТ Р ИСО/МЭК 15408-3-2008.

22.ГОСТ Р ИСО/МЭК 15408.

23.ГОСТ Р ИСО/МЭК 17799.

24.ГОСТ Р ИСО/МЭК 27001.

25.ГОСТ Р 51898-2002.

5

ЗАДАНИЯ ДЛЯ САМОСТОЯТЕЛЬНОЙ РАБОТЫ СТУДЕНТОВ

1.Построить структурную схему метода последовательных сравнений. Выделить на ней блоки обращения к эксперту и вопросы, которые ему задаются.

2.Построить структурную схему метода Дельфи.

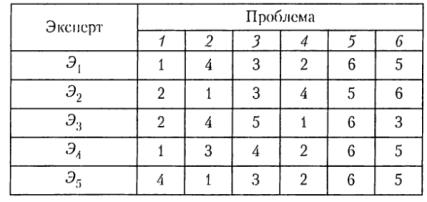

3.При проектировании сложной системы автоматического управления было выделено шесть основных проблем: 1 - устойчивость; 2 - управляемость; 3 –предотвра- щение критических ситуаций; 4 - помехозащищенность; 5 - согласование управляемой части системы с приводом; 6 - сложность реализации. Пять экспертов проранжировали эти проблемы по их важности (табл. 1). Провести ранжирование проблем по важности, вычислить дисперсионный коэффициент конкордации, оценить согласованность мнений экспертов, выделить подгруппы экспертов с согласованными мнениями.

Таблица 1

4.Проведите сравнительный анализ концепций оценки рисков ИБ OCTAVE и CRAMM.

5.Модели процесса сетевых атак с внедрением вредоносного программного обеспечения.

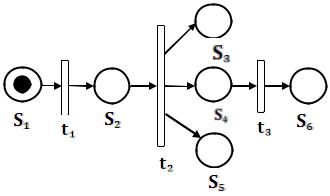

С помощью сетей Петри-Маркова рассмотрим процесс

6

заражения хоста вредоносным ПО.

Смоделируем поведение вредоноса, с момента его открытия, до момента передачи его другим хостам, в качестве распространителя, с помощью сети Петри-Маркова, в следующих терминах:

–позиции,

–переходы,

–зараженный файл принят и готов к открытию,

–запуск на выполнение зараженного файла,

–файл запущен,

–запуск процесса заражения и распространения (создание исполняемого файла с копией своего тела, правка реестра старте системы, копирование на все съёмные носители),

–создан исполняемый файл с копией своего тела в каталоге C:\Recycler\S-1-5-21-<rnd>-<rnd>-<rnd>- <rnd>\nissan.exe,

–правка реестра для автозапуска вредоносного кода при старте системы закончена,

–вредонос скопирован на все съёмные диски,

–начало анализа параметров ключей реестра для получения путей к каталогам обмена файлами и копирование своего тела в эти каталоги,

–анализ завершен, вредонос скопирован в папки обмена. Граф данной сети представлен на рис. 1.

Рис. 1. Граф сети Петри-Маркова для атаки вредоносного ПО

7

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) как в табл. 2.

Таблица 2

Матрица срабатывания сети

|

|

|

|

|

1 |

0 |

0 |

|

|

|

|

|

1 |

1 |

0 |

|

|

|

|

|

0 |

1 |

0 |

|

|

|

|

|

0 |

1 |

1 |

|

|

|

|

|

0 |

1 |

0 |

|

|

|

|

|

0 |

0 |

1 |

|

|

|

|

Для данной сети Петри-Маркова имеет место следующая система интегрально-дифференциальных уравнений:

8