- •Введение

- •1. Принцип построения цифровых мптк

- •1.1. Архитектура

- •1.3.1. Общие характеристики стандарта gsm

- •1.3.2. Структурная схема и состав оборудования сетей связи

- •1.3.3. Сетевые интерфейсы и радиоинтерфейсы

- •1.3.4. Структура служб и передача данных в стандарте gsm

- •1.3.5. Терминальное оборудование и адаптеры подвижной станции

- •1.4. Типы передаваемой информации

- •2. Классификация угроз

- •2.1. Угрозы, связанные с атаками на радиоинтерфейс

- •2.2. Угрозы воздействия на другие части инфраструктуры системы

- •2.3. Угрозы, связанные с атаками на мобильный терминал и интегральную карту/модуль идентичности пользователя

- •2.4. Типы угроз безопасности

- •2.5. Виды угроз безопасности

- •2.6. Категории угроз безопасности

- •2.7. Характеристика суммарного воздействия угроз информационной безопасности

- •2.8. Количественная оценка угроз информационной безопасности

- •2.8.1. Метод количественной оценки каждого вида угрозы безопасности для umts

- •2.8.2. Метод количественной оценки каждого вида угрозы безопасности для услуги upt исс

- •2.8.3. Метод количественной оценки угроз безопасности с помощью характеристика чувствительности

- •2.8.4. Количественная характеристика суммарного воздействия всех угроз информационной безопасности

- •3. Описание системы перехвата радиоканалов связи

- •4. Разработка структурной схемы приемника сигнала мобильной станции

- •4.1. Разработка структурной схемы приемника канала доступа

- •4.2. Выбор и обоснование схемы обработки сигнала мобильной станции

- •4.3. Разработка структурной схемы демодулятора сигнала канала доступа

- •5. Программная реализация демодулятора сигнала канала доступа

- •5.1. Структура программного обеспечения

- •5.2. Краткое описание сигнальных процессоров

- •5.3. Оценка затрат ресурсов процессоров

- •6.Защита передаваемой информации

- •6.1. Защита от несанкционированного доступа

- •6.1.1. Принципы организации защиты

- •6.1.2. Организация защиты в gsm

- •6.1.2.1. Секретность передачи данных

- •6.1.2.2. Обеспечение секретности абонента

- •6.1.2.3. Обеспечение секретности в процедуре корректировки местоположения

- •6.1.2.4. Общий состав секретной информации и ее распределение в аппаратных средствах gsm

- •6.1.2.5. Обеспечение секретности при обмене сообщениями между hlr, vlr и msc

- •6.1.2.6. Модуль подлинности абонента

- •6.1.3. Организация защиты в cdma

- •6.1.4. Защита пользовательской информации

- •6.1.4.1. Защита голоса

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

2.8.3. Метод количественной оценки угроз безопасности с помощью характеристика чувствительности

Этот метод используется для уровня инфрастуктуры ИСС - глобальной ИСС. В данном случае угрозы безопасности оцениваются характеристикой чувствительности (sensitivity). Согласно терминологии ETSI под чувствительностью понимается мера ценности, присвоенная критичной информации (sensitive information) владельцем информации для того, чтобы указать на необходимость в защите. Критичная - это информация, раскрытие, модификация или утаивание которой без санкционирования может привести к ощутимым потерям или нанести ущерб кому-то или чему-то. Характеристика чувствительности относится не к конкретной угрозе, а к информации, подверженной нескольким угрозам безопасности.

Количественная характеристика оценивается тремя уровнями чувствительности:

- высоким, если информация содержит приватные или конфиденциальные данные;

- средним, если информация содержит адреса и данные по оплате;

- низким, если информация относится к сбросу соединения или в информации по выполнению процедуры отсутствуют параметры.

Оценка чувствительности относится либо к конкретному сообщению прикладного уровня ИСС INAP, либо к потоку сообщений INAP между функциональными объектами.

В документе ETSI приведены уровни чувствительности для каждого сообщения INAP и каждого потока сообщений (средняя чувствительность - для потока сообщений между объектами SCF-SSF, высокая - между объектами SSF-SRF и SSF-SDF;

SCF - функциональный объект управления вызовом при предоставлении услуги,

SSF - функциональный объект коммутации,

SRF - функциональный объект поддержки специализированных ресурсов,

SDF - функциональный объект базы данных).

2.8.4. Количественная характеристика суммарного воздействия всех угроз информационной безопасности

В документах ETSI и ITU-T, а также в других материалах, которыми мы располагаем, отсутствуют данные и методы количественных характеристик суммарного воздействия всех угроз информационной безопасности в сетях связи. В некоторой степени исключением является характеристика убытков из-за мошенничества, размеры которых, по оценке аналитиков и маркетологов, составляют от 1 до 5% валового дохода операторов. Такой разброс объясняется следующим.

Во всем мире операторы стараются не предоставлять сведений о масштабах потерь от мошенничества, а зачастую даже не признаются в факте существования этого явления. Без ответа остается также вопрос, что считать потерями от мошенничества и куда их отнести. Часть таких потерь операторы могут включить в объем безнадежных долгов, часть - в размер оттока клиентов. Полное искоренение мошенничества представляет для операторов невыполнимую цель. При больших доходах можно понять, что они допускают небольшой процент потерь от мошенничества, считая эти потери такими же неизбежными издержками бизнеса, как налоги.

3. Описание системы перехвата радиоканалов связи

Перехват канала связи от МС к БС невозможен без перехвата канала от БС к МС, то есть для функционирования устройства необходима его работа в связке с устройством перехвата прямого канала.

Перехват информации по радиоинтерфейсу может применяться для разных целей. Можно построить целую сеть слежения за системой. Существуют несколько вариантов построения такой сети.

Суть первого варианта заключается в том, что систему перехвата следует располагать рядом с антеннами функционирующей БС. Тогда можно осуществить радиомониторинг всех абонентов, связывающихся с данной БС. Так как антенны БС находятся на вышках или высотных зданиях, замирания сигнала для них меньше, чем для антенны, которая находится внизу, обычно заграждённая зданиями. При этом часть абонентов сети “прослушиваться” не будет. Плюс заключается в том, что благодаря регулировке уровень мощности всех МС в этой точке будет почти одинаковым. Ещё одна проблема заключается в невозможности перехвата в случае процесса передачи эстафеты обслуживания МС от одной БС к другой, так как при этом абонент начинает работать в зоне обслуживания другой БС. Выход из ситуации заключается в том, чтобы расположить устройства перехвата под каждой БС, то есть организовать сеть, как упоминалось выше. При этом появляется возможность обнаружения местонахождения абонента с заданным номером с точностью до диаметра соты обслуживания БС, а при измерении мощности на входе с более высокой точностью. Но это чисто теоретический подход, так как надобность в организации такой сети никогда не возникнет.

Другой вариант построения сети заключается в том, чтобы организовать радиомониторинг в определённом месте, например в местах большого скопления людей, местах, требующих повышенных мер безопасности и т. п. Этот вариант имеет свои плюсы и минусы. Положительным эффектом этого варианта является то, что даже если абонент находится в зоне передачи обслуживания от одной БС к другой, перехват будет возможен в отличие от предыдущего варианта. Также при этом на входе приёмника будет гораздо большее отношение сигнал/помеха.

Ещё одним вариантом является перехват передач по радиоканалу абонента с известным идентификатором, только для этого необходимо знание местоположения абонента.

При осуществлении перехвата необходимо обеспечить требуемое отношение сигнал/помеха на входе приёмника, которое зависит от расстояния мобильной станции от базовой и разведприёмника от прослушиваемого абонента. Затухание сигнала определяется по формуле Хата:

L(dB)=69,55 + 26,16log10f – 13,82log10h1 – a(h2) +

+(44,9 – 6,55log10h1)log10dkm – K,

(3.1)

где h1 и h2 – высота антенн базовой станции и мобильной станции в метрах; dkm – расстояние в километрах; f – центральная частота в МГц; a(h2) – коэффициент коррекции высоты антенны в зависимости от условий распространения радиоволн.

В системах с кодовым разделением каналов большую роль играют взаимные помехи от соседних передатчиков мобильных станций. Рассмотрим работу приёмника k-го абонента. Поскольку выделение информации происходит на выходе приёмника, определим характеристики сигнала и взаимной помехи на выходе. Допустим, что информация передаётся двумя противоположными сигналами и осуществляется когерентный приём. Оптимальный приёмник состоит из коррелятора и решающего устройства. На входе приёмника действует сумма полезного сигнала и взаимной помехи, которая в свою очередь является суммой мешающих сигналов. Нормированное напряжение на выходе коррелятора будет равно сумме автокорреляционных функций от полезных сигналов и взаимокорреляционных функций от мешающих сигналов.

АКФ k-го сигнала

![]() (3.2)

(3.2)

а ВКФ j-го и k-го сигналов с равными энергиями

![]() (3.3)

(3.3)

Решающее устройство принимает решения в момент окончания полезных сигналов. При непрерывной передаче информационных символов j-м абонентом в момент отсчёта напряжение

![]() (3.4)

(3.4)

где j, j’ = 1 – случайные величины, определяемые знаками информационных символов; tj – случайный сдвиг во времени начала работы j-го абонента. Таким образом, величина Vjk случайна из-за случайности информационных символов и случайного сдвига во времени начала работы j-го абонента. Она представляет собой функцию следующих случайных величин: 1) числа мешающих абонентов; 2) номеров мешающих абонентов; 3) информационных символов; 4) момента начала работы абонента.

Для расчёта помехоустойчивости при воздействии взаимных помех необходимо знать плотность вероятности случайной величины V. Обозначим нормированное значение взаимной помехи

![]() (3.5)

(3.5)

где

![]() (3.6)

(3.6)

дисперсия взаимной помехи, равная среднеарифметическому значению дисперсий взаимной помехи от всех мешающих абонентов,

(3.7)

(3.7)

дисперсия ВКФ.

Плотность вероятности взаимной помехи Z записывается в виде ряда Эджворта

(3.8)

(3.8)

где H4(x) – многочлен Эрмита четвёртого порядка.

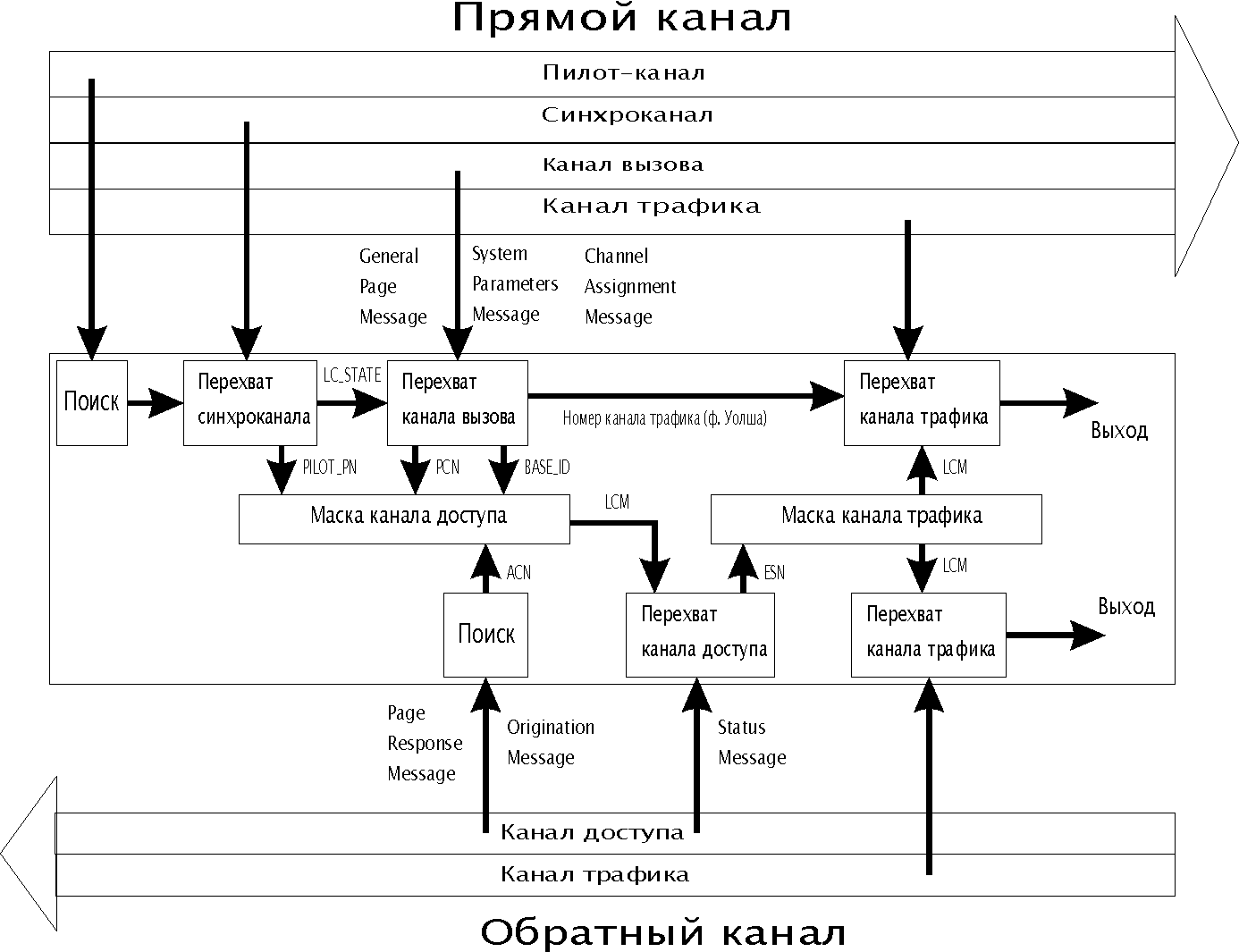

Для осуществления перехвата обратного канала системы cdma2000 необходимо для начала настроиться на частоту несущей прямого канала и осуществить синхронизацию как по времени, так и по частоте. Без жёсткой синхронизации система работать не будет. После настройки на частоту несущей необходимо устройство перестроить на частоту обратного канала. Если передача осуществляется в классе диапазона 2, необходимо отстроиться на 45 МГц вниз по частоте; если же передача ведётся в диапазоне 1, отстройка вниз должна составлять 80 МГц.

Для перехвата обратного канала необходимо знание маски длинного кода, которая задаёт задержку передаваемой ПСП и идентифицирует канал. Для передачи канала доступа, который передаётся по времени первым в обратном канале во всех случаях, используется открытая маска. То есть, зная её, можно сгенерировать точную копию длинного кода, используемого МС для передачи, что ведёт к вскрытию информации, содержащейся в канале доступа. Сдвиг пилот-последовательности известен из канала синхронизации, идентификатор БС извлекается из сообщений прямого канала вызова. Номер канала вызова, с которым ассоциирован канал доступа, определяется по номеру функции Уолша, использующейся для его передачи. Эту информацию можно получить, используя устройство перехвата прямого канала. Номер канала доступа генерируется случайным образом в МС, то есть неопределённой остаётся одна величина, состоящая из четырёх бит. Значит, необходимо осуществлять перебор значений маски длинного кода. Для этого необходимо проверить 24 = 16 комбинаций. Перебор необходимо осуществлять во время передачи преамбулы канала доступа, так как информация, которая там передаётся, полностью известна и состоит из нулей, которые представляются как “+1”. Для определения маски необходимо можно применить 2 схемы: параллельную или последовательную. Во втором случае мы теряем в быстродействии, зато требуется меньшая производительность процессоров. Применим параллельную схему поиска, состоящую из 16 каналов. Если на выходе решающей схемы будет значение “+1” при каком-то определённом значении маски, определяем канал, по которому было вынесено решение, что означает вскрытие маски, следовательно вся информация, передающаяся в канале доступа, становится доступной. Соответственно, отсюда уже можно извлечь часть служебной информации, о чём говорилось выше. Для перехвата остальных каналов могут использоваться различные маски: открытая и закрытая. Второй случай рассматривать не будем, потому что для формирования значения маски используется стойкий криптографический алгоритм. Поэтому вскрыть закрытую маску не представляется возможным. Единственным вариантом вскрытия при этом является знание ключа A-key, который прописывается в памяти МС и в регистре БС, к которой абонент “приписан”. Для формирования открытой маски используется перемешанный электронный серийный номер. Этот номер передаётся в некоторых сообщениях канала доступа, как указано выше.

Итак, для перехвата обратного канала связи можно использовать обыкновенный приёмник, аналогичный приёмнику БС, совместно с устройством перехвата прямого канала. Далее будет разработана структура такого приёмника. Схематически алгоритм перехвата представлен на рисунке.

.

Алгоритм работы устройства перехвата