- •Введение

- •1. Основные понятия информационной безопасности

- •1.1. Проблема информационной безопасности общества

- •1.2. Определение понятия «информационная безопасность»

- •1.3. Составляющие информационной безопасности

- •1.4. Важность и сложность проблемы информационной безопасности

- •1.4.1. Наиболее опасные угрозы информационной безопасности

- •1.4.2. Внутренние угрозы иб

- •1.4.3. Средства защиты

- •1.5. Сценарии реализации угроз информационной безопасности

- •1.5.1. Разглашение конфиденциальной информации

- •1.5.2. Обход средств защиты от разглашения конфиденциальной информации

- •1.5.3. Кража конфиденциальной информации

- •1.5.4. Нарушение авторских прав на информацию

- •1.5.5. Нецелевое использование ресурсов

- •1.6. Традиционный подход к анализу проблем информационной безопасности

- •1.6.1. Актуальность задач компьютерной безопасности

- •1.6.2. Основные понятия информационной безопасности автоматизированных систем обработки информации

- •1.6.3. Основные угрозы безопасности систем обработки информации

- •1.6.4. Понятие несанкционированного доступа

- •2. Система формирования режима информационной безопасности

- •2.1. Задачи информационной безопасности общества

- •2.2. Уровни формирования режима информационной безопасности

- •2.3. Нормативно-правовые основы информационной безопасности

- •2.3.1. Обзор Российского законодательства

- •2.3.2. Обзор зарубежного законодательства в области информационной безопасности

- •3. Стандарты и спецификации информационной безопасности

- •3.1. Требования безопасности к информационным системам

- •3.1.1. Функциональные требования

- •3.1.2. Требования доверия

- •3.2. Стандарты информационной безопасности распределенных систем

- •3.2.1. Сервисы безопасности в вычислительных сетях

- •3.2.2. Механизмы безопасности

- •3.2.3. Администрирование средств безопасности

- •3.3. Стандарты информационной безопасности в рф

- •3.3.1. Гостехкомиссия и ее роль в обеспечении информационной безопасности в рф

- •4. Уровни информационной безопасности

- •4.1. Административный уровень

- •4.1.1. Политика безопасности

- •4.1.2. Программа безопасности

- •4.1.3. Синхронизация программы безопасности с жизненным циклом систем

- •4.1.4. Понятие об управлении рисками

- •4.2. Процедурный уровень

- •4.2.1. Основные классы мер процедурного уровня

- •4.2.2. Управление персоналом

- •4.2.3 Физическая защита

- •4.2.4 Поддержание работоспособности

- •4.2.5 Реагирование на нарушения режима безопасности

- •4.2.6 Планирование восстановительных работ

- •5. Криптографическая защита информации

- •5.1. Основные принципы криптографической зашиты информации

- •5.1.1. Понятие криптографии

- •5.1.2. Понятия о симметричных и асимметричных криптосистемах

- •5.1.3. Понятие криптоанализа

- •5.1.4. Аппаратно-программные криптографические средства защиты информации

- •5.2. Асимметричные криптосистемы

- •5.2.1. Концепция криптосистемы с открытым ключом

- •5.2.2. Однонаправленные функции

- •5.2.3. Криптосистема шифрования данных rsa

- •5.2.4. Аутентификация данных и электронная цифровая подпись

- •5.2.5. Алгоритм цифровой подписи rsa

- •5.3.Симметричные криптосистемы

- •5.3.1. Понятие о симметричной криптосистеме

- •5.3.2 Шифры перестановки

- •Терминатор прибывает седьмого в полночь

- •Тнпве глеар адонр тиеьв омобт мпчир ысооь

- •Пеликан,

- •Гнвеп лтооа дрнев теьио рпотм бчмор соыьи

- •Тюае оогм рлип оьсв

- •5.3.3. Шифры сложной замены

- •5.3.4. Одноразовая система шифрования

- •5.3.5. Шифрование методом гаммирования

- •5.3.6. Стандарт шифрования данных des

- •6. Компьютерные вирусы и защита от них

- •6.1. Вирусы как угроза информационной безопасности

- •6.1.1. Компьютерные вирусы и информационная безопасность

- •6.1.2. Характерные черты компьютерных вирусов

- •6.1.3. Хронология развития компьютерных вирусов

- •6.2. Классификация компьютерных вирусов

- •6.2.1. Классификация компьютерных вирусов по среде обитания

- •6.2.2. Классификация компьютерных вирусов по особенностям алгоритма работы

- •6.2.3. Классификация компьютерных вирусов по деструктивные возможностям

- •6.3.3. Утилиты скрытого администрирования

- •6.3.4. «Intended»-вирусы

- •6.4. Антивирусные программы

- •6.4.1. Особенности работы антивирусных программ

- •6.4.2. Классификация антивирусных программ

- •6.4.3. Факторы, определяющие качество антивирусных программ

- •6.5. Профилактика компьютерных вирусов

- •6.5.1. Характеристика путей проникновения вирусов в компьютеры

- •6.5.2. Правила защиты от компьютерных вирусов

- •6.6. Обнаружение неизвестного вируса

- •6.6.1. Обнаружение загрузочного вируса

- •6.6.2. Обнаружение резидентного вируса

- •6.6.3. Обнаружение макровируса

- •6.6.4. Общий алгоритм обнаружения вируса

- •7. Информационная безопасность вычислительных сетей

- •7.1.2. Специфика средств защиты в компьютерных сетях

- •7.2. Сетевые модели передачи данных

- •7.2.1. Понятие протокола передачи данных

- •7.2.2. Принципы организации обмена данными в вычислительных сетях

- •7.2.3. Транспортный протокол tcp и модель тср/iр

- •7.3. Модель взаимодействия открытых систем osi/iso

- •7.3.1. Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •7.3.2. Характеристика уровней модели osi/iso

- •7.4. Адресация в глобальных сетях

- •7.4.1. Основы ip-протокола

- •7.4.2. Классы адресов вычислительных сетей

- •7.4.3. Система доменных имен

- •7.5. Классификация удаленных угроз в вычислительных сетях

- •По характеру воздействия:

- •По цели воздействия:

- •По условию начала осуществления воздействия

- •По наличию обратной связи с атакуемым объектом:

- •По расположению субъекта атаки относительно атакуемого объекта:

- •По уровню модели iso/osi, на котором осуществляется воздействие:

- •7.6. Типовые удаленные атаки и их характеристика

- •7.6.1. Удаленная атака "анализ сетевого трафика"

- •7.6.2. Удаленная атака «подмена доверенного объекта»

- •7.6.3. Удаленная атака «ложный объект»

- •7.6.4. Удаленная атака «отказ в обслуживании»

- •7.7. Причины успешной реализации удаленных угроз в вычислительных сетях

- •7.8. Принципы защиты распределенных вычислительных сетей

- •8. Обеспечение безопасности глобальных компьютерных сетей

- •8.1. Межсетевые экраны (firewall)

- •8.2. Организация и эксплуатация виртуальных частных сетей (vpn)

- •8.2.1. Определение виртуальных частных сетей

- •8.2.2. Пользовательские vpn

- •8.2.3. Узловые vpn

- •8.2.4. Понятие стандартных технологий функционирования vpn

- •8.2.5. Типы систем vpn

- •8.3. Системы предотвращения вторжений (ids)

- •8.3.1. Общие понятия о функционировании ids

- •8.3.2. Узловые ids

- •8.3.3. Сетевые ids

- •8.3.4. Использование ids

- •9. Безопастное взаимодействие в глобальных компьютерных сетях

- •9.1. Аутефекация и управление сертификатами

- •9.1.1. Цифровые подписи

- •9.1.2. Управление ключами и сертификация ключей

- •9.1.3. Концепция доверия в информационной системе

- •9.1.4. Аутентификация с использованием протоколов открытого ключа

- •9.2. Протокол конфиденциального обмена данными ssl

- •9.3. Обеспечение безопасности беспроводных сетей

- •9.3.1. Угрозы безопасности беспроводных соединений

- •9.3.2. Протокол wep

- •9.3.3. Протокол 802.1x - контроль доступа в сеть по портам

- •10. Информационная безопасность в операционных системах windows

- •10.1. Средства управления безопасностью

- •10.1.1. Система управления доступом

- •10.1.2. Пользователи и группы пользователей

- •10.1.3. Объекты. Дескриптор защиты

- •10.2. Основные компоненты системы безопасности

- •10.2.1. Политика безопасности

- •10.2.2. Ролевой доступ. Привилегии

- •11. Безопасность программного обеспечения

- •11.1. Угрозы безопасности по

- •11.2. Разрушающие программные средства

- •11.3. Модель угроз и принципы обеспечения безопасности по

- •11.4. Основные принципы обеспечения безопасности по на различных стадиях его жизненного цикла

- •11.4.1. Обеспечение безопасности при обосновании, планировании работ и проектном анализе по

- •11.4.2. Обеспечение безопасности по в процессе его разработки

- •11.4.3 Обеспечение безопасности по на этапах стендовых и приемо-сдаточных испытаний

- •11.4.4. Обеспечение безопасности при эксплуатации по

- •11.5. Методы и средства анализа безопасности по

- •Заключение

- •Оглавление

- •1. Основные понятия информационной безопасности 5

- •394026 Воронеж, Московский просп., 14

8. Обеспечение безопасности глобальных компьютерных сетей

8.1. Межсетевые экраны (firewall)

Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки.

Межсетевые экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты. Правила политики безопасности усиливаются посредством использования модулей доступа.

Типы межсетевых экранов:

межсетевые экраны прикладного уровня;

межсетевые экраны с пакетной фильтрацией;

гибридные межсетевые экраны.

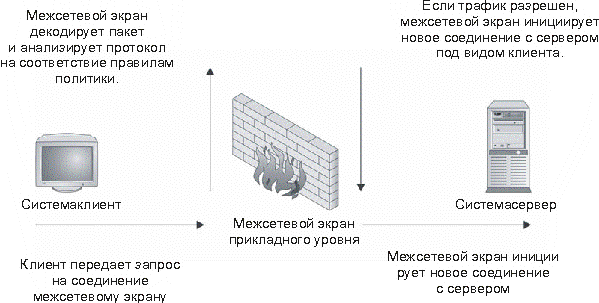

Межсетевые экраны прикладного уровня

В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола.

Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности. При использовании межсетевого экрана прикладного уровня все соединения проходят через него (см. рис. 8.1).

Рис.

8.1. Соединения модуля доступа межсетевого

экрана прикладного уровня

Рис.

8.1. Соединения модуля доступа межсетевого

экрана прикладного уровня

Как показано на рисунке, соединение начинается на системе-клиенте и поступает на внутренний интерфейс межсетевого экрана. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевые экраны прикладного уровня используют модули доступа для входящих подключений. Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю. Таким образом, межсетевой экран защищает системы от атак, выполняемых посредством приложений.

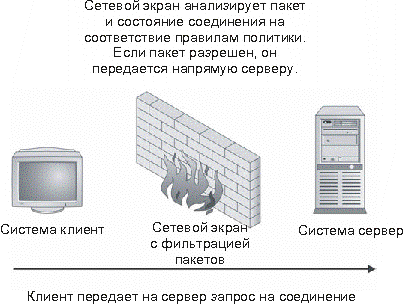

Межсетевые экраны с пакетной фильтрацией

Правила политики в межсетевых экранах с пакетной фильтрацией устанавливаются посредством использования фильтров пакетов. Фильтры изучают пакеты и определяют, является ли трафик разрешенным, согласно правилам политики и состоянию протокола (проверка с учетом состояния). Если протокол приложения функционирует через TCP, определить состояние относительно просто, так как TCP сам по себе поддерживает состояния. Это означает, что когда протокол находится в определенном состоянии, разрешена передача только определенных пакетов.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране (см. рис. 8.2), а направляются непосредственно к конечной системе. При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

Рис.

8.2. Передача трафика через межсетевой

экран с фильтрацией пакетов

Рис.

8.2. Передача трафика через межсетевой

экран с фильтрацией пакетов

Межсетевые экраны с фильтрацией пакетов не используют модули доступа для каждого протокола и поэтому могут использоваться с любым протоколом, работающим через IP. Некоторые протоколы требуют распознавания межсетевым экраном выполняемых ими действий. Например, FTP будет использовать одно соединение для начального входа и команд, а другое - для передачи файлов. Соединения, используемые для передачи файлов, устанавливаются как часть соединения FTP, и поэтому межсетевой экран должен уметь считывать трафик и определять порты, которые будут использоваться новым соединением. Если межсетевой экран не поддерживает эту функцию, передача файлов невозможна.

Гибридные межсетевые экраны

Как и многие другие устройства, межсетевые экраны изменяются и совершенствуются с течением времени, т. е. эволюционируют. Так технология модуля доступа Generic Services Proxy (GSP) разработана для поддержки модулями доступа прикладного уровня других протоколов, необходимых системе безопасности и при работе сетевых администраторов. В действительности GSP обеспечивает работу межсетевых экранов прикладного уровня в качестве экранов с пакетной фильтрацией.

Производители межсетевых экранов с пакетной фильтрацией также добавили некоторые модули доступа в свои продукты для обеспечения более высокого уровня безопасности некоторых широко распространенных протоколов. В то время как базовая функциональность межсетевых экранов обоих типов осталась прежней, (что является причиной большинства «слабых мест» этих устройств), сегодня на рынке присутствуют гибридные межсетевые экраны. Практически невозможно найти межсетевой экран, функционирование которого построено исключительно на прикладном уровне или фильтрации пакетов. Это позволяет администраторам, отвечающим за безопасность, настраивать устройство для работы в конкретных условиях.

Пример конфигурирования межсетевого экрана

Стандартная архитектура использования межсетевого экрана показана на рис. 8.3. В данной архитектуре используется один межсетевой экран для защиты внутренней сети, так и любых других систем, доступных из интернета. Эти системы располагаются в отдельной сети.

Рис.

8.3. Использование межсетевого экрана

Рис.

8.3. Использование межсетевого экрана

Таблица 8.1

Правила межсетевого экрана для архитектуры на рис. 8.1

Номер |

Исходный IP |

Конечный IP |

Служба |

Действие |

1 |

Любой |

Веб-сервер |

HTTP |

Принятие |

2 |

Любой |

Почтовый сервер |

SMTP |

Принятие |

3 |

Почтовый сервер |

Любой |

SMTP |

Принятие |

4 |

Внутренняя сеть |

Любой |

HTTP, HTTPS, FTP, Telnet |

Принятие |

5 |

Внутренняя DNS |

Любой |

DNS |

Принятие |

6 |

Любой |

Любой |

Любая |

Сброс |

Таблица 8.2

Краткий список номеров портов (для протокола TCP)

Протокол : номер порта |

Протокол : номер порта |

HTTP: 80, 8080 |

FTP: 21 для команд, 20 для данных |

SSH: 22 |

TFTP: 69/UDP |

POP3: 110 |

ICQ: 5190 |

SMTP: 25 |

telnet: 23 |

IMAP: 143 |

DNS: 53 (обычно UDP) |