- •Воронеж 2021

- •ISBN 978-5-7731-0940-2 (Ч.2)

- •ISBN 978-5-7731-0938-9

- •Рассматриваются вопросы моделирования, оптимизации проектирования интеллектуальных информационных систем, использования информационных технологий в образовании, экономике, технике, биомедицинских системах, здравоохранении и экологии.

- •Материалы сборника соответствуют научному направлению «Интеллектуальные информационные системы» и перечню критических технологий Российской Федерации, утвержденному Президентом Российской Федерации.

- •Сборник будет полезен специалистам, аспирантам, студентам, деятельность которых связана с решением практических задач в области информатики, кибернетики, применением информационных систем и технологий в технике, образовании, экономике и медицине.

- •Редакционная коллегия:

- •АЛГОРИТМ ЦИФРОВОГО ГЕНЕРАТОРА ГАРМОНИЧЕСКОГО СИГНАЛА

- •Литература

- •1. Трофимова Т. И. Курс физики: учеб. пособие для вузов / Т. И. Трофимова. − М.: Издательский центр "Академия", 2006 − 560 с.

- •2. Дульнев Г. Н., Тихонов С. В. Основы теории тепломассообмена / Г. Н. Дульнев, С. В. Тихонов. − СПб: СПбГУИТМО, 2010. − 93с.

- •3. Электрические измерения. Учебник для вузов/Под ред. Фремке А.В., Душина Е.М. - М.: Издат.: Энергия, 1980. − 392 с.

- •Воронежский институт высоких технологий − АНОО ВО

- •Литература

- •1. Пеньков П. В. Экспертные методы улучшения систем управления / П.В.Пеньков // Вестник Воронежского института высоких технологий. 2012.− № 9. − С. 108-110.

- •2.Преображенский Ю. П. Разработка методов формализации задач на основе семантической модели предметной области / Ю. П. Преображенский // Вестник Воронежского института высоких технологий. 2008. −№ 3.− С. 075-077.

- •3.Шапаев А. В. Проблемы поиска текстовой информации в больших объемах данных / А. В. Шапаев, Д. А. Юдаков, А. А.Часовской // Вестник Воронежского института высоких технологий. 2019. № 1 (28). С. 113-115.

- •4.Зяблов Е. Л. Построение объектно-семантической модели системы управления / Е. Л. Зяблов, Ю. П. Преображенский // Вестник Воронежского института высоких технологий. 2008.− № 3.− С. 029-030.

- •Воронежский институт высоких технологий − АНОО ВО

- •Рис. 2. Процедурная модель размещения фрагментов БД РИС

ИНТЕЛЛЕКТУАЛЬНЫЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ

Труды Международной научно-практической конференции В двух частях

Часть 2

Воронеж 2021

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное учреждение высшего образования «Воронежский государственный технический университет»

ИНТЕЛЛЕКТУАЛЬНЫЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ

Труды Международной научно-практической конференции

(г. Воронеж, 2 - 4 декабря 2020 г.)

В двух частях Часть 2

Воронеж 2021

1

УДК 681.518(06)

ББК 32.97:74.58-26.253я4 И73

|

Интеллектуальные информационные системы: |

|

труды Международной |

И73 |

научопрактической конференции (г. Воронеж, 2 - 4 декабря |

2020 г.): в 2 ч. / ФГБОУ ВО |

|

|

«Воронежский государственный технический университет». − |

Воронеж: Изд-во ВГТУ, |

|

2021.− Ч.2. – 162 с.

ISBN 978-5-7731-0940-2 (Ч.2) ISBN 978-5-7731-0938-9

Рассматриваются вопросы моделирования, оптимизации проектирования интеллектуальных информационных систем, использования информационных технологий в образовании, экономике, технике, биомедицинских системах, здравоохранении и экологии.

Материалы сборника соответствуют научному направлению «Интеллектуальные информационные системы» и перечню критических технологий Российской Федерации, утвержденному Президентом Российской Федерации.

Сборник будет полезен специалистам, аспирантам, студентам, деятельность которых связана с решением практических задач в области информатики, кибернетики, применением информационных систем и технологий в технике, образовании, экономике и медицине.

УДК 681.518(06)

ББК 32.97:74.58-26.253я4

Редакционная коллегия:

Я. Е. Львович − заслуженный деятель науки РФ, д-р техн. наук, проф.

(Воронеж) − ответственный редактор;

С. Л. Подвальный − заслуженный деятель науки РФ,

д-р техн. наук, проф. (Воронеж); О. В. Родионов − д-р техн. наук, проф. (Воронеж);

В. А. Зернов − д-р техн. наук, проф. (Москва); И. Я. Львович −д-р техн. наук, проф. (Воронеж); М. В. Фролов − д-р мед. наук, проф. (Воронеж);

Б. Я. Советов − заслуженный деятель науки и техники РФ, д-р техн. наук,

проф. (Санкт-Петербург);

Ю. С. Сахаров − д-р техн. наук, проф. (Москва); Е. Н. Коровин − д-р техн. наук, проф. (Воронеж);

Б. Н. Тишуков − канд. техн. наук, ответственный секретарь (Воронеж)

Рецензенты: кафедра вычислительной техники и информационных систем

Воронежского государственного лесотехнического университета им. Г. Ф. Морозова (зав. кафедрой д-р техн. наук, проф. В. К. Зольников);

д-р техн. наук, проф., ФГАОУ ВО «Южный федеральный

университет» В. М. Курейчик

Печатается по решению редакционно-издательского совета Воронежского государственного технического университета

ISBN 978-5-7731-0940-2 (Ч.2) |

© ФГБОУ ВО «Воронежский государственный |

ISBN 978-5-7731-0938-9 |

технический университет», 2021 |

2

ВВЕДЕНИЕ

Всовременных условиях развитие информационных технологий и систем все в большей степени определяется их интеллектуализацией. Интеллектуальные информационные технологии – одна из наиболее перспективных и быстро развивающихся научных и прикладных областей информатики, в рамках которой разрабатываются модели и методы решения слабо формализуемых задач.

Втрудах представлены материалы, затрагивающие вопросы повышения эффективности производственных, экономических, образовательных, биомедицинских систем на основе использования современных технологий, интеллектуальной поддержки принятия решений, формализации экспертной информации, создания учебно-исследовательских систем, теории моделирования и оптимизации.

Сборник полезен специалистам, аспирантам, студентам, деятельность которых связана с решением практических задач в области информатики, кибернетики, применением информационных систем и технологий в технике, образовании, экономике и медицине.

3

УДК 004.051

Е. С. Овчинникова, И. Г. Дровникова

МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ПРОЦЕССА ОЦЕНИВАНИЯ ОПАСНОСТИ РЕАЛИЗАЦИИ СЕТЕВЫХ АТАК

В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ ОРГАНОВ ВНУТРЕННИХ ДЕЛ

Обеспечение надежности функционирования современных автоматизированных систем (АС), эксплуатируемых в защищенном исполнении на объектах информатизации органов внутренних дел (ОВД), определяет актуальность задачи формирования требований к их системам защиты информации (СЗИ), в первую очередь, от угроз удаленного несанкционированного доступа (НСД) к конфиденциальному информационному ресурсу, реализуемых посредством сетевых атак [1]. Это приводит к необходимости проведения количественной оценки опасности реализации типовых сетевых атак в АС ОВД, что предполагает разработку адекватных моделей, позволяющих исследовать реальную динамику их реализации.

Существующие в настоящее время модели процесса реализации угроз удаленного НСД, в частности на основе использования марковских (полумарковских) процессов, позволяют, в основном, осуществлять стационарную оценку их опасности (в приближении моментов). Предложено крайне мало математических моделей, формализующих реальный динамический характер протекания сетевых атак и обеспечивающих возможность количественно оценить опасность их реализации, в том числе в АС ОВД [2, 3]

Исследование динамики реализации сетевых атак на информационный ресурс современных АС с учетом специфики их эксплуатации в защищенном исполнении на объектах информатизации ОВД [3] позволило предложить семь этапов разработки математического обеспечения для проведения количественной оценки опасности реализации атак.

1. Определение основных показателей опасности сетевых атак на ин-

формационный ресурс АС ОВД. Анализ опыта эксплуатации современных АС в защищенном исполнении на объектах информатизации ОВД показал, что из указанных в [3] особенностей их функционирования максимальное влияние на опасность реализации сетевых атак оказывают: территориальная распределенность АС, интеграция служебной информации АС в единый массив банков данных различного уровня конфиденциальности, хранение больших массивов данных. Из представленных в [3] недостатков эксплуатации защищенных АС ОВД максимальное влияние на эффективность функционирования их СЗИ от НСД оказывает непосредственная зависимость ресурсоемкости системы защиты от вычислительного ресурса АС (процессорного времени, оперативной памяти, дискового пространства). Это позволило в качестве основного показателя опасности сетевых атак на информационный ресурс защищенных АС ОВД ис-

4

пользовать напрямуюиопат зависимый от времени динамический интегральный показатель , выражающий меру размера интегрального информационного риска атакуемой АС ОВД от реализации множества типовых сетевых атак. Частные показатели опасности сетевых атак определяются размерами информационного риска от реализации отдельных типов атак.

2. Формирование перечня типовых сетевых атак на информационный ресурс, защищенных АС ОВД. Анализ 216 угроз, представленных в настоящее время в банке данных угроз безопасности информации (БИ), разработанном ФСТЭК России (bdu.fstec.ru) [4], особенностей и недостатков эксплуатации современных защищенных АС на объектах информатизации ОВД, результатов опроса экспертов в области БИ позволил выделить восемь типов наиболее опасных и часто реализуемых в настоящее время сетевых атак на инфо р- мационный ресурс АС ОВД с учетом их источников, объектов воздействия и возможных последствий реализации (причиненного ущерба). Сформированный перечень типовых атак включает в себя следующие их основные типы: 1) анализ сетевого трафика, 2) сканирование сети, 3) «парольная» атака, 4) подмена доверенного объекта сети, 5) навязывание ложного маршрута, 6) внедрение ложного объекта сети, 7) отказ в обслуживании, 8) удаленный запуск приложений [5].

3. Разработка вербальной и вероятностной моделей процесса функционирования СЗИ от НСД в условиях реализации сетевых атак на информационный ресурс АС ОВД в динамике конфликтного взаимодействия. Вер-

бальная модель процесса функционирования СЗИ от НСД в условиях реализации сетевых атак представляет собой описание ответных действий СЗИ при изменении состояния защищенности АС ОВД, отражающих основные этапы реализации сложной атаки: сбор информации об АС ОВД; вторжение (проникновение в операционную среду); реализация несанкционированных действий; ликвидация следов атаки [2]. Основная идея построения вероятностной модели динамического конфликта сетевой атаки и СЗИ от НСД в АС ОВД на основе его вербальной модели заключается в переходе от независ и- мого описания функционирования каждой из конфликтующих сторон безусловными плотностями распределения вероятности (ПРВ) времени достижения ею требуемого состояния к описанию их взаимодействия конфликтнообусловленными ПРВ, отражающими выигрыш одной стороны в случае опережающего выполнения ею своей задачи.

4. Разработка графовых моделей процесса функционирования субъектов конфликтного взаимодействия в защищенных АС ОВД. Предположение,

что каждое действие субъектов конфликтного взаимодействия приносит каждой из сторон частный выигрыш в некоторой дуэльной ситуации позволило построить линейную обобщенную графовую модель динамики информационного конфликта «Сетевая атака – СЗИ от НСД», а также линейные графовые модели динамики реализации простых типовых атак, составляющих сложную сетевую атаку в АС ОВД.

5

5.Моделирование процесса функционирования субъектов конфликтного взаимодействия в защищенных АС ОВД с помощью сети Петри-Маркова. Объ-

единяя возможности и преимуществ двух традиционных подходов к моделированию отказов в сложных системах, представлена обобщенная динамическая модель информационного конфликта «Сетевая атака – СЗИ от НСД» в АС ОВД

сиспользованием сети Пети-Маркова, позволяющая наглядно описать все состояния (позиции) и условия переходов в рассматриваемом конфликте с учетом различий изначальных потенциальных возможностей сторон и возможных ошибок, совершаемых каждой из них в процессе конфликтного взаимодействия. На основе вербальных моделей процесса реализации типовых сетевых атак на информационный ресурс АС ОВД [2, 5] проведено моделирование динамики реализации каждой атаки с помощью сети Петри-Маркова и представлена динамическая модель реализации сложной сетевой атаки в АС ОВД.

6.Аналитическое моделирование процесса оценивания опасности реализации сетевых атак на информационный ресурс, защищенной АС ОВД. Сеть

Петри-Маркова каждой их рассмотренных типовых сетевых атак описывается системой интегро-дифференциальных уравнений. Полагая, что ПРВ времени перемещения из позиций в переходы являются экспоненциальными зависимостями и применяя для них пуассоновское приближение определяются аналити-

ческие выражения для расчета среднего времени |

|

перемещения по сети Пет- |

||||||||||||||||||||||||||

вида |

|

|

|

( ) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

типа ) и вероятности этого |

||||||||||||

ри-Маркова (среднего времени реализации атаки |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

перемещения |

|

|

|

(вероятности реализации атаки |

типа |

|

). |

Средний размер |

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

возможного ущерба, соответствующего предмету атаки, нанесенного АС |

||||||||||||||||||||||||||

ОВД от реализации в течение времени сетевых атак типа |

|

|

, приравнивается к |

|||||||||||||||||||||||||

– среднее время нахождения системы в |

|

|

данного типа: |

= ат |

, где |

ат |

||||||||||||||||||||||

количеству успешно реализованных атак |

|

|

|

|

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

состоянии действия атаки. При расчете |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

учитывается, что некоторые из атак рассматриваемого типа являются, в |

|||||||||||||||||||||||||||

ного вида, |

|

|

оп |

ат |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

реали- |

||||||

свою очередь, этапами реализации сетевых атак другого типа. Частный показа- |

||||||||||||||||||||||||||||

тель опасности |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

( ) от их |

|

|

|

||||||||||

|

|

|

сетевых типа , наносящих АС ОВД ущерб определен- |

|||||||||||||||||||||||||

|

|

|

|

определяется размером информационного риска |

|

|

|

|

|

|

|

|

|

|||||||||||||||

оценки интегрального показателя |

( ) |

= ∙ ( ) |

Аналитическая |

модель |

||||||||||||||||||||||||

зации с |

помощью выражения: |

|

|

|

|

|

|

|

|

|||||||||||||||||||

го |

|

иоп |

ат = ( ) |

|

|

|

|

опасности сложной сетевой атаки |

|

|

|

на |

||||||||||||||||

|

= ∑ =1 ∙∏ =1 |

|

( ) |

|

( ) |

|

|

|

|

|

соотноше- |

|||||||||||||||||

информационный ресурс защищенной АС ОВД представляет собой |

|

|

иоп |

ат |

|

|||||||||||||||||||||||

ние: |

|

|

|

|

|

|

|

|

|

|

|

|

, |

где: |

|

|

– величина интегрально- |

|||||||||||

информационного риска атакуемой системы от реализации множества простых типовых сетевых атак, приводящих за заданное время t к нанесению АС

среднего возможного общего ущерба определенного вида, K – количество ти-

пов успешно реализованных простых атак. |

|

|

|

сводит за счет процедуры аг- |

регирования в единый показатель частные |

показатели опасности простых атак |

|||

иоп |

ат |

|

||

опат 7. Имитационное моделирование |

|

( = 1, … , ) |

||

, составляющих сложную сетевую атаку |

|

|

. |

|

системной динамики функционирования АС ОВД в защищенном исполнении. Для получения количественных значений

6

вероятностно-–временных характеристик– (ВВХ) типовых сетевых атак ( – тип атаки, номер позиции, номер перехода) виде среднего времени нахождения атаки в одном из состояний графовой модели, формально описывающей процесс ее реализации в системе, разработаны имитационные модели и проведено моделирование динамики реализации каждой атаки на информационный ресурс АС ОВД в программной среде имитационного моделирования «CPN Tools» [6]. Рассчитанные на основе полученных ВВХ средние времена реализации типовых сетевых атак используются в качестве исходных данных для разработки имитационных моделей и проведения моделирования системной динамики функционирования СЗИ от НСД с помощью пакета прикладных программ «iThink» [7] с целью оценивания опасности реализации сетевых атак на информационный ресурс АС ОВД.

Перспективы использования полученных результатов связаны с разработкой модели актуальных атак и формированием количественных требований к СЗИ от НСД для повышения реальной защищенности действующих и перспективных АС при их эксплуатации в защищенном исполнении на объектах информатизации ОВД.

Литература

1.Об утверждении Концепции обеспечения информационной безопасности органов внутренних дел Российской Федерации до 2020 года: приказ МВД России от 14.03.2012 № 169 [Электронный ресурс]. – Режим доступа: Режим доступа: Режим доступа: http://policemagazine.ru/forum/ showthread.php?t=3663.

–(Дата обращения: 28.04.2020).

2.Радько Н.М. Проникновения в операционную среду компьютера: модели злоумышленного удаленного доступа / Н.М. Радько, Ю.К. Язов, Н.Н. Корнеева. – Воронеж: Воронеж. госуд. технич. ун-т, 2013. – 265 с.

3.Попов А.Д. Модели и алгоритмы оценки эффективности систем защиты информации от несанкционированного доступа с учётом их временных характеристик в автоматизированных системах органов внутренних дел: дис. ...

канд. техн. наук: 05.13.19 / Попов Антон Дмитриевич. Воронеж, 2018. – 163 с.

4.Банк данных угроз ФСТЭК России [Электронный ресурс]. – Режим доступа: http://bdu.fstec.ru/threat. – (Дата обращения: 03.03.2020).

5.Овчинникова Е.С. Анализ типовых сетевых атак на автоматизированные системы органов внутренних дел / И.Г. Дровникова, Е.С. Овчинникова,

В.В. Конобеевских // Вестник Дагестанского госуд. технич. ун-та. Технич. науки. – Т. 47. – № 1. – 2020. – С. 72-85.

6.Романников Д.О. Об использовании программного пакета CPN TOOLS для анализа сетей Петри / Д.О. Романников, А.В. Марков // сб. науч. тр. НГТУ. – 2012. – № 2(68). – С. 105-116.

7.Программный пакет iThink. – Режим доступа: https://www.freepapers.ru/ 22/paket-modelirovaniya-

ithink/179429.1078198.list1.html. – (Дата обращения: 05.05.2020). Воронежский институт МВД России

7

УДК 004.056.2

Д. Е. Скопин, А. А. Горбачева, И. В. Калуцкий

РАЗРАБОТКА СТЕГАНОГРАФИЧЕСКОГО АЛГОРИТМА ДЛЯ ПЕРЕДАЧИ ИНФОРМАЦИИ ВНУТРИ ГРАФИЧЕСКОГО ИЗОБРАЖЕНИЯ

RAW ИЛИ BMP ФОРМАТА

В статье рассмотрены методы обеспечения конфиденциальности, доступности и целостности информации передаваемой через открытые источники связи. В работе предложена новая цветовая модель, позволяющая значительно ускорить преобразования RGB формата для встраивания стегосообщения. Новая модель представляет собой модернизированное пространство CIE. Описан алгоритм перевода пространства RGB в модернизированное пространство.

Ключевые слова: стеганография, стегосообщение, цифровое изображение, RAW формат, BMP формат, цветовая модель CIE.

Возможность обмениваться цифровой информацией в сети интернет повлекла за собой проблему защиты прав собственности на информацию с помощью стеганографических методов.

Скрытая передача информации очень востребована в промышленном производстве (передача ключей, паролей, описаний технологий), в военном деле, в медицине [1].

Анализ текущего состояния стенографических алгоритмов, предназначенных для сокрытия данных в изображениях, позволил сделать вывод о необходимости разработки качественно нового стеганографического алгоритма, позволяющего быстро скрывать данные в неподвижных изображениях популярных графических форматов RAW и BMP.

В данной работе для решения стеганографических задач предлагается новая цветовая модель, позволяющая значительно ускорить преобразования RGB формата.

Предлагаемая модель представляет собой модернизированное пространство CIE [2], в котором каждый трихоматический коэффициент определен как частное между RGB компонентой и суммой всех RGB компонент. Чтобы избежать сложных вычислительных процессов с дробными значения каждый компонент приводятся к байтовому представлению [3]. Третий компонент, интенсивность (яркость) пикселя, обозначим как It. Тогда, преобразования из пространства RGB в пространство Rt, Gt, I можно представить в виде уравнений 1-4:

8

|

1, если |

B, иначе |

|

256 |

|

S = |

R + G + |

|

Rt = R S

Gt = GS8

I = S3

(1)

(2)

(3)

(4)

Как видно из представленных уравнений, алгоритм перевода формата RGB в формат RtGtI, наблюдается операция логического сдвига влево на 8 бит соответствует математическому умножению на 256.

Обратное преобразование из пространства RtGtI в стандартную RGB м о-

дель производится в соответствии с выражениями 5-7. |

|

||

|

3 R′ I |

|

|

|

3 G′ I |

|

(5) |

B = |

256 |

|

|

( −R′−G′) 3 I |

|

||

R = |

256 |

|

(6) |

G = |

256 |

256 |

(7) |

Логический сдвиг вправо на 8 бит представлен операцией деления на 256. При этом, компонент яркости I может использоваться для хранения стеганографической информации посредством использования 1-2 бита в правой части (less significant bit, LSB) для хранения стеганографической информации [4].

Так как для внедрения модифицируется только яркостный компонент, то цвет пикселя не подвергается изменению, а, следовательно, не будет иметь визуальных отличий при обратном преобразовании в пространство RGB.

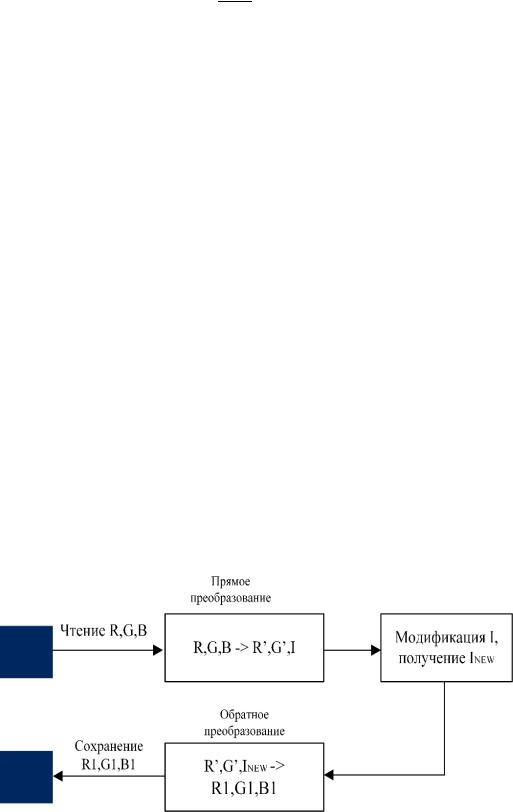

Общий алгоритм стеганографического преобразования представлен на рис. 1.

Рис. 1. Последовательность действий при проведении стеганографической обработки изображения

9

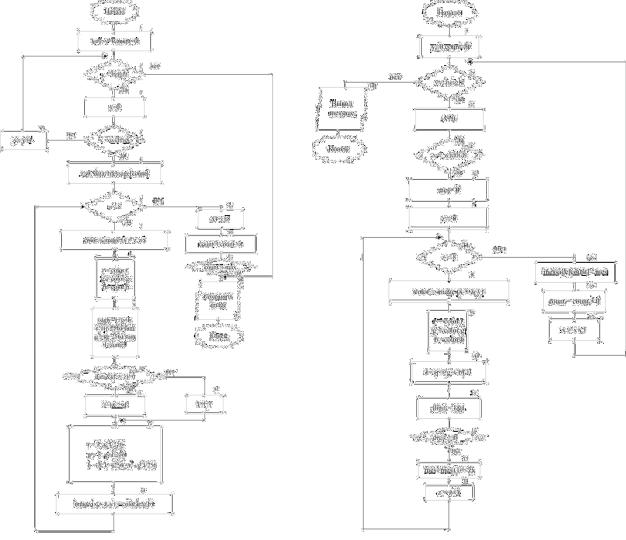

Процессы встраивания и извлечения автоматизированы и выполняются с помощью разработанного приложения. Схема алгоритма внедрения представлена на рис.2, а алгоритм извлечения внедренной информации из изображения на рис.3.

Система принимает информацию, проверяет ее корректность, считает объем сообщения, при истинном значении сообщение обрабатывается и осуществляется переход к сохранению данных в блоке 18.

При ложном значении условия в блоке 2 происходит переход на блок 3 для обнуления счетчика вертикальных пикселей х.

Вблоке 4 происходит сравнение переменной х со значением width/8. Данное значение представляет собой количество горизонтальных блоков изображения размером по 8 байт каждый, что соответствует размещению 1 байта стегосообщения.

Вблоке 5 обнуляется счетчик z, созданный для отсчета бит внутри одного байта стегосообщения, а текущий байт стегосообщения message[count] копируется в переменную data.

Блок 6 предназначен для организации цикла на 8 повторений, что соответствует 8 итерациям для обработки байта стегосообщения.

Внутри данного цикла в блоке 7 производится чтение текущего пикселя из изображения Image из позиции x+z, y в переменную color.

Далее, в блоке 8 производится извлечение RGB компонент стандартной цветовой модели, с использованием формул 1-4. В блоке 9 производится преобразование стандартной модели пикселя в модель RGI, а именно вычисление r’, g’, I компонент в переменные r, g и b.

Блок 10 предназначен для проверки, какой бит (нулевой или единичный) находится в позиции z текущего внедряемого байта data. Если в этой позиции находится 0, то необходимо сбросить младший значимый бит компонента I, а если 1, то этот бит необходимо установить в единичное значение.

Сравнение производится анализом истинности выражения по формуле:

data&(1<<z)=0. (8)

В этом выражении data – это текущий байт стегосообщения; z - текущий бит внедряемого бита в позицию изображения; x+z, y, << операция логического сдвига влево.

Система принимает входные данные, проверяет корректность: существование входных файлов на носителе, соотношение размеров входных файлов, соответствие файла-контейнера формату JPEG [5].

10

Рис. 2. Алгоритм кодирования |

Рис. 3. Алгоритм извлечения |

данных |

внедренной информации |

|

из изображения |

Проведенные исследования показывают, что при внедрении стеганографической информации в младший значимый бит (LSB) яркостного компонента цвет пикселя визуально не изменяется, поскольку при модификации не меняется соотношения хроматических компонент RGB составляющих пикселя, что позволяет проводить скрытую передачу информации. Кроме того, для извлечения скрытой в изображении информации необходимы знания обратного преобразования, а именно уравнений 5-7.

Литература

1. Калуцкий И. В., Агафонов А. А. Роль человеческого фактора в обеспечении информационной безопасности бизнеса //Известия Юго-Западного государственного университета. Серия: Управление, вычислительная техника, информатика. Медицинское приборостроение. – 2012. – №. 2-2. – С. 173-178.

11

2.B Gottesman. "Mobile Operating Systems - Readers' Choice Awards 2012: Smartphones and Mobile Carriers", PCMag.com, Retrieved 2012-03-16.

3.Bernd Jähne. Digital Image Processing, Springer; 7th ed. edition, 2012, ISBN-10: 3642049494, ISBN-13: 978-3642049491.

4.Грибунин В., Оков И., Туринцев И. Цифровая стеганография.– Litres, 2020.

5.Кувшинов С. С. Система скрытой передачи сообщений в графических изображениях формата JPEG //Научно-технический вестник информационных технологий, механики и оптики. – 2008. – № 51.

ФГБОУ ВО «Юго-Западный государственный университет», г. Курск

УДК 004.733

А. А. Болгов

К ВОПРОСУ О ПРОГНОЗНОЙ ОЦЕНКЕ ЗАЩИЩЕННОСТИ БЕСПРОВОДНЫХ СЕТЕЙ ИНТЕРНЕТА ВЕЩЕЙ

В настоящее время концепция классического определения риска трудно применима в реальных системах Интернета вещей ввиду своей требовательности к наличию статистических данных об ущербе. В таком случае только эксперты способны качественно оценить данные параметры. Однако эти качественные оценки экспертов трудно интерпретируемы. Это приводит к тому, что при построении какой-либо IoT-сети, невозможно дать точную оценку риска всей сети в целом [2, 4].

Актуальность данной тематики определяется противоречием между быстрым ростом популярности внедрения технологий IoT, отсутствием единого подхода к оценке риска, а также слабым правовым обеспечением данной техно-

логии [3, 5].

Таким образом, целью данного исследования является разработка методик прогнозной оценки риска в условиях отсутствия статистики ущерба IoT-сети.

Для расчета численной оценки риска в сети Интернета вещей, вводится понятие нечеткого риска и предлагается методика, которая учитывает используемые протоколы безопасности в беспроводных устройствах исследуемой сети [1].

Эта методика основывается на оценке беспроводных технологий и протоколов безопасности, которые используют устройства исследуемой IoT-сети. В ней необходимо оценить защищенность каждого протокола всех соединений. Это делается на основании экспертных оценок с помощью инструмента нечеткой логики. На основании полученных значений защищенности, составляется таблица с качественными оценками по все возможным комбинациям протоколов. Затем в соответствии с полученными качественными оценками уровня защищенности различных комбинаций в сети, можно сопоставить качественные оценки нечеткого риска для заданных комбинаций. Это необходимо для зада-

12

ния правил функций принадлежности. Зная количество используемых устройств, работающих по этим беспроводным технологиям, рассчитываются входные значения для этих сетей, необходимые для получения числовой оценки нечеткого риска выбранной сети. Используя найденные выше данные, с помощью моделирования алгоритма нечеткого вывода рассчитывается значение нечеткого риска исследуемой IoT-сети.

Применение данного метода является очень гибким, который можно настраивать под любые IoT-сети. Если требуется внести изменения в сети, например, добавить какое-либо устройство в сеть, то предложенный метод может продолжать корректно работать, только необходимо будет вычислить входное значение используемых протоколов, зная заданные функции принадлежности.

Представленная выше методика, будет рабочей только в том случае, когда есть необходимая информация о применяемых в IoT-сети устройствах, а именно какие протоколы будут использовать те или иные беспроводные устройства этой сети. Но сейчас IoT технологии начинают проникать в промышленные и индустриальные центры, в которых уже может не оказаться необходимой нам информации об устройствах, а также они могут быть как проводными, так и беспроводными. Поэтому предлагается альтернативный метод оценки риска.

В качестве входных параметров были выбраны метрики, которые зафиксированы в нормативно-правовых документах, а именно: оценка злоумышленника, оценка защищенности, оценка уязвимости, оценка последствий.

Данные параметры оцениваются экспертами и обрабатываются системой нечеткого вывода с помощью моделирования нечеткой логики. В результате выполнения моделирования для наглядности можно получить трехмерный график, а также визуальное представление правил нечеткого множества, для получения численной оценки риска.

Таким образом, можно сделать вывод о том, что предложенные методики анализа рисков позволяют на основании оценок экспертов прогнозировать численное значение риска. Данные методики имеет гибкую систему настройки, они легко реализуемы и не требует огромного количества вычислительных ресурсов системы, что позволяет их использовать в системах любого уровня сложности. Главным отличием представленных методик от других, является то, что с их помощью можно оценить сложную сеть, состоящую из различных разнородных беспроводных устройств с различным количеством и типами протоколов безопасности.

Литература

1. Болгов А. А., Ермаков С. А., Мокроусов А. Н. Оценка эффективности защиты IoT-сети на примере реализации технологии умный дом // Журнал Информация и безопасность том 22, выпуск №1, г. Воронеж, 2019. – С. 130-133

13

2.Кучерявый, А. Е. Интернет Вещей / А. Е. Кучерявый // Электросвязь. – 2013. – № 1. – С. 21-24.

3.Щербаков В. Б. Безопасность беспроводных сетей: стандарт IEEE

802.11/ В. Б. Щербаков, С. А. Ермаков. – Москва «РадиоСофт», 2010 – С. 117-140.

4.I. D. Addo, S. I. Ahamed, S. S. Yau, and A. Buduru, «A reference architecture for improving security and privacy in internet of things applications» in Mobile Services (MS), 2014 IEEE International Conference on. IEEE, 2014. – pp. 108-115.

5.K. Carruthers, “Internet of Things and Beyond: Cyber-Physical Systems IEEE Internet of Things,” IEEE Internet of Things, Newsletter, 2016. – pp. 62-64.

АО «Концерн «Созвездие», г. Воронеж

УДК 004.023

М. Х. Прилуцкий, Д. В. Смирнова

ИТЕРАЦИОННЫЙ КОМБИНИРОВАННЫЙ АЛГОРИТМ ДЛЯ РЕШЕНИЯ КОНВЕЙЕРНОЙ ЗАДАЧИ С ПОСЛЕДОВАТЕЛЬНОЙ ЗАГРУЗКОЙ

Итерационные алгоритмы, основанные на процессе улучшения найденного решения, могут быть легко применимы на практике из-за их невысокой сложности реализации и относительно небольшой трудоемкости как по времени, так и по объему занимаемой памяти для вычислений.

Комбинированный алгоритм представляет собой совместное, случайное использование в себе нескольких известных методов. Каждая следующая итерация − случайный выбор, но при этом общая схема не допускает ухудшения решения в результате этого шага.

Разработанный подход был применен для построения оптимального по быстродействию расписания выполнения работ в системе конвейерного типа с последовательной загрузкой. Задача упорядочения работ во времени в системах конвейерного типа (известная как задача Беллмана — Джонсона) имеет следующее содержательное описание. Имеется некоторое множество деталей, которые должны пройти некоторую обработку на определенном наборе машин - станков. Причем каждая деталь обрабатывается на каждом станке ровно 1 раз. Порядок прохода станков для всех деталей один и тот же: сначала деталь обрабатывается на первом станке, затем на втором и так далее. Она не может начать подвергаться обработке на следующей машине, если еще не завершился процесс на текущей. Каждый станок в единицу рассматриваемого времени не может принимать больше одной детали. В рассматриваемой конвейерной задаче как частной подзадачи теории расписаний считается, что на каждом станке детали обрабатываются в одинаковом порядке, т.е. если i-ая деталь обрабатыва-

14

лась на первом станке раньше j-ой, то и на всех последующих станках это условие будет сохраняться. Эта задача относится к классу NP-трудных [1], поэтому разработка алгоритмов, приближающих к нахождению оптимума с небольшими затратами вычислительных и временных ресурсов, актуальна в настоящее время. Схема работы подхода выглядит следующим образом.

На вход программы поступают исходные данные − количество станков, деталей, времена их обработки на каждом из станков. В первой итерации случайным образом выбирается один из жадных и очень быстрых алгоритмов. Им генерируется стартовая перестановка на основании исходных данных. При этом, можно быть уверенным, что она − не худшая, т.к. жадные методы заранее были проанализированы и отобраны только те, которые действительно дают хороший старт. Также задается значение Ɛ - максимальная величина, на которую могут отличаться решения, полученные из двух, следующих друг за другом в стратегии алгоритмов для того, чтобы система завершила свою работу, и значение count - столько алгоритмов, выполнение которых шло друг за

другом, не отличались друг от друга решением на величину Ɛ. |

|

|

1 |

|

|||

{ 1 |

, 2 |

, … , |

} |

|

|

|

|

1 |

После работы такого алгоритма имеем некоторую перестановку |

|

|

||||

1 |

1 |

, определяющую порядок запуска деталей в обработку на |

станках. |

||||

|

|

|

= |

||||

Затем эта перестановка передается на вход одному из алгоритмов, применение которых возможно после использованного на первом шаге (недетерминированные, иначе будем получать одно и то же решение на каждом шаге). При возникновении ситуации, в которой результат работы предыдущего алгоритма был лучше, идет возврат ко всем тем данным, и делается следующий шаг.

Таким образом, применять последовательность алгоритмы целесообразно до тех пор, пока не будут построены решения со значениями критериев, отличающимися не более, чем на заданный Ɛ не более count раз подряд.

Для проверки эффективности предложенного подхода при различных размерностях входных данных были проведены вычислительные эксперименты. Задачи разной размерности были взяты из библиотеки тестовых задач университета прикладных наук Западной Швейцарии [2]. Эксперименты проводились на компьютере со следующей конфигурацией: процессор Intel(R) Core (ТМ) i5-3337U CPU, 1.80 Ггц. Результаты экспериментов представлены в таблице.

Здесь в каждой строке описано решение конкретной задачи из тестовых. Оптимум − точное решение, предоставленное источником. Сравнив результаты последнего столбца с ним, можно проанализировать, насколько предложенный алгоритм может быть применим для поиска оптимума рассматриваемого класса задач. В зависимости от размерности входных данных отклонение составляет от 5 до 12 % от оптимума.

15

|

|

Результаты эксперимента |

Таблица |

||

|

|

|

|

||

|

|

|

|

|

|

Кол-во |

Кол-во |

Оптимум |

|

Значение из работы |

|

работ |

станков |

|

алгоритма (рекорд) |

|

|

|

|

|

|||

|

|

|

|

|

|

20 |

5 |

1232 |

|

1297 |

|

20 |

5 |

1290 |

|

1375 |

|

20 |

5 |

1073 |

|

1218 |

|

|

|

|

|

|

|

20 |

5 |

1268 |

|

1400 |

|

20 |

10 |

1308 |

|

1478 |

|

20 |

10 |

1472 |

|

1689 |

|

20 |

10 |

1325 |

|

1517 |

|

|

|

|

|

|

|

20 |

10 |

1290 |

|

1497 |

|

500 |

20 |

25922 |

|

29254 |

|

500 |

20 |

26300 |

|

28897 |

|

500 |

20 |

26401 |

|

29186 |

|

|

|

|

|

|

|

500 |

20 |

26424 |

|

29534 |

|

Представленный в работе итерационный комбинированный метод может быть использован для поиска решения задач построения оптимального конвейерного расписания. При этом, он легко может меняться: встроить новый стартовый алгоритм или алгоритм для улучшения первичного решения не требует высоких навыков программирования.

Литература

1. Прилуцкий М. Х. Управляемый фронтальный алгоритм решения задачи распределения ресурсов в сетевых канонических структурах / М. Х. Прилуцкий, Е. А. Кумагина // Вестник Нижегородского университета им. Н. И. Лобачевского. – 2008. – № 6. – С. 152-155.

2. Scheduling instances. Flow shop sequencing Режим доступа: http://mistic.heigvd.ch/taillard/problemes.dir/ordonnancement.dir/ordonnancement.html

ФГБОУ ВО «Нижегородский государственный университет им. Н. И. Лобачевского»

16