- •Нейронные модели обнаружения вторжений и атак на компьютерные сети

- •1. Компьютерные системы как среда проведения вторжений и атак

- •1.1. Определение понятия компьютерных систем

- •1.2. Классификация сетевых атак для компьютерных систем

- •1.2.1. Атаки на основе подбора имени и пароля посредством перебора

- •1.2.2. Атаки на основе сканирования портов

- •1.2.3. Атаки на основе анализа сетевого трафика

- •1.2.4. Атаки на основе внедрения ложного

- •1.2.5. Атаки на основе отказа в обслуживании

- •1.2.5.1. Математическая модель атаки «отказ в обслуживании»

- •1.2.5.2. Атаки, основанные на ошибках

- •1.2.5.3. «Лавинные атаки»

- •2. Подходы к выявлению вторжений и атак

- •2.1. Системы обнаружения вторжений и атак

- •2.3. Возможности систем обнаружения

- •2.4. Технические аспекты выявления атак

- •2.4.1. Обнаружение атак на различных уровнях

- •2.4.2. Время сбора и анализа информации

- •2.5. Подход к построению входного вектора искусственной нейронной сети

- •3. Построение математической модели обнаружения вторжений и атак в компьютерные системы на основе

- •3.1. Основы искусственных нейронных сетей

- •3.1.1. Биологический прототип

- •3.1.2. Искусственный нейрон

- •3.1.3. Персептрон

- •3.2. Обоснование топологии искусственной нейронной сети

- •3.3. Построение структуры сети

- •3.4.1. Дельта-правило

- •3.4.2. Процедура обратного распространения

- •3.4.3. Обучающий алгоритм обратного распространения

- •3.4.4. Алгоритм обучения искусственной нейронной сети

- •3.5. Выбор тестового множества

- •3.6. Оценка возможности модели по обнаружению вторжения и атак

- •3.7. Обобщенная схема системы обнаружения вторжений и атак, на основе полученной математической модели

- •Вопросы для самоконтроля

- •Заключение

- •394026 Воронеж, Московский просп., 14

2. Подходы к выявлению вторжений и атак

2.1. Системы обнаружения вторжений и атак

Защита систем и рабочих сетей с наиболее важной информацией является довольно сложной задачей со многими компромиссами. Эффективность любого стратегического решения зависит от правильного выбора продуктов с правильной комбинацией характеристик для той среды, которую вы хотите защитить [84].

Системы обнаружения атак помогают КС подготовиться к атакам и противостоять им. Они собирают информацию с целого ряда точек внутри информационных систем и сетей, и анализируют эту информацию на наличие проблем с защитой. Системы поиска уязвимостей проверяют системы и сети на наличие системных проблем и ошибок конфигурации, которые представляют уязвимости защиты. Как технология анализа уязвимостей, так и технология обнаружения атак позволяют организациям защищать свои ресурсы от потерь, связанных с проблемами сетевой защиты [15].

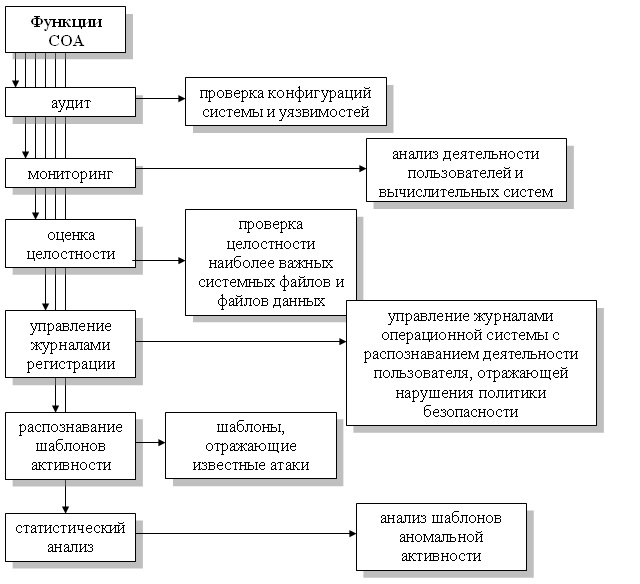

Функции систем обнаружения

Системы обнаружения атак выполняют целый ряд функций, которые представлены на рис. 2.1.

Комбинация этих характеристик позволяет системным администраторам более эффективно осуществлять мониторинг, аудит и анализ систем и сетей. Эта непрерывная деятельность по анализу и аудиту является необходимой частью стандартной практики по управлению защитой [86].

Рис. 2.1. Функции систем обнаружения атак

2.2. Области применения систем обнаружения атак

Управление сетевой защитой - процесс, при котором определяется и поддерживается политика безопасности, процедуры и методы, необходимые для защиты сетевых ресурсов. Системы обнаружения атак и поиска уязвимостей предоставляют возможности, необходимые, как часть стандартной практики по управлению сетевой защитой.

Наиболее распространенный вопрос, - каким образом система обнаружения атак дополняет МСЭ. Один способ охарактеризовать разницу заключается в том, чтобы предоставить классификацию нарушений защиты по ИСТОЧНИКУ атаки, независимо от того, исходят они с внешней или с внутренней стороны сети организации. МСЭ действуют в качестве барьера между корпоративными (внутренними) сетями и внешним миром (сетью Internet) и фильтруют входящий трафик согласно установленной политики безопасности [89].

Это очень важная характеристика и, вероятно, можно было бы обеспечить достаточный уровень защищенности, если бы не следующие факты:

Через МСЭ не обеспечивается полноценного доступа к сети Internet. Пользователи, по целому ряду причин, иногда по наивности, иногда из-за нетерпения, реализуют несанкционированные модемные соединения между своими системами, подключенными к внутренней сети и внешнему ISP или другими путями подключаются к сети Internet. МСЭ не может устранить риск, связанный с такими соединениями, поскольку он их никогда "не видит".

Не всегда угрозы идут только с внешней стороны МСЭ. Большое количество потерь связано как раз с инцидентами защиты со стороны внутренних пользователей. Еще раз необходимо повторить, что МСЭ только просматривает трафик на границах между внутренней сетью и сетью Internet. Если трафик, использующий "бреши" в защите, никогда не проходит через МСЭ, то МСЭ не находит никаких проблем [84].

Поскольку большинство организаций используют шифрование для защиты файлов и внешних сетевых соединений (VPN), фокус противника будет сдвигаться к тем местам в сети, где информация, представляющая для него интерес, вероятно, не является защищенной, т.е. к внутренней сети. Таким образом, системы обнаружения атак станут еще более важными при развертывании инфраструктур защиты [94].

МСЭ часто сами являются объектами атаки. Атаки и стратегии обхода МСЭ широко известны с тех пор, как появились первые МСЭ. Наиболее распространенная стратегия атаки заключается в том, чтобы использовать ТУННЕЛИРОВАНИЕ для обхода МСЭ. Туннелирование является методом инкапсуляции сообщения одного протокола (который может быть блокирован фильтрами МСЭ) внутри второго (другого) протокола

Есть еще один аспект для обсуждения, когда рассматривается важность систем обнаружения атак, это - необходимость мониторинга остальной инфраструктуры защиты. МСЭ, системы идентификации и аутентификации, системы разграничения доступа, виртуальные частные сети, СКЗИ и антивирусные системы - все они выполняют существенно важные функции по защите системы. Однако, играя такие жизненно важные роли, они являются главными целями хакерских атак. Не менее зловещим является и то, что эти системы управляются простыми смертными и, следовательно, также подвержены человеческим ошибкам. Вследствие нарушения конфигурации, полного выхода из строя или атаки, отказ любого из этих компонентов инфраструктуры защиты подвергает опасности защиту всех систем, которые они охраняют. Путем мониторинга журналов регистрации, генерируемых этими системами, а также при помощи мониторинга активности системы на предмет наличия атак, системы обнаружения атак предоставляют дополнительную возможность оценки целостности остальной части инфраструктуры защиты. Системы анализа защищенности также допускают проверку новых конфигураций инфраструктуры защиты на предмет "брешей" и упущений, которые могут привести к нарушениям политики безопасности [95].