- •Нейронные модели обнаружения вторжений и атак на компьютерные сети

- •1. Компьютерные системы как среда проведения вторжений и атак

- •1.1. Определение понятия компьютерных систем

- •1.2. Классификация сетевых атак для компьютерных систем

- •1.2.1. Атаки на основе подбора имени и пароля посредством перебора

- •1.2.2. Атаки на основе сканирования портов

- •1.2.3. Атаки на основе анализа сетевого трафика

- •1.2.4. Атаки на основе внедрения ложного

- •1.2.5. Атаки на основе отказа в обслуживании

- •1.2.5.1. Математическая модель атаки «отказ в обслуживании»

- •1.2.5.2. Атаки, основанные на ошибках

- •1.2.5.3. «Лавинные атаки»

- •2. Подходы к выявлению вторжений и атак

- •2.1. Системы обнаружения вторжений и атак

- •2.3. Возможности систем обнаружения

- •2.4. Технические аспекты выявления атак

- •2.4.1. Обнаружение атак на различных уровнях

- •2.4.2. Время сбора и анализа информации

- •2.5. Подход к построению входного вектора искусственной нейронной сети

- •3. Построение математической модели обнаружения вторжений и атак в компьютерные системы на основе

- •3.1. Основы искусственных нейронных сетей

- •3.1.1. Биологический прототип

- •3.1.2. Искусственный нейрон

- •3.1.3. Персептрон

- •3.2. Обоснование топологии искусственной нейронной сети

- •3.3. Построение структуры сети

- •3.4.1. Дельта-правило

- •3.4.2. Процедура обратного распространения

- •3.4.3. Обучающий алгоритм обратного распространения

- •3.4.4. Алгоритм обучения искусственной нейронной сети

- •3.5. Выбор тестового множества

- •3.6. Оценка возможности модели по обнаружению вторжения и атак

- •3.7. Обобщенная схема системы обнаружения вторжений и атак, на основе полученной математической модели

- •Вопросы для самоконтроля

- •Заключение

- •394026 Воронеж, Московский просп., 14

1.2.5.1. Математическая модель атаки «отказ в обслуживании»

1. В (n) интервале времени на атакующем объекте XT генерируются множество сообщений, которые направляются на порт серсиса XKi. Для наглядности на рис. 1.12 показано, что объект X2 получает доступ к атакуемому порту до тех пор, пока очередь запросов не переполнится.

Рис. 1.12. Модель DOS-атаки в (n) интервал времени

2. В (n+1) интервале времени (рис. 1.13) очередь атакуемого порта переполняется в результате чего порт перестает реагировать на вновь пришедшие сообщения (объект X2 перестает получать данные от порта XKi объекта XK). Вышедший из строя порт обозначен на графе вершиной серого цвета. Пунктирная линия говорит о прекращении передачи данных.

Рис. 1.13. Модель DOS-атаки в (n+1) интервал времени

1.2.5.2. Атаки, основанные на ошибках

в программном обеспечении

При таких атаках для компьютерного вторжения используют ошибки программного обеспечения операционной системы или приложения. Теоретически целевой объект можно вывести из строя одним или несколькими пакетами. Хорошо известным примером является атака ping of death, которая приводит к аварийному завершению работы операционной системы. Атака состоит в пересылке одного большого ICMP эхо-пакета. Подобным образом, при land-атаке пересылается TCP SYN-пакет, содержащий IP-адрес целевого объекта и в поле адреса отправителя данных, и поле адреса их получателя. Это приводит к зацикливанию компьютера, его пакета протоколов. Подобные атаки могут быть предотвращены только при помощи надлежащего использования обновлений программного обеспечения. Хоть этот вид атак и представляет большую важность, в данной работе он не рассматривается [12].

1.2.5.3. «Лавинные атаки»

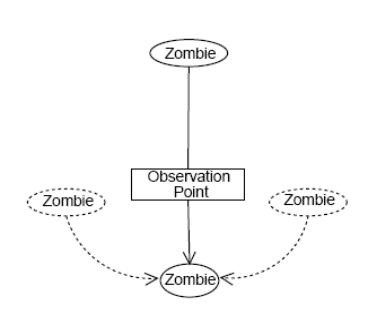

Данный вид атак – результат безостановочной пересылки одним или многими взломщиками большого количества пакетов с целью увеличения нагрузки на канал связи или сильного возрастания загрузки процессора. Находясь в точке наблюдения, мы разделяем лавинные атаки на атаки с одного зомби-компьютера (хотя зомби-компьютеров может быть и больше) и сразу со многих зомби-компьютеров, как показано на рис. 1.14.

Большое количество атакующих обуславливается тем, что оно увеличивает объём воздействия и одновременно помогает избежать определения исходного источника. При том и другом виде на целевой компьютер устанавливаются

а)

б)

Рис. 1.14. Лавинные атаки: а) – одиночная,

б) - распределенная

вспомогательные программы, которые генерируют запрещённые пакеты. Среди примеров – TCP NULL-атака, генерирующая пакеты, где не установлены флаги; Xmas-атака – все флаги установлены, и атаки, использующие пакеты с несуществующим IP-адресом. В Интернете можно найти уже готовые вспомогательные программы для лавинных атак, такие как Stacheldraht, Trinoo, Tribal Flood Network 2000, Mstream, использующие комбинации TCP, UDP и ICMP-пакетов [102].

Значительный процент перехваченных атак был произведён из одного источника. Мур (Moore) с соавторами выяснил, что 14% всех DoS атак были направлены на домашние компьютеры, подключенные к сети через dial-up или с широкополосным доступом [17]. По данным группы реагирования на нарушения компьютерной защиты в сети Интернет (CERT), большинство DoS атак исходят от единичного источника к единичному объекту [15]. Таким образом, один зомби-компьютер при наличии широкополосного доступа теоретически может своими пакетами сокрушить защиту целевого объекта.

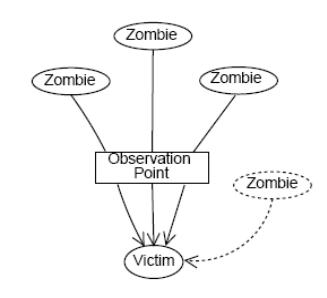

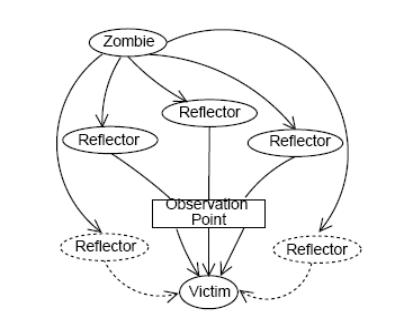

Третий вид атак – reflector-атака (рис. 1.15).

Рис. 1.15. Распределенная рефлектор атака

Подобные атаки применяются для невозможности определения атакующего и/или расширения области воздействия атаки [23]. Рефлектором является любой хост, отвечающий на запросы, например web-сервер или ftp-сервер, которые отвечают на TCP SYN запросы с TCP SYN-ACK пакетами. Или же это хосты, которые на ICMP эхо-запросы отправляют ICMP эхо-ответы. Серверы могут использоваться как рефлекторы, имитируя IP-адрес целевого объекта в исходном поле запроса. Получается, что рефлектор направляет запрос целевому объекту. В отличие от прямых зомби-атак, при reflector-атаках используются правильно построенные пакеты (для получения запрашиваемого ответа). Если задействовано множество компьютеров-рефлекторов, подобная атака может с лёгкостью пройти через защиту целевого объекта без нежелательного взаимодействия с рефлекторами или локальной системой обнаружения атак. Рефлекторы могут быть использованы как усилители, используя пересылку пакетов на широковещательный адрес, запрашивая ответ от каждого хоста ЛВС (локальной вычислительной сети). В отличие от зомби, которые представляют собой недостаточно защищённые хосты, рефлекторы – это часто хосты специально предоставляющие услуги сети Интернет. Таким образом, предотвратить reflector-атаки может быть гораздо сложнее [15].

Анализ заголовков пакетов, при различных видах атаки «отказ в обслуживании» показал следующие данные (таблица 1).

Таблица 1

Данные анализа заголовка пакетов

Protocol |

Packet Type |

Виды атак |

||

Одиночная |

Распределенная с использованием компьютеров зомби |

Распределенная с использованием компьютеров рефлекторов |

||

TCP |

SYN |

+ |

+ |

+ |

ACK |

+ |

+ |

+ |

|

SYN-ACK |

+ |

|

– |

|

No flags |

+ |

+ |

– |

|

Unusual |

+ |

+ |

– |

|

State exploit |

+ |

+ |

– |

|

ICMP |

Echo request |

+ |

+ |

+ |

Echo reply |

+ |

+ |

+ |

|

Invalid |

+ |

+ |

+ |

|

UDP |

All |

+ |

+ |

+ |