- •Затверджую заст. Директора з навчальної роботи _____Майдан а.В.

- •Розглянуто та схвалено

- •На засіданні вкс

- •Обслуговування комп’ютрних систем і мереж

- •____________2015Р.Прот.№___

- •Голова вкс_______н.М.Пархоменко

- •Розробив викладач

- •__________Л.О.Ціпоренко

- •Призначення ядра Linux і його особливості

- •Модулі ядра

- •Виконавча система

- •Наперед визначені системні процеси

- •Застосування користувача

- •Висновки до розділу 2.

- •Контрольні запитання та завдання

- •Паралелізм взаємодії з користувачем

- •Паралелізм розподілених застосувань

- •Ієрархія процесів

- •Особливості створення потоків

- •Особливості завершення потоків

- •Методи розподілюваної пам'яті

- •Методи передавання повідомлень

- •Технологія відображуваної пам'яті

- •Особливості міжпроцесової взаємодії

- •Черги повідомлень

- •20 Найбільш значущих бітів, які задають початкову адресу фрейму, кратну 4 Кбайт (може бути задано 1 Мбайт різних початкових адрес);

- •Перетворення адрес в архітектурі іа-32

- •Типи файлів

- •Імена файлів

- •Каталоги

- •Абсолютний і відносний шляхи

- •Єдине дерево каталогів. Монтування файлових систем

- •Літерні позначення розділів

- •Символічні зв'язки

- •Підтримка символічних зв'язків на рівні системних викликів

- •Фізична організація розділів на диску

- •Основні вимоги до фізичної організації файлових систем

- •Прості зв'язні списки.

- •Зв'язні списки з таблицею розміщення файлів

- •Розріджені файли

- •Елементи каталогу.

- •Спочатку інформацію зберігають у журналі (у ньому створюють новий запис). Таку операцію називають випереджувальним записуванням (write-ahead) або веденням журналу (journaling).

- •Необхідність реалізації буферизації

- •Способи реалізації буферизації

- •Буферизація і кешування

- •Використання спеціальних файлів

- •Передавання даних між рівнями підсистеми

- •Категорії драйверів пристроїв

- •Структура драйвера пристрою

- •Обслуговування переривань

- •Завершення запиту введення-виведення

- •Обробка даних багаторівневими драйверами

- •Поняття термінала

- •Емуляція термінала

- •Віддалені термінали і консоль

- •Термінальне введення

- •Термінальне виведення

- •Програмне керування терміналом

- •Наперед визначені дескриптори у Win32

- •Програмне керування консоллю

- •Протокол iPv4

- •Підтримка транспортного рівня

- •Однорідний доступ до пам'яті

- •Неоднорідний доступ до пам'яті

- •Асиметрична багатопроцесорність

- •Симетрична багатопроцесорність

- •Підтримка numa-архітектур

- •Масштабування навантаження

- •Продуктивність окремих застосувань

- •Криптографічні алгоритми

- •Обмін повідомленнями із використанням криптографії із секретним ключем

- •Криптографічні алгоритми з відкритим ключем

- •Обмін повідомленнями з використанням криптографії із відкритим ключем

- •Односторонні хеш-функції

- •Підписи із відкритим ключем і односторонніми хеш-функціями

- •Облікові записи

- •Словникові атаки і сіль

- •Аутентифікація за принципом «виклик-відповідь»

- •Списки контролю доступу

- •Можливості

Підтримка numa-архітектур

ОС, що підтримує NUMA-архітектуру, має прагнути до підвищення продуктивності внаслідок планування потоків для виконання на процесорах, що перебувають у тих самих вузлах, що і пам'ять, використовувана цими потоками. Природно, що повністю уникнути звертань до віддаленої пам'яті неможливо, але їхня кількість має бути мінімальною.

Звичайно для організації більш якісного планування у системі підтримують структуру даних, що описує топологію конкретної NUMA-системи (вузли, їхні характеристики і зв'язки між ними). Крім того, мають бути передбачені системні виклики, що дають змогу задавати вузли, на яких виконуватиметься потік.

2.

Масштабування навантаження

Під масштабуванням навантаження (workload scalability) у SMP-системах розуміють вплив додавання нових процесорів на продуктивність системи. У реальних умовах воно залежить від багатьох факторів.

У разі збільшення кількості процесорів зростає навантаження на системну шину та пам'ять і, як наслідок, ціна промаху кеша.

Кількість промахів кеша при цьому теж збільшується внаслідок того, що в системі збільшено кількість потоків, які потрібно планувати.

Що більше процесорів, то більше зусиль потрібно докладати для забезпечення когерентності кеша.

Кількість блокувань у системі зростає із ростом кількості процесорів.

Найбільший рівень масштабування навантаження досягають для потоків, обмежених можливостями процесора, найменший - для потоків, обмежених можливостями пристроїв введення-виведення.

Продуктивність окремих застосувань

Розглянемо, яким чином впливає наявність кількох процесорів на час виконання програмного коду.

Багатопроцесорність дає змогу поліпшити характеристики програми тільки тоді, коли в ній наявний паралелізм (як було зазначено в розділі 3.2, за умов багатопроцесорності може бути реалізовано справжній паралелізм, коли окремі частини програми виконуються одночасно кількома процесорами). При цьому для того щоб ОС мала можливість організувати такий паралелізм, код програми має бути багатопотоковим. Якщо програма не використовує багатопотоковість, її виконання у багатопроцесорній системі може спричинити зниження продуктивності через очікування на додаткових блокуваннях і міграцію між процесорами.

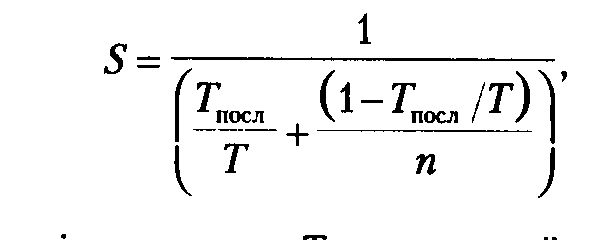

Крім того, навіть якщо програма є багатопотоковою, максимальне поліпшення її продуктивності обмежене відповідно до закону Амдала

де S - виграш у швидкості виконання; T- загальний обсяг коду, Tпосл - обсяг коду, що не може бути виконаний паралельно, n- кількість процесорів.

Розділ 11. Захист інформації в комп’ютерних мережах.

(аудиторних 8г. , самостійних- 6г.)

Лекція №1.

Тема: Основні завдання безпеки та криптографії.

План:

1.Основні завдання забезпечення безпеки: аутетифікація, авторизація, аудит, конфедиційність, цілісність і доступність даних (Л1 ст. 467-468).

2. Поняття криптографічного алгоритму і протоколу (Л1 ст. 468-469).

3. Криптосистеми з секретним ключем (Л1 ст. 469-470).

1.

Забезпечення безпеки комп'ютерних систем вимагає виконання комплексу завдань, найважливішими серед яких є виконання процедур аутентифікації, авторизації та аудиту, дотримання конфіденційності, доступності та цілісності даних .

Аутентифікація

Аутентифікація (authentication) - це процес, за допомогою якого одна сторона (система) засвідчує, що інша сторона (користувач) є тим, за кого себе видає. Під час аутентифікації потрібне свідчення (credentials), що найчастіше складається з інформації, відомої обом сторонам (наприклад, ним може бути пароль). Користувач, що пред'явив коректне свідчення, дістає позитивну відповідь на вимогу аутентифікації.

Авторизація

Після того як аутентифікація відбулась успішно, користувач починає працювати із системою. Тепер йому може знадобитися доступ до різних ресурсів. Авторизація (authorization), або керування доступом (access control) - це процес, за допомогою якого перевіряють, чи має право користувач після успішної аутентифікації отримати доступ до запитаних ним ресурсів.

Авторизацію здійснюють порівнянням інформації про користувача з інформацією про права доступу, пов'язаною із ресурсом. Зазвичай вона містить тип дії та відомості про користувачів, яким дозволено цю дію виконувати. Якщо користувач має право на запитану дію із цим ресурсом, йому надають можливість її виконати.

Аудит

Під аудитом (auditing) розуміють збирання інформації про різні події у системі важливі для її безпеки, і збереження цієї інформації у формі, придатній для подальшого аналізу. Подіями можуть бути успішні та безуспішні спроби аутентифікації у системі, спроби отримати доступ до об'єктів тощо. Інформацію звичайно зберігають у спеціальному системному журналі (system Iog). У деяких системах цей журнал має вигляд текстового файла, інші підтримують його спеціальний формат.

Конфіденційність, цілісність і доступність даних

Основним компонентом політики безпеки комп'ютерних систем є дотримання найважливіших характеристик даних.

Конфіденційність (data confidentiality) - можливість приховання даних від стороннього доступу. її зазвичай забезпечують криптографічним захистом даних за допомогою їхнього шифрування.

Цілісність (data integrity) - спроможність захистити дані від вилучення або зміни (випадкової чи навмисної). Технології підтримки цілісності даних також пов'язані із криптографічними методами, вони включають цифрові підписи і коди аутентифікації повідомлень.

Доступність (data availability) - гарантія того, що легітимний користувач після аутентифікації зможе отримати доступ до запитаного ресурсу, якщо він має на це право. Порушення доступності даних називають відмовою від обслуговування (denial of service), однієї із цілей політики безпеки є запобігання випадковому або навмисному доведенню системи до такої відмови.

2.

Припустимо, що одна особа збирається відіслати іншій особі повідомлення і хоче бути впевненою в тому, що ніхто інший не зможе його прочитати навіть тоді, коли воно буде перехоплене.

У криптографії повідомлення називають вихідним текстом (plaintext), зміну вмісту повідомлення так, що воно стає недоступним для сторонніх, - шифруванням (encryption), зашифроване повідомлення - шифрованим текстом (ciphertext), а процес отримання вихідного тексту із шифрованого - дешифруванням (decryption).