- •Часть 1. Подготовка виртуальной среды

- •Часть 2. Межсетевой экран и журналы ids

- •Часть 3. Завершение и очистка процесса Mininet

- •Общие сведения и сценарий

- •Необходимые ресурсы

- •Подготовка виртуальной среды

- •Межсетевой экран и журналы ids

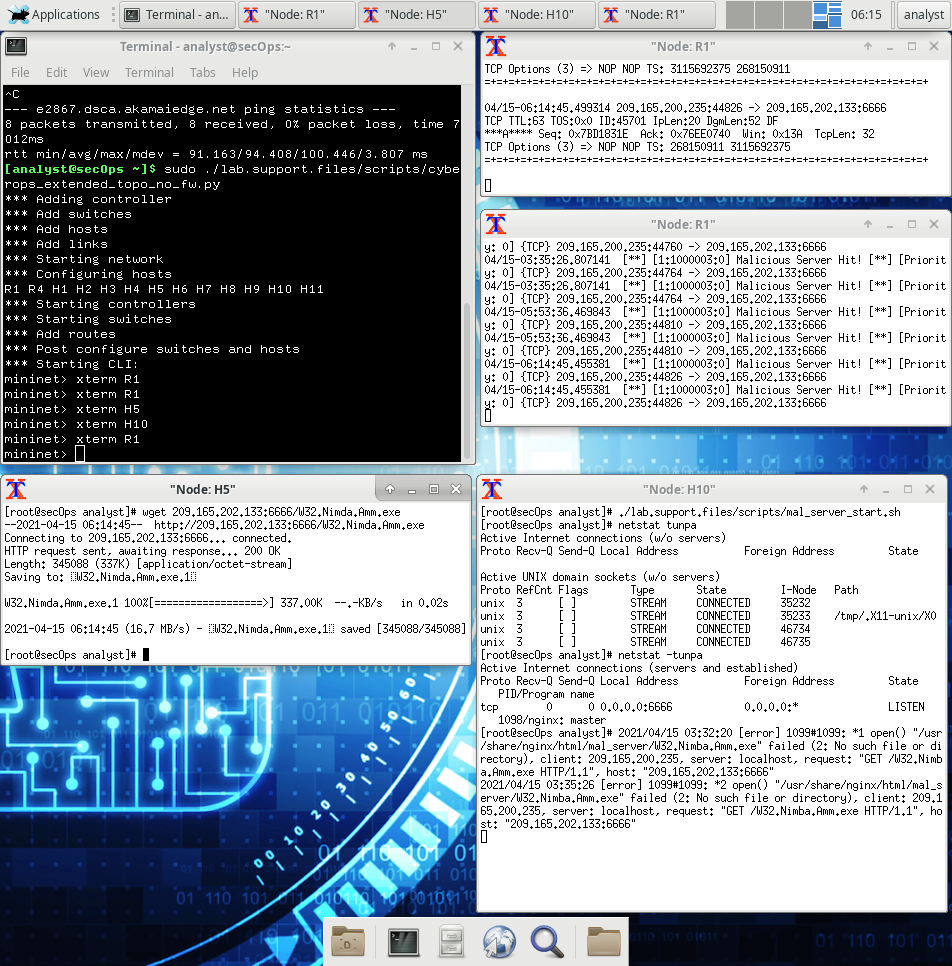

- •Мониторинг журнала ids в режиме реального времени

- •15 Апреля в 05:53:36 (дата и время, которое, было в виртуальной машине)

- •Настройка правил межсетевого экрана на основе оповещений ids

- •Завершение и очистка процесса Mininet

15 Апреля в 05:53:36 (дата и время, которое, было в виртуальной машине)

Определите по этому оповещению, какое сообщение было зарегистрировано сигнатурой IDS.

Злонамеренный удар по серверу

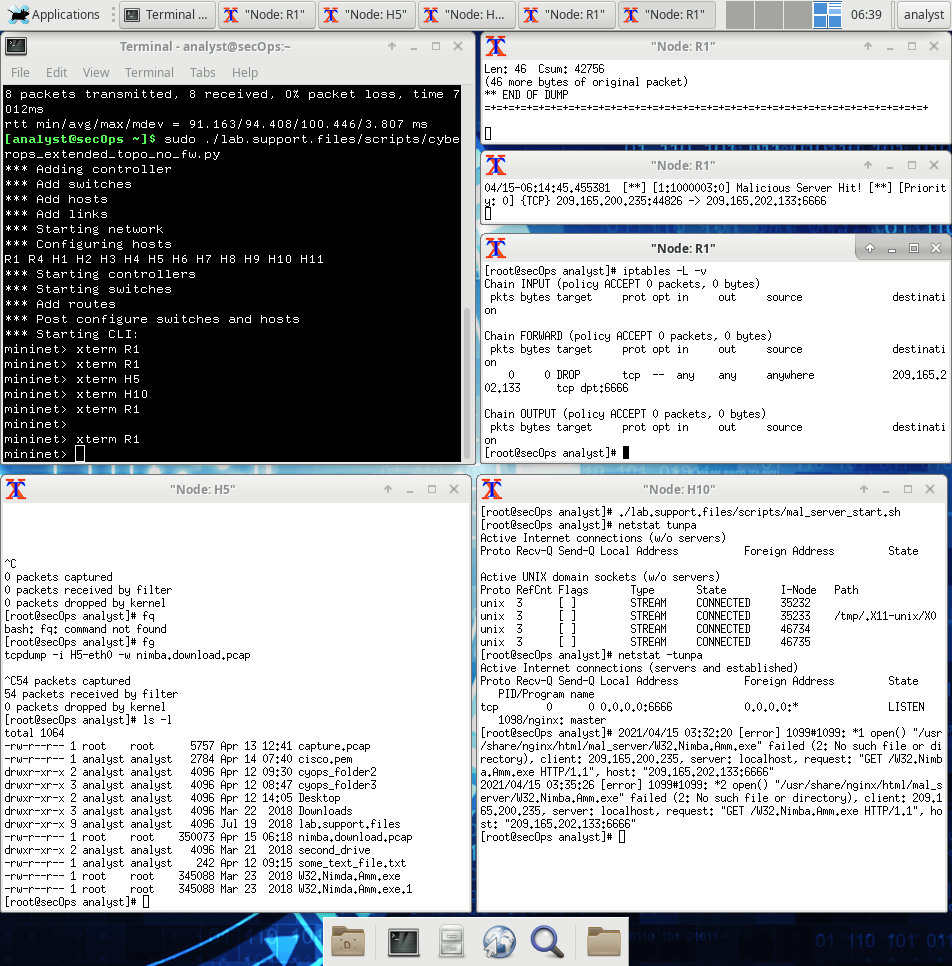

На H5 используйте команду tcpdump для захвата этого события и повторно загрузите файл вредоносного ПО. Таким образом вы сможете перехватить данную транзакцию. Введите следующую команду для начала перехвата пакетов:

Эта команда указывает tcpdump перехватывать пакеты через интерфейс H5 eth0 и сохранять захваченные данные в файл с именем nimda.download.pcap.

Символ & в конце команды говорит, что оболочка должна выполнять tcpdump в фоновом режиме. Без этого символа tcpdump сделает невозможным ввод команд с этого терминала. Обратите внимание на строку [1] 5633, которая означает, что один процесс был отправлен в фоновый режим и идентификатор этого процесса (PID) — 5366. Ваш PID, скорее всего, будет отличаться.

Несколько раз нажмите клавишу ENTER (Ввод), чтобы вернуться к управлению оболочкой, в то время как tcpdump работает в фоновом режиме.

Теперь, когда tcpdump захватывает пакеты, повторно загрузите вредоносное ПО. На H5 повторно выполните данную команду или используйте стрелку вверх для вызова ее из истории команд.

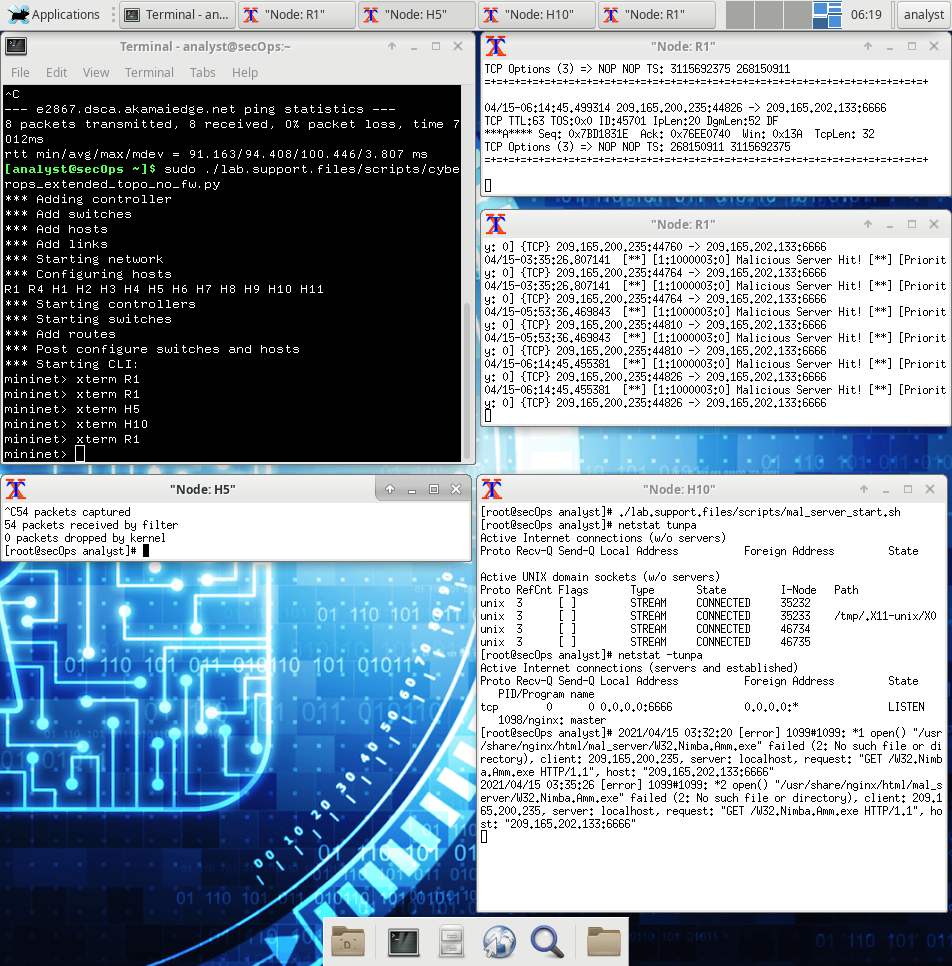

Остановите перехват данных путем перевода tcpdump в интерактивный режим с помощью команды fg. Поскольку tcpdump была единственным процессом, отправленным в фоновый режим, то PID указывать не нужно. Остановите процесс tcpdump с помощью сочетания клавиш Ctrl + C. Процесс tcpdump останавливается, и отображается сводка по перехвату данных. Количество пакетов для вашего перехвата данных может отличаться.

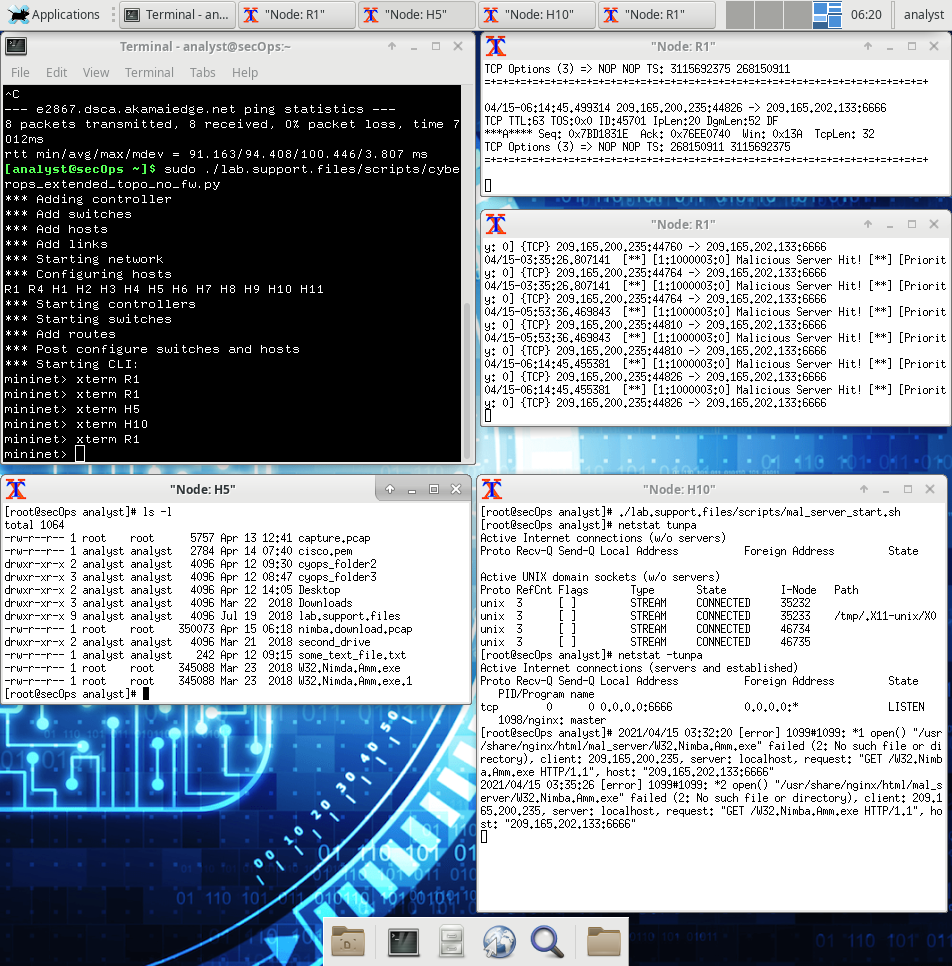

На H5 используйте команду ls, чтобы проверить, что файл pcap был действительно сохранен на жестком диске и его размер больше нуля.

Примечание. Список каталогов может содержать разные сочетания файлов, но вы в любом случае должны увидеть файл nimda.download.pcap.

Какую пользу может представлять этот файл PCAP для аналитика кибербезопасности?

Файлы PCAP содержат пакеты, относящиеся к трафику, наблюдаемому захватывающим сетевым адаптером. Таким образом, PCAP очень полезен для повторного отслеживания сетевых событий, таких как обмен данными со злонамеренными конечными точками. Для облегчения анализа PCAP можно использовать такие инструменты, как Wireshark

Примечание. Анализ полученного файла PCAP будет выполняться в другой лабораторной работе.

Настройка правил межсетевого экрана на основе оповещений ids

На шаге 1 был запущен вредоносный сервер, размещенный в Интернете. Для того чтобы предотвратить попадание других пользователей на этот сервер, рекомендуется блокировать его в граничном межсетевом экране.

В топологии данной лабораторной работы на R1 работает не только IDS, но и очень популярный межсетевой экран на основе Linux под названием iptables. На этом этапе вы будете блокировать трафик на вредоносный сервер, определенный на шаге 1, изменив правила межсетевого экрана, установленные в данный момент на R1.

Примечание. Хотя подробное изучение средства iptables выходит за рамки данного курса, базовая логика и структура правил iptables довольно просты и понятны.

Межсетевой экран iptables использует понятия цепочек и правил для фильтрации трафика.

Цепочка INPUT (ВХОДНАЯ) обрабатывает трафик, поступающий на межсетевой экран и адресованный самому устройству межсетевого экрана. Примерами этого трафика являются пакеты эхозапроса, поступающие от любого другого устройства в любой сети, и отправляемые какие-либо интерфейсы межсетевого экрана.

Трафик, созданный в самом устройстве межсетевого экрана и адресованный в другие места, обрабатывается в цепочке OUTPUT (ВЫХОДНАЯ). Примерами этого трафика являются ответы на эхозапросы, созданные самим устройством межсетевого экрана.

Трафик, созданный где-либо еще и проходящий через устройство межсетевого экрана, обрабатывается цепочкой FORWARD (ПЕРЕАДРЕСАЦИЯ). Примерами этого трафика являются пакеты, перенаправляемые межсетевым экраном.

Каждая цепочка может обладать собственным набором независимых правил, указывающих на то, каким образом будет происходить фильтрация трафика для данной цепочки. Цепочка может содержать практически любое количество правил, включая вариант полного отсутствия правил.

Правила создаются для проверки конкретных характеристик пакетов, что позволяет администраторам создавать фильтры для любых ситуаций. Если пакет не соответствуют данному правилу, то межсетевой экран переходит к следующему правилу и повторно выполняет проверку. При обнаружении совпадения межсетевой экран выполняет действие, определенное в правиле совпадения. Если были проверены все правила в цепочке и совпадение еще не было найдено, то межсетевой экран выполняет действие, указанное в политике цепочки, обычно разрешая пакету проходить или отклоняя его.

В виртуальной машине CyberOps Workstation запустите третье окно терминала R1.

mininet > xterm R1

В новом окне терминала R1 используйте команду iptables, чтобы вывести список используемых в настоящий момент цепочек и их правил.

Какие цепочки используются в данный момент на R1?

INPUT, FORWARD и OUTPUT

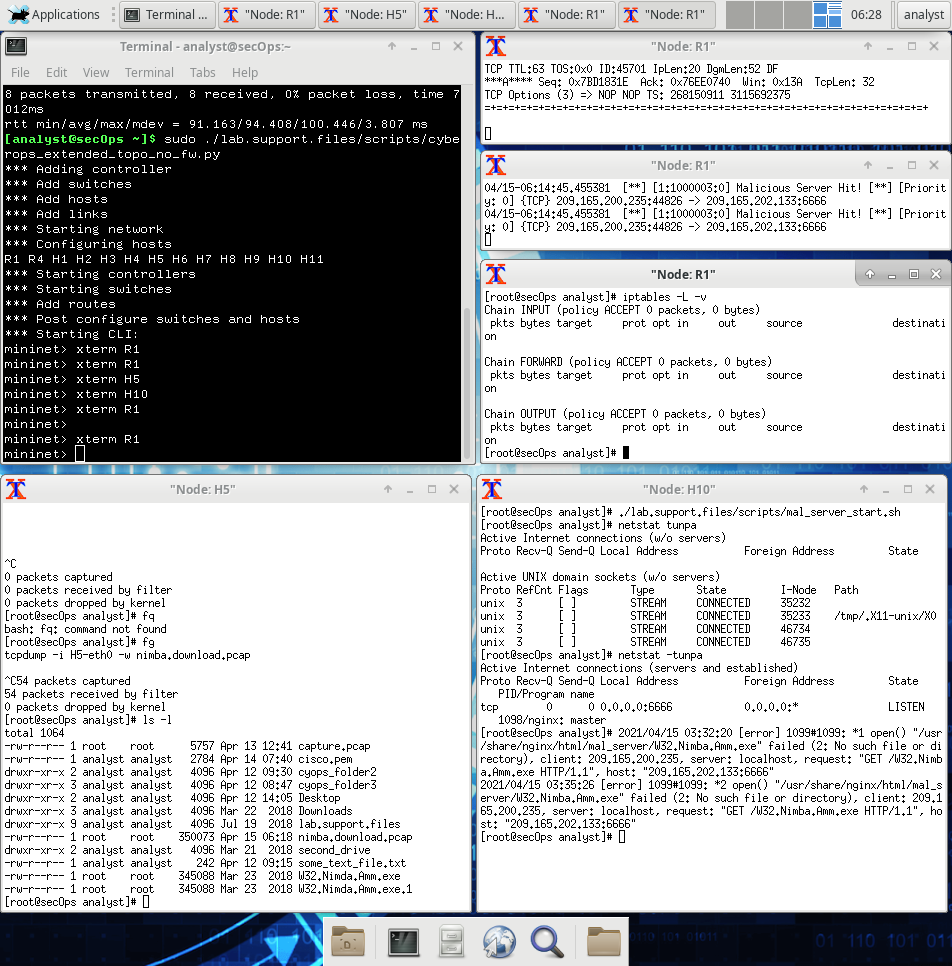

Подключения к вредоносному серверу создают пакеты, которые должны проходить межсетевой экран iptables на R1. Пакеты, проходящие межсетевой экран, обрабатываются правилом FORWARD, поэтому это именно та цепочка, в которой должно присутствовать правило блокировки. Для того чтобы не допустить соединения компьютеров пользователей с вредоносным сервером, определенным на шаге 1, добавьте в цепочку FORWARD на R1 следующее правило:

[root@secOps ~]# iptables -I FORWARD -p tcp -d 209.165.202.133 --dport 6666 -j DROP

[root@secOps ~]#

Где:

-I FORWARD: вставляет новое правило в цепочку FORWARD.

tcp -p: указывает протокол TCP.

-d 209.165.202.133: указывает адрес назначения пакетов.

--dport 6666: указывает порт назначения.

-j DROP: задает действие отбросить.

Повторно используйте команду iptables и убедитесь, что в цепочку FORWARD было добавлено данное правило. Для создания выходных данных ВМ CyberOps Workstation может потребоваться несколько секунд.

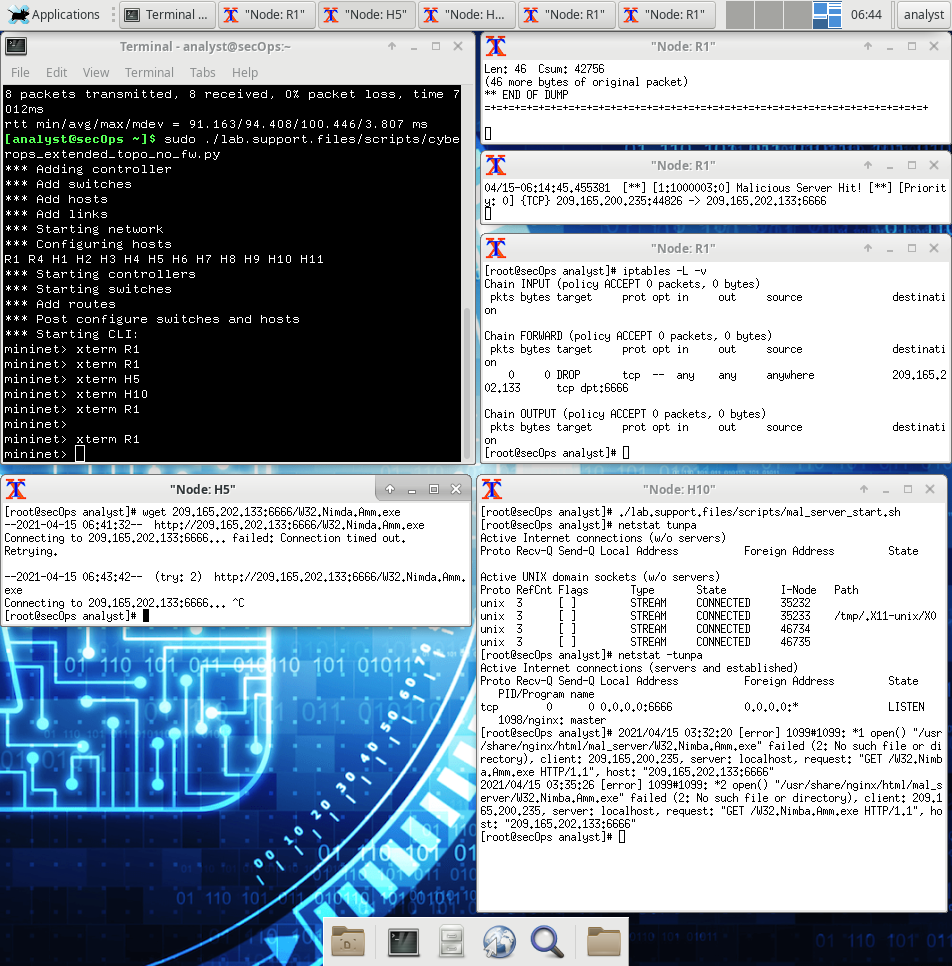

На H5 попробуйте еще раз загрузить данный файл:

При необходимости введите Ctrl + C, чтобы отменить загрузку.

Загрузка была успешной в этот раз? Дайте пояснение.

Нет. Брандмауэр блокирует подключения к серверу, где размещены вредоносные программы

Каким может быть более агрессивным, но при этом допустимым подход к блокированию вредоносного сервера?

Полностью отключить доступ к этому серверу из внутренней сети