Отчеты / 2.3 Lab - Using Wireshark to Observe the TCP 3-Way Handshake

.docx

Лабораторная работа. Наблюдение за процессом трехстороннего квитирования протокола TCP с помощью программы Wireshark

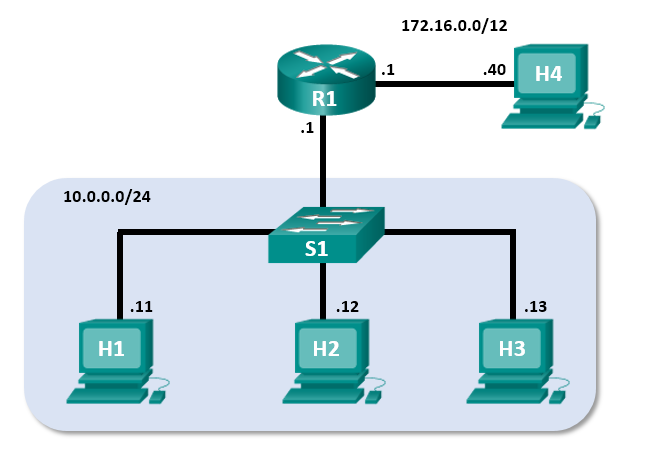

Топология Mininet

Задачи

Часть 1. Подготовка хостов для перехвата трафика

Часть 2. Анализ пакетов с помощью программы Wireshark

Часть 3. Просмотр пакетов с помощью программы tcpdump

Общие сведения и сценарий

В данной лабораторной работе вам предстоит воспользоваться программой Wireshark для перехвата и изучения пакетов, которыми обмениваются браузер ПК, использующий HTTP-протокол, и веб-сервер, например www.google.com. При первом запуске на узле приложения, например HTTP или FTP, протокол TCP устанавливает между двумя узлами надежный TCP-сеанс с помощью трехстороннего квитирования. Например, при просмотре интернет-страниц через веб-браузер ПК инициируется трехстороннее квитирование и устанавливается сеанс связи между хост-компьютером и веб-сервером. Одновременно на ПК могут иметь место сразу несколько активных TCP-сеансов с разными веб-сайтами.

Необходимые ресурсы

Виртуальная машина рабочей станции CyberOps

Доступ к Интернету

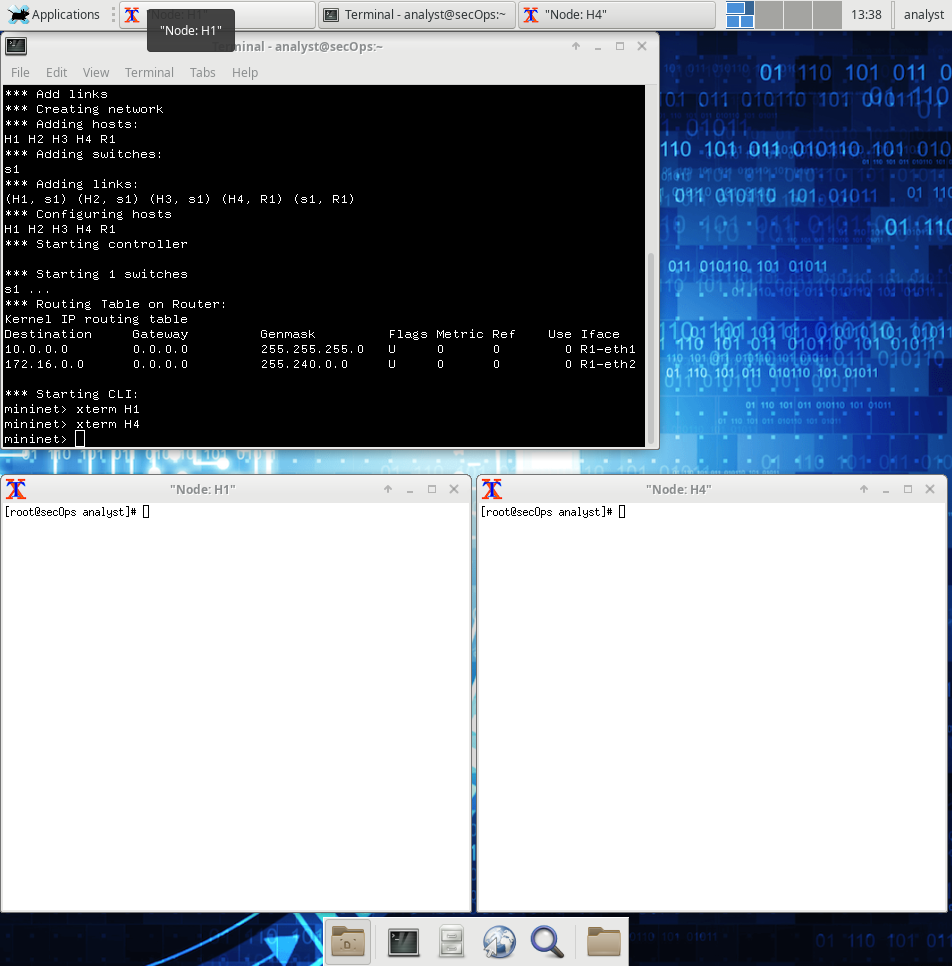

Подготовьте хосты для перехвата трафика

Запустите виртуальную машину CyberOps. Войдите в систему под именем пользователя analyst с паролем cyberops.

Запустите Mininet.

[analyst@secOps ~]$ sudo lab.support.files/scripts/cyberops_topo.py

Запустите хост H1 и H4 в Mininet.

*** Запуск CLI:

mininet> xterm H1

mininet> xterm H4

Запустите веб-сервер на H4.

[root@secOps analyst]# /home/analyst/lab.support.files/scripts/reg_server_start.sh

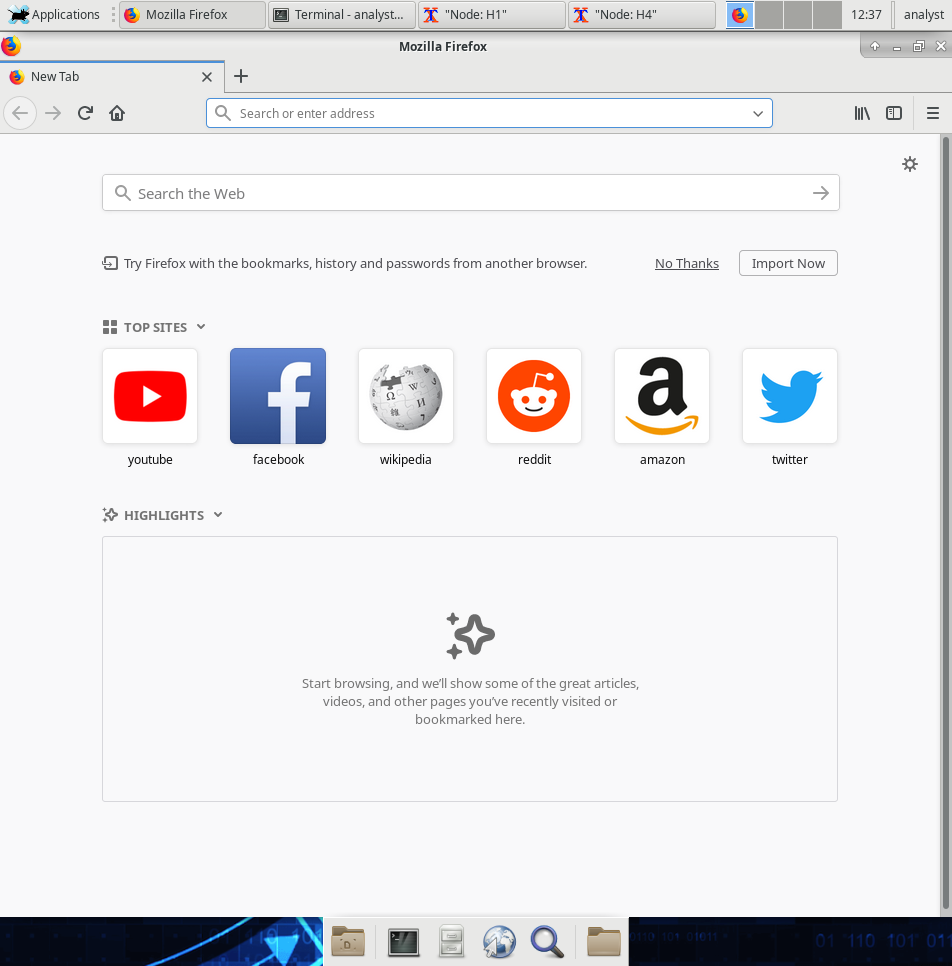

Запустите веб-обозреватель на H1. Это займет несколько минут.

[root@secOps analyst]# firefox &

Когда откроется окно Firefox, запустите сеанс tcpdump в терминале Узел H1 и отправьте выходные данные в файл с именем capture.pcap. С помощью параметра -v можно отслеживать ход выполнения. Этот перехват будет остановлен после 50 пакетов, так как указан параметр -c 50.

[root@secOps analyst]# tcpdump -i H1-eth0 -v -c 50 -w /home/analyst/capture.pcap

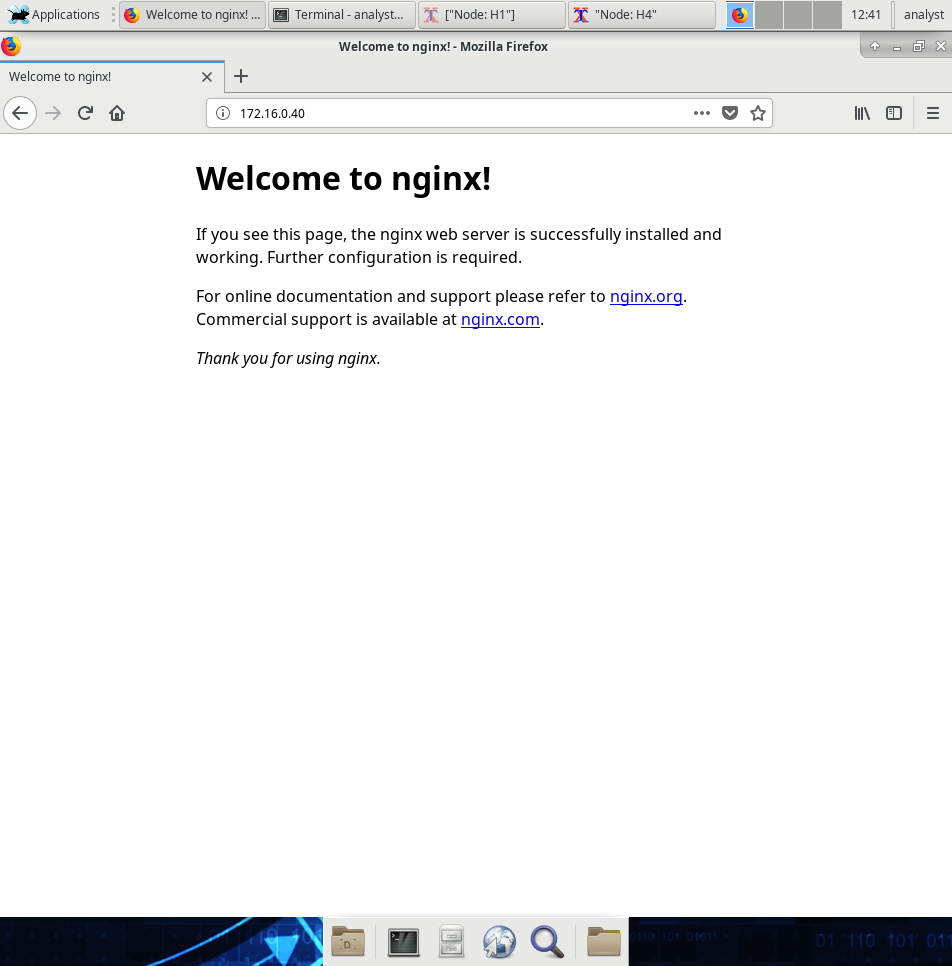

После запуска служебной программы tcpdump быстро перейдите по адресу 172.16.0.40 в веб-обозревателе Firefox.

Анализ пакетов с помощью программы Wireshark

Примените фильтр к сохраненным записям.

Нажмите ENTER (ВВОД), чтобы вывести на экран приглашение. Запустите программу Wireshark на узле H1. Нажмите кнопку ОК в ответ на предупреждение относительно запуска Wireshark в качестве суперпользователя.

[root@secOps analyst]# wireshark-gtk &

В программе Wireshark щелкните File (Файл) > Open (Открыть). Выберите сохраненной файл pcap, расположенный по адресу /home/analyst/capture.pcap.

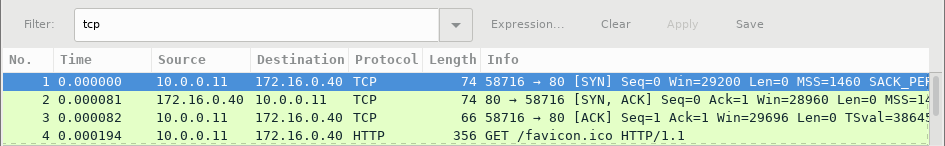

Примените фильтр tcp к собранным данным. В этом примере первые три кадра представляют собой интересующий нас трафик.

Изучите содержащиеся в пакетах данные, включая IP-адреса, номера портов TCP и флаги управления TCP.

В этом примере кадр 1 представляет собой начало трехстороннего квитирования между ПК и сервером на H4. При необходимости на панели списка пакетов (верхний раздел основного окна) выберите первый пакет.

На панели сведений о пакетах нажмите стрелку слева от строки Transmission Control Protocol (Протокол управления передачей данных) в области подробной информации о пакете, чтобы увидеть подробную информацию о TCP. Найдите информацию о портах источника и назначения.

Нажмите стрелку слева от строки Flags (Флаги). Значение 1 означает, что флаг установлен. Найдите флаг, который устанавливается в этом пакете.

Примечание. Для того чтобы показать все необходимые данные, возможно, потребуется скорректировать размеры верхнего и среднего окон программы Wireshark.

Назовите номер порта источника TCP. Порт 60800

Как бы вы классифицировали порт источника? Динамический

Назовите номер порта назначения TCP? Порт 80 (HTTP)

Как бы вы классифицировали порт назначения? HTTP

Какие установлены флаги? Флаг SYN

Какое значение задано для относительного номера последовательности? 0

Выберите следующий пакет трехстороннего квитирования. В данном примере это кадр 2. Это веб-сервер, отвечающий на исходный запрос для начала сеанса.

Назовите значения портов источника и назначения. Источник: 80, Назначение 60800

Какие установлены флаги? SYN и ACK

Какие значения заданы для относительного порядкового номера и относительного номера подтверждения? Последовательность: 0, Подтверждение: 1

Наконец, выберите третий пакет трехстороннего квитирования.

Изучите третий и последний пакет квитирования.

Какие установлены флаги? ACK

Для относительного порядкового номера и относительного номера подтверждения в качестве исходного значения выбрано значение 1. TCP-соединение установлено, и теперь может быть начата передача данных между ПК-источником и веб-сервером.

Просмотр пакетов с помощью служебной программы tcpdump

Можно также просмотреть файл pcap и применить фильтр в поисках нужной информации.

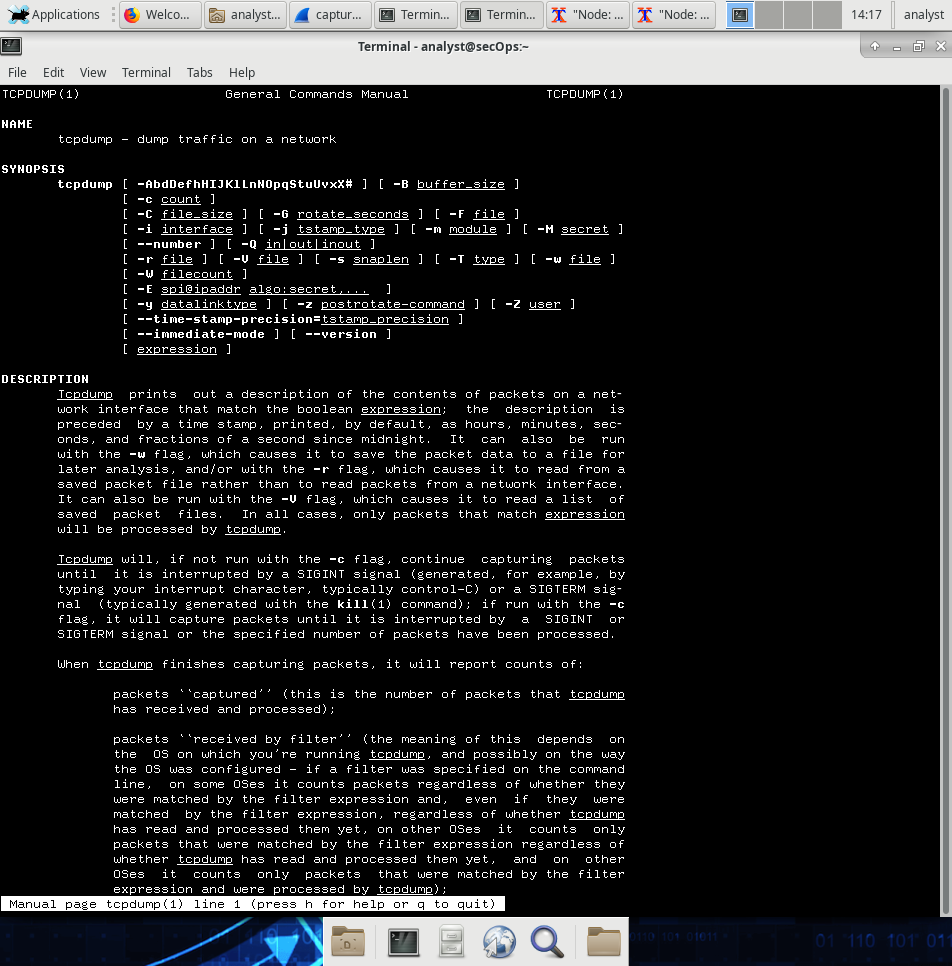

Откройте новое окно терминала, введите man tcpdump. Примечание. Возможно, потребуется нажать клавишу ENTER (ВВОД), чтобы увидеть командную строку.

На страницах справки, доступных в операционной системе Linux, найдите и прочитайте сведения о вариантах выбора нужной информации из файла pcap.

<некоторые выходные данные пропущены>

Для поиска на страницах справки можно использовать / (поиск вперед) или ? (поиск назад), чтобы искать конкретные термины, n для перехода к следующему совпадению и q для выхода. Например, чтобы найти информацию о коммутаторе -r, введите /-r. Введите n, чтобы перейти к следующему совпадению. Что делает ключ -r?

Читает пакеты из fileq

На том же терминале откройте файл сбора пакетов, используя следующую команду для просмотра первых трех захваченных TCP-пакетов:

Для того чтобы просмотреть трехстороннее квитирование, возможно, потребуется увеличить количество строк после параметра -c.

Перейдите к терминалу, используемому для запуска Mininet. Завершите работу Mininet, введя команду quit в главном окне терминала виртуальной машины CyberOps.

После выхода из Mininet введите sudo mn -c для очистки процессов, запущенных Mininet. При появлении соответствующего запроса введите пароль cyberops.

Вопросы для повторения

В программе Wireshark предусмотрены сотни фильтров. В большой сети может существовать множество фильтров и различных типов трафика. Укажите три фильтра, которые могут быть полезны для сетевого администратора.

TCP, конкретный IP-адрес, FTP

Как еще можно использовать программу Wireshark в сети предприятия?

Wireshark – утилита для анализа безопасности, но ее также можно использовать для определения того, какие определенные сетевые настройки работают правильно на назначенных портах.

Cisco и/или ее

дочерние компании. Все права защищены.

Конфиденциальная информация

корпорации Cisco Стр.