- •Часть 1. Подготовка виртуальной среды

- •Часть 2. Межсетевой экран и журналы ids

- •Часть 3. Завершение и очистка процесса Mininet

- •Общие сведения и сценарий

- •Необходимые ресурсы

- •Подготовка виртуальной среды

- •Межсетевой экран и журналы ids

- •Мониторинг журнала ids в режиме реального времени

- •15 Апреля в 05:53:36 (дата и время, которое, было в виртуальной машине)

- •Настройка правил межсетевого экрана на основе оповещений ids

- •Завершение и очистка процесса Mininet

Лабораторная работа. Правила Snort и правила межсетевого экрана

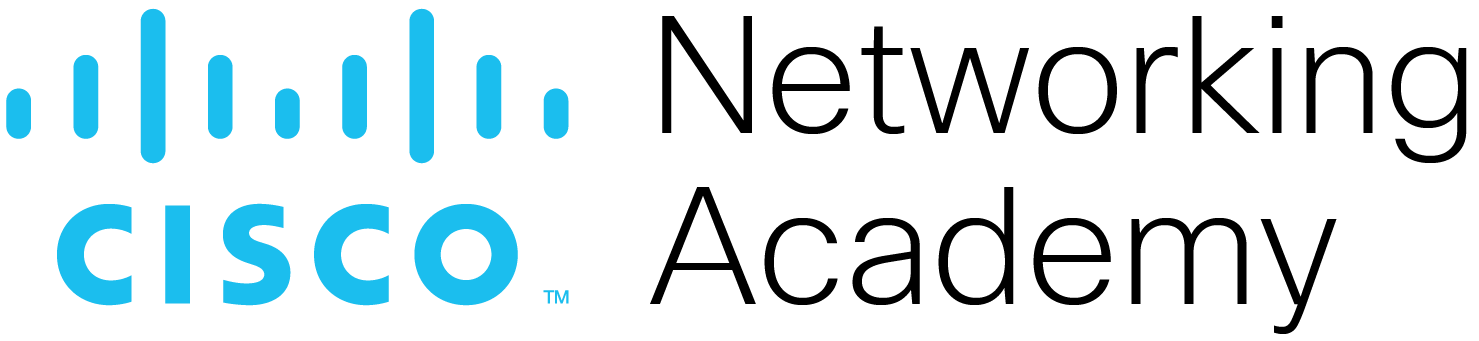

Топология

Задачи

Часть 1. Подготовка виртуальной среды

Часть 2. Межсетевой экран и журналы ids

Часть 3. Завершение и очистка процесса Mininet

Общие сведения и сценарий

В защищенной производственной сети сетевые оповещения выдаются разными типами устройств, такими как устройства обеспечения безопасности, межсетевые экраны, устройства IPS, маршрутизаторы, коммутаторы, серверы и так далее. Проблема заключается в том, что не все оповещения создаются одинаково. Например, оповещения, созданные на сервере, и оповещения, созданные межсетевым экраном, будут отличаться с точки зрения содержимого и формата.

В этой лабораторной работе вы познакомитесь с правилами межсетевого экрана и сигнатурами IDS.

Необходимые ресурсы

Виртуальная машина рабочей станции CyberOps

Интернет-подключение

Примечание. В этой лабораторной работе ВМ CyberOps Workstation — это контейнер для развертывания среды Mininet, показанной в топологии. Если при запуске какой-либо команды возникает ошибка памяти, завершите выполнение данного шага, перейдите в раздел параметров ВМ и увеличьте объем памяти. Значение по умолчанию — 1 ГБ; попробуйте значение 2 ГБ.

Подготовка виртуальной среды

Запустите Oracle VirtualBox и при необходимости переведите CyberOps Workstation в режим мостового соединения. Выберите Machine > Settings > Network (Машина > Параметры > Сеть). В разделе Attached To (Присоединение к) выберите Bridged Adapter (Мостовой адаптер) (или, если вы используете сеть Wi-Fi с прокси-сервером, может потребоваться режим NAT adapter (адаптер NAT)), затем щелкните ОК.

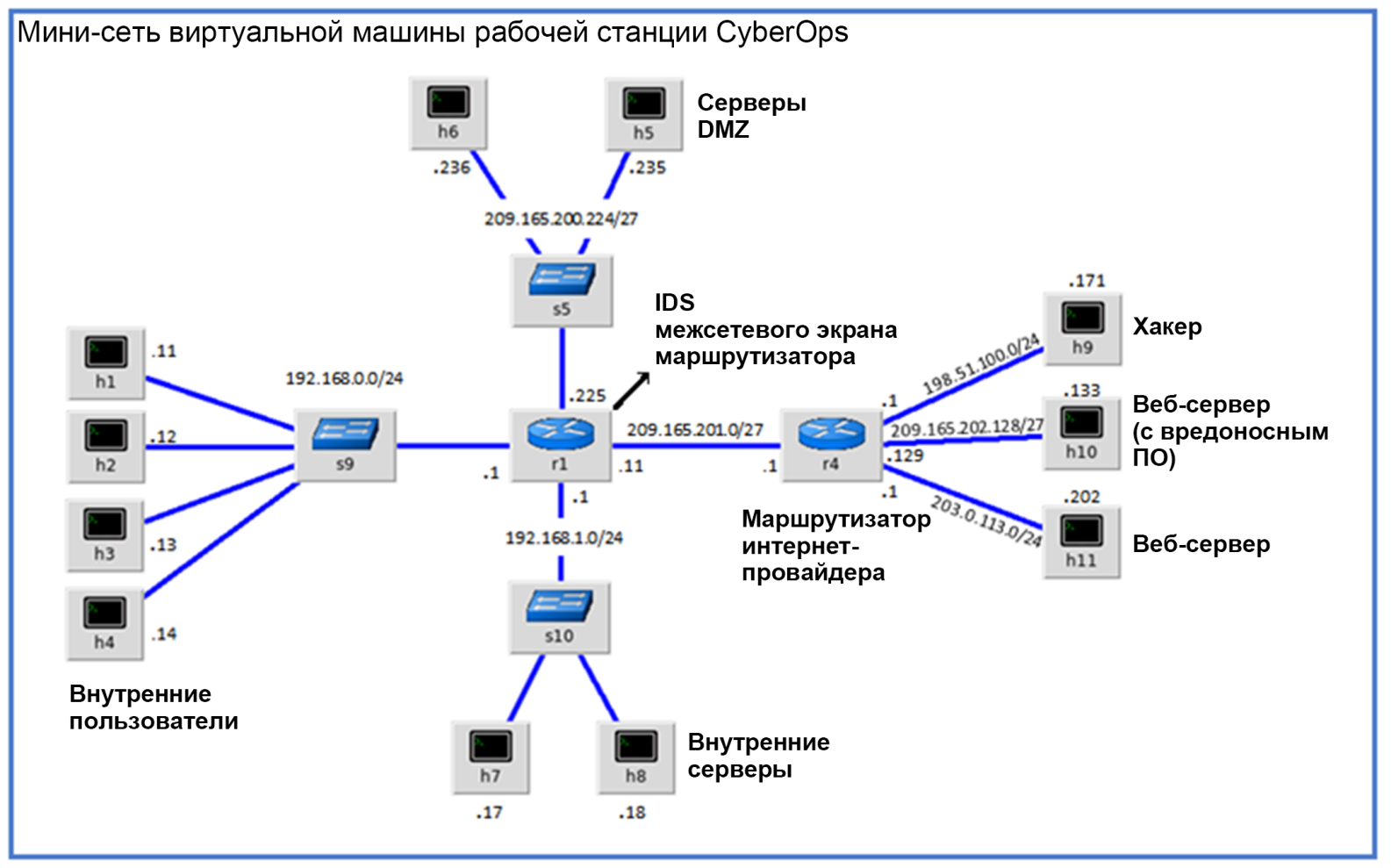

Запустите ВМ CyberOps Workstation, откройте терминал и настройте ее сеть путем выполнения сценария configure_as_dhcp.sh.

Поскольку сценарий требует прав суперпользователя, введите пароль для пользователя analyst.

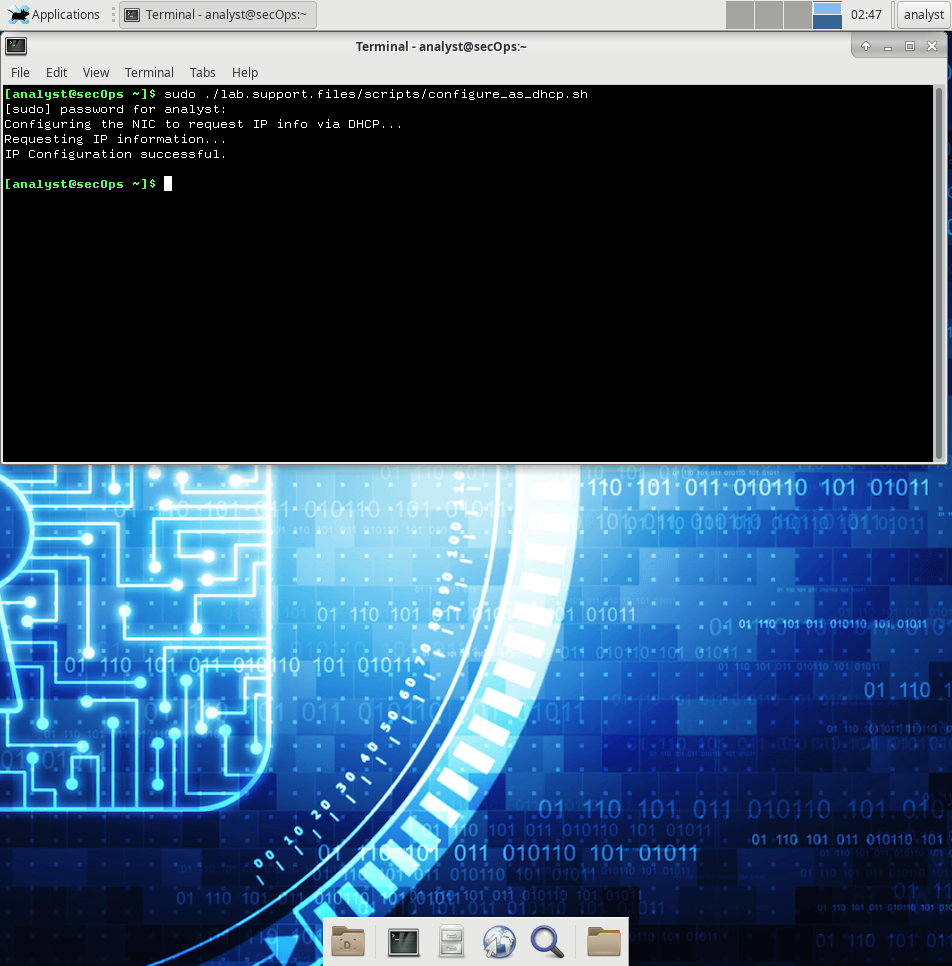

Используйте команду ifconfig , чтобы проверить, что у ВМ CyberOps Workstation теперь настроен IP-адрес из вашей локальной сети. Также можно проверить возможность подключения к какому-либо общедоступному веб-серверу, например командой ping www.cisco.com. Используйте сочетание клавиш Ctrl + C, чтобы остановить эхозапросы.

Межсетевой экран и журналы ids

Межсетевые экраны и системы обнаружения вторжений (IDS) часто развертываются для частичной автоматизации задач мониторинга трафика. Межсетевые экраны и IDS сравнивают входящий трафик с административными правилами. Межсетевые экраны обычно проверяют на соответствие правилам заголовок пакета, а IDS часто сравнивают с набором правил полезные данные пакета. Поскольку межсетевые экраны и IDS применяют предварительно определенные правила к различным частям IP-пакета, то правила IDS и правила межсетевого экрана имеют различные структуры.

Несмотря на различия в структуре правил, остаются некоторые сходства между компонентами правил. Например, правила межсетевого экрана и IDS содержат компоненты соответствия и действия. Действия предпринимаются после обнаружения соответствия.

Компонент соответствия определяет интересующие элементы пакета, такие как источник пакета, назначение пакета, протоколы транспортного уровня и порты, а также данные, включенные в полезную нагрузку пакета.

Компонент действия определяет, что следует сделать с пакетом, у которого компонент соответствует условиям, например принять и переслать пакет, пропустить пакет или отправить пакет на дополнительный набор правил для дальнейшей проверки.

Стандартно межсетевой экран предназначен для отбрасывания всех пакетов по умолчанию при определении вручную, какой трафик должен быть разрешен. Известное под названием «отбрасывание по умолчанию», такое устройство экрана имеет преимущество при защите сети от неизвестных атак и протоколов. В рамках этой структуры обычно события отбрасывания пакетов записываются в журнал, поскольку они соответствуют пакетам, которые не были явно разрешены и таким образом нарушали политику организации. Такие события должны быть записаны для последующего анализа.