ZI-LR&PZ / PR_1-4

.pdf

Практична робота №1-4 Профілактика проникнення шкідливого програмного забезпечення.

Реєстр Windows

Ціль: практичне освоєння студентами науково-теоретичних положень дисципліни з питань захисту інформації від впливу шкідливого програмного забезпечення на основі використання методів і засобів профілактики вірусних атак, а також оволодіння ними технікою експериментальних досліджень і аналізу отриманих результатів, прищеплювання навичок роботи з обчислювальною технікою.

Профілактика проникнення шкідливого програмного забезпечення за допомогою дослідження Реєстру ОС Windows XP

Короткі теоретичні відомості

Реєстр операційної системи Windows - це більша база даних, де зберігається інформація про конфігурацію системи. Цією інформацією користуються як операційна система Windows, так і інші програми. У деяких випадках відновити працездатність системи після збою можна, завантаживши працездатну версію реєстру, але для цього, природно, необхідно мати копію реєстру. Основним засобом для' перегляду й редагування записів реєстру служить спеціалізована утиліта «Редактор реєстру».

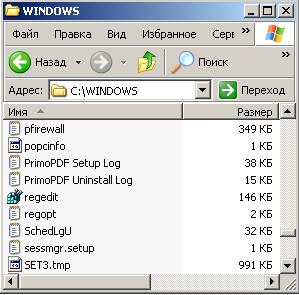

Файл редактора реєстру перебуває в папці Windows. Називається він regedit.exe.

Після запуску з'явиться вікно редактора реєстру. Ви побачите список з 5 розділів (малюнок 1):

HKEY_CLASSES_ROOT.

HKEY_CURRENT_USER.

HKEY_LOCAL_MACHINE.

HKEY_USERS.

HKEY_CURRENT_CONFIG.

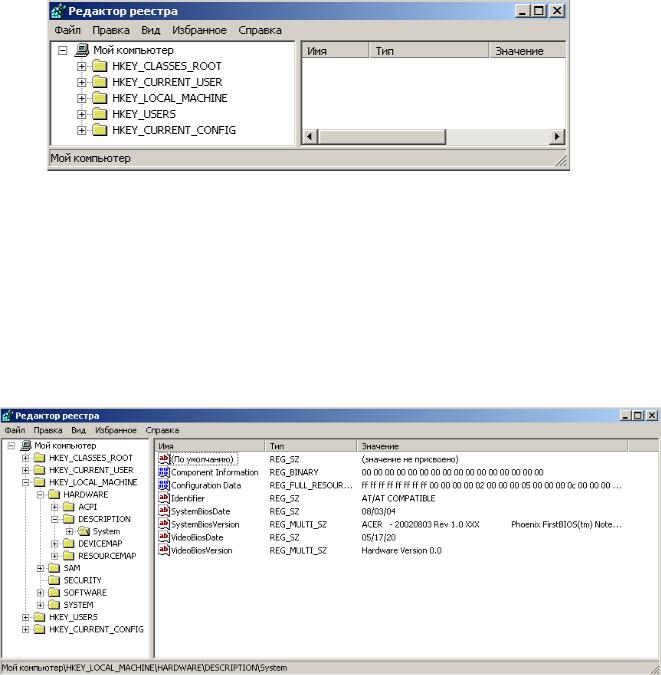

Робота з розділами реєстру аналогічна роботі з папками в Провіднику. Кінцевим елементом дерева реєстру є ключі або параметри, що діляться на три типи (мал. 2):

строкові (напр. «C:\Windows»);

двійкові (напр. 10 82 АТ 8F);

DWORD - цей тип ключа займає 4 байта й відображається в шестнадцатеричном і в десятковому виді (наприклад, 0x00000020 (32)).

В Windows системна інформація розбита на так звані вулики (hive). Це обумовлене принциповою відмінністю концепції безпеки цих операційних систем. Імена файлів вуликів і шляхи до каталогів, у яких вони зберігаються, розташовані в розділі

HKEY_LOCAL_MACHINE\SYSTEM\Currentcontrolset\ Contro!\hivelist

(мал. 3).

У таблиці 1 дані короткі описи вуликів реєстру й файлів, у яких зберігаються параметри безпеки.

Таблиця 1 Характеристика основних розділів системного Реєстру

HKEY_LOCAL_MACHINE\SAM |

Містить інформацію SAM (Security Access |

||||

|

Manager), що зберігається у файлах SAM, |

||||

|

SAM.LOG, SAM.SAV у папці \%System- |

||||

|

root%\System32\Confiq |

|

|

|

|

HKEY_LOCAL_MACH!NE\SECURITY |

Містить інформацію безпеки у файлах |

||||

|

SECURITY.SECURITY.LOG, |

SECURITY.SAV |

у |

||

|

папці \%Systemroot%\System32\Confiq |

|

|||

HKEY_LOCAL_MACHINE\SYSTEM |

Містить інформацію про апаратні профілі цього |

||||

|

підрозділу. |

Інформація |

зберігається |

у |

|

|

файлахSYSTEM.SYSTEM.LOG, |

SYSTEM.SAV |

у |

||

|

папці \%Systemroot%\System32\Config |

|

|||

HKEY_CURRENT_CONFIG |

Містить інформацію про підрозділ System цього |

||||

|

вулика, яка зберігається у файлах SYSTEM.SAV і |

||||

|

SYSTEM.ALT |

у |

папці |

||

|

\%Systemroot%\System32\Config |

|

|

||

HKEY_USERS\.DEFAULT |

Містить інформацію, яка буде використовуватися |

||||

|

для створення профілю нового користувача, що |

||||

|

вперше реєструється в системі. Інформація |

||||

|

зберігається у файлах DEFAULT, DEFAULT.LOG, |

||||

|

DEFAULT.SAV |

у |

папці |

||

|

\%Systemroot%\System32\Confiq |

|

|

||

HKEY_CURRENT_USER |

Містить |

інформацію |

про |

користувача, |

|

|

зареєстрованого в системі на теперішній момент. |

||||

|

Ця інформація зберігається у файлах NTUSER.DAT |

||||

|

і - NTUSER.DAT.LOG, розташованих у каталозі |

||||

|

\%Systemroot%\Profiles\User name, де User name — |

||||

|

ім'я користувача, зареєстрованого в системі на |

||||

|

даний момент |

|

|

|

|

ЗАВДАННЯ

Перевірити потенційні місця записів шкідливого програмного забезпечення в системному реєстрі операційної системи Windows.

Алгоритм виконання роботи

Потенційними місцями записів «троянських програм» у системному реєстрі є розділи, що описують програми, що запускаються автоматично при завантаженні операційної системи від імені користувачів і системи.

1.Запустите програму regedit.exe.

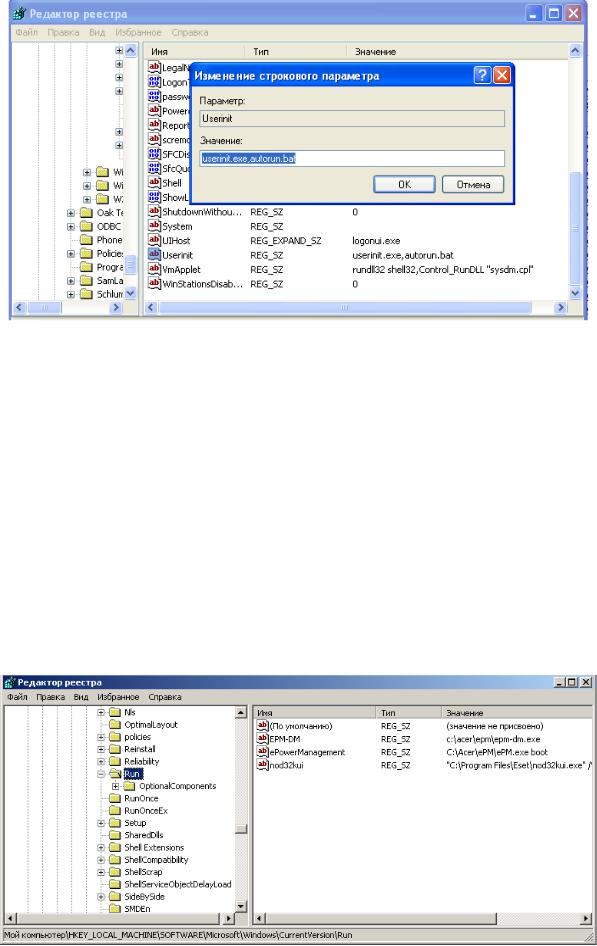

2.У вікні, що відкрилося, виберіть галузі

HKEY_LOCAL_MACHINE і далі Software\

Microsoft\Windowsnt\Currentversion\Winlogon.

3.У правій половині відкритого вікна програми regedit.exe з'явиться список ключів.

4.Знайдіть ключ Userinit (REG_SZ) і перевірте його вміст.

5.За замовчуванням (вихідний стан) 151 цей ключ містить наступний запис C:\WINDOWS\system32\userinit.exe (мал. 4).

6.Якщо в зазначеному ключі втримуються додаткові записи, то це можуть бути «троянські програми».

7.У цьому випадку проаналізуйте місце розташування програми, зверніть увагу на час створення файлу й зіставте з Вашими діями в цей час.

8.Якщо час створення файлу збігається згодом Вашої роботи в Інтернеті, то можливо, що в цей час Ваш комп'ютер був заражений «троянським конем».

9.Для видалення цього запису необхідно двічі щелк-

нуть на назві ключа (або при виділеному ключі вибрати команду

Змінити з меню Виправлення програми regedit.exe).

10.У вікні, що відкрилося, у поле Значення (малюнок 5) вилучите посилання на підозрілий файл.

11.Закрийте програму regedit.exe.

12.Перейдіть у папку з підозрілим файлом і вилучите його.

13.Перезавантажите операційну систему й виконаєте пункти завдання

1-4.

14. Якщо вміст розглянутого ключа не змінилося, то передбачуваний «троянський кінь» вилучений з Вашої системи.

Ще одним потенційним місцем записів на запуск «троянських програм» є розділ автозапуску Run.

Для його перевірки виконаєте наступне.

1.Запустите програму regedit.exe.

2.У вікні, що відкрилося, виберіть галузі HKEY_LOCAL_MACHINE і

далі

Software\Microsoft\Windows\Currentversion\Run\... (REG_SZ) (мал.

6).

3.У розглянутому прикладі автоматично запускається резидентний антивірус (nod32kui), а також утиліта, що ставиться до програми контролю стану електроживлення й заряду батареї (EPM-DM і epowermanagement) .

4.Якщо в зазначеному розділі є записи зухвалий підозри, то виконаєте пункти 6-14 попереднього завдання.

Зміст звіту.

Тема роботи

Цілі роботи

Опис використовуваних розглянутих можливостей ОС (системний реєстр та його редагування)

Алгоритм визначення та видалення шкідливої програми з реєстру (графічний або словесний опис)

Результати роботи (екранні форми)

Висновки