ZI-LR&PZ / PR_1-8

.pdfПРАКТИЧНА РОБОТА № 1-8.

ПАРОЛЬНИЙ ЗАХИСТ

Ціль роботи: вивчення принципів організації парольного захисту програм, ознайомлення з видами паролів, реалізація парольного захисту.

1.Основні положення

Стандартність архітектурних принципів побудови, устаткування й програмного забезпечення персональних комп'ютерів, мобільність програмного забезпечення визначають порівняно легкий доступ до інформації, що перебуває в персональному комп'ютері. Несанкціонований доступ до інформації персонального комп'ютера - незаплановане ознайомлення, обробка, копіювання, застосування різних вірусів, модифікація або знищення інформації в порушення правил доступу.

Під захистом інформації розуміють створення організованої сукупності засобів, методів і заходів, призначених для попередження викривлення, знищення або несанкціонованого використання інформації, що захищається. До них ставляться апаратні й програмні засоби, криптографічне закриття інформації, фізичні заходи, організаційні заходи й законодавчі заходи. Один з методів захисту - парольна ідентифікація, що обмежує доступ несанкціонованого користувача.

2.Парольний захист програм

Включення захисту в програму пов'язане з розробкою програм із запитом інформації, тобто потребуючих для своєї роботи введення додаткової інформації такий як паролі або номери ключів. Однак така перевірка доступу до програм або систем не повинна суттєво позначатися на швидкодії програми або вимагати від користувача складних додаткових дій.

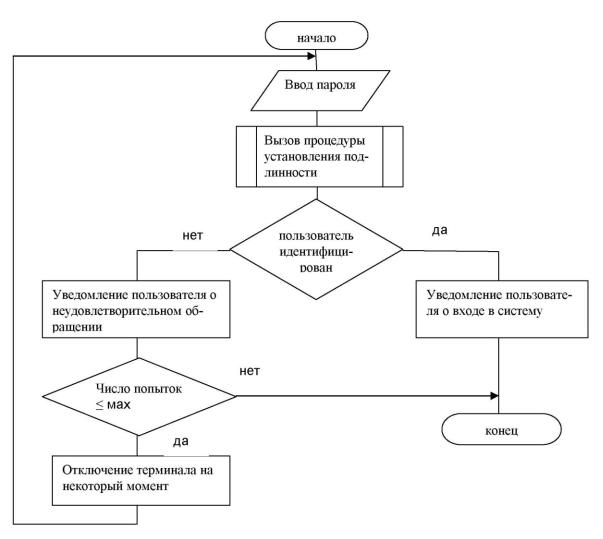

Пароль - це код, використовуваний для одержання доступу до систем або файлів, оснащених парольним захистом. Паролі забезпечують збереження цілісності програмного забезпечення в складі обчислювальної системи, але для підтримки паролів потрібна висока дисциплінованість. При першій реєстрації користувача адміністратор визначає коло повноважень для одержання й зміни інформації або виконання певних керуючих дій у системі, керуючись його професійними обов'язками й посадовими інструкціями. Потім користувачеві прелагается ввести свій пароль згідно із правилами, прийнятими в даній системі. Метод паролів вимагає, щоб пароль, що вводиться користувачем (рядок символів) рівнявся з тим, який зберігається в обчислювальній системі для даного користувача. Якщо пароль вірний, система повинна вивести на екран термінала дату й час останнього входу в систему цього користувача. Потім користувачеві надається можливість користуватися всією інформацією, доступ до якої йому дозволений (паролі можна також використовувати незалежно від користувача для захисту файлів, записів, полів даних усередині записів і т.д.). Процедура встановлення дійсності користувачів за допомогою пароля наведена на мал.1. Парольний захист є досить ефективному, якщо:

-зберігати пароль у таємниці;

-переглядати систему для пошуку резидентних програм або троянських коней, призначених для перехоплення паролів; установити захисту в системі від таких програм;

-установити вимоги до мінімальної довжини й безлічі символів у паролях;

-при наявності засобів використовувати інтелектуальні карти, розпізнавальні знаки, біометричні пристрої керування доступом;

-здійснювати періодична зміна паролів і контроль їх термінів дії.

Система не повинна відображати паролі, що вводяться користувачем, або на місці введення виводити послідовність випадкових символів. Не слід зберігати паролі у відкритому у вигляді або на носії. Негайно після введення пароля робити шифрування пароля й очищення пам'яті, що містить відкритий текст пароля. Для запобігання вгадування пароля рекомендується використовувати паролі, генерируемые комп'ютером, а також робити блокування після певного кількості спроб уведення неправильного пароля.

Рис. 1 - Схема встановлення дійсності користувача.

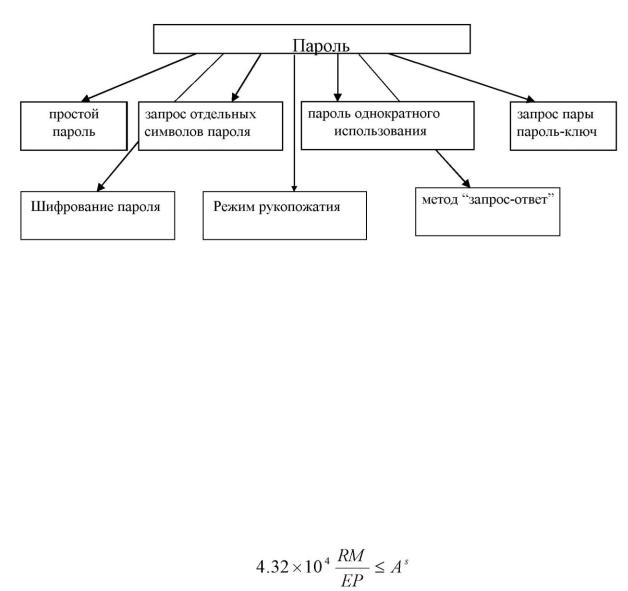

Рис..2 - Види паролів

2.1. Простий пароль

Простий пароль - рядок, що вводиться користувачем із клавіатури, символів. У схемі із простим паролем користувачеві дозволяється самому вибирати пароль таким чином, щоб його було легко запам'ятати. Іноді в ряді символів пароля й наприкінці його залишають пробіли. Відмінність дійсного пароля від гаданого ( без пробілів) підвищує захищеність системи.

Добір пароля шляхом простого перебору комбінацій припускає перебір усіх можливих комбінацій символів у паролі. Час, необхідне для розгадування пароля методом простого перебору, є геометричною прогресією від довжини пароля, але є різні криві, що залежать від розміру алфавіту, на основі якого був створений пароль і від розміру набору символів, стосовно яких розглядаються різні паролі.

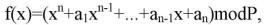

Згідно з формулою Андерсена:

де R - швидкість передачі в лінії зв'язку (симв./с);

E - число символів у кожному переданому повідомленні при спробі одержати доступ;

S - довжина пароля;

A - число символів в алфавіті, з якого складений пароль; P - імовірність правильного відгадування пароля.

Найбільший вплив на ймовірність P розкриття пароля виявляє величина S. Збільшення пароля на один символ значно збільшує час для розкриття цього пароля. Тому застосування дуже довгих паролів може бути обґрунтоване. Боротьба з перебором комбінацій полягає у використанні програмного забезпечення, що обмежує мінімальну довжину пароля й використанні більш великого алфавіту (256 символів).

2.2Вибірка символів

Використання як пароль окремих символів умовного слова (наприклад, 1 і 5 буква) запобігає ситуації, коли ціле слово може бути випадково почуте. Запитувані символи пароля змінюються при кожній новій спробі доступу. Позиції запитуваних символів можна одержати за допомогою деякої процедури перетворення, прив'язаної до показань годин ЕОМ або виробити генератором псевдовипадкових чисел. Однак пароль слід змінювати досить часто, оскільки він може бути складений з окремих символів.

2.3Пароль однократного використання

Усхемі однократного використання пароля користувачеві видається список з N паролів. Такі ж N паролів зберігаються в ЕОМ (у зашифрованому виді). Дана схема забезпечує більший ступінь безпеки, але вона є й більш складною. Після використання пароля користувач викреслює його зі списку. При подальшій роботі система на цей пароль реагувати не буде, оскільки очікує наступний за списком пароль.

Паролі однократного використання можуть застосовуватися також для встановлення дійсності підтвердження про відключення ЕОМ від обслуговування користувача й підтвердження справжності вимоги користувача про відключення від ЕОМ. Щораз, коли отримана вимога користувача про закінчення роботи, ЕОМ негайно передає йому свій пароль однократного використання й перериває зв'язок. Якщо користувач відключається й не одержує дійсного пароля від ЕОМ, йому слід прийняти запобіжний заходи.

Недоліки паролів однократного використання:

-користувач повинен пам'ятати весь список паролів і стежити за поточним паролем;

-у випадку помилки в процесі передачі користувач не знає, чи випливає йому передати той же пароль або послати наступний;

-якщо паролі визначені шляхом використання лінійної послідовності псевдовипадкових чисел, то первісна послідовність може бути відновлено на підставі декількох перехоплених паролів.

2.4. Метод " запит-відповідь"

У методі " запит-відповідь" набір відповідей на m стандартних і n орієнтованих на користувача питань зберігається в ЕОМ і управляється операційною системою. Коли користувач робить спробу включитися в роботу, операційна система випадковим образом вибирає й задає йому деякі (або все) із цих питань. Користувач повинен дати правильну відповідь на всі питання, щоб одержати дозвіл на доступ до системи. Іноді користувачам задається велика кількість стандартних питань і від них потрібні відповіді на ті, які вони виберуть.

2.5. Шифрування паролів

Шифрування пароля підвищує безпека системи. Цей метод припускає, що пароль, що вводиться при вході в систему, шифрується й рівняється із зашифрованим паролем, що зберігаються в базі даних. Для шифрування пароля можна використовувати простий метод оборотного шифрування або більш складний метод "необоротного безладного складання", коли кілька паролів у явній формі перетворяться в однаковий зашифрований пароль. У цьому випадку не існує ніякої схеми для повернення до оригіналу пароля. Система просто шифрує кожний пароль користувача під час процесу реєстрації й звіряє його із зашифрованим паролем, що зберігаються у власному файлі користувача.

Приклад цього методу - поліноміальна необоротна вистава:

де P- велике, ai і n - цілі числа; x -пароль у явній формі; f(x) - зашифрований пароль.

2.6Режим "рукостискання"

Операційна система може зажадати, щоб користувач установив свою дійсність за допомогою коректної обробки алгоритмів, яку називають режимом "рукостискання" і вона може бути виконана як між двома ЕОМ, так і між користувачем і ЕОМ.

ЕОМ для встановлення дійсності могла дати користувачеві число, обране випадковим образом, а потім запросити від нього відповідь. Для підготовки відповіді користувач "u" застосовує власне заздалегідь підготовлене перетворення tu. Інформацією, на основі якого ухвалюється розв'язок, тут є не пароль, а перетворення tu. ЕОМ посилає значення x, а користувач відповідає значенням tu(x). Навіть у випадку знання значень x і tu(x) угадати функцію перетворення неможливо. Функція перетворення може бути різна для кожного користувача.

2.7Запит пари пароль-ключ

Паролі можна використовувати не тільки для встановлення дійсності користувача по відносини до систем, але й для зворотного встановлення дійсності. Це важливо, наприклад, у мережах ЕОМ, коли користувач прагне взаємодіяти тільки з даної ЕОМ і тому бажає переконатися в дійсності обчислювальної установки.

Користувач уводить із клавіатури своє ім'я, яке в незашифрованому виді посилає по лініях зв'язку в ЕОМ. Замість секретного пароля в ЕОМ зберігається ключ перетворення таємності, пов'язаний з кожним іменем. Потім користувач посилає свою копію ключа перетворення. Якщо ключі ідентичні, значить установлення дійсності як користувача, так і ЕОМ пройшло успішно. Ключ перетворення не повинен передаватися по лініях зв'язку. Якщо зв'язок припиняється, то кожна сторона, що беремо участь у передачі повідомлень, буде негайно попереджена про ситуацію, що створився.

3. Порядок виконання роботи

Вивчення існуючих методів парольного захисту Вибір методу парольного захисту відповідно до заданого варіанта: Розробка алгоритму

Програмна реалізація обраного методу парольного захисту Оформлення звіту.

4. Варіанти індивідуальних завдань

№ варіанта |

Вид парольного захисту |

|

|

1 |

Вибірка символів |

|

|

2 |

Пароль однократного використання |

|

|

3 |

Шифрування паролів |

|

|

4 |

Метод " запит-відповідь" |

|

|

5 |

Режим "рукостискання" |

|

|

5.Контрольні питання

1.При дотриманні яких умов парольний захист є ефективному?

2.Які недоліки парольного захисту?

3.Що таке пароль?

4.Які операційні системи мають вбудований парольний захист?

Зміст звіту.

Тема роботи

Цілі роботи

Опис розглянутого програмного забезпечення

Алгоритм установки та активації антивірусу (графічний або словесний опис)

Результати роботи (екранні форми)

Висновки